如何發現和避免信用卡撇油器和閃光器

已發表: 2022-01-29我清楚地記得我意識到信用卡和借記卡是多麼不安全的那一刻。 我看到有人拿了一個現成的 USB 磁條閱讀器並將其插入計算機,計算機將其識別為鍵盤。 他們打開文字處理器並刷卡。 一串數字盡職盡責地出現在文本文件中。 就是這樣:卡的信息被盜了。

同樣的技術已經成熟和小型化。 可以將微型“撇取器”連接到 ATM 和支付終端,以從卡的磁條(稱為“磁條”)上撇取您的數據。 甚至更小的“閃光器”也被填充到讀卡器中,以攻擊新卡上的芯片。 現在還有一個數字版本,稱為 e-skimming 從支付網站竊取數據。 幸運的是,有很多方法可以保護自己免受這些攻擊。

什麼是撇油器?

撇渣器是隱藏在合法讀卡器中的小型惡意讀卡器,可從每個刷卡的人那裡收集數據。 在讓硬件 sip 數據一段時間後,小偷會在受感染的機器旁停下來拿起包含所有被盜數據的文件。 有了這些信息,他可以創建克隆卡或只是進行欺詐。 也許最可怕的部分是,撇油器通常不會阻止 ATM 或信用卡讀卡器正常運行,這使得它們更難被發現。

進入自動取款機很困難,因此自動取款機撇取器有時可以覆蓋現有的讀卡器。 大多數時候,攻擊者還會在附近某處放置一個隱藏的攝像頭,以記錄用於訪問帳戶的個人身份號碼或 PIN。 攝像頭可能安裝在讀卡器中,安裝在自動櫃員機頂部,甚至安裝在天花板上。 一些犯罪分子甚至在實際鍵盤上安裝假 PIN 鍵盤以直接捕獲 PIN,而無需使用攝像頭。

這張照片是在 ATM 上使用的真實撇油器。 你看到那個奇怪的、笨重的黃色小塊了嗎? 那是撇渣器。 這個很容易發現,因為它的顏色和材料與機器的其他部分不同,但還有其他明顯的跡象。 在您插入卡的插槽下方是機器塑料外殼上的凸起箭頭。 您可以看到灰色箭頭非常靠近黃色閱讀器外殼,幾乎重疊。 這表明在現有讀卡器上安裝了撇渣器,因為真正的讀卡器在卡槽和箭頭之間會有一些空間。

ATM 製造商還沒有接受這種欺詐行為。 較新的 ATM 具有強大的防篡改防禦能力,有時包括旨在檢測插入或連接到 ATM 的物體的雷達系統。 然而,Black Hat 安全會議的一名研究人員能夠使用 ATM 的機載雷達設備來捕獲 PIN,這是精心設計的騙局的一部分。

撇油器仍然是一個威脅嗎?

在研究本文的更新時,我們聯繫了卡巴斯基實驗室,公司代表告訴我們一些令人驚訝的事情:略讀攻擊正在下降。 卡巴斯基發言人說:“略讀過去和現在仍然是一種罕見的事情。”

卡巴斯基代表引用了歐洲安全交易協會 (EAST) 的歐盟統計數據,以表明更大的趨勢。 EAST 報告的撇渣器攻擊事件創歷史新低,從 2020 年 4 月的 1,496 起事件下降到同年 10 月的 321 起事件。 COVID-19 的影響可能與這種下降有關,但它仍然是戲劇性的。

當然,這並不意味著略讀已經消失。 就在 2021 年 1 月,新澤西州還發現了一個重大的撇脂騙局。 它涉及對 1,000 多名銀行客戶的攻擊,犯罪分子試圖盜取超過 150 萬美元。

從撇油器到閃光器

當美國銀行終於趕上世界其他地區並開始發行芯片卡時,這對消費者來說是一個重大的安全福音。 這些芯片卡或 EMV 卡提供了比舊支付卡痛苦的簡單磁條更強大的安全性。 但竊賊學得很快,而且他們多年來一直在歐洲和加拿大完善針對芯片卡的攻擊。

與位於磁條讀卡器頂部的撇渣器不同,閃光燈位於讀卡器內部。 這些是非常非常薄的設備,從外面看不到。 當您將卡滑入時,微光器會從卡上的芯片中讀取數據,就像撇渣器讀取卡磁條上的數據一樣。

然而,有一些關鍵的區別。 一方面,EMV 附帶的集成安全性意味著攻擊者只能從撇取者那裡獲得相同的信息。 安全研究員 Brian Krebs 在他的博客上解釋說:“雖然通常存儲在卡磁條上的數據會在芯片卡上的芯片內復制,但該芯片包含磁條上沒有的額外安全組件。” 這意味著竊賊無法複製 EMV 芯片,但他們可以使用芯片中的數據克隆磁條或使用其信息進行其他欺詐。

我們採訪的卡巴斯基代表明確表示他們對芯片卡充滿信心。 “EMV 仍然沒有被破壞,”卡巴斯基告訴 PCMag。 “唯一成功的 EMV 黑客攻擊是在實驗室條件下進行的。”

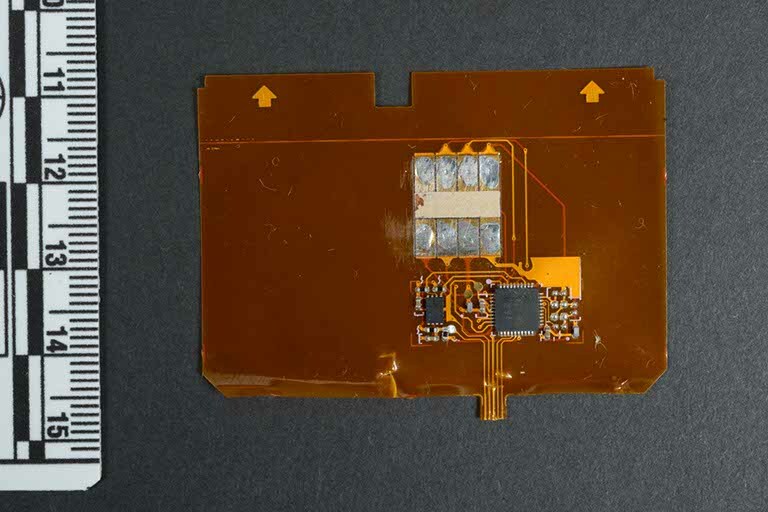

真正的問題是閃光燈隱藏在受害者機器內。 下圖所示的微光是在加拿大發現的,並向加拿大皇家騎警(互聯網檔案鏈接)報告。 它只不過是印在薄塑料片上的集成電路。

檢查篡改

檢查銷售點設備上的篡改可能很困難。 我們大多數人在雜貨店排隊的時間不夠長,無法讓讀者好好逛逛。 小偷也更難攻擊這些機器,因為它們不會無人看管。 另一方面,自動取款機經常在門廳甚至戶外無人看管,這使它們更容易成為目標。

雖然本文大部分內容都在討論 ATM,但請記住,加油站、公共交通支付站和其他無人看管的機器也很容易受到攻擊。 我們的建議也適用於這些情況。

當您接近 ATM 時,請檢查 ATM 頂部、揚聲器附近、屏幕側面、讀卡器本身和鍵盤是否有明顯的篡改跡象。 如果某些東西看起來不同,例如不同的顏色或材料、未正確對齊的圖形或其他任何看起來不正確的東西,請不要使用該 ATM。

如果您在銀行,最好快速查看您旁邊的 ATM 並進行比較。 如果有任何明顯的差異,請不要使用其中任何一個,而是將可疑的篡改報告給您的銀行。 例如,如果一台 ATM 有一個閃爍的卡條目來顯示應該插入 ATM 卡的位置,而另一台 ATM 有一個普通插槽,那麼您就知道出了問題。 大多數撇油器都粘在現有閱讀器的頂部,會遮住閃爍的指示燈。

如果鍵盤感覺不對——可能太厚或偏離中心——那麼可能會有一個 PIN 搶奪覆蓋。 不要使用它。 尋找其他篡改跡象,例如可能隱藏相機的孔,或倉促的機器手術產生的膠水氣泡。

即使您看不到任何視覺差異,也要全力以赴。 ATM 結構堅固,通常沒有任何鬆動的部件。 信用卡讀卡器有更多變化,但仍然:拉動讀卡器等突出部分。 看看鍵盤是否牢固連接並且只有一塊。 如果你推它時有什麼移動,請注意。

仔細考慮您的交易

每當您輸入借記卡 PIN 時,假設有人在尋找。 也許它在你的肩膀上或通過隱藏的相機。 即使 ATM 或付款機看起來沒有問題,輸入 PIN 碼時也要遮住手。 獲取 PIN 碼是必不可少的。 沒有它,犯罪分子對被盜數據的處理能力就會受到限制。

犯罪分子經常在不在過於繁忙的位置的 ATM 上安裝撇渣器,因為他們不希望被觀察到安裝惡意硬件或收集收集的數據(儘管總是有例外)。 室內 ATM 通常比室外使用更安全,因為攻擊者可以在看不見的情況下訪問室外機器。 在使用 ATM 之前,請停下來考慮一下它的安全性。

盡可能不要使用卡的磁條進行交易。 大多數支付終端現在都使用磁條作為後備,並會提示您插入芯片而不是刷卡。 如果信用卡終端接受 NFC 交易,請考慮使用 Apple Pay、Samsung Pay 或 Android Pay。

這些非接觸式支付服務對您的信用卡信息進行標記,因此您的真實數據永遠不會暴露。 如果犯罪分子以某種方式攔截了交易,他只會得到一個無用的虛擬信用卡號。 一些三星設備可以通過手機模擬磁條交易。 這項技術被稱為 MST,但現在已經停產。

經常需要使用磁條的一種情況是在加油站支付燃料費用。 這些攻擊很普遍,因為許多尚不支持 EMV 或 NFC 交易,而且攻擊者可以在不被注意的情況下訪問泵。 進去付錢給收銀員要安全得多。 如果沒有值班收銀員,請使用與使用 ATM 相同的提示,並在使用前檢查讀卡器。

我們的編輯推薦

從 Skimmers 到 Shimmers 再到 E-Skimmers

毫不奇怪,有一種稱為電子略讀的數字等價物。 2018 年英國航空公司的黑客攻擊顯然嚴重依賴這種策略。

正如 Bitdefender 威脅研究和報告總監 Bogdan Botezatu 所解釋的,電子掠奪是指攻擊者將惡意代碼插入支付網站,從而竊取您的卡信息。

Botezatu 解釋說:“這些 e-skimmer 要么通過破壞在線商店的管理員帳戶憑據、商店的網絡託管服務器,要么通過直接破壞 [支付平台供應商] 來添加,以便他們分發受污染的軟件副本。” 這類似於網絡釣魚頁面,不同之處在於該頁面是真實的——頁面上的代碼剛剛被篡改。

“電子掠奪攻擊越來越擅長逃避檢測,”Botezatu 說。 “攻擊者維持這個立足點的時間越長,他們能夠收集的信用卡就越多。”

打擊這種類型的攻擊最終取決於經營這些商店的公司。 不過,消費者可以採取一些措施來保護自己。 Botezatu 建議消費者在他們的計算機上使用安全套件軟件,他說這可以檢測惡意代碼並阻止您輸入您的信息。

或者,您可以避免將信用卡信息與虛擬信用卡一起輸入。 這些是與您的真實信用卡帳戶相關聯的虛擬信用卡號碼。 如果有人被盜用,您無需獲得新的信用卡,只需生成一個新的虛擬號碼即可。 一些銀行,如花旗銀行,將其作為一項功能提供,因此請詢問您的銀行是否可用。 如果您無法從銀行獲得虛擬卡,Abine Blur 會向訂閱者提供蒙面信用卡,其工作方式類似。 一些網站也接受 Apple Pay 和 Google Pay。

另一種選擇是註冊卡警報。 每次使用您的借記卡時,一些銀行都會向您的手機發送推送提醒。 這很方便,因為您可以立即識別虛假購買。 如果您的銀行提供類似的選項,請嘗試將其打開。 Mint.com 等個人理財應用程序可以幫助簡化對所有交易進行分類的任務。

保持警惕

即使您做對了所有事情並檢查了您遇到的每台支付機器的每一寸(這讓您後面排隊的人非常懊惱),您也可能成為欺詐的目標。 但請記住:只要您盡快向您的發卡機構(信用卡)或銀行(您的賬戶所在的銀行)報告盜竊行為,您就無需承擔任何責任。 你的錢將被退回。 另一方面,商業客戶沒有同樣的法律保護,可能更難拿回他們的錢。

另外,如果對您有意義,請嘗試使用信用卡。 借記交易是一種即時現金轉移,有時可能更耗時更正。 信用卡交易可以隨時停止和撤銷。 這樣做會給商家帶來壓力,要求他們更好地保護他們的 ATM 和銷售點終端。 但是,過度使用信貸有其自身的缺陷,所以要小心。

最後,注意你的手機。 銀行和信用卡公司通常有非常積極的欺詐檢測政策,如果他們發現可疑情況,通常會通過電話或短信立即與您聯繫。 快速響應可能意味著在攻擊影響您之前停止攻擊,因此請隨身攜帶手機。

請記住:如果 ATM 或信用卡讀卡器感覺不對,請不要使用它。 盡可能使用芯片而不是卡上的條帶。 您的銀行帳戶將感謝您。

Fahmida Y. Rashid 促成了這個故事