如何使用 Lynis 審核 Linux 系統的安全性

已發表: 2022-01-29

如果您使用 Lynis 在您的 Linux 計算機上執行安全審核,它將確保您的計算機受到盡可能多的保護。 對於聯網設備而言,安全就是一切,因此這裡介紹瞭如何確保您的設備被安全鎖定。

您的 Linux 計算機有多安全?

Lynis 執行一套自動化測試,徹底檢查 Linux 操作系統的許多系統組件和設置。 它以顏色編碼的 ASCII 報告的形式呈現其發現,作為分級警告、建議和應採取的行動的列表。

網絡安全是一種平衡行為。 徹頭徹尾的偏執狂對任何人都沒有用,那麼你應該有多擔心呢? 如果您只訪問信譽良好的網站,不打開附件或點擊未經請求的電子郵件中的鏈接,並為您登錄的所有系統使用不同的、可靠的密碼,還有什麼危險? 尤其是當您使用 Linux 時?

讓我們反過來解決這些問題。 Linux 不能免受惡意軟件的影響。 事實上,第一個計算機蠕蟲病毒是在 1988 年針對 Unix 計算機設計的。Rootkit 以 Unix 超級用戶 (root) 和它們安裝自己以逃避檢測的軟件 (kit) 集合命名。 這使超級用戶可以訪問威脅參與者(即壞人)。

為什麼它們以root命名? 因為第一個 rootkit 是在 1990 年發布的,針對的是運行 SunOS Unix 的 Sun Microsystems。

因此,惡意軟件從 Unix 開始。 當 Windows 起飛並成為眾人矚目的焦點時,它跳過了柵欄。 但現在 Linux 運行世界,它又回來了。 Linux 和類 Unix 操作系統,如 macOS,正受到威脅者的充分關注。

如果您在使用計算機時小心、明智和留心,還有什麼危險? 答案又長又詳細。 簡而言之,網絡攻擊是多種多樣的。 他們有能力做不久前被認為是不可能的事情。

Rootkit,如 Ryuk,可以在計算機關閉時通過破壞 LAN 喚醒監控功能感染計算機。 還開發了概念驗證代碼。 內蓋夫本古里安大學的研究人員展示了一次成功的“攻擊”,這將使威脅參與者能夠從氣隙計算機中竊取數據。

無法預測未來網絡威脅的能力。 但是,我們確實了解計算機防禦中的哪些點是易受攻擊的。 無論當前或未來攻擊的性質如何,只有提前填補這些漏洞才有意義。

在網絡攻擊總數中,只有一小部分是有意識地針對特定組織或個人的。 大多數威脅都是不分青紅皂白的,因為惡意軟件不在乎你是誰。 自動端口掃描和其他技術只是尋找易受攻擊的系統並對其進行攻擊。 你通過脆弱來提名自己為受害者。

這就是Lynis進來的地方。

安裝 Lynis

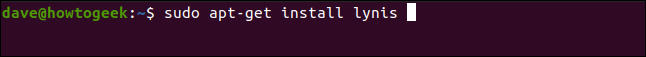

要在 Ubuntu 上安裝 Lynis,請運行以下命令:

sudo apt-get install lynis

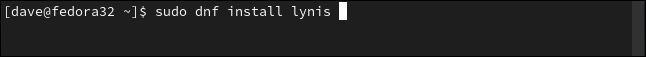

在 Fedora 上,鍵入:

須藤 dnf 安裝 lynis

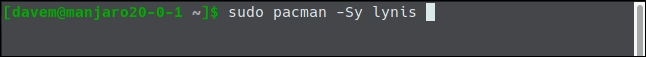

在 Manjaro 上,您使用pacman :

sudo pacman -Sy lynis

進行審計

Lynis 是基於終端的,因此沒有 GUI。 要開始審核,請打開終端窗口。 單擊並將其拖動到顯示器的邊緣,使其對齊到全高或將其拉伸到盡可能高的高度。 Lynis 有很多輸出,所以終端窗口越高,越容易查看。

如果您專門為 Lynis 打開一個終端窗口,也會更方便。 您將經常上下滾動,因此不必處理先前命令的混亂將使導航 Lynis 輸出更容易。

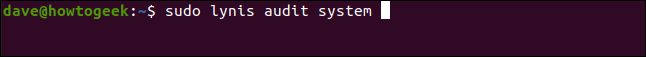

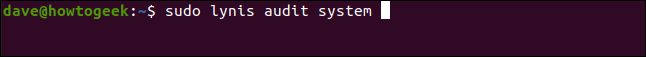

要開始審計,請輸入這個令人耳目一新的簡單命令:

sudo lynis 審計系統

隨著每個測試類別的完成,類別名稱、測試標題和結果將在終端窗口中滾動。 審核最多只需要幾分鐘。 完成後,您將返回到命令提示符。 要查看結果,只需滾動終端窗口。

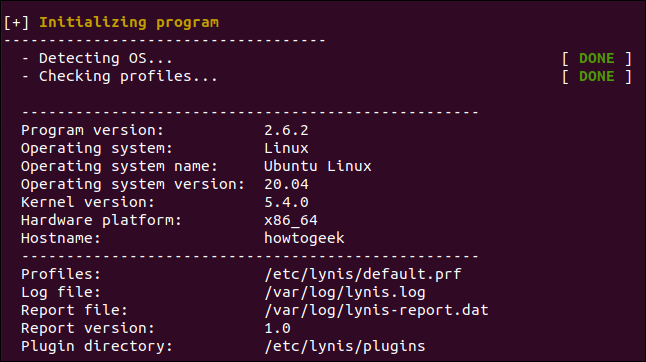

審計的第一部分檢測 Linux 的版本、內核版本和其他系統詳細信息。

需要查看的區域以琥珀色(建議)和紅色(應解決的警告)突出顯示。

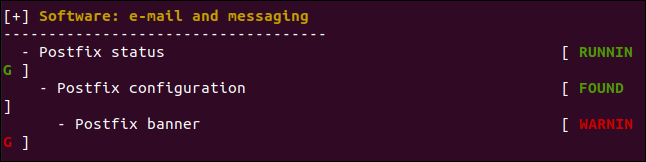

下面是一個警告示例。 Lynis 分析了postfix郵件服務器配置並標記了與橫幅有關的內容。 我們可以得到更多關於它究竟發現了什麼以及為什麼它以後可能會成為問題的詳細信息。

下面,Lynis 警告我們在我們使用的 Ubuntu 虛擬機上沒有配置防火牆。

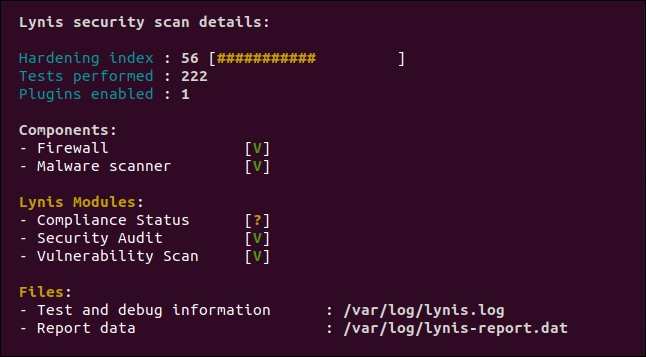

滾動瀏覽您的結果以查看 Lynis 標記的內容。 在審核報告的底部,您會看到一個摘要屏幕。

“硬化指數”是您的考試成績。 我們得到了 100 分中的 56 分,這不是很好。 執行了 222 次測試,並啟用了一個 Lynis 插件。 如果您訪問 Lynis 社區版插件下載頁面並訂閱時事通訊,您將獲得更多插件的鏈接。

有許多插件,包括一些用於根據 GDPR、ISO27001 和 PCI-DSS 等標准進行審計的插件。

綠色 V 代表複選標記。 您可能還會看到琥珀色問號和紅色 X。

我們有綠色複選標記,因為我們有防火牆和惡意軟件掃描程序。 出於測試目的,我們還安裝了 rkhunter,一個 rootkit 檢測器,以查看 Lynis 是否會發現它。 正如您在上面看到的,確實如此; 我們在“惡意軟件掃描程序”旁邊有一個綠色複選標記。

合規狀態未知,因為審核未使用合規插件。 本次測試中使用了安全和漏洞模塊。

生成兩個文件:日誌和數據文件。 位於“/var/log/lynis-report.dat”的數據文件是我們感興趣的文件。它將包含我們可以在終端窗口中看到的結果副本(沒有顏色突出顯示) . 這些可以方便地查看您的硬化指數如何隨著時間的推移而提高。

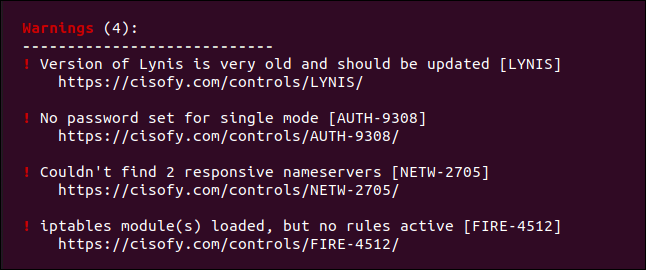

如果您在終端窗口中向後滾動,您將看到一個建議列表和另一個警告列表。 警告是“大票”項目,所以我們將看看這些。

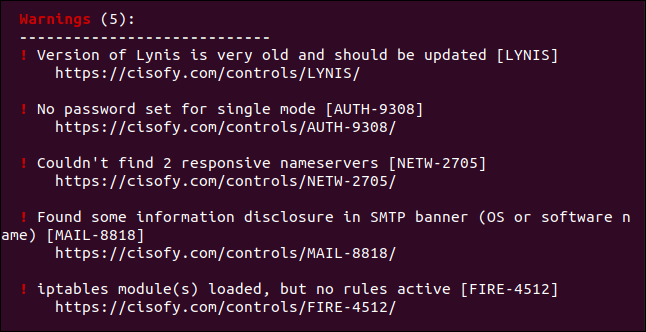

以下是五個警告:

- “Lynis 的版本很舊,應該更新”:這實際上是 Ubuntu 存儲庫中的最新版本的 Lynis。 雖然只有 4 個月大,但 Lynis 認為這已經很老了。 Manjaro 和 Fedora 軟件包中的版本較新。 包管理器中的更新總是可能稍微落後。 如果你真的想要最新版本,你可以從 GitHub 克隆項目並保持同步。

- “沒有為單一模式設置密碼”:單一是一種恢復和維護模式,其中只有 root 用戶可以操作。 此模式默認不設置密碼。

- “Couldn't find 2 responsive nameservers”: Lynis 嘗試與兩個 DNS 服務器通信,但未成功。 這是一個警告,如果當前的 DNS 服務器出現故障,則不會自動翻轉到另一個服務器。

- “在 SMTP 橫幅中發現一些信息洩露”:當應用程序或網絡設備在標準回復中洩露其品牌和型號(或其他信息)時,就會發生信息洩露。 這可以讓威脅參與者或自動惡意軟件深入了解要檢查的漏洞類型。 一旦他們確定了他們連接的軟件或設備,一個簡單的查找就會找到他們可以嘗試利用的漏洞。

- “已加載 iptables 模塊,但沒有活動規則”: Linux 防火牆已啟動並正在運行,但沒有為其設置規則。

清除警告

每個警告都有一個指向網頁的鏈接,該網頁描述了問題以及您可以採取哪些措施來解決問題。 只需將鼠標指針懸停在其中一個鏈接上,然後按 Ctrl 並單擊它。 您的默認瀏覽器將在網頁上打開該消息或警告。

當我們 Ctrl+單擊上一節中提到的第四個警告的鏈接時,下面的頁面為我們打開了。

您可以查看其中的每一個並決定要解決哪些警告。

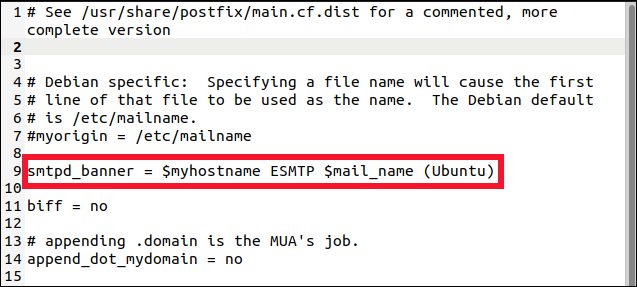

上面的網頁解釋說,當遠程系統連接到我們的 Ubuntu 計算機上配置的 postfix 郵件服務器時,發送到遠程系統的默認信息片段(“橫幅”)過於冗長。 提供太多信息沒有任何好處——事實上,這經常被用來對付你。

該網頁還告訴我們橫幅位於“/etc/postfix/main.cf”中。 它建議我們將其修剪為僅顯示“$myhostname ESMTP”。

我們按照 Lynis 的建議鍵入以下內容來編輯文件:

sudo gedit /etc/postfix/main.cf

我們在文件中找到定義橫幅的行。

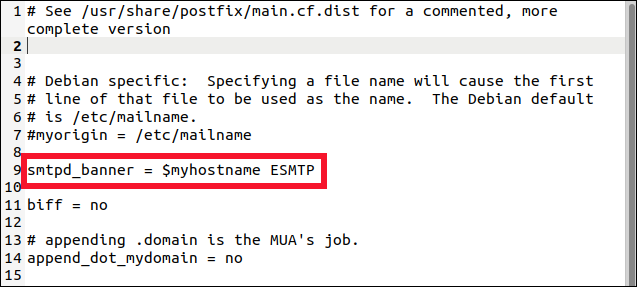

我們對其進行編輯以僅顯示 Lynis 推薦的文本。

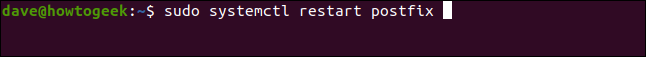

我們保存更改並關閉gedit 。 我們現在需要重新啟動postfix郵件服務器以使更改生效:

sudo systemctl 重啟後綴

現在,讓我們再次運行 Lynis,看看我們的更改是否產生了效果。

“警告”部分現在只顯示四個。 指postfix的那個已經消失了。

一個下來,還有四個警告和 50 條建議!

你應該走多遠?

如果您從未在計算機上進行過任何系統強化,您可能會收到大致相同數量的警告和建議。 您應該查看所有這些,並在每個 Lynis 網頁的指導下,就是否解決它做出判斷。

當然,教科書的方法是嘗試將它們全部清除。 不過,說起來容易做起來難。 另外,對於普通的家用電腦來說,一些建議可能有點過頭了。

將 USB 內核驅動程序列入黑名單以在您不使用 USB 訪問時禁用它? 對於提供敏感業務服務的任務關鍵型計算機,這可能是必要的。 但是對於 Ubuntu 家用電腦呢? 可能不是。