警告:您是否在 Windows 11 上安装了 Play 商店? 立即阅读

已发表: 2022-06-28

2022 年 3 月,我们发布了在 Windows 11 上安装 Google Play 商店的说明。该方法涉及来自 GitHub 的一个开源项目。 不幸的是,它包含恶意软件。 这是修复它的方法。

让我们先来看看重要的部分:

目前,我们没有理由相信您的任何敏感信息已被泄露。

这是发生了什么

脚本做了什么

如何修复它

手动清理

用脚本清理

我们在做什么

这是发生了什么

Windows 11 引入了安装 Android 应用程序的功能,但不是通过 Google Play 商店。 自然地,人们开始寻找解决这个问题的方法。 我们发布的教程包含从第三方网站下载脚本的说明。 上周末,一个使用该脚本的小组发现它包含恶意软件。

注意:其他一些网站也推荐了这个脚本。 即使您遵循其他网站的教程,您也可能已经下载了包含恶意软件的脚本。

脚本做了什么

该脚本下载了一个工具——Windows Toolbox——其中包括将 Google Play 商店安装到你的 Windows 11 设备的功能。 不幸的是,下载 Windows 工具箱的脚本做的比它宣传的要多。 它还包含可以设置一系列计划任务的混淆代码,并创建了一个针对基于 Chromium 的浏览器的浏览器扩展——Google Chrome、Microsoft Edge 和 Brave。 仅针对语言设置为英语的 Windows PC。

然后,浏览器扩展程序在后台的“无头”浏览器窗口中运行,有效地将其隐藏在用户面前。 此时,发现恶意软件的组织认为该扩展程序的主要目的是广告欺诈,而不是任何更险恶的目的。

计划任务还运行了一些其他脚本,用于几个不同的目的。 例如,可以监控 PC 上的活动任务,并在任何时候打开任务管理器时终止用于广告欺诈的浏览器和扩展程序。 即使您注意到您的系统运行有点滞后并去检查问题,您也不会找到问题。 一个单独的计划任务,设置为每 9 分钟运行一次,然后将重新启动浏览器和扩展程序。

创建的最令人担忧的配对任务将使用 curl 从传递恶意脚本的原始网站下载文件,然后执行它下载的任何内容。 这些任务被设置为在用户登录其帐户后每 9 分钟运行一次。 从理论上讲,这可以用来提供对恶意代码的更新,为当前的恶意软件添加功能,提供完全独立的恶意软件,或者作者想要的任何其他东西。

幸运的是,攻击的幕后黑手并没有到达那里——据我们所知,curl 任务除了下载一个名为“asd”的测试文件外,从未被使用过,但什么也没做。 由于 CloudFlare 的迅速行动,curl 任务下载文件的域已被删除。 这意味着即使恶意软件仍在您的计算机上运行,它也无法下载其他任何内容。 你只需要删除它,你就可以开始了。

注意:重申:由于 Cloudflare 已删除域,恶意软件无法下载任何其他软件或接收任何命令。

如果您有兴趣阅读有关恶意软件交付方式的详细分类以及每个任务的作用,可以在 GitHub 上找到它。

如何修复它

现在有两个选项可以修复它。 第一种是自己手动删除所有受影响的文件和计划任务。 第二种是使用最初发现恶意软件的人编写的脚本。

注意:目前,如果该恶意软件在您的计算机上运行,任何防病毒软件都不会检测或删除它。

手动清理

我们将首先删除所有恶意任务,然后我们将删除它创建的所有文件和文件夹。

删除恶意任务

创建的任务都隐藏在任务计划程序中的 Microsoft > Windows 任务下。 以下是查找和删除它们的方法。

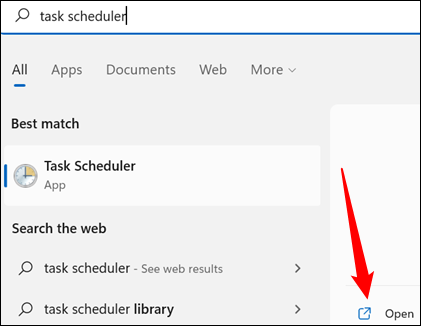

单击开始,然后在搜索栏中键入“任务计划程序”并按 Enter 或单击“打开”。

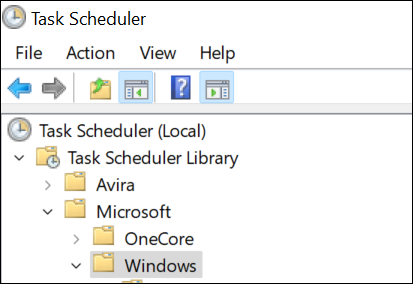

您需要导航到 Microsoft > Windows 任务。 您需要做的就是依次双击“任务计划程序库”、“Microsoft”和“Windows”。 这也适用于打开下面列出的任何任务。

到达那里后,您就可以开始删除任务了。 该恶意软件创建了多达 8 个任务。

注意:由于恶意软件的工作方式,您可能没有所有列出的服务。

您需要删除其中的任何一个:

- AppID > 已验证证书

- 应用体验 > 维护

- 服务 > CertPathCheck

- 服务 > 证书路径

- 服务 > 组件清理

- 服务 > 服务清理

- 外壳 > 对象任务

- 剪辑 > 服务清理

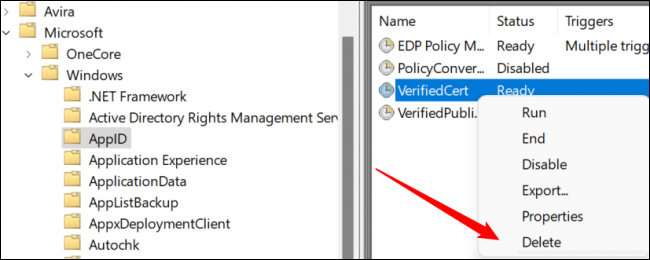

在任务计划程序中识别出恶意服务后,右键单击它,然后点击“删除”。

警告:除了我们上面提到的确切任务之外,不要删除任何其他任务。 这里的大多数任务都是由 Windows 本身或合法的第三方应用程序创建的。

从上面的列表中删除您可以找到的所有任务,然后您就可以继续下一步了。

删除恶意文件和文件夹

该恶意软件仅创建少量文件,幸运的是,它们仅包含在三个文件夹中:

- C:\系统文件

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

首先,打开文件资源管理器。 在文件资源管理器的顶部,单击“查看”,转到“显示”,然后确保勾选“隐藏项目”。

寻找一个名为“systemfile”的稍微透明的文件夹。 如果它在那里,请右键单击它并点击“删除”。

更新:有一些报告称即使启用了“查看隐藏文件夹”,systemfile 文件夹也将保持不可见。 我们不能重复这种行为,但出于谨慎考虑,您仍应自行检查。 在文件资源管理器的地址栏中输入路径“C:\systemfile”,然后按 Enter。 如果您可以通过手动输入路径打开文件夹,但无法在文件资源管理器中查看,则应使用我们附加的脚本来确保删除文件夹及其所有内容。

警告:确保您正确识别我们将要删除的文件夹。 意外删除真正的 Windows 文件夹可能会导致问题。 如果这样做,请尽快从回收站中恢复它们。

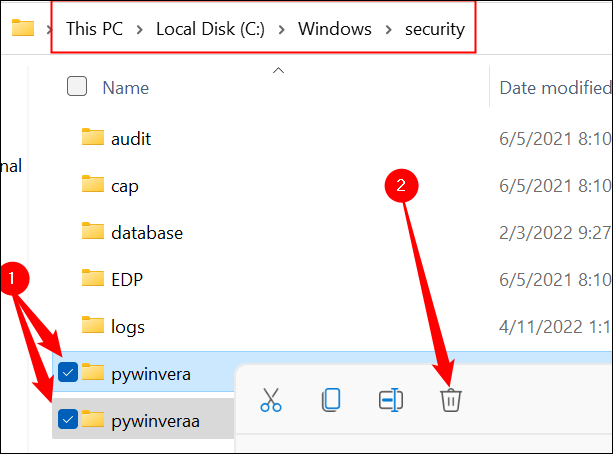

删除“systemfiles”文件夹后,双击 Windows 文件夹,然后滚动直到找到“Security”文件夹。 您正在寻找两个文件夹:一个名为“pywinvera”,另一个名为“pywinveraa”。 右键单击它们中的每一个,然后单击“删除”。

注意:删除 Windows 文件夹中的文件和文件夹可能会触发有关需要管理权限的警告。 如果出现提示,请继续并允许它。 (但是,请确保您只删除我们在此处提到的确切文件和文件夹。)

你已经完成了——虽然很烦人,但这个特定的恶意软件并没有做太多的保护自己。

用脚本清理

最初识别出恶意软件的目光敏锐的人也花了整个周末来剖析恶意代码,确定它的功能,并最终编写脚本将其删除。 我们想为团队的努力大声疾呼。

考虑到我们是如何到达这里的,你对信任来自 GitHub 的另一个实用程序持谨慎态度是正确的。 但是,情况有些不同。 与传递恶意代码所涉及的脚本不同,删除脚本很短,而且我们已经手动审核了它——每一行。 我们还自己托管文件,以确保在没有机会手动确认它是安全的情况下无法更新它。 我们在多台机器上测试了这个脚本以确保它是有效的。

首先,从我们的网站下载压缩脚本,然后将脚本解压缩到您想要的任何位置。

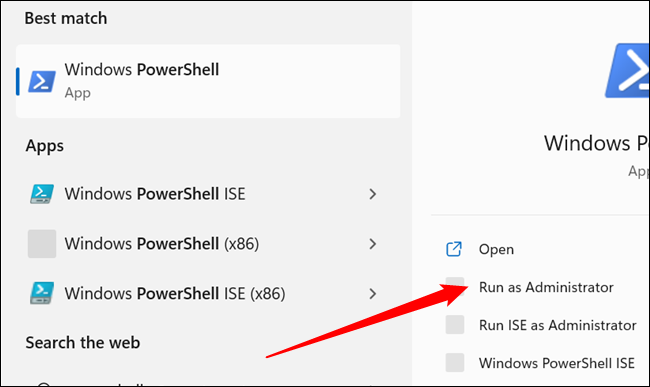

然后您需要启用脚本。 单击开始按钮,在搜索栏中键入“PowerShell”,然后单击“以管理员身份运行”。

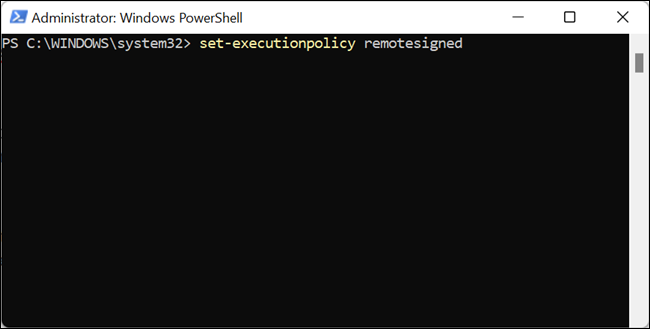

然后在 PowerShell 窗口中键入或粘贴set-executionpolicy remotesigned ,然后按 Y。然后您可以关闭 PowerShell 窗口。

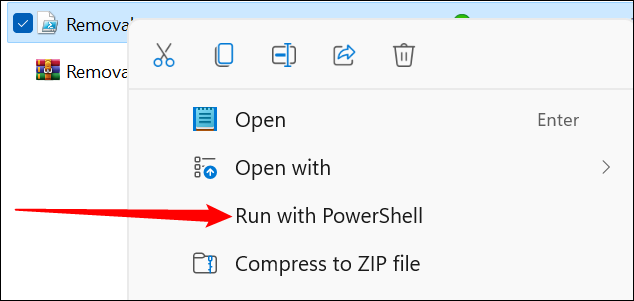

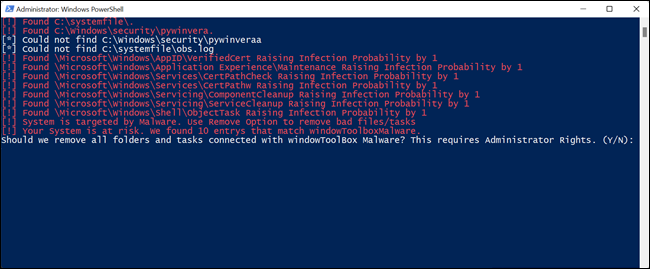

导航到您的下载文件夹,右键单击 Removal.ps1,然后单击“使用 PowerShell 运行”该脚本将检查系统上的恶意任务、文件夹和文件。

如果它们存在,您将可以选择删除它们。 在 PowerShell 窗口中键入“Y”或“y”,然后按 Enter。

然后,该脚本将删除恶意软件创建的所有垃圾。

运行删除脚本后,将脚本执行策略恢复为默认设置。 以管理员身份打开 PowerShell,输入set-executionpolicy default ,然后点击 Y。然后关闭 PowerShell 窗口。

我们在做什么

情况正在发展,我们正在密切关注事情的发展。 还有一些未解决的问题——比如为什么有些人报告安装了一个无法解释的 OpenSSH 服务器。 如果有任何重要的新信息曝光,我们一定会及时通知您。

此外,我们想再次强调,没有证据表明您的敏感信息已被泄露。 恶意软件所依赖的域现已被删除,其创建者无法再控制它。

再次,我们要特别感谢那些研究出恶意软件如何运作并构建了一个脚本来自动删除它的人。 没有特别的顺序:

- 帕布马克

- BlockyTheDev

- 泡泡糖

- 凯

- 阈值0

- Linux用户GD

- 三笠

- 可选M

- 索南劳弗

- 泽戈0

- 祖斯科

- 奇诺

- 哈罗曼

- Janmm14

- 卢泽阿德夫

- XplLiciT

- 泽瑞瑟