如何发现和避免信用卡撇油器和闪光器

已发表: 2022-01-29我清楚地记得我意识到信用卡和借记卡是多么不安全的那一刻。 我看到有人拿了一个现成的 USB 磁条阅读器并将其插入计算机,计算机将其识别为键盘。 他们打开文字处理器并刷卡。 一串数字尽职尽责地出现在文本文件中。 就是这样:卡的信息被盗了。

同样的技术已经成熟和小型化。 可以将微型“撇取器”连接到 ATM 和支付终端,以从卡的磁条(称为“磁条”)上撇取您的数据。 甚至更小的“闪光器”也被填充到读卡器中,以攻击新卡上的芯片。 现在还有一个数字版本,称为 e-skimming 从支付网站窃取数据。 幸运的是,有很多方法可以保护自己免受这些攻击。

什么是撇油器?

撇渣器是隐藏在合法读卡器中的小型恶意读卡器,可从每个刷卡的人那里收集数据。 在让硬件 sip 数据一段时间后,小偷会在受感染的机器旁停下来拿起包含所有被盗数据的文件。 有了这些信息,他可以创建克隆卡或只是进行欺诈。 也许最可怕的部分是,撇油器通常不会阻止 ATM 或信用卡读卡器正常运行,这使得它们更难被发现。

进入自动取款机很困难,因此自动取款机撇取器有时可以覆盖现有的读卡器。 大多数时候,攻击者还会在附近某处放置一个隐藏的摄像头,以记录用于访问帐户的个人身份号码或 PIN。 摄像头可能安装在读卡器中,安装在自动柜员机顶部,甚至安装在天花板上。 一些犯罪分子甚至在实际键盘上安装假 PIN 键盘以直接捕获 PIN,而无需使用摄像头。

这张照片是在 ATM 上使用的真实撇油器。 你看到那个奇怪的、笨重的黄色小块了吗? 那是撇渣器。 这个很容易发现,因为它的颜色和材料与机器的其他部分不同,但还有其他明显的迹象。 在您插入卡的插槽下方是机器塑料外壳上的凸起箭头。 您可以看到灰色箭头非常靠近黄色阅读器外壳,几乎重叠。 这表明在现有读卡器上安装了撇渣器,因为真正的读卡器在卡槽和箭头之间会有一些空间。

ATM 制造商还没有接受这种欺诈行为。 较新的 ATM 具有强大的防篡改防御能力,有时包括旨在检测插入或连接到 ATM 的物体的雷达系统。 然而,Black Hat 安全会议的一名研究人员能够使用 ATM 的机载雷达设备来捕获 PIN,这是精心设计的骗局的一部分。

撇油器仍然是一个威胁吗?

在研究本文的更新时,我们联系了卡巴斯基实验室,公司代表告诉我们一些令人惊讶的事情:略读攻击正在下降。 卡巴斯基发言人说:“略读过去和现在仍然是一种罕见的事情。”

卡巴斯基代表引用了欧洲安全交易协会 (EAST) 的欧盟统计数据,以表明更大的趋势。 EAST 报告的撇渣器攻击事件创历史新低,从 2020 年 4 月的 1,496 起事件下降到同年 10 月的 321 起事件。 COVID-19 的影响可能与这种下降有关,但它仍然是戏剧性的。

当然,这并不意味着略读已经消失。 就在 2021 年 1 月,新泽西州还发现了一个重大的撇脂骗局。 它涉及对 1,000 多名银行客户的攻击,犯罪分子试图盗取超过 150 万美元。

从撇油器到闪光器

当美国银行终于赶上世界其他地区并开始发行芯片卡时,这对消费者来说是一个重大的安全福音。 这些芯片卡或 EMV 卡提供了比旧支付卡痛苦的简单磁条更强大的安全性。 但窃贼学得很快,而且他们多年来一直在欧洲和加拿大完善针对芯片卡的攻击。

与位于磁条读卡器顶部的撇渣器不同,闪光灯位于读卡器内部。 这些是非常非常薄的设备,从外面看不到。 当您将卡滑入时,微光器会从卡上的芯片中读取数据,就像撇渣器读取卡磁条上的数据一样。

然而,有一些关键的区别。 一方面,EMV 附带的集成安全性意味着攻击者只能从撇取者那里获得相同的信息。 安全研究员 Brian Krebs 在他的博客上解释说:“虽然通常存储在卡磁条上的数据会在芯片卡上的芯片内复制,但该芯片包含磁条上没有的额外安全组件。” 这意味着窃贼无法复制 EMV 芯片,但他们可以使用芯片中的数据克隆磁条或使用其信息进行其他欺诈。

我们采访的卡巴斯基代表明确表示他们对芯片卡充满信心。 “EMV 仍然没有被破坏,”卡巴斯基告诉 PCMag。 “唯一成功的 EMV 黑客攻击是在实验室条件下进行的。”

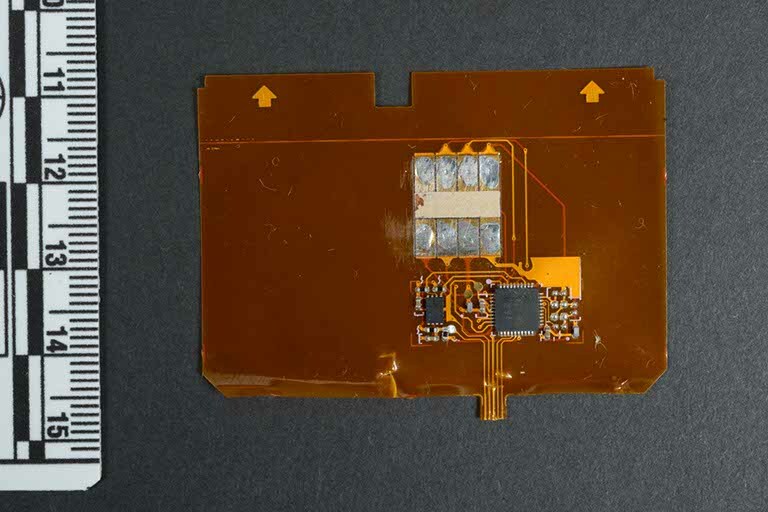

真正的问题是闪光灯隐藏在受害者机器内。 下图所示的微光是在加拿大发现的,并向加拿大皇家骑警(互联网档案链接)报告。 它只不过是印在薄塑料片上的集成电路。

检查篡改

检查销售点设备上的篡改可能很困难。 我们大多数人在杂货店排队的时间不够长,无法让读者好好逛逛。 小偷也更难攻击这些机器,因为它们不会无人看管。 另一方面,自动取款机经常在门厅甚至户外无人看管,这使它们更容易成为目标。

虽然本文大部分内容都在讨论 ATM,但请记住,加油站、公共交通支付站和其他无人看管的机器也很容易受到攻击。 我们的建议也适用于这些情况。

当您接近 ATM 时,请检查 ATM 顶部、扬声器附近、屏幕侧面、读卡器本身和键盘是否有明显的篡改迹象。 如果某些东西看起来不同,例如不同的颜色或材料、未正确对齐的图形或其他任何看起来不正确的东西,请不要使用该 ATM。

如果您在银行,最好快速查看您旁边的 ATM 并进行比较。 如果有任何明显的差异,请不要使用其中任何一个,而是将可疑的篡改报告给您的银行。 例如,如果一台 ATM 有一个闪烁的卡条目来显示应该插入 ATM 卡的位置,而另一台 ATM 有一个普通插槽,那么您就知道出了问题。 大多数撇油器都粘在现有阅读器的顶部,会遮住闪烁的指示灯。

如果键盘感觉不对——可能太厚或偏离中心——那么可能会有一个 PIN 抢夺覆盖。 不要使用它。 寻找其他篡改迹象,例如可能隐藏相机的孔,或仓促的机器手术产生的胶水气泡。

即使您看不到任何视觉差异,也要全力以赴。 ATM 结构坚固,通常没有任何松动的部件。 信用卡读卡器有更多变化,但仍然:拉动读卡器等突出部分。 看看键盘是否牢固连接并且只有一块。 如果你推它时有什么移动,请注意。

仔细考虑您的交易

每当您输入借记卡 PIN 时,假设有人在寻找。 也许它在你的肩膀上或通过隐藏的相机。 即使 ATM 或付款机看起来没有问题,输入 PIN 码时也要遮住手。 获取 PIN 码是必不可少的。 没有它,犯罪分子对被盗数据的处理能力就会受到限制。

犯罪分子经常在不在过于繁忙的位置的 ATM 上安装撇渣器,因为他们不希望被观察到安装恶意硬件或收集收集的数据(尽管总是有例外)。 室内 ATM 通常比室外使用更安全,因为攻击者可以在看不见的情况下访问室外机器。 在使用 ATM 之前,请停下来考虑一下它的安全性。

尽可能不要使用卡的磁条进行交易。 大多数支付终端现在都使用磁条作为后备,并会提示您插入芯片而不是刷卡。 如果信用卡终端接受 NFC 交易,请考虑使用 Apple Pay、Samsung Pay 或 Android Pay。

这些非接触式支付服务对您的信用卡信息进行标记,因此您的真实数据永远不会暴露。 如果犯罪分子以某种方式拦截了交易,他只会得到一个无用的虚拟信用卡号。 一些三星设备可以通过手机模拟磁条交易。 这项技术被称为 MST,但现在已经停产。

经常需要使用磁条的一种情况是在加油站支付燃料费用。 这些攻击很普遍,因为许多尚不支持 EMV 或 NFC 交易,而且攻击者可以在不被注意的情况下访问泵。 进去付钱给收银员要安全得多。 如果没有值班收银员,请使用与使用 ATM 相同的提示,并在使用前检查读卡器。

我们的编辑推荐

从 Skimmers 到 Shimmers 再到 E-Skimmers

毫不奇怪,有一种称为电子略读的数字等价物。 2018 年英国航空公司的黑客攻击显然严重依赖这种策略。

正如 Bitdefender 威胁研究和报告总监 Bogdan Botezatu 所解释的,电子掠夺是指攻击者将恶意代码插入支付网站,从而窃取您的卡信息。

Botezatu 解释说:“这些 e-skimmer 要么通过破坏在线商店的管理员帐户凭据、商店的网络托管服务器,要么通过直接破坏 [支付平台供应商] 来添加,以便他们分发受污染的软件副本。” 这类似于网络钓鱼页面,不同之处在于该页面是真实的——页面上的代码刚刚被篡改。

“电子掠夺攻击越来越擅长逃避检测,”Botezatu 说。 “攻击者维持这个立足点的时间越长,他们能够收集的信用卡就越多。”

打击这种类型的攻击最终取决于经营这些商店的公司。 不过,消费者可以采取一些措施来保护自己。 Botezatu 建议消费者在他们的计算机上使用安全套件软件,他说这可以检测恶意代码并阻止您输入您的信息。

或者,您可以避免将信用卡信息与虚拟信用卡一起输入。 这些是与您的真实信用卡帐户相关联的虚拟信用卡号码。 如果有人被盗用,您无需获得新的信用卡,只需生成一个新的虚拟号码即可。 一些银行,如花旗银行,将其作为一项功能提供,因此请询问您的银行是否可用。 如果您无法从银行获得虚拟卡,Abine Blur 会向订阅者提供蒙面信用卡,其工作方式类似。 一些网站也接受 Apple Pay 和 Google Pay。

另一种选择是注册卡警报。 每次使用您的借记卡时,一些银行都会向您的手机发送推送提醒。 这很方便,因为您可以立即识别虚假购买。 如果您的银行提供类似的选项,请尝试将其打开。 Mint.com 等个人理财应用程序可以帮助简化对所有交易进行分类的任务。

保持警惕

即使您做对了所有事情并检查了您遇到的每台支付机器的每一寸(这让您后面排队的人非常懊恼),您也可能成为欺诈的目标。 但请记住:只要您尽快向您的发卡机构(信用卡)或银行(您的账户所在的银行)报告盗窃行为,您就无需承担任何责任。 你的钱将被退回。 另一方面,商业客户没有同样的法律保护,可能更难拿回他们的钱。

另外,如果对您有意义,请尝试使用信用卡。 借记交易是一种即时现金转移,有时可能更耗时更正。 信用卡交易可以随时停止和撤销。 这样做会给商家带来压力,要求他们更好地保护他们的 ATM 和销售点终端。 但是,过度使用信贷有其自身的缺陷,所以要小心。

最后,注意你的手机。 银行和信用卡公司通常有非常积极的欺诈检测政策,如果他们发现可疑情况,通常会通过电话或短信立即与您联系。 快速响应可能意味着在攻击影响您之前停止攻击,因此请随身携带手机。

请记住:如果 ATM 或信用卡读卡器感觉不对,请不要使用它。 尽可能使用芯片而不是卡上的条带。 您的银行帐户将感谢您。

Fahmida Y. Rashid 促成了这个故事