如何使用 Lynis 审核 Linux 系统的安全性

已发表: 2022-01-29

如果您使用 Lynis 在您的 Linux 计算机上执行安全审核,它将确保您的计算机受到尽可能多的保护。 对于联网设备而言,安全就是一切,因此这里介绍了如何确保您的设备被安全锁定。

您的 Linux 计算机有多安全?

Lynis 执行一套自动化测试,彻底检查 Linux 操作系统的许多系统组件和设置。 它以颜色编码的 ASCII 报告的形式呈现其发现,作为分级警告、建议和应采取的行动的列表。

网络安全是一种平衡行为。 彻头彻尾的偏执狂对任何人都没有用,那么你应该有多担心呢? 如果您只访问信誉良好的网站,不打开附件或点击未经请求的电子邮件中的链接,并为您登录的所有系统使用不同的、可靠的密码,还有什么危险? 尤其是当您使用 Linux 时?

让我们反过来解决这些问题。 Linux 不能免受恶意软件的影响。 事实上,第一个计算机蠕虫病毒是在 1988 年针对 Unix 计算机设计的。Rootkit 以 Unix 超级用户 (root) 和它们安装自己以逃避检测的软件 (kit) 集合命名。 这使超级用户可以访问威胁参与者(即坏人)。

为什么它们以root命名? 因为第一个 rootkit 是在 1990 年发布的,针对的是运行 SunOS Unix 的 Sun Microsystems。

因此,恶意软件从 Unix 开始。 当 Windows 起飞并成为众人瞩目的焦点时,它跳过了栅栏。 但现在 Linux 运行世界,它又回来了。 Linux 和类 Unix 操作系统,如 macOS,正受到威胁者的充分关注。

如果您在使用计算机时小心、明智和留心,还有什么危险? 答案又长又详细。 简而言之,网络攻击是多种多样的。 他们有能力做不久前被认为是不可能的事情。

Rootkit,如 Ryuk,可以在计算机关闭时通过破坏 LAN 唤醒监控功能感染计算机。 还开发了概念验证代码。 内盖夫本古里安大学的研究人员展示了一次成功的“攻击”,这将使威胁参与者能够从气隙计算机中窃取数据。

无法预测未来网络威胁的能力。 但是,我们确实了解计算机防御中的哪些点是易受攻击的。 无论当前或未来攻击的性质如何,只有提前填补这些漏洞才有意义。

在网络攻击总数中,只有一小部分是有意识地针对特定组织或个人的。 大多数威胁都是不分青红皂白的,因为恶意软件不在乎你是谁。 自动端口扫描和其他技术只是寻找易受攻击的系统并对其进行攻击。 你通过脆弱来提名自己为受害者。

这就是Lynis进来的地方。

安装 Lynis

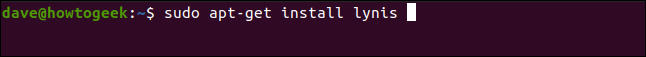

要在 Ubuntu 上安装 Lynis,请运行以下命令:

sudo apt-get install lynis

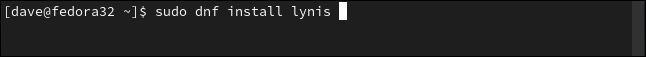

在 Fedora 上,键入:

须藤 dnf 安装 lynis

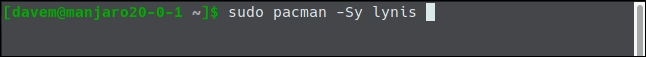

在 Manjaro 上,您使用pacman :

sudo pacman -Sy lynis

进行审计

Lynis 是基于终端的,因此没有 GUI。 要开始审核,请打开终端窗口。 单击并将其拖动到显示器的边缘,使其对齐到全高或将其拉伸到尽可能高的高度。 Lynis 有很多输出,所以终端窗口越高,越容易查看。

如果您专门为 Lynis 打开一个终端窗口,也会更方便。 您将经常上下滚动,因此不必处理先前命令的混乱将使导航 Lynis 输出更容易。

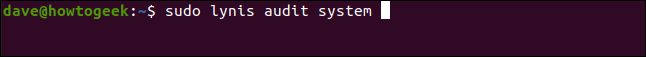

要开始审计,请输入这个令人耳目一新的简单命令:

sudo lynis 审计系统

随着每个测试类别的完成,类别名称、测试标题和结果将在终端窗口中滚动。 审核最多只需要几分钟。 完成后,您将返回到命令提示符。 要查看结果,只需滚动终端窗口。

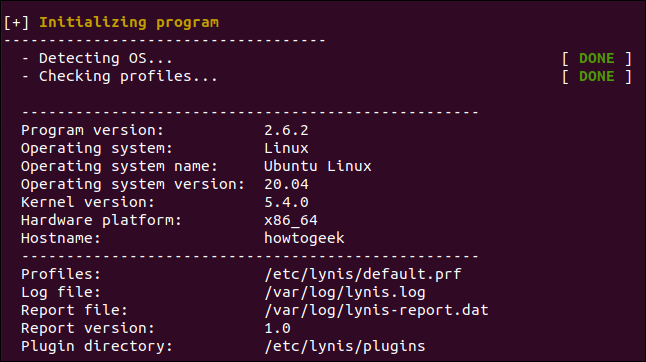

审计的第一部分检测 Linux 的版本、内核版本和其他系统详细信息。

需要查看的区域以琥珀色(建议)和红色(应解决的警告)突出显示。

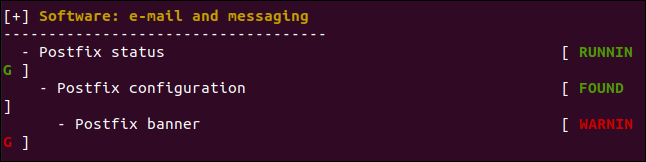

下面是一个警告示例。 Lynis 分析了postfix邮件服务器配置并标记了与横幅有关的内容。 我们可以得到更多关于它究竟发现了什么以及为什么它以后可能会成为问题的详细信息。

下面,Lynis 警告我们在我们使用的 Ubuntu 虚拟机上没有配置防火墙。

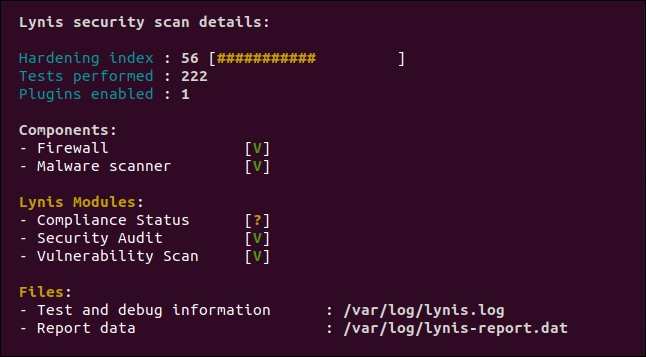

滚动浏览您的结果以查看 Lynis 标记的内容。 在审核报告的底部,您会看到一个摘要屏幕。

“硬化指数”是您的考试成绩。 我们得到了 100 分中的 56 分,这不是很好。 执行了 222 次测试,并启用了一个 Lynis 插件。 如果您访问 Lynis 社区版插件下载页面并订阅时事通讯,您将获得更多插件的链接。

有许多插件,包括一些用于根据 GDPR、ISO27001 和 PCI-DSS 等标准进行审计的插件。

绿色 V 代表复选标记。 您可能还会看到琥珀色问号和红色 X。

我们有绿色复选标记,因为我们有防火墙和恶意软件扫描程序。 出于测试目的,我们还安装了 rkhunter,一个 rootkit 检测器,以查看 Lynis 是否会发现它。 正如您在上面看到的,确实如此; 我们在“恶意软件扫描程序”旁边有一个绿色复选标记。

合规状态未知,因为审核未使用合规插件。 本次测试中使用了安全和漏洞模块。

生成两个文件:日志和数据文件。 位于“/var/log/lynis-report.dat”的数据文件是我们感兴趣的文件。它将包含我们可以在终端窗口中看到的结果的副本(没有颜色突出显示) . 这些可以方便地查看您的硬化指数如何随着时间的推移而提高。

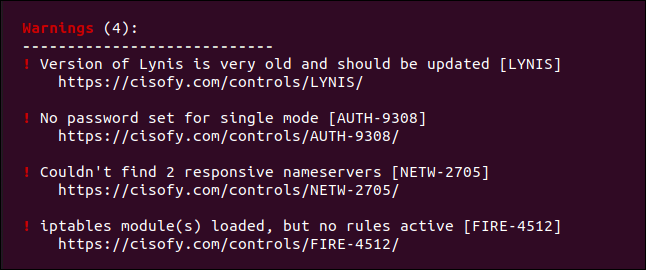

如果您在终端窗口中向后滚动,您将看到一个建议列表和另一个警告列表。 警告是“大票”项目,所以我们将看看这些。

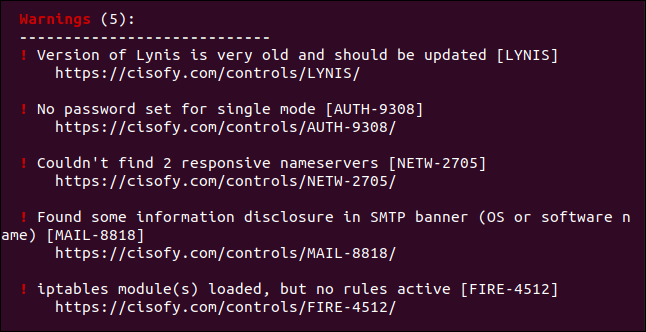

以下是五个警告:

- “Lynis 的版本很旧,应该更新”:这实际上是 Ubuntu 存储库中的最新版本的 Lynis。 虽然只有 4 个月大,但 Lynis 认为这已经很老了。 Manjaro 和 Fedora 软件包中的版本较新。 包管理器中的更新总是可能稍微落后。 如果你真的想要最新版本,你可以从 GitHub 克隆项目并保持同步。

- “没有为单一模式设置密码”:单一是一种恢复和维护模式,其中只有 root 用户可以操作。 此模式默认不设置密码。

- “Couldn't find 2 responsive nameservers”: Lynis 尝试与两个 DNS 服务器通信,但未成功。 这是一个警告,如果当前的 DNS 服务器出现故障,则不会自动翻转到另一个服务器。

- “在 SMTP 横幅中发现一些信息泄露”:当应用程序或网络设备在标准回复中泄露其品牌和型号(或其他信息)时,就会发生信息泄露。 这可以让威胁参与者或自动恶意软件深入了解要检查的漏洞类型。 一旦他们确定了他们连接的软件或设备,一个简单的查找就会找到他们可以尝试利用的漏洞。

- “已加载 iptables 模块,但没有活动规则”: Linux 防火墙已启动并正在运行,但没有为其设置规则。

清除警告

每个警告都有一个指向网页的链接,该网页描述了问题以及您可以采取哪些措施来解决问题。 只需将鼠标指针悬停在其中一个链接上,然后按 Ctrl 并单击它。 您的默认浏览器将在网页上打开该消息或警告。

当我们 Ctrl+单击上一节中提到的第四个警告的链接时,下面的页面为我们打开了。

您可以查看其中的每一个并决定要解决哪些警告。

上面的网页解释说,当远程系统连接到我们的 Ubuntu 计算机上配置的 postfix 邮件服务器时,发送到远程系统的默认信息片段(“横幅”)过于冗长。 提供太多信息没有任何好处——事实上,这经常被用来对付你。

该网页还告诉我们横幅位于“/etc/postfix/main.cf”中。 它建议我们将其修剪为仅显示“$myhostname ESMTP”。

我们按照 Lynis 的建议键入以下内容来编辑文件:

sudo gedit /etc/postfix/main.cf

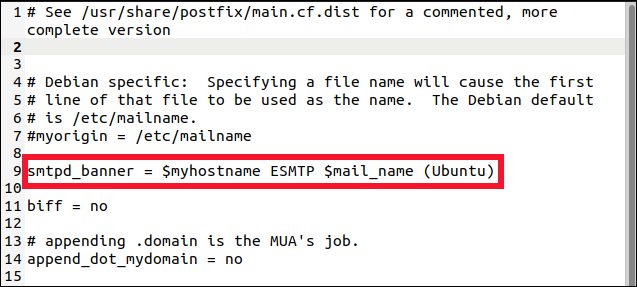

我们在文件中找到定义横幅的行。

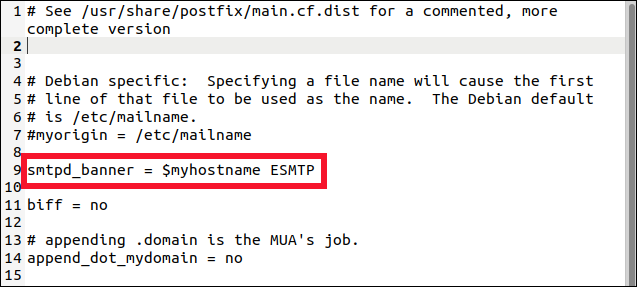

我们对其进行编辑以仅显示 Lynis 推荐的文本。

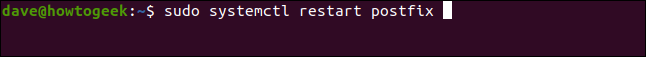

我们保存更改并关闭gedit 。 我们现在需要重新启动postfix邮件服务器以使更改生效:

sudo systemctl 重启后缀

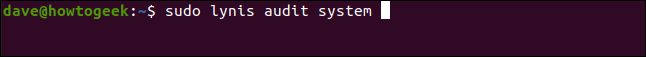

现在,让我们再次运行 Lynis,看看我们的更改是否产生了效果。

“警告”部分现在只显示四个。 指postfix的那个已经消失了。

一个下来,还有四个警告和 50 条建议!

你应该走多远?

如果您从未在计算机上进行过任何系统强化,您可能会收到大致相同数量的警告和建议。 您应该查看所有这些,并在每个 Lynis 网页的指导下,就是否解决它做出判断。

当然,教科书的方法是尝试将它们全部清除。 不过,说起来容易做起来难。 另外,对于普通的家用电脑来说,一些建议可能有点过头了。

将 USB 内核驱动程序列入黑名单以在您不使用 USB 访问时禁用它? 对于提供敏感业务服务的任务关键型计算机,这可能是必要的。 但是对于 Ubuntu 家用电脑呢? 可能不是。