Linux'ta Gocryptfs ile Dosyaları Şifreleme

Yayınlanan: 2022-01-29

Önemli dosyaları şifrelemek mi istiyorsunuz, ancak Linux sisteminizin tüm sabit diskini değil mi? Öyleyse, gocryptfs öneririz. Temelde sakladığınız her şeyi şifreleyen ve şifresini çözen bir dizin alacaksınız.

gocryptfs Veri İhlallerine Karşı Koruma Sunuyor

Gizlilik büyük bir haber. Bir kuruluşta veya diğerinde bir ihlal duyurusu olmadan neredeyse bir hafta geçmiyor. Şirketler ya son olayları rapor eder ya da bir süre önce meydana gelen ihlalleri ifşa eder. Her iki durumda da, verileri ifşa olanlar için kötü haber.

Milyonlarca insan Dropbox, Google Drive ve Microsoft OneDrive gibi hizmetleri kullandığından, görünüşte hiç bitmeyen bir veri akışı her gün buluta aktarılır. Verilerinizin bir kısmını (veya tamamını) bulutta saklarsanız, bir ihlal olması durumunda sınıflandırılmış bilgileri ve özel belgeleri korumak için ne yapabilirsiniz?

Veri ihlalleri elbette her şekilde ve boyutta olabilir ve bulutla sınırlı değildir. Kayıp bir bellek çubuğu veya çalınan dizüstü bilgisayar, yalnızca daha küçük ölçekte bir veri ihlalidir. Ancak ölçek kritik faktör değildir. Veriler hassas veya gizliyse, başka birinin buna sahip olması felaket olabilir.

Çözümlerden biri belgelerinizi şifrelemektir. Geleneksel olarak bu, sabit sürücünüzün tamamı şifrelenerek yapılır. Bu güvenlidir, ancak bilgisayarınızı da biraz yavaşlatır. Ayrıca, feci bir arıza yaşarsanız, sisteminizi yedeklerden geri yükleme sürecini zorlaştırabilir.

gocryptfs sistemi, yalnızca korumaya ihtiyaç duyan dizinleri şifrelemenize ve sistem genelinde şifreleme ve şifre çözme ek yükünden kaçınmanıza olanak tanır. Hızlı, hafif ve kullanımı kolaydır. Şifrelenmiş dizinleri diğer bilgisayarlara taşımak da kolaydır. Bu verilere erişmek için parolanız olduğu sürece, diğer bilgisayardaki dosyalarınıza dair hiçbir iz bırakmaz.

gocryptfs sistemi, hafif, şifreli bir dosya sistemi olarak oluşturulmuştur. Ayrıca, Filesystem in Userspace (FUSE) paketini kullandığından, normal, root olmayan hesaplar tarafından da takılabilir. Bu, gocryptfs ile erişmesi gereken çekirdek dosya sistemi rutinleri arasında bir köprü görevi görür.

gocryptfs yükleme

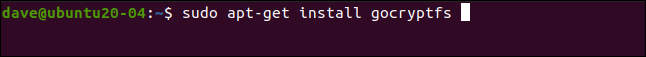

gocryptfs yüklemek için şu komutu yazın:

sudo apt-get install gocryptfs

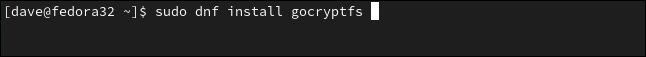

Fedora türüne yüklemek için:

sudo dnf gocryptfs'i kurun

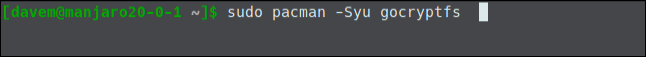

Manjaro'da komut şudur:

sudo pacman -Syu gocryptfs

Şifreli Dizin Oluşturma

gocryptfs görkeminin bir kısmı, kullanımının ne kadar basit olduğudur. İlkeler şunlardır:

- Koruduğunuz dosyaları ve alt dizinleri içerecek bir dizin oluşturun.

- Bu dizini başlatmak için

gocryptrfskullanın. - Bağlama noktası olarak boş bir dizin oluşturun ve ardından şifreli dizini buna bağlayın.

- Bağlama noktasında, şifresi çözülen dosyaları görebilir ve kullanabilir ve yenilerini oluşturabilirsiniz.

- İşiniz bittiğinde şifreli klasörün bağlantısını kesin.

Şifrelenmiş verileri tutmak için “vault” adında bir dizin oluşturacağız. Bunu yapmak için aşağıdakileri yazıyoruz:

mkdir kasası

Yeni dizinimizi başlatmamız gerekiyor. Bu adım, dizinde gocryptfs dosya sistemini oluşturur:

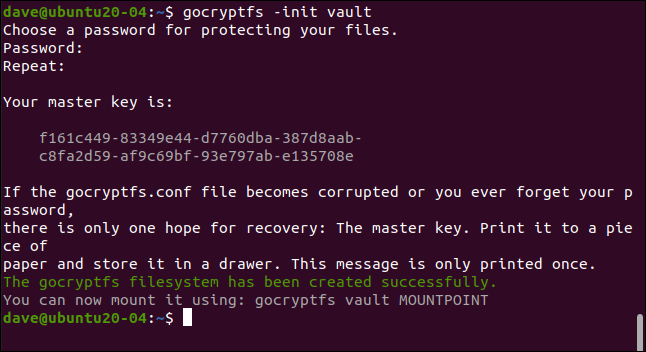

gocryptfs -init kasası

Sizden istendiğinde bir parola yazın; doğru olduğundan emin olmak için iki kez yazacaksınız. Güçlü bir tane seçin: noktalama işaretleri, rakamlar veya semboller içeren alakasız üç kelime iyi bir şablondur.

Ana anahtarınız oluşturulur ve görüntülenir. Bunu güvenli ve özel bir yere kopyalayıp kaydedin. Örneğimizde, bir araştırma makinesinde her makale yazıldıktan sonra silinen bir gocryptfs dizini oluşturuyoruz.

Bir örnek için gerekli olduğu için, bu dizinin ana anahtarını görebilirsiniz. Kesinlikle sizinkiyle çok daha gizli olmak isteyeceksiniz. Birisi ana anahtarınızı alırsa, şifrelenmiş verilerinizin tümüne erişebilir.

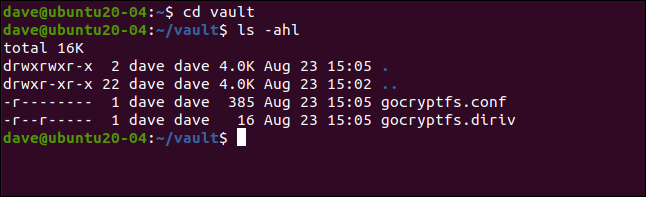

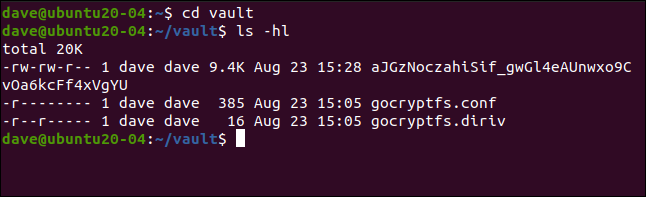

Yeni dizine geçerseniz, iki dosyanın oluşturulduğunu göreceksiniz. Aşağıdakileri yazın:

cd kasası

ls -ahl

"gocryptfs.diriv" kısa bir ikili dosyadır, "gocryptfs.conf" ise güvende tutmanız gereken ayarları ve bilgileri içerir.

Şifrelenmiş verilerinizi buluta yüklerseniz veya küçük, taşınabilir medyaya yedeklerseniz, bu dosyayı dahil etmeyin. Ancak, kontrolünüz altında kalan yerel medyaya yedeklerseniz, bu dosyayı dahil edebilirsiniz.

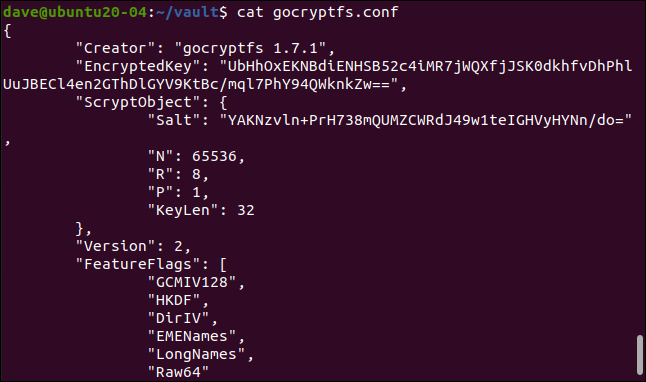

Yeterli zaman ve çabayla, şifrenizi aşağıda gösterildiği gibi “şifreli anahtar” ve “tuz” girişlerinden çıkarmak mümkün olabilir:

kedi gocryptfs.conf

Şifreli Dizini Takma

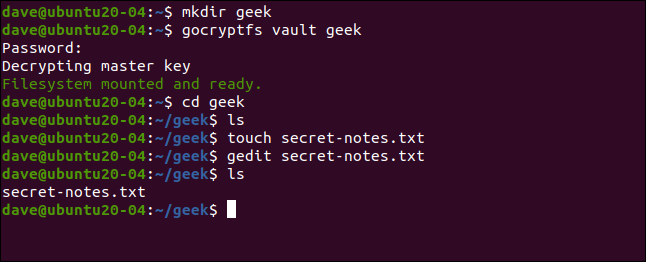

Şifrelenmiş dizin, yalnızca boş bir dizin olan bir bağlama noktasına monte edilir. “Geek” adında bir tane yaratacağız:

mkdir geek

Artık şifreli dizini bağlama noktasına bağlayabiliriz. Açıkça söylemek gerekirse, gerçekte monte edilen şey, şifreli dizindeki gocryptfs dosya sistemidir. Parola sorulur:

gocryptfs kasası geek

Şifreli dizin bağlandığında, bağlama noktası dizinini diğerleriyle aynı şekilde kullanabiliriz. Bu dizinde düzenlediğimiz ve oluşturduğumuz her şey aslında bağlı, şifreli dizine yazılır.

Aşağıdaki gibi basit bir metin dosyası oluşturabiliriz:

secret-notes.txt'e dokunun

Onu düzenleyebilir, ona biraz içerik ekleyebilir ve ardından dosyayı kaydedebiliriz:

gedit secret-notes.txt

Yeni dosyamız oluşturuldu:

ls

Aşağıda gösterildiği gibi şifreli dizinimize geçersek, şifreli bir adla yeni bir dosya oluşturulduğunu görürüz. Adından hangi dosya türünün olduğunu bile anlayamıyorsunuz:

cd kasası

ls -hl

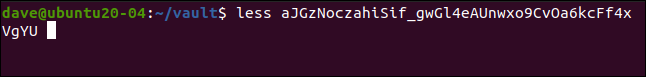

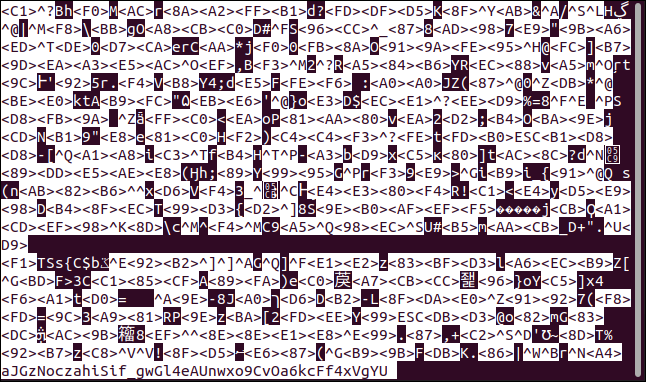

Şifrelenmiş dosyanın içeriğini görüntülemeye çalışırsak, gerçekten şifreli olduğunu görebiliriz:

daha az aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Aşağıda gösterilen basit metin dosyamız artık deşifre edilmesi çok kolay değil.

Şifreli Dizini Çıkarma

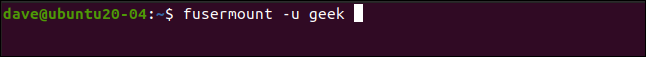

Şifreli dizini tamamladığınızda, fusermount komutuyla dizinin bağlantısını kesebilirsiniz. FUSE paketinin bir parçası olan aşağıdaki komut, şifreli dizindeki gocryptfs dosya sistemini bağlama noktasından ayırır:

kaynaştırıcı -u geek

Bağlama noktası dizininizi kontrol etmek için aşağıdakini yazarsanız, hala boş olduğunu göreceksiniz:

ls

Yaptığınız her şey güvenli bir şekilde şifreli dizinde saklanır.

Basit ve Güvenli

Basit sistemler, daha sık kullanılma avantajına sahipken, daha karmaşık süreçler bir kenara atılma eğilimindedir. gocryptfs kullanmak sadece basit değil, aynı zamanda güvenlidir. Güvenlik olmadan sadelik işe yaramaz.

İhtiyaç duyduğunuz kadar şifreli dizin veya tüm hassas verilerinizi tutmak için yalnızca bir tane oluşturabilirsiniz. Ayrıca, şifrelenmiş dosya sisteminizi takmak ve bağlantısını kesmek ve işlemi daha da basitleştirmek için birkaç takma ad oluşturmak isteyebilirsiniz.

İLGİLİ: Linux'ta Takma Adlar ve Kabuk İşlevleri Nasıl Oluşturulur