Lynis ile Linux Sisteminizin Güvenliğini Nasıl Denetleyebilirsiniz?

Yayınlanan: 2022-01-29

Lynis ile Linux bilgisayarınızda bir güvenlik denetimi yaparsanız, makinenizin olabildiğince korunmasını sağlayacaktır. Güvenlik, internete bağlı cihazlar için her şeydir, bu yüzden sizinkilerin güvenli bir şekilde kilitlendiğinden nasıl emin olacağınız aşağıda açıklanmıştır.

Linux Bilgisayarınız Ne Kadar Güvenli?

Lynis, Linux işletim sisteminizin birçok sistem bileşenini ve ayarını kapsamlı bir şekilde inceleyen bir dizi otomatik test gerçekleştirir. Bulgularını, derecelendirilmiş uyarılar, öneriler ve yapılması gereken eylemlerin bir listesi olarak renk kodlu bir ASCII raporunda sunar.

Siber güvenlik bir denge eylemidir. Açık paranoya kimseye faydalı değil, bu yüzden ne kadar endişelenmelisiniz? Yalnızca saygın web sitelerini ziyaret ediyorsanız, istenmeyen e-postalardaki ekleri açmıyor veya bağlantıları takip etmiyorsanız ve oturum açtığınız tüm sistemler için farklı, sağlam, parolalar kullanıyorsanız, geriye ne tehlike kalır? Özellikle Linux kullanırken?

Bunları tersten ele alalım. Linux kötü amaçlı yazılımlara karşı bağışık değildir. Aslında, ilk bilgisayar solucanı 1988'de Unix bilgisayarlarını hedef almak için tasarlandı. Kök kullanıcı takımları, Unix süper kullanıcısının (kök) ve tespitten kaçınmak için kendilerini yükledikleri yazılım (kitler) koleksiyonunun adını aldı. Bu, süper kullanıcıya tehdit aktörüne (yani kötü adama) erişim sağlar.

Neden kökten sonra adlandırılıyorlar? Çünkü ilk rootkit 1990 yılında piyasaya sürüldü ve SunOS Unix çalıştıran Sun Microsystems'i hedef aldı.

Böylece, kötü amaçlı yazılım Unix'te başladı. Windows havalandığında ve dikkatleri üzerine çektiğinde çitin üzerinden atladı. Ama şimdi Linux dünyayı yönettiğine göre, geri döndü. macOS gibi Linux ve Unix benzeri işletim sistemleri, tehdit aktörlerinin tüm dikkatini çekiyor.

Bilgisayarınızı kullanırken dikkatli, mantıklı ve dikkatli olursanız hangi tehlike kalır? Cevap uzun ve ayrıntılı. Biraz özetlemek gerekirse, siber saldırılar çok ve çeşitlidir. Kısa bir süre önce imkansız olduğu düşünülen şeyleri yapabilirler.

Ryuk gibi rootkit'ler, LAN'da uyandırma izleme işlevlerinden ödün vererek kapatıldıklarında bilgisayarlara bulaşabilir. Kavram kanıtı kodu da geliştirilmiştir. Negev'deki Ben-Gurion Üniversitesi'ndeki araştırmacılar tarafından, tehdit aktörlerinin hava boşluklu bir bilgisayardan veri sızdırmasına izin verecek başarılı bir "saldırı" gösterildi.

Siber tehditlerin gelecekte neler yapabileceğini tahmin etmek imkansız. Ancak, bir bilgisayarın savunmasındaki hangi noktaların savunmasız olduğunu anlıyoruz. Mevcut veya gelecekteki saldırıların doğası ne olursa olsun, bu boşlukları önceden kapatmak mantıklıdır.

Toplam siber saldırı sayısının sadece küçük bir yüzdesi bilinçli olarak belirli organizasyonları veya bireyleri hedef alıyor. Çoğu tehdit ayrım gözetmez çünkü kötü amaçlı yazılım kim olduğunuzu umursamaz. Otomatik bağlantı noktası taraması ve diğer teknikler yalnızca savunmasız sistemleri arar ve onlara saldırır. Savunmasız kalarak kendinizi kurban olarak gösteriyorsunuz.

İşte tam bu noktada Lynis devreye giriyor.

Lynis'i yükleme

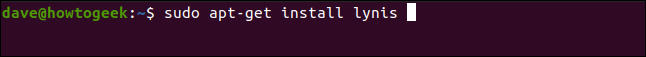

Lynis'i Ubuntu'ya kurmak için aşağıdaki komutu çalıştırın:

sudo apt-get install lynis

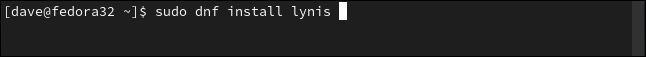

Fedora'da şunu yazın:

sudo dnf lynis'i kurun

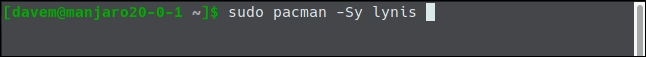

Manjaro'da pacman kullanırsınız:

sudo pacman -Sy lynis

Denetim Yürütmek

Lynis, terminal tabanlıdır, dolayısıyla GUI yoktur. Bir denetim başlatmak için bir terminal penceresi açın. Tam yüksekliğe oturmasını sağlamak veya gidebildiği kadar uzatmak için tıklayın ve monitörünüzün kenarına sürükleyin. Lynis'ten çok fazla çıktı var, bu nedenle terminal penceresi ne kadar uzunsa, incelemesi o kadar kolay olacaktır.

Ayrıca özellikle Lynis için bir terminal penceresi açmanız daha kullanışlıdır. Çok fazla yukarı ve aşağı kaydıracaksınız, bu nedenle önceki komutların karmaşıklığı ile uğraşmak zorunda kalmamak, Lynis çıktısında gezinmeyi kolaylaştıracaktır.

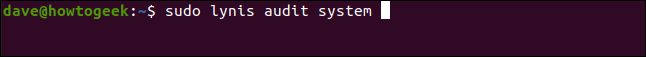

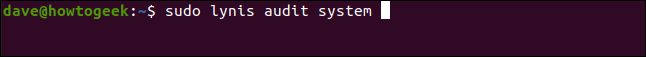

Denetimi başlatmak için bu canlandırıcı basit komutu yazın:

sudo lynis denetim sistemi

Kategori adları, test başlıkları ve sonuçlar, her bir test kategorisi tamamlandığında terminal penceresinde kaydırılacaktır. Bir denetim en fazla birkaç dakika sürer. Tamamlandığında, komut istemine döndürüleceksiniz. Bulguları gözden geçirmek için terminal penceresini kaydırmanız yeterlidir.

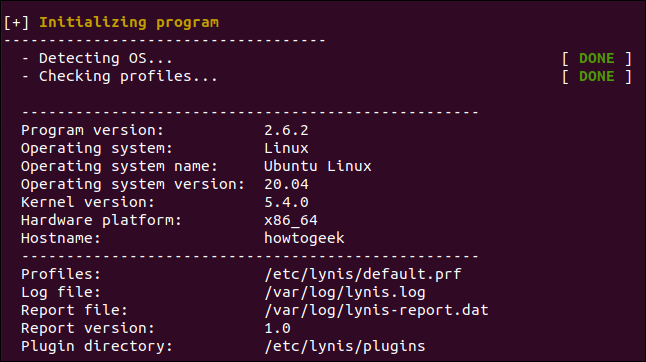

Denetimin ilk bölümü, Linux sürümünü, çekirdek sürümünü ve diğer sistem ayrıntılarını tespit eder.

Bakılması gereken alanlar kehribar (öneriler) ve kırmızı (ilgilenmesi gereken uyarılar) ile vurgulanmıştır.

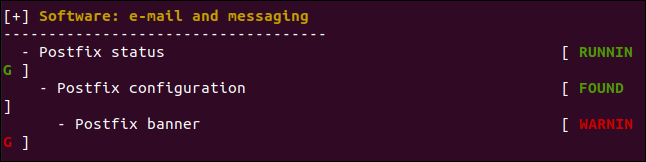

Aşağıda bir uyarı örneği verilmiştir. Lynis, postfix posta sunucusu yapılandırmasını analiz etti ve başlıkla ilgili bir şeyi işaretledi. Tam olarak ne bulduğuna ve neden bir sorun olabileceğine dair daha fazla ayrıntıyı daha sonra alabiliriz.

Aşağıda, Lynis, kullandığımız Ubuntu sanal makinesinde güvenlik duvarının yapılandırılmadığı konusunda bizi uyarır.

Lynis'in neyi işaretlediğini görmek için sonuçlarınızı gözden geçirin. Denetim raporunun alt kısmında bir özet ekranı göreceksiniz.

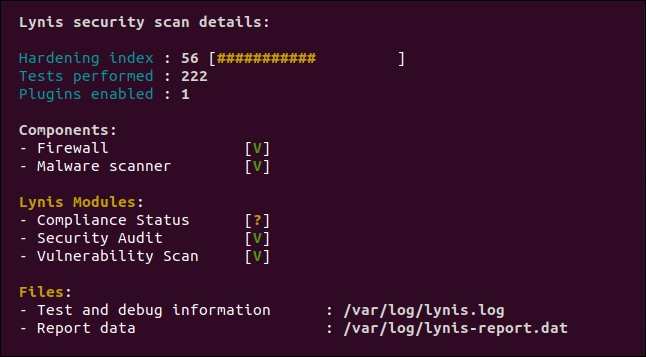

“Sertleşme Endeksi” sınav puanınızdır. 100 üzerinden 56 aldık, bu harika değil. Gerçekleştirilen 222 test vardı ve bir Lynis eklentisi etkinleştirildi. Lynis Community Edition eklentisi indirme sayfasına giderseniz ve haber bültenine abone olursanız, daha fazla eklentinin bağlantılarını alırsınız.

Bazıları GDPR, ISO27001 ve PCI-DSS gibi standartları denetlemek için de dahil olmak üzere birçok eklenti vardır.

Yeşil bir V, bir onay işaretini temsil eder. Ayrıca sarı soru işaretleri ve kırmızı X'ler de görebilirsiniz.

Güvenlik duvarımız ve kötü amaçlı yazılım tarayıcımız olduğu için yeşil onay işaretlerimiz var. Test amacıyla, Lynis'in onu keşfedip keşfedmeyeceğini görmek için bir rootkit dedektörü olan rkhunter'ı da kurduk. Yukarıda gördüğünüz gibi, yaptı; "Kötü Amaçlı Yazılım Tarayıcı"nın yanında yeşil bir onay işareti var.

Denetim bir uyumluluk eklentisi kullanmadığından uyumluluk durumu bilinmiyor. Bu testte güvenlik ve zafiyet modülleri kullanılmıştır.

İki dosya oluşturulur: bir günlük ve veri dosyası. “/var/log/lynis-report.dat” konumunda bulunan veri dosyası bizim ilgilendiğimiz dosyadır. Bu, terminal penceresinde görebildiğimiz sonuçların (renk vurgusu olmadan) bir kopyasını içerecektir. . Bunlar, sertleşme indeksinizin zaman içinde nasıl geliştiğini görmek için kullanışlıdır.

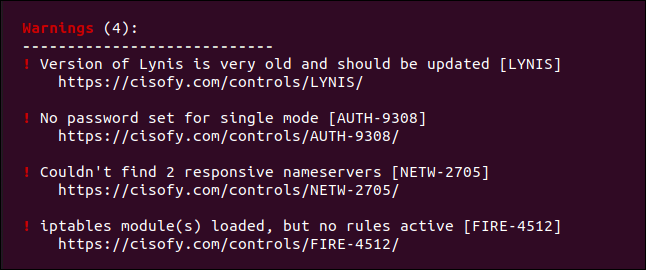

Terminal penceresinde geriye doğru kaydırırsanız, bir öneri listesi ve başka bir uyarı göreceksiniz. Uyarılar “büyük bilet” öğeleridir, bu yüzden bunlara bakacağız.

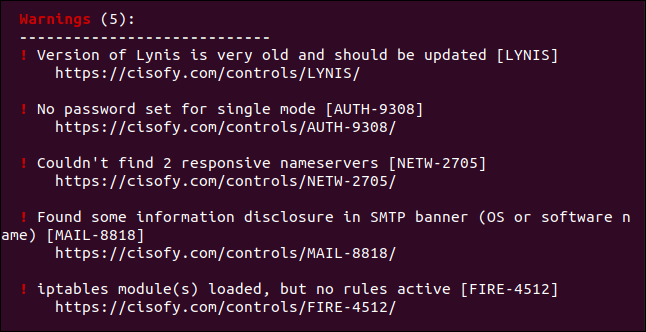

Bunlar beş uyarıdır:

- “Lynis sürümü çok eski ve güncellenmesi gerekiyor”: Bu aslında Ubuntu depolarındaki Lynis'in en yeni sürümüdür. Henüz 4 aylık olmasına rağmen Lynis bunu çok eski olarak kabul ediyor. Manjaro ve Fedora paketlerindeki sürümler daha yeniydi. Paket yöneticilerindeki güncellemelerin her zaman biraz geride kalması muhtemeldir. En son sürümü gerçekten istiyorsanız, projeyi GitHub'dan kopyalayabilir ve senkronize halde tutabilirsiniz.

- "Tekli mod için parola ayarlanmadı": Tek, yalnızca kök kullanıcının çalışır durumda olduğu bir kurtarma ve bakım modudur. Bu mod için varsayılan olarak bir parola ayarlanmamıştır.

- “2 duyarlı ad sunucusu bulunamadı”: Lynis, iki DNS sunucusuyla iletişim kurmaya çalıştı ancak başarısız oldu. Bu, mevcut DNS sunucusu başarısız olursa, diğerine otomatik geçiş olmayacağına dair bir uyarıdır.

- "SMTP başlığında bazı bilgi ifşası bulundu": Bilgi ifşası, uygulamalar veya ağ ekipmanı, standart yanıtlarda marka ve model numaralarını (veya diğer bilgileri) verdiğinde gerçekleşir. Bu, kontrol edilecek güvenlik açığı türlerine ilişkin tehdit aktörlerine veya otomatikleştirilmiş kötü amaçlı yazılım bilgileri sağlayabilir. Bağlandıkları yazılımı veya cihazı belirledikten sonra, basit bir arama, yararlanmaya çalışabilecekleri güvenlik açıklarını bulacaktır.

- "iptables modülü/modülleri yüklendi, ancak etkin kural yok": Linux güvenlik duvarı çalışıyor ve çalışıyor, ancak bunun için ayarlanmış herhangi bir kural yok.

Uyarıları Temizleme

Her uyarıda, sorunu ve sorunu çözmek için neler yapabileceğinizi açıklayan bir web sayfasına bağlantı bulunur. Fare imlecinizi bağlantılardan birinin üzerine getirin ve ardından Ctrl tuşuna basın ve tıklayın. Varsayılan tarayıcınız, bu mesaj veya uyarı için web sayfasında açılacaktır.

Bir önceki bölümde ele aldığımız dördüncü uyarı için Ctrl+tıkladığımızda aşağıdaki sayfa bizim için açıldı.

Bunların her birini gözden geçirebilir ve hangi uyarıları ele alacağınıza karar verebilirsiniz.

Yukarıdaki web sayfası, Ubuntu bilgisayarımızda yapılandırılan postfix posta sunucusuna bağlandığında uzak bir sisteme gönderilen varsayılan bilgi parçacığının ("banner") çok ayrıntılı olduğunu açıklar. Çok fazla bilgi sunmanın hiçbir faydası yoktur - aslında bu genellikle size karşı kullanılır.

Web sayfası ayrıca bize başlığın “/etc/postfix/main.cf” içinde olduğunu söylüyor. Bize yalnızca “$myhostname ESMTP”yi gösterecek şekilde kırpılması gerektiğini söylüyor.

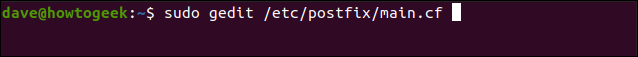

Dosyayı Lynis'in önerdiği şekilde düzenlemek için şunu yazıyoruz:

sudo gedit /etc/postfix/main.cf

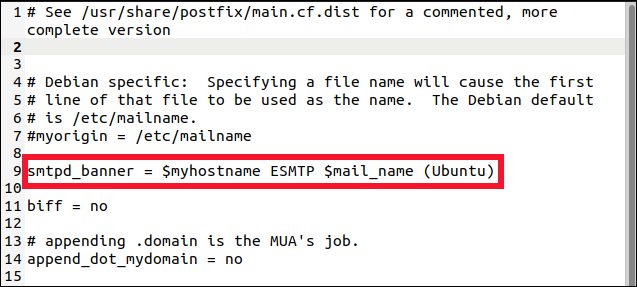

Dosyada banner'ı tanımlayan satırı buluyoruz.

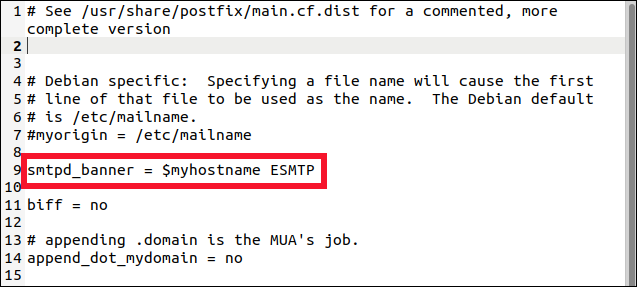

Yalnızca Lynis'in önerdiği metni gösterecek şekilde düzenleriz.

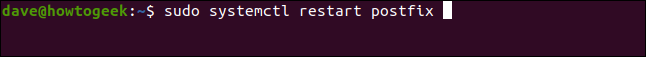

Değişikliklerimizi kaydedip gedit kapatıyoruz. Değişikliklerin etkili olması için şimdi postfix posta sunucusunu yeniden başlatmamız gerekiyor:

sudo systemctl postfix'i yeniden başlat

Şimdi, Lynis'i bir kez daha çalıştıralım ve değişikliklerimizin bir etkisi olup olmadığına bakalım.

"Uyarılar" bölümü artık yalnızca dört tanesini gösteriyor. postfix atıfta bulunan kişi gitti.

Bir arıza ve sadece dört uyarı ve 50 öneri daha!

Ne Kadar Uzağa Gitmelisiniz?

Bilgisayarınızda hiç sistem sertleştirmesi yapmadıysanız, muhtemelen aşağı yukarı aynı sayıda uyarı ve öneri alırsınız. Hepsini gözden geçirmeli ve her biri için Lynis web sayfalarının rehberliğinde, ele alıp almama konusunda bir karar vermelisiniz.

Ders kitabı yöntemi, elbette, hepsini temizlemeye çalışmak olacaktır. Yine de bunu söylemek yapmaktan daha kolay olabilir. Ayrıca, bazı öneriler ortalama bir ev bilgisayarı için fazla abartılmış olabilir.

Kullanmadığınız zamanlarda USB erişimini devre dışı bırakmak için USB çekirdek sürücülerini kara listeye alıyor musunuz? Hassas bir iş hizmeti sağlayan görev açısından kritik bir bilgisayar için bu gerekli olabilir. Ama bir Ubuntu ev bilgisayarı için mi? Muhtemelen değil.