SSH'nin Telnet'ten Farkı Nedir?

Yayınlanan: 2023-03-15

Hem SSH hem de TELNET, uzak, ağa bağlı bilgisayarlara bağlanmanıza ve onları önlerinde oturuyormuşsunuz gibi kullanmanıza izin verir. Öyleyse bu iki saygıdeğer protokol arasındaki fark nedir ve SSH kullanmanın TELNET üzerinden her zaman bir avantajı var mıdır?

TELNET ve SSH: Başlangıç Hikayesi

Zorunluluk icatların anasıdır. Sistem yöneticileri, fiziksel olarak başka bir yerde bulunan bilgisayarlara erişmenin ve bunları yönetmenin bir yoluna ihtiyaç duyuyordu. Yöneticinin kendisini bilgisayarın önünde konumlandırması pratik veya uygunsuzsa, uzaktaki bilgisayara erişmenin, sanki o bilgisayara yazıyormuş gibi komutlar vermelerine izin veren bir yola ihtiyaçları vardı.

Teletype over net work protokolünün kısaltması olan TELNET, bu soruna yanıt olarak 1969'da geliştirildi. Uzak bilgisayar ağa erişilebildiği sürece, yöneticinin veya başka herhangi bir yetkili kişinin ona bağlanmasına ve uzak klavyenin tuşlarına fiziksel olarak basıyormuş gibi onu kullanmasına izin verdi.

SSH çok daha sonra, 1995'te, Telnet ve diğer benzer çözümlere doğrudan yanıt olarak oluşturuldu. Bu seferki gereklilik güvenlikti. TELNET, rlogin, FTP ve o dönemin diğer protokolleri, güvenlik ihtiyacı düşünülmeden veya algılanmadan tasarlandı.

SSH, güvenli kabuk anlamına gelir, bu nedenle güvenliğin en başından beri yol gösterici bir ilke olduğunu görebilirsiniz . Günümüzde SSH, neredeyse tamamen TELNET'in yerini almıştır.

TELNET Düz Metin Güvenlik Kabusu

TELNET ile ilgili en büyük sorun, düz metin kullanmasıdır. Kullanıcı adları ve parolalar dahil olmak üzere trafiğinin hiçbirini şifrelemez. Ağ boyunca ilettiği her şey, paket koklama yoluyla yakalanabilir ve büyük bir kolaylıkla okunabilir. Tek kullanıcı siz olmadığınız sürece bu, yerel bir ağda bile bir güvenlik riskidir. Herhangi bir kullanıcı, TELNET trafiğini engelleyebilir ve haklarına sahip olmadığı oturum açma kimlik bilgilerini alabilir.

Uzak bilgisayar site dışındaysa ve ona ulaşmak için internet üzerinden bağlantı yapılması gerekiyorsa, sorun ölçülemeyecek kadar büyür. TELNET zamanının bir ürünüydü ve onlara karşı adil olmak gerekirse, yazarlar neredeyse kesinlikle insanların onu elli yıl sonra, günümüzün çok farklı BT ortamında kullanmasını beklemiyorlardı.

TELNET, toplu olarak bugün bulunduğumuz yere gelmemize yardımcı olan önemli programlar listesindeki yerini hak etse de, bugünün dünyasında hala kullanmamız gereken bir şey değil.

SSH'nin TELNET'ten Farkı Nedir?

Görünüşte, TELNET ve SSH aynı sorunun iki cevabıdır. Her ikisi de uzak bir bilgisayardaki bir terminal penceresine erişmenize ve ona komutlar vermenize izin verir. Ancak SSH, TELNET'ten çok daha sonra geliştirildiği için sorun daha iyi anlaşıldı ve yanıt daha iyi tasarlandı.

TELNET, özel ağlar düşünülerek tasarlandı, ancak SSH, genel ağlarla ve veri aktarırken ve uzak bağlantılar kurarken gizliliği ve güvenliği koruma ihtiyacıyla başa çıkmak için tasarlandı.

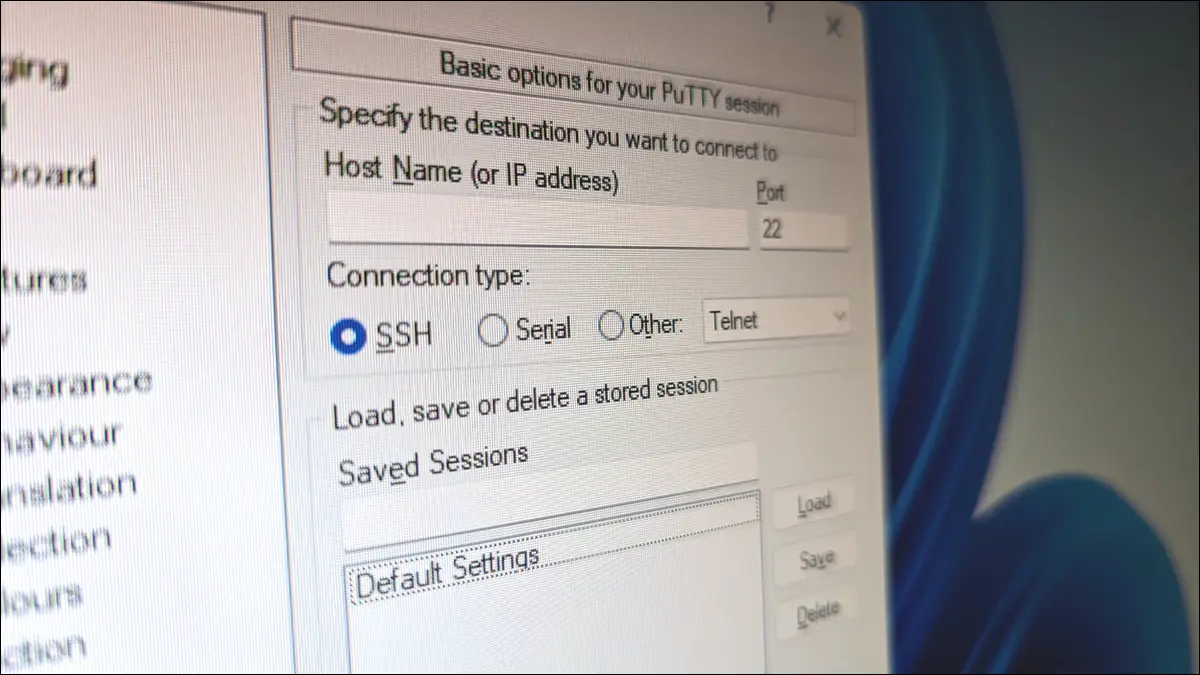

TELNET 23 numaralı bağlantı noktasını kullanır ve bu bağlantı noktası numarası değiştirilemez. Varsayılan olarak SSH, bağlantı noktası 22'yi kullanır, ancak bu yapılandırılabilir ve değiştirilebilir. SSH'yi belirgin olmayan bir bağlantı noktası numarası kullanacak şekilde yapılandırmak, saldırganların SSH bağlantı noktasını tanımlamasını zorlaştırır. SSH bağlantı noktası tanımlanabilirse, veri ihlallerinden toplanan binlerce şifrenin otomatik yazılım tarafından sırayla denendiği bir kaba kuvvet saldırısı düzenlemek önemsiz bir meseledir.

Daha da iyisi, SSH şifreleri tamamen ortadan kaldırabilir. Uzak bilgisayarlarda kimlik doğrulaması yapmak için ortak anahtar şifrelemesini kullanabilir. Parolalar hiçbir zaman iletilmez, çünkü onları uzak bilgisayara göndermeye gerek yoktur. Veri şifrelemesi ve SSH anahtar kimlik doğrulaması, SSH'nin internet gibi güvenli olmayan ağlar üzerinden güvenli bağlantılar ve iletişim sağlayabildiği anlamına gelir.

Aslında SSH, yalnızca bir SSH sunucusu çalıştıran uzak bilgisayarlarda değil, farklı hizmetlerde kimlik doğrulaması yapmak için kullanılabilir. Örneğin, parola yerine SSH kullanarak GitHub, GitLab ve BitBucket barındırılan Git depolarına erişebilirsiniz.

TELNET üzerinden SSH kullanmanın bir başka avantajı da SSH'nin ters SSH tünellemesi yapabilmesidir. Bu, sunucunun istemci bilgisayarla bir bağlantı kurmasını gerektirir. Yerel kullanıcı sunucuyla bağlantı kurmak isteyene kadar bağlantı göz ardı edilir.

İstemci sunucuya bağlanmak istediğinde kullanıcı kendi bilgisayarına SSH bağlantısı kurar. SSH, bağlantıyı zaten kurulmuş olan bağlantıdan sunucuya gönderir. Bu, sunucudan istemciye zaten şifrelenmiş bağlantı içinde özel bir tünel sağlar.

TELNET'in tek avantajı, daha az bant genişliği kullanmasıdır. Ancak bu, bant genişliğinin az olduğu 1969 yılı değil ve SSH de tam olarak bir bant genişliği domuzu değil.

SSH'nin de Sorunları Vardı

Güvenlik söz konusu olduğunda SSH, TELNET'i geride bıraksa da, bunun yine de bir yazılım olduğunu ve yazılımların hataları olabileceğini unutmamalıyız. Bu hatalar, siber suçlular tarafından yararlanılabilecek güvenlik açıklarına yol açabilir. Ayrıca, şifreleme standartları ve algoritmaları zamanla değişir ve yerini alır. Tüm şifreleme tabanlı yazılımlar gibi, SSH'nin eski sürümleri eskidikçe daha az güvenli hale gelebilirler. Bu nedenle, SSH'nin en son sürümünü kullandığınızdan emin olmanız önemlidir.

Çoğu Linux bilgisayarda kullanılan SSH sürümü, OpenSSL araç seti ve kitaplıkları üzerine kurulu bir SSH uygulaması olan OpenSSH'dir. 2012'de OpenSSL kitaplığı, yanlışlıkla bir saldırganın SSL sunucusundan bir yanıt istemesine ve yanıtta ne kadar veri içereceğini belirtmesine izin veren bir hata getirdi.

Gerçek yanıt 64 bayttan fazlasına ihtiyaç duymazken (diyelim) 64 KB'lik bir yanıt talep edebilirler. Bu verilerdeki ilk bayt dizisi, orijinal, beklenen yanıt olacaktır ve ardından, yakın zamanda OpenSSL tarafından kullanılan bellekte ne olduysa onu takip edecektir. Bu verilerde bulunan şey şans eseriydi, ancak oturum tanımlama bilgileri ve parolalar gibi hassas bilgiler veya örneğin bir saldırganın özel anahtarları ele geçirmesine izin veren diğer bilgiler içerebilir.

2014 yılında keşfedildiğinde, güvenlik açığı Heartbleed olarak bilinmeye başlandı. Yazılımda hızlı bir şekilde düzeltildi. Ancak güvenlik açığı o noktada ortadan kalkmaz. Güvenlik açığı yalnızca, güvenlik açığından etkilenen yazılımı çalıştıran tüm bilgisayarlarda sabit sürüm kurulu olduğunda tamamen ortadan kaldırılır. Başka bir deyişle, bilgisayarlara yama yapıldığında . Birçok yönetici yavaş tepki verdiğinden, sabit yazılımın benimsenmesi yavaştı.

Ayrıca, hatanın ortaya çıktığı 2012 ile keşfedildiği ve ele alındığı 2014 arasındaki iki yıl da endişe verici. Bu iki yıl boyunca, OpenSSL'nin savunmasız sürümünü çalıştıran her SSH sunucusu risk altındaydı.

Adil olmak gerekirse, bu neredeyse on yıl önce oldu ve o zamandan beri birçok sürüm, iyileştirme, hata düzeltmesi ve kod incelemesi yapıldı.

İLGİLİ: SSH Sunucunuzu Korumanın En İyi Yolları

SSH veya TELNET Kullanmalı mısınız?

Bugün TELNET'i kullanmanız için bir neden bulmak zor. Bu, TELNET kullanmanın güvenli olduğu herhangi bir senaryo var mı demekle aynı şey değil. Dış dünyaya bağlı olmayan, kendi kendine yeten bir ağda ve hiç kimsenin trafiğinizi paket koklamayacağından eminseniz, TELNET'i kullanabilirsiniz. Ama bunun için bir sebep yok. Güvenlik değiş tokuşu haklı gösterilemez.

SSH daha güvenli ve daha esnektir; TELNET üzerinden SSH kullanmanın avantajı budur. OpenSSH uygulaması, ticari dahil tüm kullanımlar için ücretsizdir ve tüm popüler işletim sistemlerinde kullanılabilir.

İLİŞKİLİ: Windows, macOS veya Linux'tan SSH Sunucusuna Nasıl Bağlanırsınız?