คำเตือน: คุณติดตั้ง Play Store บน Windows 11 หรือไม่ อ่านตอนนี้

เผยแพร่แล้ว: 2022-06-28

ในเดือนมีนาคม 2022 เราได้เผยแพร่คำแนะนำในการติดตั้ง Google Play Store บน Windows 11 วิธีการนี้เกี่ยวข้องกับโครงการโอเพนซอร์สจาก GitHub น่าเสียดายที่มีมัลแวร์อยู่ นี่คือวิธีการแก้ไข

มาเริ่มกันเลยกับส่วนสำคัญ:

ณ เวลานี้ เราไม่มีเหตุผลที่จะเชื่อได้ว่าข้อมูลที่ละเอียดอ่อนใดๆ ของคุณถูกบุกรุก

นี่คือสิ่งที่เกิดขึ้น

สิ่งที่สคริปต์ทำ

วิธีแก้ไข

ทำความสะอาดด้วยตนเอง

ทำความสะอาดด้วยสคริปต์

เรากำลังทำอะไร

นี่คือสิ่งที่เกิดขึ้น

Windows 11 นำเสนอความสามารถในการติดตั้งแอพ Android แต่ไม่ใช่ผ่าน Google Play Store เป็นธรรมดาที่ผู้คนเริ่มมองหาวิธีแก้ไขปัญหานี้ บทช่วยสอนที่เราเผยแพร่มีคำแนะนำในการดาวน์โหลดสคริปต์จากเว็บไซต์บุคคลที่สาม ในช่วงสุดสัปดาห์ กลุ่มที่ทำงานกับสคริปต์พบว่ามีมัลแวร์

หมายเหตุ: เว็บไซต์อื่นบางแห่งแนะนำสคริปต์นี้ด้วย แม้ว่าคุณจะติดตามบทช่วยสอนของเว็บไซต์อื่น คุณอาจดาวน์โหลดสคริปต์ที่มีมัลแวร์แล้ว

สิ่งที่สคริปต์ทำ

สคริปต์ดาวน์โหลดเครื่องมือ — Windows Toolbox — ที่มีคุณลักษณะในการติดตั้ง Google Play Store ลงในอุปกรณ์ Windows 11 ของคุณ น่าเสียดายที่สคริปต์ที่ดาวน์โหลด Windows Toolbox ทำได้มากกว่าที่โฆษณาไว้ นอกจากนี้ยังมีโค้ดที่สร้างความสับสนซึ่งจะตั้งค่าชุดของงานที่กำหนดเวลาไว้ และสร้างส่วนขยายเบราว์เซอร์ที่กำหนดเป้าหมายไปยังเบราว์เซอร์ที่ใช้ Chromium เช่น Google Chrome, Microsoft Edge และ Brave เฉพาะพีซีที่ใช้ Windows ที่ตั้งค่าภาษาเป็นภาษาอังกฤษเท่านั้นที่ได้รับการกำหนดเป้าหมาย

จากนั้นส่วนขยายเบราว์เซอร์จะทำงานในหน้าต่างเบราว์เซอร์ที่ "ไม่มีส่วนหัว" ในพื้นหลัง ซึ่งซ่อนจากผู้ใช้ได้อย่างมีประสิทธิภาพ ในเวลานี้ กลุ่มที่ค้นพบมัลแวร์คิดว่าจุดประสงค์หลักของส่วนขยายคือการฉ้อโกงโฆษณา แทนที่จะเป็นอะไรที่น่ากลัวไปกว่านี้

งานที่กำหนดเวลาไว้ยังใช้สคริปต์อื่นๆ จำนวนหนึ่งซึ่งมีจุดประสงค์ที่แตกต่างกันเล็กน้อย ตัวอย่างเช่น จะตรวจสอบงานที่ใช้งานอยู่บนพีซีและฆ่าเบราว์เซอร์และส่วนขยายที่ใช้สำหรับการฉ้อโกงโฆษณาทุกครั้งที่เปิด Task Manager แม้ว่าคุณจะสังเกตเห็นว่าระบบของคุณทำงานล่าช้าเล็กน้อยและได้ไปตรวจสอบปัญหา คุณจะไม่พบมัน งานที่กำหนดเวลาไว้แยกต่างหาก ซึ่งตั้งค่าให้ทำงานทุกๆ 9 นาที จากนั้นจะรีสตาร์ทเบราว์เซอร์และส่วนขยายใหม่

งานคู่ที่เกี่ยวข้องมากที่สุดที่สร้างขึ้นจะใช้ curl เพื่อดาวน์โหลดไฟล์จากเว็บไซต์ดั้งเดิมที่ส่งสคริปต์ที่เป็นอันตราย จากนั้นดำเนินการทุกอย่างที่ดาวน์โหลด งานถูกกำหนดให้ทำงานทุก 9 นาทีหลังจากที่ผู้ใช้ลงชื่อเข้าใช้บัญชีของตน ในทางทฤษฎี สามารถใช้เพื่อส่งการอัปเดตโค้ดที่เป็นอันตรายเพื่อเพิ่มฟังก์ชันการทำงานของมัลแวร์ปัจจุบัน ส่งมัลแวร์ที่แยกจากกันโดยสิ้นเชิง หรือสิ่งอื่นใดที่ผู้เขียนต้องการ

โชคดีที่ใครก็ตามที่อยู่เบื้องหลังการโจมตีไม่ได้ไปถึงที่นั้น เท่าที่เราทราบ งาน curl ไม่เคยใช้เพื่ออะไรมากไปกว่าการดาวน์โหลดไฟล์ทดสอบชื่อ "asd" ซึ่งไม่ได้ทำอะไรเลย โดเมนที่ดาวน์โหลดไฟล์จากงาน curl ได้ถูกลบออกไปแล้ว เนื่องจากการดำเนินการที่รวดเร็วจาก CloudFlare นั่นหมายความว่าแม้ว่ามัลแวร์จะยังคงทำงานอยู่บนเครื่องของคุณ แต่ก็ไม่สามารถดาวน์โหลดอย่างอื่นได้ คุณเพียงแค่ต้องถอดออก คุณก็พร้อมแล้วที่จะไป

หมายเหตุ: หากต้องการย้ำ: เนื่องจาก Cloudflare ได้ลบโดเมนแล้ว มัลแวร์จึงไม่สามารถดาวน์โหลดซอฟต์แวร์เพิ่มเติมหรือรับคำสั่งใดๆ ได้

หากคุณสนใจที่จะอ่านรายละเอียดโดยละเอียดเกี่ยวกับวิธีการจัดส่งมัลแวร์และสิ่งที่แต่ละงานทำ สามารถอ่านได้ใน GitHub

วิธีแก้ไข

มีสองตัวเลือกที่ใช้ได้ในขณะนี้เพื่อแก้ไข อย่างแรกคือการลบไฟล์ที่ได้รับผลกระทบทั้งหมดและงานตามกำหนดเวลาด้วยตนเอง ประการที่สองคือการใช้สคริปต์ที่เขียนโดยผู้ที่ค้นพบมัลแวร์ตั้งแต่แรก

หมายเหตุ: ในขณะนี้ ไม่มีซอฟต์แวร์ป้องกันไวรัสใดที่จะตรวจจับหรือลบมัลแวร์นี้หากทำงานอยู่บนเครื่องของคุณ

ทำความสะอาดด้วยตนเอง

เราจะเริ่มต้นด้วยการลบงานที่เป็นอันตรายทั้งหมด จากนั้นเราจะลบไฟล์และโฟลเดอร์ทั้งหมดที่สร้างขึ้น

การลบงานที่เป็นอันตราย

งานที่สร้างขึ้นทั้งหมดถูกฝังอยู่ภายใต้งาน Microsoft > Windows ใน Task Scheduler ต่อไปนี้เป็นวิธีค้นหาและนำออก

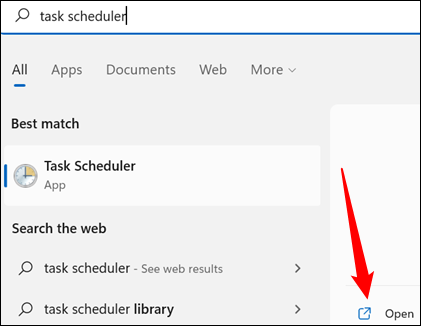

คลิกเริ่ม จากนั้นพิมพ์ “Task Scheduler” ในแถบค้นหา แล้วกด Enter หรือคลิก “Open”

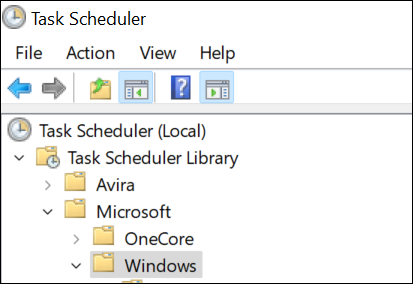

คุณต้องไปที่งาน Microsoft > Windows สิ่งที่คุณต้องทำคือดับเบิลคลิก "Task Scheduler Library" "Microsoft" แล้วคลิก "Windows" ตามลำดับ นั่นเป็นความจริงสำหรับการเปิดงานใด ๆ ที่ระบุไว้ด้านล่างเช่นกัน

เมื่อถึงที่หมายแล้ว คุณก็พร้อมที่จะเริ่มลบงาน มัลแวร์สร้างงานมากถึง 8 งาน

หมายเหตุ: เนื่องจากวิธีการทำงานของมัลแวร์ คุณอาจไม่มีบริการในรายการทั้งหมด

คุณต้องลบสิ่งเหล่านี้ที่มีอยู่:

- AppID > VerifiedCert

- ประสบการณ์การใช้งาน > การบำรุงรักษา

- บริการ > CertPathCheck

- บริการ > CertPathw

- การบริการ > ComponentCleanup

- การบริการ > ServiceCleanup

- เชลล์ > ObjectTask

- คลิป > ServiceCleanup

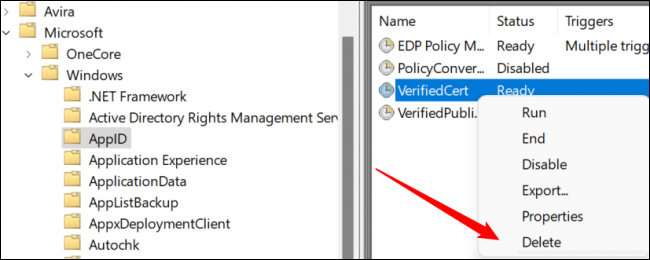

เมื่อคุณระบุบริการที่เป็นอันตรายใน Task Scheduler แล้ว ให้คลิกขวา จากนั้นกด "Delete"

คำเตือน: อย่าลบงานอื่นๆ นอกเหนือจากงานที่ชัดเจนที่เราได้กล่าวไว้ข้างต้น งานส่วนใหญ่ที่นี่สร้างขึ้นโดย Windows เองหรือโดยแอปพลิเคชันบุคคลที่สามที่ถูกต้องตามกฎหมาย

ลบงานทั้งหมดจากรายการด้านบนที่คุณสามารถหาได้ จากนั้นคุณก็พร้อมที่จะไปยังขั้นตอนถัดไป

การลบไฟล์และโฟลเดอร์ที่เป็นอันตราย

มัลแวร์สร้างไฟล์เพียงไม่กี่ไฟล์ และโชคดีที่ไฟล์เหล่านี้มีอยู่ในสามโฟลเดอร์เท่านั้น:

- C:\systemfile

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

ขั้นแรก เปิด File Explorer ที่ด้านบนของ File Explorer คลิก "ดู" ไปที่ "แสดง" จากนั้นตรวจสอบให้แน่ใจว่าได้เลือก "รายการที่ซ่อนอยู่"

มองหาโฟลเดอร์โปร่งใสเล็กน้อยชื่อ "systemfile" หากมีให้คลิกขวาแล้วกด "Delete"

อัปเดต: มีรายงานบางฉบับว่าโฟลเดอร์ systemfile จะยังคงมองไม่เห็นแม้ว่าจะเปิดใช้งาน "ดูโฟลเดอร์ที่ซ่อน" ไว้ เราไม่สามารถทำซ้ำพฤติกรรมนี้ได้ แต่คุณควรตรวจสอบตัวเองด้วยความระมัดระวังอย่างมาก ป้อนเส้นทาง “C:\systemfile” ลงในแถบที่อยู่ของ File Explorer แล้วกด Enter หากคุณสามารถเปิดโฟลเดอร์โดยป้อนเส้นทางด้วยตนเอง แต่ไม่สามารถดูใน File Explorer คุณควรใช้สคริปต์ที่เราแนบมาเพื่อให้แน่ใจว่าโฟลเดอร์และเนื้อหาทั้งหมดจะถูกลบออก

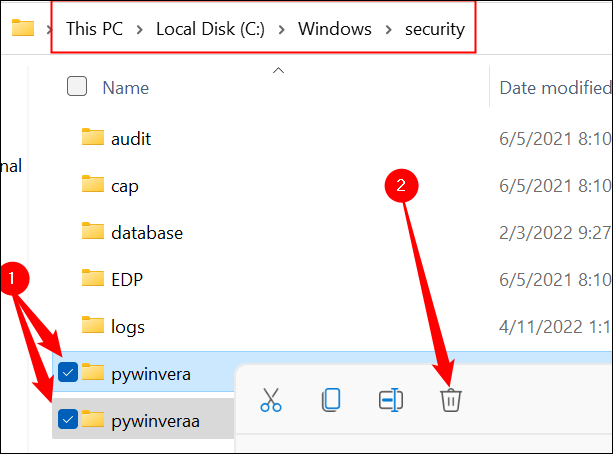

คำเตือน: ตรวจสอบให้แน่ใจว่าคุณระบุโฟลเดอร์ที่เรากำลังจะลบอย่างถูกต้อง การลบโฟลเดอร์ Windows จริงโดยไม่ได้ตั้งใจอาจทำให้เกิดปัญหาได้ หากคุณทำเช่นนั้น ให้กู้คืนจากถังรีไซเคิลโดยเร็วที่สุด

เมื่อคุณลบโฟลเดอร์ “systemfiles” แล้ว ให้ดับเบิลคลิกที่โฟลเดอร์ Windows จากนั้นเลื่อนไปจนพบโฟลเดอร์ “Security” คุณกำลังมองหาสองโฟลเดอร์: โฟลเดอร์หนึ่งชื่อ “pywinvera” และอีกโฟลเดอร์หนึ่งชื่อ “pywinveraa” คลิกขวาที่แต่ละรายการแล้วคลิก "ลบ"

หมายเหตุ: การลบไฟล์และโฟลเดอร์ภายในโฟลเดอร์ Windows อาจทำให้เกิดคำเตือนเกี่ยวกับสิทธิ์ของผู้ดูแลระบบ หากได้รับแจ้ง ให้ดำเนินการต่อและอนุญาต (ตรวจสอบให้แน่ใจว่าคุณกำลังลบเฉพาะไฟล์และโฟลเดอร์ที่เรากล่าวถึงที่นี่เท่านั้น)

เสร็จแล้ว — แม้ว่าจะน่ารำคาญ แต่มัลแวร์ชิ้นนี้ไม่ได้ปกป้องตัวเองมากเกินไป

ทำความสะอาดด้วยสคริปต์

กลุ่มคนหัวไวคนเดียวกันที่ระบุมัลแวร์ตั้งแต่แรกยังใช้เวลาช่วงสุดสัปดาห์ในการตัดโค้ดที่เป็นอันตราย กำหนดวิธีการทำงาน และในท้ายที่สุดก็เขียนสคริปต์เพื่อลบออก เราอยากจะบอกกับทีมงานสำหรับความพยายามของพวกเขา

คุณพูดถูกที่จะไว้วางใจยูทิลิตี้ อื่น จาก GitHub เมื่อพิจารณาว่าเรามาที่นี่ได้อย่างไร อย่างไรก็ตาม สถานการณ์แตกต่างกันเล็กน้อย สคริปต์การลบไม่เหมือนกับสคริปต์ที่เกี่ยวข้องกับการส่งโค้ดที่เป็นอันตราย สคริปต์การลบนั้นสั้น และเราได้ตรวจสอบด้วยตนเองแล้ว ทุกบรรทัด เรายังโฮสต์ไฟล์เองด้วยเพื่อให้แน่ใจว่าไม่สามารถอัปเดตไฟล์ได้ โดยไม่ได้ให้โอกาสเรายืนยันด้วยตนเองว่าไฟล์นั้นปลอดภัย เราทดสอบสคริปต์นี้กับเครื่องหลายเครื่องเพื่อให้แน่ใจว่ามีประสิทธิภาพ

ขั้นแรก ดาวน์โหลดสคริปต์ซิปจากเว็บไซต์ของเรา แล้วแยกสคริปต์ทุกที่ที่คุณต้องการ

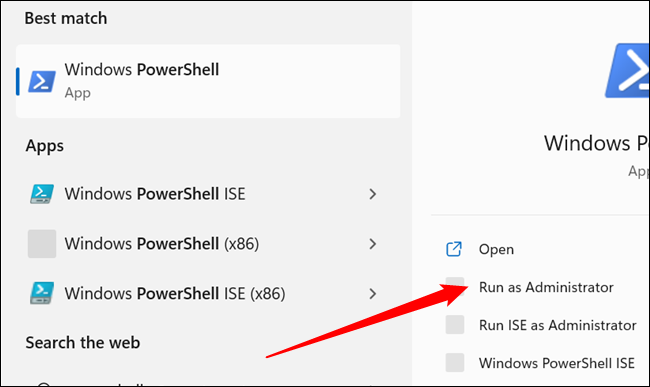

จากนั้นคุณต้องเปิดใช้งานสคริปต์ คลิกปุ่ม Start พิมพ์ "PowerShell" ในแถบค้นหา แล้วคลิก "Run as Administrator"

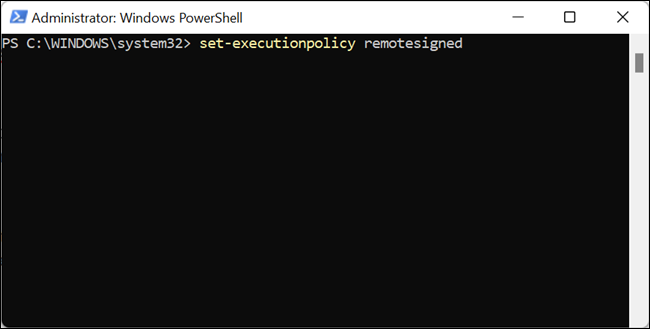

จากนั้นพิมพ์หรือวาง set-executionpolicy remotesigned ลงในหน้าต่าง PowerShell แล้วกด Y จากนั้นคุณสามารถปิดหน้าต่าง PowerShell ได้

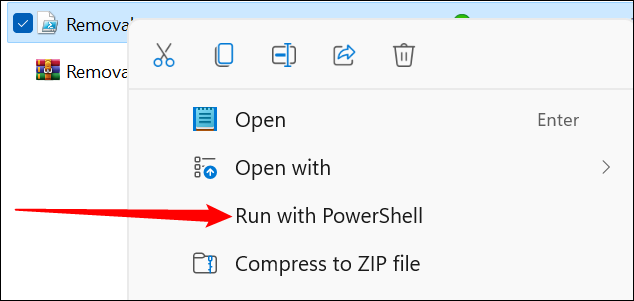

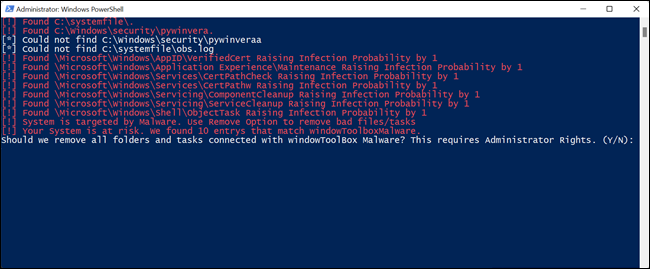

ไปที่โฟลเดอร์ดาวน์โหลดของคุณ คลิกขวาที่ Removal.ps1 แล้วคลิก “เรียกใช้ด้วย PowerShell” สคริปต์จะตรวจสอบงาน โฟลเดอร์ และไฟล์ที่เป็นอันตรายในระบบของคุณ

หากมีอยู่ คุณจะได้รับตัวเลือกให้ลบออก พิมพ์ "Y" หรือ "y" ลงในหน้าต่าง PowerShell แล้วกด Enter

สคริปต์จะลบขยะทั้งหมดที่สร้างโดยมัลแวร์

เมื่อคุณเรียกใช้สคริปต์การลบแล้ว ให้คืนนโยบายการดำเนินการสคริปต์ของคุณเป็นการตั้งค่าเริ่มต้น เปิด PowerShell ในฐานะผู้ดูแลระบบ ป้อน set-executionpolicy default แล้วกด Y จากนั้นปิดหน้าต่าง PowerShell

เรากำลังทำอะไร

สถานการณ์กำลังพัฒนา และเรากำลังจับตาดูสิ่งต่างๆ อย่างที่มันเป็น ยังมีคำถามที่ยังไม่ได้คำตอบ เช่น เหตุใดบางคนจึงรายงานว่ามีการติดตั้งเซิร์ฟเวอร์ OpenSSH ที่ไม่ได้อธิบายไว้ หากมีข้อมูลใหม่ที่สำคัญปรากฏให้เห็น เราจะแจ้งให้คุณทราบอยู่เสมอ

นอกจากนี้ เราขอเน้นย้ำอีกครั้งว่าไม่มีหลักฐานว่าข้อมูลที่ละเอียดอ่อนของคุณถูกบุกรุก โดเมนที่มัลแวร์พึ่งพาได้ถูกลบออกไปแล้ว และผู้สร้างก็ไม่สามารถควบคุมโดเมนได้อีกต่อไป

อีกครั้ง เราอยากจะขอบคุณเป็นพิเศษสำหรับผู้ที่หาวิธีการทำงานของมัลแวร์และสร้างสคริปต์เพื่อลบออกโดยอัตโนมัติ ไม่เรียงลำดับโดยเฉพาะ:

- ปาบูเมค

- BlockyTheDev

- blubbblasen

- เคย์

- Limn0

- LinuxUserGD

- มิคาสะ

- ตัวเลือกM

- ซอนเนนเลาเฟอร์

- Zergo0

- ซูเอโช

- Cirno

- Harromann

- Janmm14

- luzeadev

- XplLiciT

- Zeryther