วิธีตรวจสอบความปลอดภัยของระบบ Linux ด้วย Lynis

เผยแพร่แล้ว: 2022-01-29

หากคุณทำการตรวจสอบความปลอดภัยบนคอมพิวเตอร์ Linux ของคุณด้วย Lynis ระบบจะทำให้แน่ใจว่าเครื่องของคุณได้รับการปกป้องอย่างดีที่สุด ความปลอดภัยคือทุกสิ่งสำหรับอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ต ดังนั้นนี่คือวิธีการตรวจสอบให้แน่ใจว่าเครื่องของคุณถูกล็อคอย่างปลอดภัย

คอมพิวเตอร์ Linux ของคุณปลอดภัยแค่ไหน?

Lynis ดำเนินการชุดการทดสอบอัตโนมัติที่ตรวจสอบส่วนประกอบระบบและการตั้งค่าต่างๆ ของระบบปฏิบัติการ Linux อย่างละเอียด โดยนำเสนอข้อค้นพบในรายงาน ASCII แบบรหัสสี โดยเป็นรายการคำเตือน คำแนะนำ และการดำเนินการที่ให้คะแนนแล้ว

ความปลอดภัยทางไซเบอร์เป็นการกระทำที่สมดุล ความหวาดระแวงทันทีไม่มีประโยชน์กับใครเลย คุณควรกังวลแค่ไหน? หากคุณเยี่ยมชมเฉพาะเว็บไซต์ที่มีชื่อเสียง อย่าเปิดเอกสารแนบหรือติดตามลิงก์ในอีเมลที่ไม่พึงประสงค์ และใช้รหัสผ่านที่แตกต่างกันและแข็งแกร่งสำหรับระบบทั้งหมดที่คุณเข้าสู่ระบบ อันตรายใดที่ยังคงมีอยู่? โดยเฉพาะอย่างยิ่งเมื่อคุณใช้ Linux?

มาพูดถึงสิ่งที่ตรงกันข้ามกัน Linux ไม่มีภูมิคุ้มกันต่อมัลแวร์ อันที่จริง เวิร์มคอมพิวเตอร์ตัวแรกได้รับการออกแบบมาเพื่อกำหนดเป้าหมายคอมพิวเตอร์ Unix ในปี 1988 รูทคิทได้รับการตั้งชื่อตามผู้ใช้ระดับสูงของ Unix (รูท) และชุดซอฟต์แวร์ (ชุดอุปกรณ์) ที่พวกเขาติดตั้งเองเพื่อหลีกเลี่ยงการตรวจจับ สิ่งนี้ทำให้ superuser เข้าถึงตัวคุกคาม (เช่น คนเลว)

ทำไมพวกเขาถึงตั้งชื่อตามรูท? เนื่องจากรูทคิตแรกเปิดตัวในปี 1990 และกำหนดเป้าหมายที่ Sun Microsystems ที่ใช้ SunOS Unix

ดังนั้นมัลแวร์จึงเริ่มต้นบน Unix มันกระโดดข้ามรั้วเมื่อ Windows ถอดออกและทำให้ไฟแก็ซ แต่ตอนนี้ Linux ครองโลก มันกลับมาแล้ว ระบบปฏิบัติการที่คล้ายกับ Linux และ Unix เช่น macOS กำลังได้รับความสนใจอย่างเต็มที่จากผู้คุกคาม

อันตรายใดจะยังคงอยู่หากคุณใช้คอมพิวเตอร์อย่างระมัดระวัง มีสติสัมปชัญญะ และมีสติ คำตอบนั้นยาวและละเอียด เพื่อให้กระชับขึ้นบ้าง การโจมตีทางอินเทอร์เน็ตมีมากมายและหลากหลาย พวกเขาสามารถทำสิ่งที่เพิ่งจะถือว่าเป็นไปไม่ได้

Rootkits เช่น Ryuk สามารถแพร่ระบาดในคอมพิวเตอร์ได้เมื่อปิดเครื่องโดยทำให้ฟังก์ชันการตรวจสอบ Wake-on-LAN ลดลง โค้ดการพิสูจน์แนวคิดยังได้รับการพัฒนาอีกด้วย นักวิจัยจากมหาวิทยาลัย Ben-Gurion University of the Negev ได้สาธิต “การโจมตี” ที่ประสบความสำเร็จ ซึ่งจะช่วยให้ผู้คุกคามสามารถกรองข้อมูลออกจากคอมพิวเตอร์ที่มีช่องโหว่

เป็นไปไม่ได้ที่จะคาดการณ์ว่าภัยคุกคามทางไซเบอร์จะสามารถทำได้ในอนาคต อย่างไรก็ตาม เราเข้าใจดีว่าจุดใดในการป้องกันของคอมพิวเตอร์มีช่องโหว่ ไม่ว่าธรรมชาติของการโจมตีในปัจจุบันหรือในอนาคตจะเป็นอย่างไร คุณควรอุดช่องว่างเหล่านั้นล่วงหน้าเท่านั้น

จากจำนวนการโจมตีทางไซเบอร์ทั้งหมด มีเพียงไม่กี่เปอร์เซ็นต์เท่านั้นที่มุ่งเป้าไปที่องค์กรหรือบุคคลที่เฉพาะเจาะจง ภัยคุกคามส่วนใหญ่ไม่เลือกปฏิบัติเพราะมัลแวร์ไม่สนใจว่าคุณเป็นใคร การสแกนพอร์ตอัตโนมัติและเทคนิคอื่นๆ เพียงแค่ค้นหาระบบที่มีช่องโหว่และโจมตีพวกมัน คุณเสนอชื่อตัวเองเป็นเหยื่อโดยมีความอ่อนแอ

และนั่นคือสิ่งที่ Lynis เข้ามา

การติดตั้ง Lynis

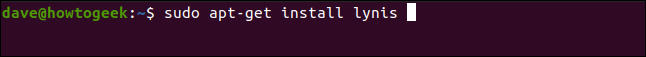

ในการติดตั้ง Lynis บน Ubuntu ให้รันคำสั่งต่อไปนี้:

sudo apt-get ติดตั้ง lynis

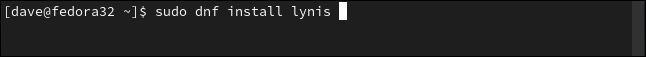

บน Fedora พิมพ์:

sudo dnf ติดตั้ง lynis

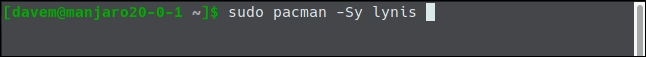

บน Manjaro คุณใช้ pacman :

sudo pacman -ซี ลินนิส

การดำเนินการตรวจสอบ

Lynis เป็นแบบเทอร์มินัล ดังนั้นจึงไม่มี GUI หากต้องการเริ่มการตรวจสอบ ให้เปิดหน้าต่างเทอร์มินัล คลิกแล้วลากไปที่ขอบของจอภาพเพื่อให้ชิดเต็มความสูงหรือยืดให้สูงที่สุดเท่าที่จะทำได้ มีผลลัพธ์จำนวนมากจาก Lynis ดังนั้นยิ่งหน้าต่างเทอร์มินัลสูงเท่าไหร่ การตรวจสอบก็จะง่ายขึ้นเท่านั้น

นอกจากนี้ยังสะดวกยิ่งขึ้นหากคุณเปิดหน้าต่างเทอร์มินัลสำหรับ Lynis โดยเฉพาะ คุณจะเลื่อนขึ้นและลงได้มาก ดังนั้นไม่ต้องจัดการกับคำสั่งก่อนหน้าที่ยุ่งเหยิงจะทำให้การนำทางออกจาก Lynis ง่ายขึ้น

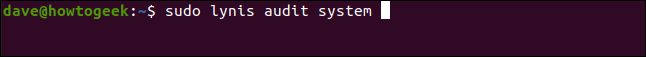

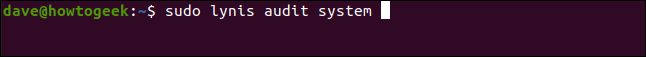

เมื่อต้องการเริ่มต้นการตรวจสอบ ให้พิมพ์คำสั่งที่ตรงไปตรงมานี้:

ระบบตรวจสอบ sudo lynis

ชื่อหมวดหมู่ ชื่อการทดสอบ และผลลัพธ์จะเลื่อนในหน้าต่างเทอร์มินัลเมื่อการทดสอบแต่ละหมวดหมู่เสร็จสิ้น การตรวจสอบใช้เวลาเพียงไม่กี่นาทีเท่านั้น เมื่อเสร็จแล้ว คุณจะกลับไปที่พรอมต์คำสั่ง หากต้องการตรวจสอบผลการวิจัย เพียงเลื่อนหน้าต่างเทอร์มินัล

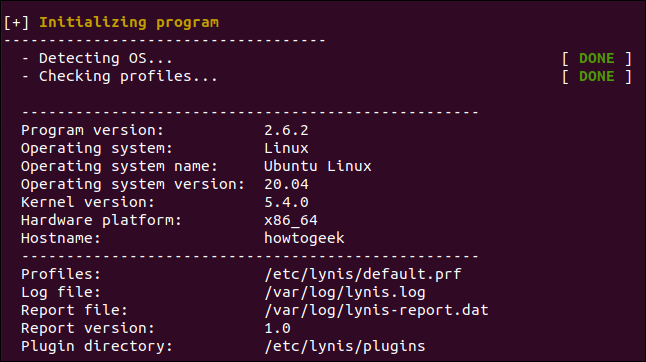

ส่วนแรกของการตรวจสอบจะตรวจหาเวอร์ชันของ Linux, การเผยแพร่เคอร์เนล และรายละเอียดอื่นๆ ของระบบ

พื้นที่ที่ต้องดูจะถูกเน้นด้วยสีเหลือง (คำแนะนำ) และสีแดง (คำเตือนที่ควรได้รับการแก้ไข)

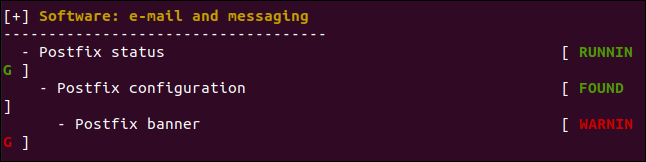

ด้านล่างนี้คือตัวอย่างคำเตือน Lynis ได้วิเคราะห์การกำหนดค่าเซิร์ฟเวอร์อีเมล postfix และตั้งค่าสถานะบางอย่างที่เกี่ยวข้องกับแบนเนอร์ เราสามารถดูรายละเอียดเพิ่มเติมเกี่ยวกับสิ่งที่พบและสาเหตุที่อาจเป็นปัญหาในภายหลัง

ด้านล่างนี้ Lynis เตือนเราว่าไม่ได้กำหนดค่าไฟร์วอลล์บนเครื่องเสมือนของ Ubuntu ที่เราใช้อยู่

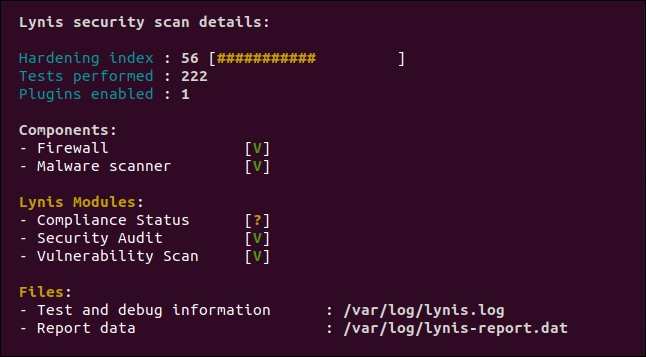

เลื่อนดูผลลัพธ์ของคุณเพื่อดูว่า Lynis ตั้งค่าสถานะอะไร ที่ด้านล่างของรายงานการตรวจสอบ คุณจะเห็นหน้าจอสรุป

“ดัชนีการชุบแข็ง” คือคะแนนสอบของคุณ เราได้ 56 จาก 100 ซึ่งไม่ดีมาก มีการทดสอบ 222 ครั้งและเปิดใช้งานปลั๊กอิน Lynis หนึ่งรายการ หากคุณไปที่หน้าดาวน์โหลดปลั๊กอิน Lynis Community Edition และสมัครรับจดหมายข่าว คุณจะได้รับลิงก์ไปยังปลั๊กอินเพิ่มเติม

มีปลั๊กอินมากมาย รวมถึงบางส่วนสำหรับการตรวจสอบตามมาตรฐาน เช่น GDPR, ISO27001 และ PCI-DSS

ตัววีสีเขียวแสดงถึงเครื่องหมายถูก คุณอาจเห็นเครื่องหมายคำถามสีเหลืองอำพันและเครื่องหมาย X สีแดง

เรามีเครื่องหมายถูกสีเขียวเนื่องจากเรามีไฟร์วอลล์และสแกนเนอร์มัลแวร์ สำหรับวัตถุประสงค์ในการทดสอบ เรายังได้ติดตั้ง rkhunter ซึ่งเป็นตัวตรวจจับรูทคิต เพื่อดูว่า Lynis จะค้นพบหรือไม่ ดังที่คุณเห็นด้านบน เรามีเครื่องหมายถูกสีเขียวข้าง "Malware Scanner"

สถานะการปฏิบัติตามไม่เป็นที่รู้จักเนื่องจากการตรวจสอบไม่ได้ใช้ปลั๊กอินการปฏิบัติตามข้อกำหนด โมดูลความปลอดภัยและช่องโหว่ถูกใช้ในการทดสอบนี้

มีการสร้างไฟล์สองไฟล์: ไฟล์บันทึกและไฟล์ข้อมูล ไฟล์ข้อมูลซึ่งอยู่ที่ “/var/log/lynis-report.dat” เป็นไฟล์ที่เราสนใจ โดยจะมีสำเนาของผลลัพธ์ (โดยไม่เน้นสี) ที่เราเห็นในหน้าต่างเทอร์มินัล . สิ่งเหล่านี้มีประโยชน์ในการดูว่าดัชนีการชุบแข็งของคุณดีขึ้นเมื่อเวลาผ่านไปอย่างไร

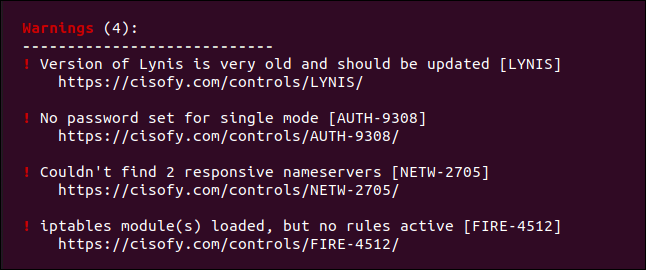

หากคุณเลื่อนย้อนกลับในหน้าต่างเทอร์มินัล คุณจะเห็นรายการคำแนะนำและคำเตือนอื่นๆ คำเตือนคือรายการ "ตั๋วใหญ่" ดังนั้นเราจะพิจารณาสิ่งเหล่านั้น

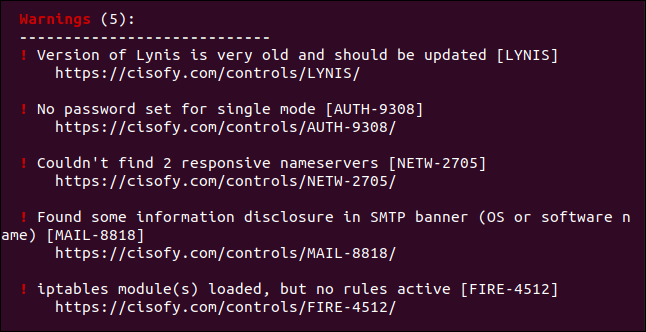

นี่คือคำเตือนห้าประการ:

- “เวอร์ชันของ Lynis นั้นเก่ามากและควรได้รับการอัปเดต”: นี่เป็นเวอร์ชันล่าสุดของ Lynis ในที่เก็บของ Ubuntu แม้ว่าจะอายุเพียง 4 เดือน แต่ลีนิสถือว่าสิ่งนี้แก่มาก เวอร์ชันในแพ็คเกจ Manjaro และ Fedora ใหม่กว่า การอัปเดตในตัวจัดการแพ็คเกจมักจะล้าหลังเสมอ หากคุณต้องการเวอร์ชันล่าสุดจริงๆ คุณสามารถโคลนโปรเจ็กต์จาก GitHub และซิงโครไนซ์ได้

- “ไม่มีการตั้งค่ารหัสผ่านสำหรับโหมดเดี่ยว”: โหมดเดียว คือโหมดการกู้คืนและบำรุงรักษาซึ่งมีเฉพาะผู้ใช้รูทเท่านั้นที่ใช้งานได้ ไม่มีการตั้งรหัสผ่านสำหรับโหมดนี้โดยค่าเริ่มต้น

- “ไม่พบเนมเซิร์ฟเวอร์ที่ตอบสนอง 2 รายการ”: Lynis พยายามสื่อสารกับเซิร์ฟเวอร์ DNS สองเครื่อง แต่ไม่สำเร็จ นี่เป็นคำเตือนว่าหากเซิร์ฟเวอร์ DNS ปัจจุบันล้มเหลว จะไม่มีการโรลโอเวอร์อัตโนมัติไปยังเซิร์ฟเวอร์อื่น

- “พบการเปิดเผยข้อมูลบางอย่างในแบนเนอร์ SMTP”: การเปิดเผยข้อมูลเกิดขึ้นเมื่อแอปพลิเคชันหรืออุปกรณ์เครือข่ายให้ยี่ห้อและหมายเลขรุ่น (หรือข้อมูลอื่น ๆ ) ในการตอบกลับมาตรฐาน สิ่งนี้สามารถให้ข้อมูลเชิงลึกแก่ผู้คุกคามหรือมัลแวร์อัตโนมัติเกี่ยวกับประเภทของช่องโหว่ที่จะตรวจสอบ เมื่อระบุซอฟต์แวร์หรืออุปกรณ์ที่เชื่อมต่อได้แล้ว การค้นหาแบบง่ายๆ จะพบช่องโหว่ที่พวกเขาสามารถพยายามใช้ประโยชน์ได้

- “โมดูล iptables โหลดแล้ว แต่ไม่มีกฎที่ทำงานอยู่”: ไฟร์วอลล์ Linux เปิดใช้งานแล้ว แต่ไม่มีกฎที่กำหนดไว้สำหรับมัน

คำเตือนการล้าง

คำเตือนแต่ละรายการมีลิงก์ไปยังหน้าเว็บที่อธิบายปัญหาและสิ่งที่คุณสามารถทำได้เพื่อแก้ไข เพียงวางตัวชี้เมาส์ไว้เหนือลิงก์ใดลิงก์หนึ่ง จากนั้นกด Ctrl แล้วคลิก เบราว์เซอร์เริ่มต้นของคุณจะเปิดขึ้นบนเว็บเพจสำหรับข้อความหรือคำเตือนนั้น

หน้าด้านล่างเปิดให้เราเมื่อเรากด Ctrl+คลิกที่ลิงก์สำหรับคำเตือนที่สี่ที่เรากล่าวถึงในส่วนก่อนหน้า

คุณสามารถตรวจสอบแต่ละรายการและตัดสินใจว่าจะแก้ไขคำเตือนใด

หน้าเว็บด้านบนอธิบายว่าตัวอย่างข้อมูลเริ่มต้น ("แบนเนอร์") ที่ส่งไปยังระบบระยะไกลเมื่อเชื่อมต่อกับเซิร์ฟเวอร์เมล postfix ที่กำหนดค่าไว้ในคอมพิวเตอร์ Ubuntu ของเรานั้นละเอียดเกินไป การให้ข้อมูลมากเกินไปไม่มีประโยชน์—อันที่จริง มักใช้กับคุณ

หน้าเว็บยังบอกเราว่าแบนเนอร์อยู่ใน “/etc/postfix/main.cf” มันแนะนำเราว่าควรตัดกลับเพื่อแสดงเฉพาะ “$myhostname ESMTP”

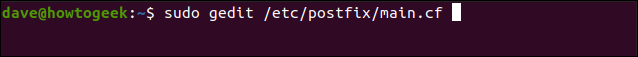

เราพิมพ์ข้อความต่อไปนี้เพื่อแก้ไขไฟล์ตามที่ Lynis แนะนำ:

sudo gedit /etc/postfix/main.cf

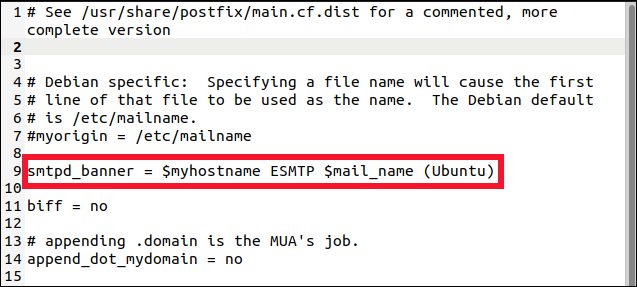

เราค้นหาบรรทัดในไฟล์ที่กำหนดแบนเนอร์

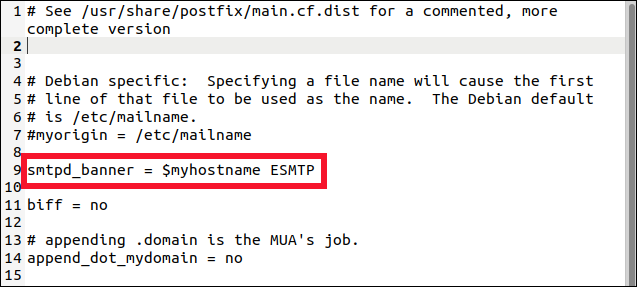

เราแก้ไขให้แสดงเฉพาะข้อความที่ Lynis แนะนำ

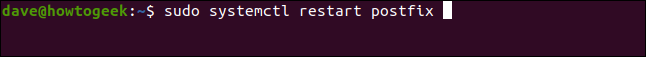

เราบันทึกการเปลี่ยนแปลงของเราและปิด gedit ตอนนี้เราต้องรีสตาร์ทเซิร์ฟเวอร์เมล postfix เพื่อให้การเปลี่ยนแปลงมีผล:

sudo systemctl รีสตาร์ท postfix

ตอนนี้ มาเรียกใช้ Lynis อีกครั้งและดูว่าการเปลี่ยนแปลงของเรามีผลหรือไม่

ส่วน "คำเตือน" จะแสดงเพียงสี่ส่วนเท่านั้น อันที่อ้างถึง postfix หายไปแล้ว

หนึ่งลงและอีกสี่คำเตือนและ 50 คำแนะนำที่จะไป!

คุณควรไปไกลแค่ไหน?

หากคุณไม่เคยทำการเสริมความแข็งแกร่งให้กับระบบในคอมพิวเตอร์ของคุณมาก่อน คุณอาจมีคำเตือนและคำแนะนำจำนวนเท่าๆ กัน คุณควรตรวจทานพวกเขาทั้งหมด และนำโดยเว็บเพจของ Lynis สำหรับแต่ละเพจ ให้ทำการตัดสินว่าจะจัดการกับมันหรือไม่

แน่นอนว่าวิธีการแบบเรียนคือพยายามเคลียร์ให้หมด ที่อาจจะพูดง่ายกว่าทำแม้ว่า นอกจากนี้ ข้อเสนอแนะบางอย่างอาจเกินความจำเป็นสำหรับคอมพิวเตอร์ที่บ้านโดยทั่วไป

ขึ้นบัญชีดำไดรเวอร์เคอร์เนล USB เพื่อปิดใช้งานการเข้าถึง USB เมื่อคุณไม่ได้ใช้งานหรือไม่ สำหรับคอมพิวเตอร์ที่มีภารกิจสำคัญซึ่งให้บริการทางธุรกิจที่ละเอียดอ่อน อาจมีความจำเป็น แต่สำหรับพีซีที่บ้านของ Ubuntu? อาจจะไม่.