Предупреждение: вы установили Play Store в Windows 11? Прочтите это сейчас

Опубликовано: 2022-06-28

В марте 2022 года мы опубликовали инструкции по установке магазина Google Play в Windows 11. В этом методе использовался проект с открытым исходным кодом из GitHub. К сожалению, он содержал вредоносное ПО. Вот как это исправить.

Начнем с важной части:

На данный момент у нас нет оснований полагать, что какая-либо ваша конфиденциальная информация была скомпрометирована.

Вот что случилось

Что сделал скрипт

Как это исправить

Очистка вручную

Очистка с помощью скрипта

Что мы делаем

Вот что случилось

В Windows 11 появилась возможность устанавливать приложения для Android, но не через Google Play Store. Естественно, люди начали искать обходные пути. Опубликованное нами руководство содержало инструкции по загрузке скрипта со стороннего веб-сайта. На выходных группа, работавшая со скриптом, обнаружила, что он содержит вредоносное ПО.

Примечание. Некоторые другие веб-сайты также рекомендовали этот сценарий. Даже если вы следовали руководству с другого веб-сайта, вы могли загрузить скрипт, содержащий вредоносное ПО.

Что сделал скрипт

Сценарий загрузил инструмент — Windows Toolbox — который включает функцию установки магазина Google Play на ваше устройство с Windows 11. К сожалению, скрипт, который загрузил Windows Toolbox, сделал больше, чем рекламировалось. Он также содержал запутанный код, который устанавливал ряд запланированных задач и создавал расширение для браузеров, ориентированных на браузеры на основе Chromium — Google Chrome, Microsoft Edge и Brave. Только ПК с Windows, для которых установлен английский язык, были атакованы.

Затем расширение для браузера запускалось в «безголовом» окне браузера в фоновом режиме, эффективно скрывая его от пользователя. В настоящее время группа, обнаружившая вредоносное ПО, считает, что основной целью расширения было мошенничество с рекламой, а не что-то более зловещее.

Запланированные задачи также запускали несколько других сценариев, которые служили нескольким различным целям. Например, можно отслеживать активные задачи на ПК и отключать браузер и расширение, используемые для мошенничества с рекламой, каждый раз, когда открывается диспетчер задач. Даже если вы заметили, что ваша система немного тормозит, и пошли искать проблему, вы ее не нашли. Отдельная запланированная задача, настроенная на запуск каждые 9 минут, затем перезапустит браузер и расширение.

Наиболее опасные созданные парные задачи будут использовать curl для загрузки файлов с исходного веб-сайта, который доставил вредоносный скрипт, а затем выполнить все, что он скачал. Задачи были настроены на запуск каждые 9 минут после входа пользователя в свою учетную запись. Теоретически это могло быть использовано для доставки обновлений вредоносного кода, чтобы добавить функциональность к текущему вредоносному ПО, доставить совершенно отдельное вредоносное ПО или что-то еще, что хотел автор.

К счастью, тот, кто стоял за атакой, туда не попал — насколько нам известно, задача curl никогда не использовалась ни для чего, кроме как для загрузки тестового файла с именем «asd», который ничего не делал. Домен, с которого задача curl загружала файлы, был удален благодаря быстрым действиям CloudFlare. Это означает, что даже если вредоносная программа все еще работает на вашем компьютере, она не может ничего загрузить. Вам просто нужно удалить его, и все готово.

Примечание. Повторюсь: поскольку Cloudflare удалил домен, вредоносное ПО не может загружать какое-либо дополнительное программное обеспечение или получать какие-либо команды.

Если вам интересно прочитать подробную информацию о том, как была организована доставка вредоносного ПО и что делает каждая задача, она доступна на GitHub.

Как это исправить

Сейчас есть два варианта исправить это. Во-первых, вручную удалить все затронутые файлы и запланированные задачи самостоятельно. Второй — использовать сценарий, написанный людьми, которые первыми обнаружили вредоносное ПО.

Примечание. В настоящее время ни одно антивирусное программное обеспечение не обнаружит и не удалит это вредоносное ПО, если оно запущено на вашем компьютере.

Очистка вручную

Мы начнем с удаления всех вредоносных задач, а затем удалим все созданные ими файлы и папки.

Удаление вредоносных задач

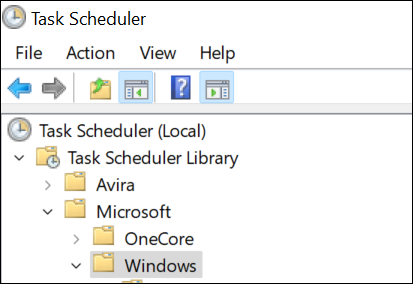

Все созданные задачи скрыты под задачами Microsoft > Windows в планировщике заданий. Вот как их найти и удалить.

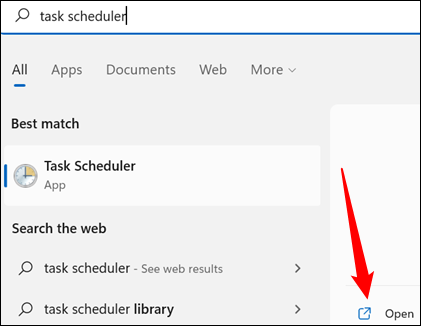

Нажмите «Пуск», затем введите «Планировщик заданий» в строку поиска и нажмите «Ввод» или нажмите «Открыть».

Вам нужно перейти к задачам Microsoft > Windows. Все, что вам нужно сделать, это дважды щелкнуть «Библиотека планировщика заданий», «Microsoft», а затем «Windows» в указанном порядке. Это справедливо и для открытия любой из задач, перечисленных ниже.

Оказавшись там, вы готовы начать удаление задач. Зловред создает целых 8 задач.

Примечание. Из-за того, как работает вредоносное ПО, у вас могут быть не все перечисленные службы.

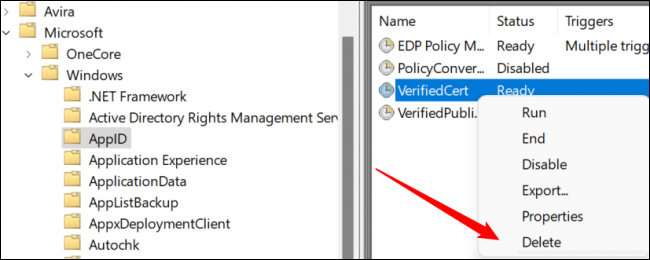

Вам нужно удалить любой из них, которые присутствуют:

- Идентификатор приложения > Верифицированный сертификат

- Опыт применения > Обслуживание

- Службы > CertPathCheck

- Службы > CertPathw

- Обслуживание > Очистка компонентов

- Обслуживание > ServiceCleanup

- Оболочка > Объектная задача

- Клип > Сервисная очистка

Обнаружив вредоносную службу в планировщике заданий, щелкните ее правой кнопкой мыши и нажмите «Удалить».

Предупреждение: не удаляйте никакие другие задачи, кроме тех, о которых мы упоминали выше. Большинство задач здесь создаются самой Windows или законными сторонними приложениями.

Удалите все задачи из приведенного выше списка, которые вы можете найти, и тогда вы готовы перейти к следующему шагу.

Удаление вредоносных файлов и папок

Вредоносная программа создает всего несколько файлов, и, к счастью, они находятся всего в трех папках:

- C:\системный файл

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

Сначала откройте проводник. В верхней части Проводника нажмите «Просмотр», перейдите к «Показать» и убедитесь, что установлен флажок «Скрытые элементы».

Найдите слегка прозрачную папку с именем «systemfile». Если он есть, щелкните его правой кнопкой мыши и нажмите «Удалить».

Обновление: были некоторые сообщения о том, что папка с системными файлами останется невидимой, даже если включен «Просмотр скрытых папок». Мы не можем воспроизвести это поведение, но вы все равно должны проверить это сами из соображений предосторожности. Введите путь «C:\systemfile» в адресную строку проводника и нажмите Enter. Если вы можете открыть папку, введя путь вручную, но не можете просмотреть ее в проводнике, вам следует использовать прикрепленный нами сценарий, чтобы убедиться, что папка и все ее содержимое удалены.

Предупреждение. Убедитесь, что вы правильно определили папки, которые мы собираемся удалить. Случайное удаление настоящих папок Windows может вызвать проблемы. Если вы это сделаете, восстановите их из корзины как можно скорее.

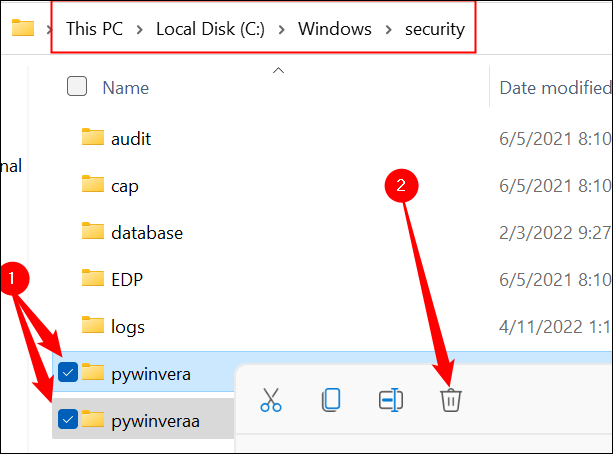

Как только вы удалите папку «systemfiles», дважды щелкните папку Windows, а затем прокрутите, пока не найдете папку «Безопасность». Вы ищете две папки: одна называется «pywinvera», а другая — «pywinveraa». Щелкните правой кнопкой мыши каждый из них, а затем нажмите «Удалить».

Примечание. Удаление файлов и папок в папке Windows, вероятно, вызовет предупреждение о необходимости прав администратора. Если будет предложено, продолжайте и разрешите это. (Однако убедитесь, что вы удаляете только те файлы и папки, которые мы здесь упоминаем.)

Готово — хотя это вредоносное ПО и раздражает, оно не слишком много сделало для своей защиты.

Очистка с помощью скрипта

Те же самые зоркие люди, которые в первую очередь идентифицировали вредоносное ПО, также провели выходные, анализируя вредоносный код, определяя, как он функционирует, и, в конечном итоге, создавая сценарий для его удаления. Мы хотели бы поблагодарить команду за их усилия.

Вы правы, опасаясь доверять другой утилите с GitHub, учитывая, как мы сюда попали. Однако обстоятельства немного другие. В отличие от сценария, задействованного в доставке вредоносного кода, сценарий удаления короткий, и мы проверили его вручную — каждую строку. Мы также сами размещаем файл, чтобы гарантировать, что его нельзя будет обновить, не предоставив нам возможности вручную подтвердить его безопасность. Мы протестировали этот скрипт на нескольких машинах, чтобы убедиться, что он эффективен.

Сначала загрузите заархивированный скрипт с нашего веб-сайта, а затем извлеките его куда угодно.

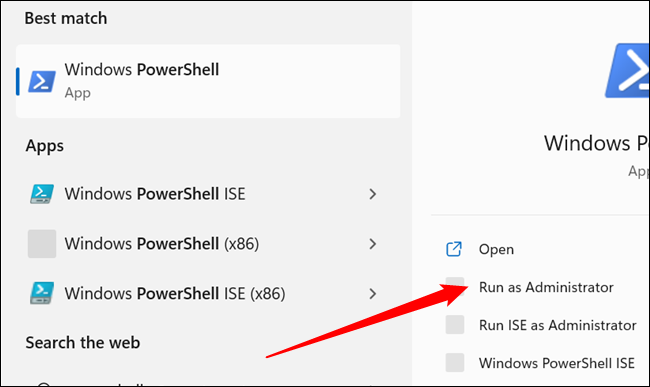

Затем вам нужно включить скрипты. Нажмите кнопку «Пуск», введите «PowerShell» в строку поиска и нажмите «Запуск от имени администратора».

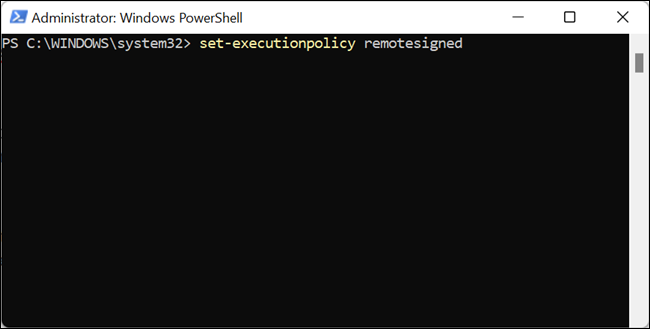

Затем введите или вставьте set-executionpolicy remotesigned в окно PowerShell и нажмите Y. Затем вы можете закрыть окно PowerShell.

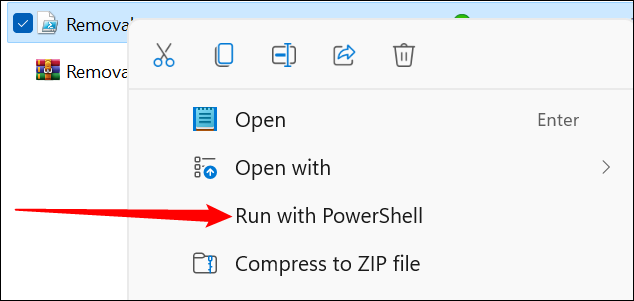

Перейдите в папку загрузок, щелкните правой кнопкой мыши Removal.ps1 и выберите «Запустить с PowerShell». Сценарий проверит наличие вредоносных задач, папок и файлов в вашей системе.

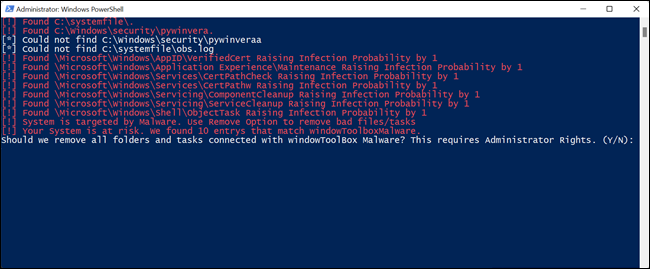

Если они присутствуют, вам будет предоставлена возможность удалить их. Введите «Y» или «y» в окне PowerShell и нажмите Enter.

Затем сценарий удалит весь мусор, созданный вредоносным ПО.

После запуска скрипта удаления верните политику выполнения скрипта к настройкам по умолчанию. Откройте PowerShell от имени администратора, введите set-executionpolicy default и нажмите Y. Затем закройте окно PowerShell.

Что мы делаем

Ситуация развивается, и мы следим за происходящим. Есть еще несколько вопросов без ответов — например, почему некоторые люди сообщают об установке необъяснимого OpenSSH Server. Если появится какая-либо важная новая информация, мы обязательно будем держать вас в курсе.

Кроме того, мы хотели бы еще раз подчеркнуть, что нет никаких доказательств того, что ваша конфиденциальная информация была скомпрометирована. Домен, от которого зависит вредоносное ПО, теперь удален, и его создатели больше не могут его контролировать.

Опять же, мы хотели бы выразить особую благодарность людям, которые разработали принцип работы вредоносного ПО и создали скрипт для его автоматического удаления. В произвольном порядке:

- Пабумаке

- BlockyTheDev

- блуббабласен

- Кей

- Limn0

- LinuxUserGD

- Микаса

- ДополнительноM

- Зонненлауфер

- Зерго0

- Зуэшо

- Чирно

- Харроманн

- Янмм14

- лузеадев

- XplLiciT

- Зеритер