Как убить процесс Linux по номеру порта

Опубликовано: 2022-10-08

Чтобы убить процесс Linux, вам нужен его идентификатор или имя. Если все, что вы знаете, это порт, который он использует, можете ли вы его убить? Да, несколькими разными способами.

Процессы убийства

Иногда процесс Linux может перестать отвечать на запросы. Он может перестать работать правильно или продолжать работать, но игнорировать запросы на его отключение или начать потреблять память, ЦП или пропускную способность сети.

Какими бы ни были ваши мотивы, есть способы убить процесс из командной строки Linux. Классический метод заключается в использовании команды kill с идентификатором процесса, который вы хотите завершить. У команды kill есть несколько близких родственников. Команда pkill уничтожит процесс по имени, а killall уничтожит все процессы, которые могут быть найдены с общей частью имени.

Если все, что вы знаете о процессе, это то, что он использует порт на вашем компьютере, есть еще способы идентифицировать и убить его. В сетевых терминах «порт» может означать физическое соединение, в которое вы вставляете кабель с вилкой на конце, например сетевой кабель CAT5 или 6, или может означать программный порт.

Программный порт — это заключительная часть сетевого соединения. IP-адрес устройства идентифицирует компьютер или другое сетевое устройство. Приложения внутри компьютера используют разные порты. Они обеспечивают другой уровень детализации. Сетевой трафик поступил на правильный компьютер с использованием IP-адреса, и с помощью адресации портов он может быть доставлен правильному приложению.

Это похоже на то, как почтовая почта поступает в отель, затем сортируется и доставляется в соответствующие номера. IP-адрес подобен уличному адресу отеля, а номера комнат — номерам портов.

Если вы видите сетевую активность на порту и не распознаете процесс, который ее создает, или его поведение вызывает проблемы или вызывает подозрения, вы можете захотеть убить этот процесс. Даже если все, что вам известно, это номер порта, вы можете отследить процесс и убить его.

Создание соединений с помощью socat

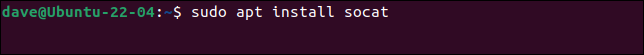

Чтобы у нас было несколько подключений, которые нужно убить, мы будем использовать socat для создания сетевых подключений с использованием разных протоколов. Вам нужно будет установить socat . Чтобы установить его в Ubuntu, используйте эту команду:

sudo apt установить сокат

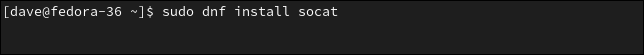

В Fedora используйте dnf :

sudo dnf установить сокат

На Manjaro вам нужно ввести:

sudo pacman -S сокат

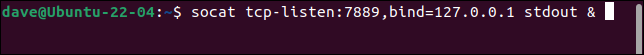

Синтаксис socat прост, хотя и немного многословен. Нам нужно указать исходный и конечный адреса. Для каждого из них нам нужно указать протокол, IP-адрес и номер порта. Мы можем заменить STDIN или STDOUT в качестве источника или назначения.

Эта команда создает соединение между сокетом прослушивания TCP на порту 7889, IP-адресом обратной связи 127.0.0.1 и STDOUT. Амперсанд « & » запускает команду в фоновом режиме, так что мы сохраняем доступ к командной строке.

socat tcp-listen: 7889, bind = 127.0.0.1 стандартный вывод и

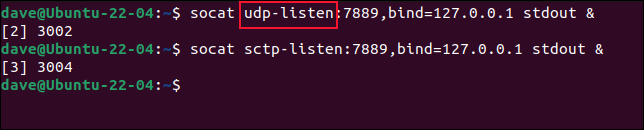

Мы создадим еще два соединения, чтобы у нас был небольшой выбор сокетов, использующих разные протоколы. Мы создадим соединение UDP и соединение SCTP. Единственная изменяющаяся часть команды — это протокол.

socat udp-listen:7889,bind=127.0.0.1 стандартный вывод &

socat sctp-listen:9999,bind=127.0.0.1 стандартный вывод &

СВЯЗАННЫЕ: В чем разница между TCP и UDP?

Использование убийства

Конечно, мы можем использовать команду kill для завершения процесса, если мы знаем его идентификатор. Чтобы найти PID, мы можем использовать команду lsof .

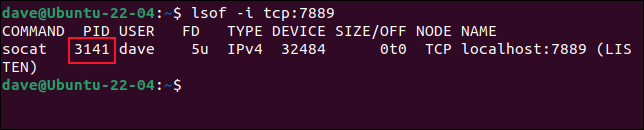

Чтобы перечислить детали процесса на порту 7889, который использует протокол TCP, мы используем опцию -i (интернет-адрес), как здесь.

lsof -i TCP: 7889

PID этого процесса — 3141, и мы можем использовать его с kill :

судо убить 3141

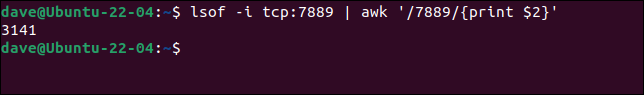

Мы можем сэкономить некоторые усилия, если будем использовать трубы. Если мы направим вывод lsof в awk и укажем awk искать строки, содержащие интересующий нас порт — 7889, — и вывести второе поле из этой строки, мы изолируем PID.

lsof -i TCP: 7889 | awk '/7889/{print $2}'

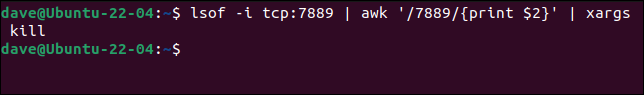

Затем мы можем направить вывод из awk в команду kill , используя xargs . Команда xargs принимает входные данные по конвейеру и передает их другой команде в качестве параметров командной строки. Мы будем использовать xargs с командой kill .

lsof -i TCP: 7889 | awk '/7889/{print $2}' | xargs убить

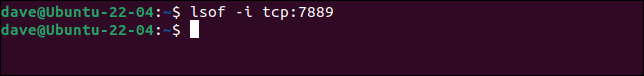

Мы не получаем никакой визуальной обратной связи. В типичном стиле Linux отсутствие новостей — это хорошая новость. Если вы хотите убедиться, что процесс завершен, вы можете использовать lsof еще раз.

lsof -i TCP: 7889

Поскольку lsof ничего не сообщает, мы знаем, что такой связи нет.

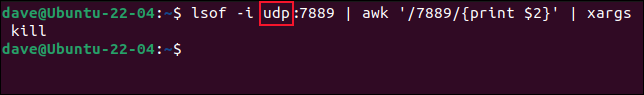

Мы можем удалить процесс, использующий протокол UDP, просто заменив «tcp» на «udp» в нашей предыдущей команде.

lsof -i UDP:7889 | awk '/7889/{print $2}' | xargs убить

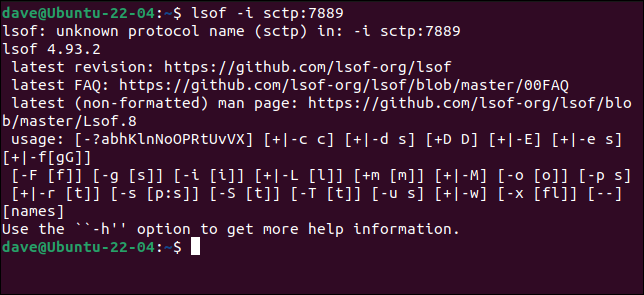

Однако lsof не распознает протокол SCTP.

lsof -i sctp:7889

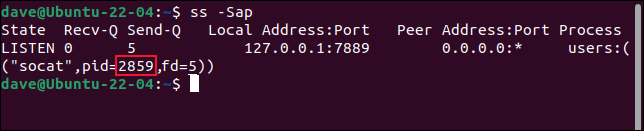

Для этого мы можем использовать команду ss . Мы используем параметр -S (SCTP) для поиска сокетов SCTP, параметр -a (все) для поиска всех типов сокетов (прослушивающих, принимающих, подключенных и т. д.) и параметр -p (процессы). чтобы перечислить детали процесса с использованием сокета.

сс-сап

Мы можем разобрать этот вывод с помощью grep и awk . Мы также могли бы разобрать его с помощью grep и некоторых регулярных выражений PERL, но этот способ намного проще для понимания. Если бы вы собирались использовать это более одного или двух раз, вы, вероятно, сделали бы из него псевдоним или функцию оболочки.

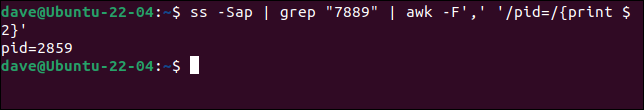

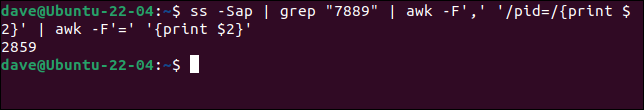

Мы направим вывод ss в grep и найдем номер нашего порта, 7889. Мы направим вывод grep в awk . В awk мы используем параметр -F (строка-разделитель), чтобы установить запятую « , » в качестве разделителя полей. Мы ищем строку , содержащую «pid=», и печатаем второе поле с разделителями-запятыми из этой строки.

сс-сап | grep "7889" | awk -F',' '/pid=/{print $2}'

Это дало нам строку «pid=2859».

Мы можем снова передать это в awk , установить разделитель полей на знак равенства « = » и напечатать второе поле из этой строки, которое будет текстом за знаком равенства.

сс-сап | grep "7889" | awk -F',' '/pid=/{print $2}' | awk -F'=' '{напечатать $2}'

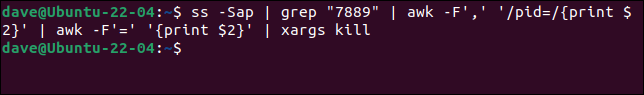

Теперь мы изолировали идентификатор процесса. Мы можем использовать xargs для передачи PID для kill в качестве параметра командной строки.

сс-сап | grep "7889" | awk -F',' '/pid=/{print $2}' | awk -F'=' '{print $2}' | xargs убить

Это убивает процесс, который использовал сокет протокола SCTP на порту 7889.

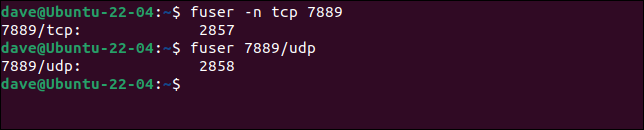

Команда фьюзера

Команда fuser значительно упрощает работу. Недостатком является то, что он работает только с сокетами TCP и UDP. С положительной стороны, это два наиболее распространенных типа сокетов, с которыми вам придется иметь дело. Команда fuser уже была установлена на проверенных нами компьютерах с Ubuntu, Fedora и Manjaro.

Все, что вам нужно сделать, это использовать опцию -k (kill) и указать порт и протокол. Вы можете либо использовать параметр -n (пространство имен) и указать протокол и порт, либо использовать «формат ярлыка с косой чертой» и указать номер порта первым.

фьюзер -n TCP 7889

фьюзер 7889/udp

Номер порта, протокол и PID завершенного процесса печатаются в окне терминала.

Сначала попробуйте фьюзер

Скорее всего, он будет установлен на компьютере, на котором вы работаете, а протокол, скорее всего, будет TCP или UDP, так что есть большая вероятность, что вам подойдет самый простой способ.