Как проверить безопасность вашей системы Linux с помощью Lynis

Опубликовано: 2022-01-29

Если вы проведете аудит безопасности на своем компьютере с Linux с помощью Lynis, это обеспечит максимальную защиту вашей машины. Безопасность — это все для устройств, подключенных к Интернету, поэтому вот как убедиться, что ваше устройство надежно заблокировано.

Насколько безопасен ваш компьютер с Linux?

Lynis выполняет набор автоматических тестов, которые тщательно проверяют многие системные компоненты и настройки вашей операционной системы Linux. Он представляет свои выводы в отчете ASCII с цветовой кодировкой в виде списка ранжированных предупреждений, предложений и действий, которые следует предпринять.

Кибербезопасность — это уравновешивание. Откровенная паранойя никому не нужна, так что стоит ли беспокоиться? Если вы посещаете только авторитетные веб-сайты, не открываете вложения и не переходите по ссылкам в нежелательных электронных письмах и используете разные надежные пароли для всех систем, в которые вы входите, какая опасность остается? Особенно, когда вы используете Linux?

Давайте обратимся к тем, кто находится в обратном порядке. Linux не защищен от вредоносных программ. Фактически, самый первый компьютерный червь был разработан для компьютеров Unix в 1988 году. Руткиты были названы в честь суперпользователя Unix (root) и набора программного обеспечения (наборов), с помощью которого они устанавливают себя, чтобы избежать обнаружения. Это дает суперпользователю доступ к злоумышленнику (т. е. злоумышленнику).

Почему они названы в честь корня? Потому что первый руткит был выпущен в 1990 году и нацелен на Sun Microsystems, работающую под управлением SunOS Unix.

Итак, вредоносное ПО появилось на Unix. Он перепрыгнул через забор, когда Windows взлетела, и привлекла к себе всеобщее внимание. Но теперь, когда Linux правит миром, он вернулся. Linux и Unix-подобные операционные системы, такие как macOS, привлекают всеобщее внимание злоумышленников.

Какая опасность остается, если вы будете осторожны, благоразумны и внимательны при использовании компьютера? Ответ длинный и подробный. Короче говоря, кибератаки многочисленны и разнообразны. Они способны делать вещи, которые совсем недавно считались невозможными.

Руткиты, такие как Ryuk, могут заражать компьютеры, когда они выключены, ставя под угрозу функции мониторинга wake-on-LAN. Также был разработан код проверки концепции. Исследователи из Университета Бен-Гуриона в Негеве продемонстрировали успешную «атаку», которая позволила злоумышленникам извлечь данные из компьютера с воздушным зазором.

Невозможно предсказать, на что будут способны киберугрозы в будущем. Однако мы понимаем, какие точки в защите компьютера уязвимы. Независимо от характера нынешних или будущих атак, имеет смысл затыкать эти бреши заранее.

Из общего числа кибератак лишь небольшой процент сознательно нацелен на конкретные организации или отдельных лиц. Большинство угроз неизбирательны, потому что вредоносным программам все равно, кто вы. Автоматическое сканирование портов и другие методы просто ищут уязвимые системы и атакуют их. Вы называете себя жертвой, будучи уязвимым.

И тут появляется Линис.

Установка Лайнис

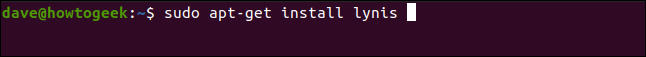

Чтобы установить Lynis в Ubuntu, выполните следующую команду:

sudo apt-get установить Lynis

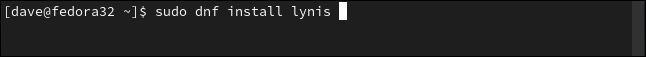

В Fedora введите:

sudo dnf установить Lynis

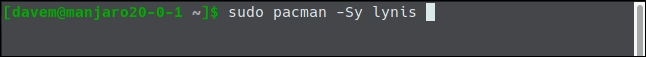

В Manjaro вы используете pacman :

sudo pacman -Sy Lynis

Проведение аудита

Lynis основан на терминале, поэтому здесь нет графического интерфейса. Чтобы начать аудит, откройте окно терминала. Нажмите и перетащите его к краю монитора, чтобы он зафиксировался на полную высоту или растянулся настолько, насколько это возможно. Lynis выводит много информации, поэтому чем выше окно терминала, тем легче его просматривать.

Также будет удобнее, если вы откроете окно терминала специально для Lynis. Вы будете много прокручивать вверх и вниз, поэтому отсутствие необходимости иметь дело с беспорядком предыдущих команд облегчит навигацию по выходным данным Lynis.

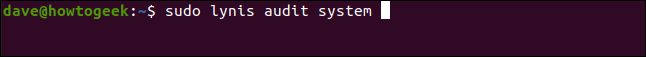

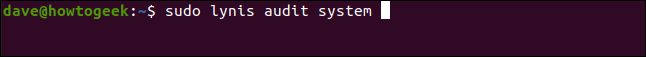

Чтобы начать аудит, введите эту освежающе простую команду:

система аудита sudo lynis

Названия категорий, названия тестов и результаты будут прокручиваться в окне терминала по мере завершения каждой категории тестов. Аудит занимает максимум несколько минут. Когда все будет готово, вы вернетесь в командную строку. Чтобы просмотреть результаты, просто прокрутите окно терминала.

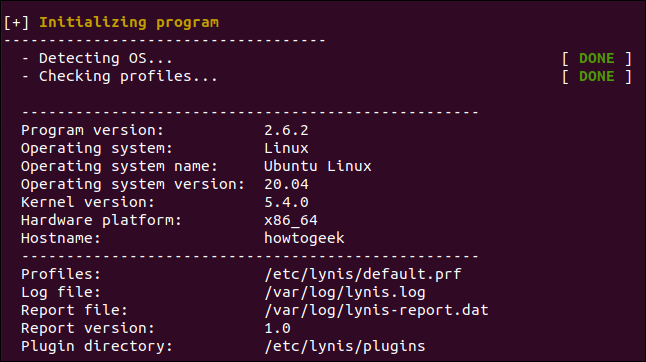

В первом разделе аудита определяется версия Linux, выпуск ядра и другие сведения о системе.

Области, на которые необходимо обратить внимание, выделены желтым цветом (предложения) и красным цветом (предупреждения, на которые следует обратить внимание).

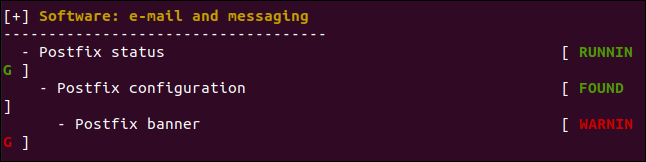

Ниже приведен пример предупреждения. Лайнис проанализировала конфигурацию почтового сервера postfix и пометила что-то связанное с баннером. Мы можем получить более подробную информацию о том, что именно он нашел и почему это может быть проблемой позже.

Ниже Lynis предупреждает нас, что брандмауэр не настроен на виртуальной машине Ubuntu, которую мы используем.

Прокрутите результаты, чтобы увидеть, что отметила Лайнис. В нижней части отчета об аудите вы увидите экран сводки.

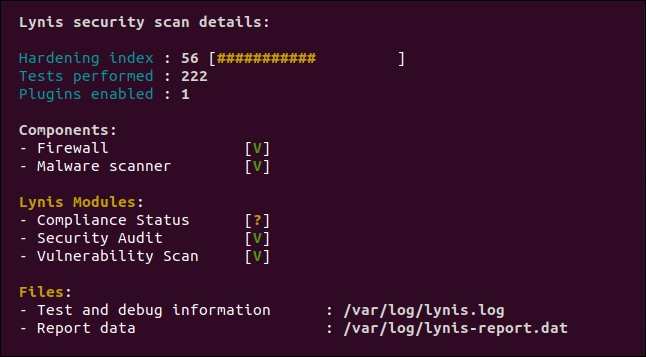

«Индекс закалки» — это ваша оценка на экзамене. Мы получили 56 из 100, что не очень хорошо. Было проведено 222 теста и включен один плагин Lynis. Если вы перейдете на страницу загрузки подключаемого модуля Lynis Community Edition и подпишетесь на информационный бюллетень, вы получите ссылки на дополнительные подключаемые модули.

Существует множество плагинов, в том числе некоторые для аудита на соответствие стандартам, таким как GDPR, ISO27001 и PCI-DSS.

Зеленый V представляет собой галочку. Вы также можете увидеть желтые вопросительные знаки и красные крестики.

У нас есть зеленые галочки, потому что у нас есть брандмауэр и сканер вредоносных программ. В целях тестирования мы также установили rkhunter, детектор руткитов, чтобы проверить, обнаружит ли их Lynis. Как вы можете видеть выше, это произошло; мы получили зеленую галочку рядом с «Сканер вредоносных программ».

Статус соответствия неизвестен, так как в аудите не использовался подключаемый модуль соответствия. В этом тесте использовались модули безопасности и уязвимости.

Генерируются два файла: журнал и файл данных. Файл данных, расположенный в «/var/log/lynis-report.dat», — это тот, который нас интересует. Он будет содержать копию результатов (без выделения цветом), которые мы можем увидеть в окне терминала. . Они пригодятся, чтобы увидеть, как со временем улучшается ваш индекс закалки.

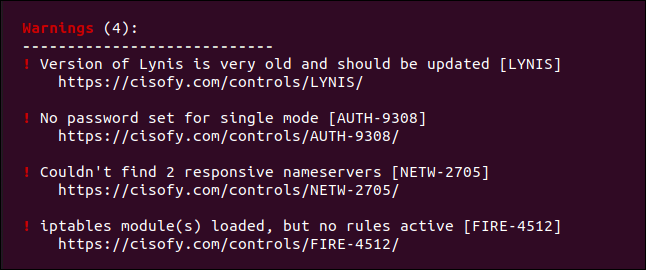

Если вы прокрутите окно терминала назад, вы увидите список предложений и одно из предупреждений. Предупреждения — это «большие билеты», поэтому мы рассмотрим их.

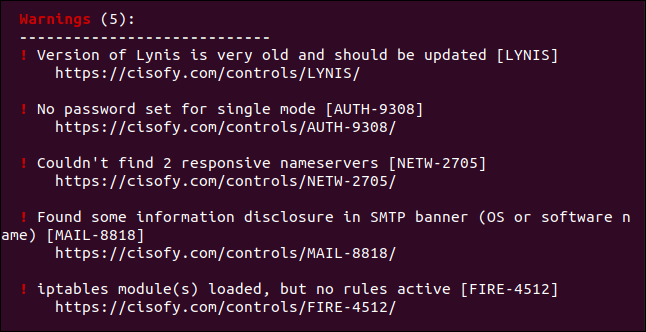

Вот пять предупреждений:

- «Версия Lynis очень старая и должна быть обновлена»: на самом деле это самая новая версия Lynis в репозиториях Ubuntu. Хотя ему всего 4 месяца, Линис считает его очень старым. Версии в пакетах Manjaro и Fedora были новее. Обновления в менеджерах пакетов всегда немного отстают. Если вам действительно нужна последняя версия, вы можете клонировать проект с GitHub и синхронизировать его.

- «Пароль для одиночного режима не установлен»: Single — это режим восстановления и обслуживания, в котором работает только пользователь root. По умолчанию пароль для этого режима не установлен.

- «Не удалось найти 2 отвечающих сервера имен»: Lynis пыталась связаться с двумя DNS-серверами, но безуспешно. Это предупреждение о том, что в случае сбоя текущего DNS-сервера автоматический переход на другой невозможен.

- «Обнаружено некоторое раскрытие информации в SMTP-баннере»: раскрытие информации происходит, когда приложения или сетевое оборудование выдают номера своих производителей и моделей (или другую информацию) в стандартных ответах. Это может дать злоумышленникам или автоматическим вредоносным программам информацию о типах уязвимостей, которые необходимо проверить. После того, как они определили программное обеспечение или устройство, к которому они подключились, простой поиск найдет уязвимости, которые они могут попытаться использовать.

- «Модули iptables загружены, но нет активных правил»: брандмауэр Linux запущен и работает, но для него не установлены правила.

Удаление предупреждений

В каждом предупреждении есть ссылка на веб-страницу, на которой описывается проблема и способы ее устранения. Просто наведите указатель мыши на одну из ссылок, а затем нажмите Ctrl и щелкните ее. Ваш браузер по умолчанию откроет веб-страницу для этого сообщения или предупреждения.

Страница ниже открылась для нас, когда мы Ctrl + щелкнули ссылку для четвертого предупреждения, которое мы рассмотрели в предыдущем разделе.

Вы можете просмотреть каждое из них и решить, какие предупреждения следует устранить.

На приведенной выше веб-странице объясняется, что фрагмент информации по умолчанию («баннер»), отправляемый в удаленную систему при подключении к почтовому серверу postfix, настроенному на нашем компьютере с Ubuntu, слишком подробный. Нет смысла предлагать слишком много информации — на самом деле это часто используется против вас.

Веб-страница также сообщает нам, что баннер находится в «/etc/postfix/main.cf». Он советует нам обрезать его, чтобы отображалось только «$ myhostname ESMTP».

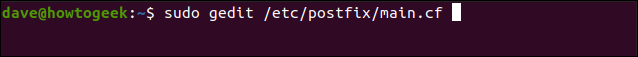

Мы вводим следующее, чтобы отредактировать файл, как рекомендует Lynis:

sudo gedit /etc/postfix/main.cf

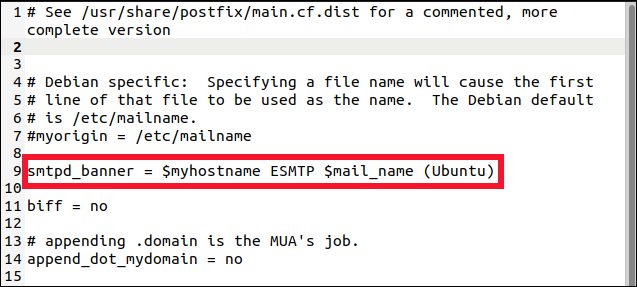

Мы находим строку в файле, которая определяет баннер.

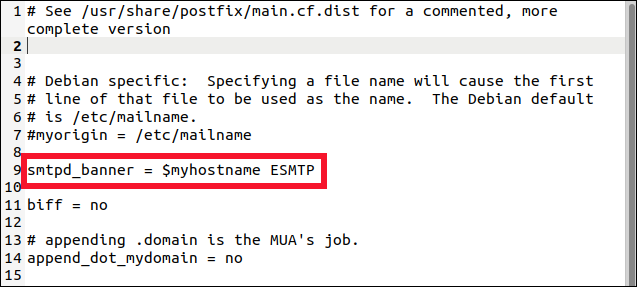

Мы редактируем его, чтобы отображался только текст, рекомендованный Лайнис.

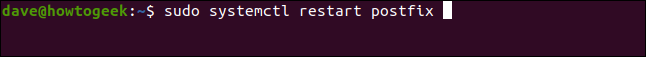

Сохраняем наши изменения и закрываем gedit . Теперь нам нужно перезапустить почтовый сервер postfix , чтобы изменения вступили в силу:

sudo systemctl перезапустить постфикс

Теперь давайте еще раз запустим Lynis и посмотрим, повлияли ли наши изменения.

В разделе «Предупреждения» теперь отображается только четыре. Тот, который ссылается на postfix , исчез.

Один провал, еще четыре предупреждения и 50 предложений!

Как далеко вы должны зайти?

Если вы никогда не занимались укреплением системы на своем компьютере, скорее всего, у вас будет примерно такое же количество предупреждений и предложений. Вы должны просмотреть их все и, руководствуясь веб-страницами Lynis для каждой из них, принять решение о том, следует ли ее решать.

Метод учебника, конечно, будет заключаться в том, чтобы попытаться очистить их все. Хотя это может быть легче сказать, чем сделать. Кроме того, некоторые из предложений могут быть излишними для обычного домашнего компьютера.

Занести в черный список драйверы ядра USB, чтобы отключить доступ к USB, когда вы его не используете? Это может быть необходимо для критически важного компьютера, предоставляющего важную бизнес-службу. Но для домашнего ПК с Ubuntu? Возможно нет.