Не подключайте его! Как предотвратить USB-атаку

Опубликовано: 2022-01-29В эпоху кибератак, основанных на электронной почте, легко забыть, что хакеры также могут проникать в большие и малые системы с физическими компонентами, особенно с USB-устройствами.

Согласно отчету Honeywell Forge, 79% кибератак через USB способны нарушить операционные технологии, например повседневную работу промышленного предприятия. Пятьдесят один процент из них могут предоставить злоумышленнику удаленный доступ. Но защищаться от этих угроз должна не только крупная промышленность; люди тоже должны остерегаться их. Здесь мы объясним, что такое USB-атака и как не стать ее жертвой.

Что такое USB-атака?

USB-атака в значительной степени делает то, что написано на банке: она использует устройство, подключенное через USB, например флэш-накопитель или жесткий диск, для внедрения вредоносного программного обеспечения в компьютер или другое устройство, подключенное через USB, например смартфон. Плохие USB-устройства также могут быть использованы для повреждения или уничтожения компьютера путем подачи электрического заряда.

Одним из наиболее важных аспектов USB-атак является их способность предоставлять хакерам удаленный контроль над системой. Атака Stuxnet, обнаруженная в 2010 году, например, заразила известные иранские ядерные объекты. Такие же взломы можно использовать для проникновения на объекты, подключенные к электросетям, предприятиям нефтедобычи и другим сетям Интернета вещей.

Есть десятки способов, которыми кибер-злоумышленник может использовать USB-накопитель для установки эксплойта на ваш компьютер. Двумя наиболее распространенными являются устройства с флэш-накопителями и общедоступные USB-порты для зарядки.

Атаки на USB-устройства делятся на три основные категории в зависимости от того, что они делают после подключения к вашему устройству. Устройства с перепрограммированными внутренними микроконтроллерами будут выглядеть как обычные флэш-накопители, но после подключения они будут выполнять другую функцию, например, действовать как клавиатура и нажимать определенные клавиши. Примеры включают атаку Резиновой уточки.

USB-устройства с перепрограммированной внутренней прошивкой изменяются таким образом, что их прошивка автоматически выполняет определенную функцию после подключения, например, устанавливает вредоносное ПО или крадет данные. Одним из примеров этого является атака iSeeYou, которая перепрограммировала определенный класс веб-камер Apple, чтобы злоумышленник мог записывать видео без ведома человека.

USB-атаки также могут использовать существующие недостатки в способах взаимодействия компьютеров и USB-устройств. Типичным примером этой атаки является атака обновления прошивки устройства (DFU), которая использует USB-устройство для перепрограммирования законной прошивки во что-то более вредоносное.

Существуют даже такие атаки, как USB killer, при которых подключенное USB-устройство накапливает энергию от USB-линий питания компьютера до тех пор, пока она не достигнет определенного уровня, а затем агрессивно разряжает ее и поджаривает подключенный компьютер.

Как избежать USB-атак

Хотя эти атаки звучат пугающе, есть способы их предотвратить.

Не подключайте неизвестные диски

Большая часть USB-угроз сводится к социальной инженерии или психологическим уловкам и тактикам, позволяющим заставить людей подключить неисправное устройство. Это присутствует практически в каждом типе кибератак и мошенничества, и важно не попасться на эту удочку.

Если вы видите, что USB-накопитель упал где-то, например, на парковке , не подключайте его к компьютеру . Злоумышленники полагаются на человеческое любопытство, чтобы помочь им заразить ваше устройство. Они бросают его в общественном месте, например в больнице, и ждут, пока кто-нибудь подключит его. Это называется атакой сбрасывания.

Другой распространенной тактикой является отправка USB-накопителей людям по почте, чтобы они выглядели как рекламные предложения крупных магазинов техники, таких как Best Buy. Итог: будьте осторожны с любыми USB-накопителями, которые вы найдете или получите бесплатно, независимо от того, принадлежат ли они компании, которую вы знаете или не знаете.

Баланс между работой и личной жизнью

Если вы используете USB-накопитель для работы, держите его отдельно от личных вещей, чтобы избежать передачи вредоносного программного обеспечения с вашего домашнего компьютера в вашу профессиональную сеть. Вы также можете регулярно сканировать свои USB-устройства с помощью антивирусной и/или антивирусной программы, а программное обеспечение для шифрования может помешать злоумышленникам получить доступ к вашим данным в случае взлома. Если вы считаете, что могли подключить к компьютеру взломанное устройство, немедленно отключитесь от Интернета и перезагрузите компьютер.

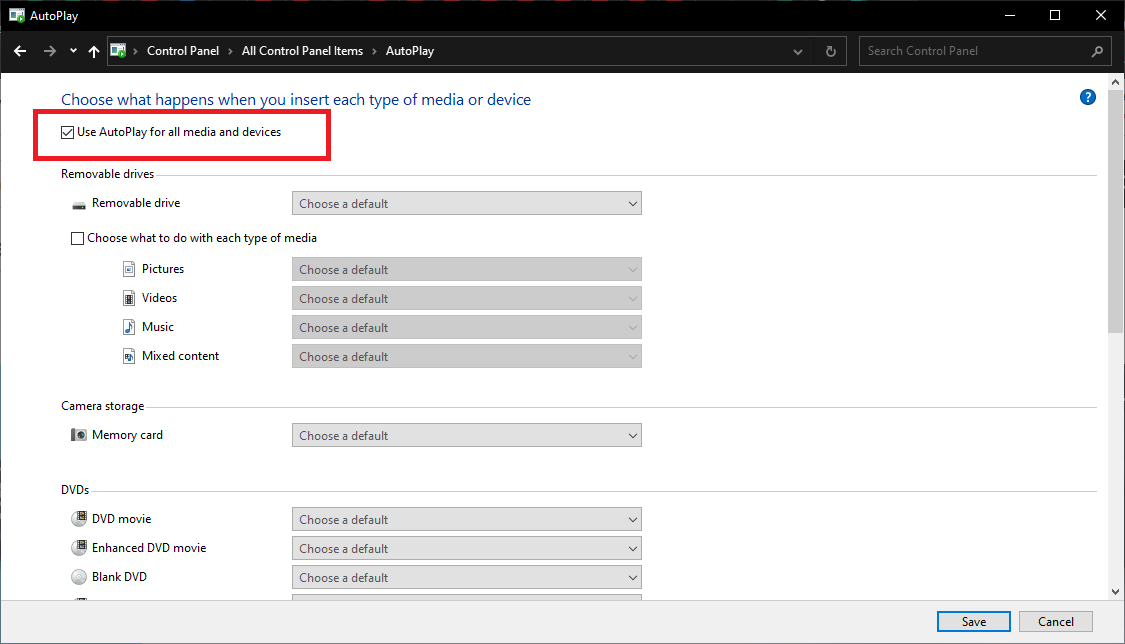

Отключить автозапуск

Отключение функций автозапуска на ваших устройствах поможет предотвратить автоматическое выполнение вредоносного кода при подключении диска. В Windows откройте панель управления и найдите параметр автозапуска . Снимите флажок Использовать автозапуск для всех носителей и устройств, чтобы предотвратить запуск неизвестных устройств без предупреждения или запроса разрешения.

Выйти из сети

Если вам абсолютно необходимо узнать, что находится на незнакомом флэш-накопителе, вы можете попробовать использовать компьютер с «воздушным зазором», то есть он не подключен к Интернету или другим сетям.

Компьютеры с воздушным зазором не означают герметичную безопасность. Иранский центр ядерных разработок, который был скомпрометирован в результате атаки Stuxnet, использовал сеть с воздушным зазором и был скомпрометирован неисправным USB. Как только диск был подключен, вредоносное программное обеспечение было запущено. Поэтому, если вы тестируете подозрительный диск на компьютере с воздушным зазором, это единственное, для чего вы должны использовать этот компьютер, и подозрительный USB-накопитель не должен быть подключен к каким-либо другим компьютерам в вашей сети.

Стань виртуальным

Если вы более технически подкованы, попробуйте загрузить программное обеспечение для виртуализации, такое как бесплатный VirtualBox от Oracle. Это позволяет вам создать виртуальную среду на вашем компьютере, которая запускает смоделированный экземпляр вашего компьютера внутри вашего компьютера. Вы можете подключить диск и открыть его в виртуальной среде, не затрагивая ваши файлы или сеть. Песочница Windows также является встроенной опцией для пользователей Windows.

Не игнорируйте обновления

Обновляйте свои системы, особенно если вы используете Windows. Многие злоумышленники пользуются тем, что люди часто откладывают обновление своих систем, даже если они включают исправления для серьезных ошибок.

Будьте начеку

Ни один метод кибербезопасности не является надежным, включая шаги, предпринятые для предотвращения USB-атак. Однако описанные здесь методы намного лучше, чем подключение странного USB-накопителя, который вы нашли, и надежды на лучшее.

Не забывайте никогда не доверять незнакомым дискам, сканируйте те, которые вы регулярно используете, и пользуйтесь преимуществами параметров безопасности, таких как пароли, PIN-коды и шифрование данных. Надеемся, что знание тактики, используемой кибератаками, в сочетании с надежной аппаратной и программной безопасностью поможет вам защититься от любых неприятных цифровых инфекций.