Avertisment: ați instalat Magazinul Play pe Windows 11? Citiți asta acum

Publicat: 2022-06-28

În martie 2022, am publicat instrucțiuni pentru instalarea magazinului Google Play pe Windows 11. Metoda a implicat un proiect open-source de la GitHub. Din păcate, conținea malware. Iată cum să o remediați.

Să conducem cu partea importantă:

În acest moment, nu avem motive să credem că vreuna dintre informațiile dvs. sensibile a fost compromisă.

Iată ce sa întâmplat

Ce a făcut scenariul

Cum se remediază

Curățarea manuală

Curățarea cu un script

Ce facem

Iată ce sa întâmplat

Windows 11 a introdus posibilitatea de a instala aplicații Android, dar nu prin Magazinul Google Play. Desigur, oamenii au început să caute modalități de a evita acest lucru. Tutorialul pe care l-am publicat conținea instrucțiuni pentru a descărca un script de pe un site web terță parte. În weekend, un grup care lucrează cu scriptul a descoperit că acesta conținea malware.

Notă: și alte site-uri web au recomandat acest script. Chiar dacă ați urmat tutorialul altui site web, este posibil să fi descărcat scriptul care conținea malware-ul.

Ce a făcut scenariul

Scriptul a descărcat un instrument – Windows Toolbox – care include o caracteristică pentru a instala magazinul Google Play pe dispozitivul tău Windows 11. Din păcate, scriptul care a descărcat Caseta de instrumente Windows a făcut mai mult decât a anunțat. Conținea, de asemenea, un cod ofuscat care ar configura o serie de sarcini programate și a creat o extensie de browser care vizează browserele bazate pe Chromium - Google Chrome, Microsoft Edge și Brave. Au fost vizate doar computerele Windows cu limba setată la engleză.

Extensia de browser a fost apoi rulată într-o fereastră de browser „fără cap” în fundal, ascunzând-o efectiv de utilizator. În acest moment, grupul care a descoperit malware-ul crede că scopul principal al extensiei a fost frauda publicitară, mai degrabă decât ceva mai sinistru.

Sarcinile programate au rulat și o mână de alte scripturi care au servit la câteva scopuri diferite. De exemplu, s-ar monitoriza sarcinile active pe un computer și s-ar ucide browserul și extensia utilizate pentru fraudă publicitară oricând se deschide Task Manager. Chiar dacă ai observat că sistemul tău acționează puțin întârziat și ai merge să verifici o problemă, nu ai găsi una. O sarcină programată separată, setată să ruleze la fiecare 9 minute, ar reporni apoi browserul și extensia.

Cele mai îngrijorătoare sarcini de pereche create ar folosi curl pentru a descărca fișiere de pe site-ul web original care a livrat scriptul rău intenționat și apoi ar executa orice a descărcat. Sarcinile au fost setate să ruleze la fiecare 9 minute după ce un utilizator s-a conectat la contul său. În teorie, acest lucru ar fi putut fi folosit pentru a furniza actualizări ale codului rău intenționat pentru a adăuga funcționalitate malware-ului actual, pentru a furniza malware complet separat sau orice altceva dorea autorul.

Din fericire, cine s-a aflat în spatele atacului nu a ajuns acolo - din câte știm, sarcina curl nu a fost niciodată folosită pentru altceva decât pentru a descărca un test denumit „asd”, care nu a făcut nimic. Domeniul din care sarcina curl a descărcat fișierele a fost eliminat de atunci datorită acțiunii rapide a CloudFlare. Asta înseamnă că, chiar dacă malware-ul încă rulează pe computer, nu poate descărca nimic altceva. Trebuie doar să-l scoți și ești gata.

Notă: Pentru a reitera: deoarece Cloudflare a eliminat domeniul, malware-ul nu poate descărca niciun software suplimentar sau nu poate primi nicio comandă.

Dacă sunteți interesat să citiți o detaliere a modului în care a fost organizată livrarea malware-ului și a ceea ce face fiecare sarcină, aceasta este disponibilă pe GitHub.

Cum se remediază

Există două opțiuni disponibile chiar acum pentru a o remedia. Primul este să ștergeți manual toate fișierele afectate și sarcinile programate. Al doilea este să folosiți un script scris de cei care au descoperit malware-ul în primul rând.

Notă: Momentan, niciun software antivirus nu va detecta sau elimina acest malware dacă rulează pe computerul dvs.

Curățarea manuală

Vom începe prin a șterge toate sarcinile rău intenționate, apoi vom șterge toate fișierele și folderele pe care le-a creat.

Eliminarea sarcinilor rău intenționate

Sarcinile create sunt toate îngropate sub sarcinile Microsoft > Windows din Task Scheduler. Iată cum să le găsiți și să le eliminați.

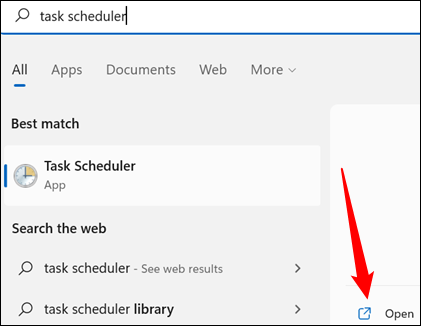

Faceți clic pe Start, apoi introduceți „Task Scheduler” în bara de căutare și apăsați Enter sau faceți clic pe „Open”.

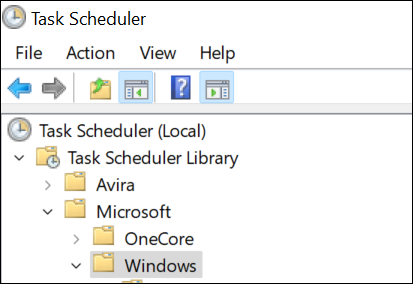

Trebuie să navigați în Microsoft > sarcini Windows. Tot ce trebuie să faceți este să faceți dublu clic pe „Biblioteca de programare de activități”, „Microsoft” și apoi pe „Windows”, în această ordine. Acest lucru este valabil și pentru deschiderea oricăreia dintre sarcinile enumerate mai jos.

Odată ce sunteți acolo, sunteți gata să începeți să ștergeți sarcini. Malware-ul creează până la 8 sarcini.

Notă: Din cauza modului în care funcționează malware-ul, este posibil să nu aveți toate serviciile enumerate.

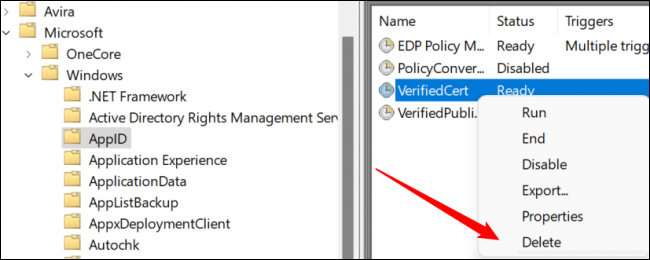

Trebuie să ștergeți oricare dintre acestea care sunt prezente:

- AppID > VerifiedCert

- Experiență în aplicație > Întreținere

- Servicii > CertPathCheck

- Servicii > CertPathw

- Service > ComponentCleanup

- Service > ServiceCleanup

- Shell > ObjectTask

- Clip > ServiceCleanup

După ce identificați un serviciu rău intenționat în Task Scheduler, faceți clic dreapta pe el, apoi apăsați „Șterge”.

Avertisment: Nu ștergeți alte sarcini în afară de cele pe care le-am menționat mai sus. Cele mai multe sarcini de aici sunt create de Windows însuși sau de aplicații legitime terțe.

Ștergeți toate sarcinile din lista de mai sus pe care le puteți găsi și apoi sunteți gata să treceți la pasul următor.

Eliminarea fișierelor și folderelor rău intenționate

Malware-ul creează doar o mână de fișiere și, din fericire, acestea sunt conținute în doar trei foldere:

- C:\systemfile

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

Mai întâi, deschideți File Explorer. În partea de sus a File Explorer, faceți clic pe „Vizualizare”, accesați „Afișați”, apoi asigurați-vă că „Elementele ascunse” este bifată.

Căutați un folder ușor transparent numit „systemfile”. Dacă există, faceți clic dreapta pe el și apăsați pe „Șterge”.

Actualizare: Au existat unele rapoarte conform cărora folderul de fișiere de sistem va rămâne invizibil chiar dacă „Vizualizare foldere ascunse” este activat. Nu putem duplica acest comportament, dar ar trebui să verificați singuri din abundență de precauție. Introduceți calea „C:\systemfile” în bara de adrese a File Explorer și apoi apăsați Enter. Dacă puteți deschide folderul introducând manual calea, dar nu îl puteți vizualiza în File Explorer, ar trebui să utilizați scriptul pe care l-am atașat pentru a vă asigura că folderul și tot conținutul acestuia sunt șterse.

Avertisment: asigurați-vă că identificați corect dosarele pe care urmează să le ștergem. Ștergerea accidentală a folderelor Windows reale poate cauza probleme. Dacă faceți asta, restaurați-le din Coșul de reciclare cât mai curând posibil.

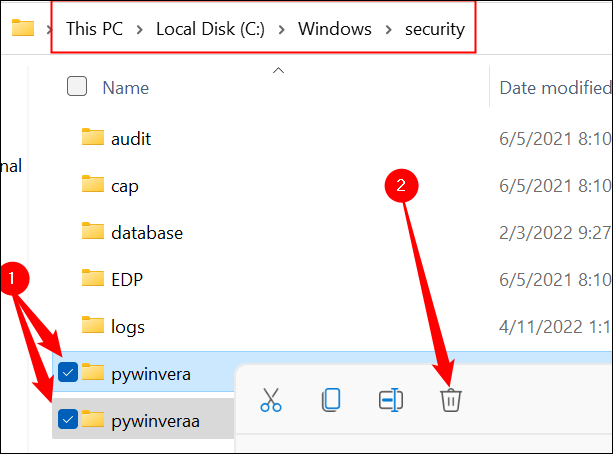

După ce ștergeți folderul „fișiere de sistem”, faceți dublu clic pe folderul Windows, apoi derulați până când găsiți folderul „Securitate”. Căutați două dosare: unul se numește „pywinvera” și celălalt se numește „pywinveraa”. Faceți clic dreapta pe fiecare dintre ele, apoi faceți clic pe „Ștergeți”.

Notă: ștergerea fișierelor și folderelor din folderul Windows va declanșa probabil un avertisment privind necesitatea privilegiilor administrative. Dacă vi se solicită, continuați și permiteți. (Totuși, asigurați-vă că ștergeți doar fișierele și folderele exacte pe care le menționăm aici.)

Ai terminat – deși este enervant, acest program malware nu a făcut prea mult pentru a se proteja.

Curățarea cu un script

Aceiași oameni cu ochi de vultur care au identificat malware-ul în primul rând și-au petrecut weekendul disecând codul rău intenționat, determinând cum funcționează și, în cele din urmă, scriind un script pentru a-l elimina. Am dori să mulțumim echipei pentru eforturile depuse.

Ai dreptate să nu ai încredere în alt utilitar de la GitHub, având în vedere cum am ajuns aici. Cu toate acestea, circumstanțele sunt puțin diferite. Spre deosebire de scriptul implicat în livrarea codului rău intenționat, scriptul de eliminare este scurt și l-am auditat manual - fiecare linie. De asemenea, găzduim fișierul pentru a ne asigura că nu poate fi actualizat fără a ne oferi posibilitatea de a confirma manual că este sigur. Am testat acest script pe mai multe mașini pentru a ne asigura că este eficient.

Mai întâi, descărcați scriptul arhivat de pe site-ul nostru web, apoi extrageți scriptul oriunde doriți.

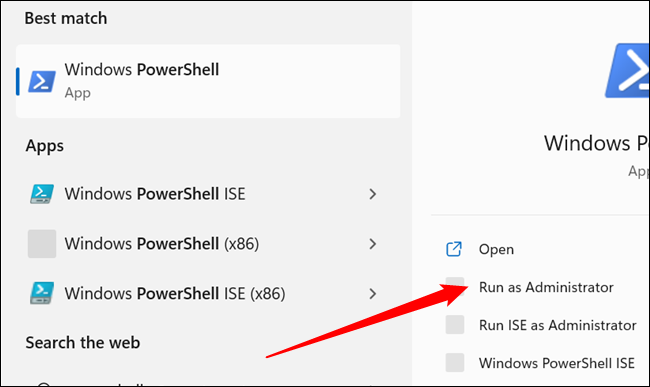

Apoi trebuie să activați scripturile. Faceți clic pe butonul Start, introduceți „PowerShell” în bara de căutare și faceți clic pe „Run as Administrator”.

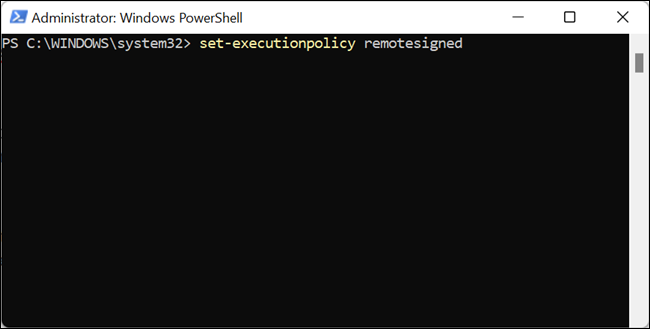

Apoi tastați sau lipiți set-executionpolicy remotesigned în fereastra PowerShell și apăsați Y. Apoi puteți închide fereastra PowerShell.

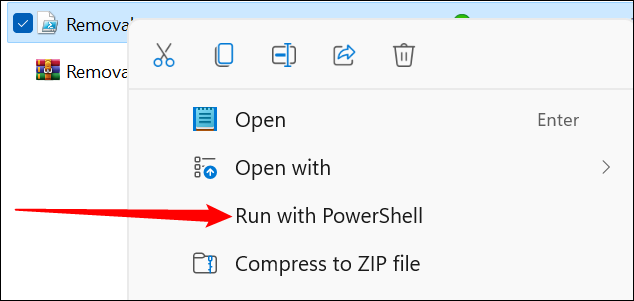

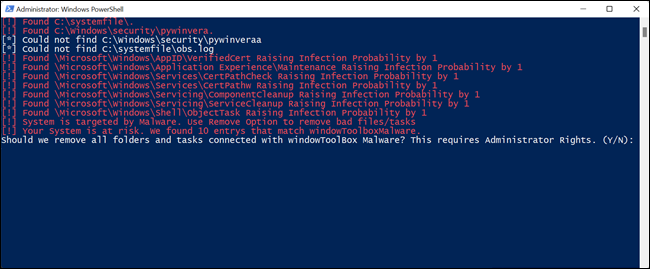

Navigați la folderul de descărcări, faceți clic dreapta pe Removal.ps1 și faceți clic pe „Run with PowerShell” Scriptul va verifica sarcinile, folderele și fișierele rău intenționate de pe sistemul dumneavoastră.

Dacă sunt prezenți, vi se va oferi opțiunea de a le șterge. Tastați „Y” sau „y” în fereastra PowerShell, apoi apăsați Enter.

Scriptul va șterge apoi toate junkurile create de malware.

După ce ați rulat scriptul de eliminare, readuceți politica de execuție a scriptului la setarea implicită. Deschideți PowerShell ca administrator, introduceți set-executionpolicy default și apăsați Y. Apoi închideți fereastra PowerShell.

Ce facem

Situația evoluează și ținem cu ochi lucrurile pe care le face. Există încă câteva întrebări fără răspuns, cum ar fi de ce unii oameni raportează că este instalat un server OpenSSH inexplicabil. Dacă ies la iveală informații noi importante, ne vom asigura că vă vom ține la curent.

În plus, dorim să subliniem încă o dată că nu există dovezi că informațiile dvs. sensibile au fost compromise. Domeniul de care depinde malware-ul a fost acum eliminat, iar creatorii săi nu îl mai pot controla.

Din nou, am dori să le mulțumim în mod special oamenilor care au descoperit cum a funcționat malware-ul și au creat un script pentru a-l elimina automat. În nicio ordine anume:

- Pabumake

- BlockyTheDev

- blubbablasen

- Kay

- Limn0

- LinuxUserGD

- Mikasa

- OpționalM

- Sonnenlaufer

- Zergo0

- Zuescho

- Cirno

- Harromann

- Janmm14

- luzeadev

- XplLiciT

- Zeryther