O que é a porta UDP do Nmap Scan?

Publicados: 2022-12-24

O Nmap, também conhecido como Network Mapper, é uma ferramenta usada para verificar a varredura de portas. Junto com ele, este software gratuito e de código aberto também faz mapeamento de rede e verificação de vulnerabilidade. A ferramenta verifica endereços IP e detecta aplicativos instalados. Também ajuda os administradores de rede a descobrir quais dispositivos estão sendo executados em sua rede. Como já mencionado, a varredura de portas é um dos recursos fundamentais do Nmap e, portanto, o tópico de hoje é baseado na porta UDP de varredura do Nmap. No documento, você se familiarizará com como conduzir o processo de verificação de porta UDP do Nmap e todas as informações necessárias sobre a varredura de porta, incluindo o intervalo de varredura de porta UDP do Nmap, em detalhes.

Conteúdo

- O que é a porta UDP do Nmap Scan?

- O que é o Nmap UDP Port Scan Range?

- Processo de varredura de todas as portas UDP do Nmap

- 1. Como digitalizar portas principais

- 2. Como escanear portas específicas

- 3. Como escanear portas por protocolo

- 4. Como escanear portas por nome

- 5. Como sinalizar varredura rápida

- O que é Escaneamento de Portas?

- Como identificar portas comuns?

O que é a porta UDP do Nmap Scan?

- O Nmap é uma ferramenta amplamente usada para varredura de portas UDP .

- O teste de vulnerabilidade é necessário para proteger uma rede.

- Isso envolve a infiltração em sua rede e a descoberta de pontos fracos da mesma forma que um invasor pode fazer.

- Para escanear a porta UDP, você pode baixar o Nmap em uma máquina Debian ou Ubuntu .

- A varredura do Nmap é vantajosa devido ao seu arquivo de mapeamento de porta aprimorado .

- Ele fornece uma ampla associação entre portos e serviços .

- O Nmap deve ser usado para escanear portas para os servidores que são de sua propriedade .

Continue lendo para saber sobre a porta UDP de verificação do Nmap.

O que é o Nmap UDP Port Scan Range?

Em um computador, há um total de 131.070 portas, das quais 65.535 são UDP e 65.535 são TCP . O Nmap é projetado para escanear apenas as 1000 portas comumente usadas por padrão para economizar tempo. Para todas as portas, a varredura do Nmap produzirá uma varredura para todas as 65.535 portas UDP e TCP na máquina de destino.

Leia também:

Processo de varredura de todas as portas UDP do Nmap

Observação : para evitar erros de sintaxe, certifique-se de que sua instrução curinga [*] esteja entre aspas (“ ”) .

Se você deseja verificar todas as portas UDP usando o Nmap, a ferramenta produzirá uma verificação de 65.535 portas UDP e TCP. A varredura será feita em uma máquina de destino e produzirá uma lista de portas abertas, bem como os serviços que estão sendo executados nessa porta específica.

1. Como digitalizar portas principais

Flag : -top-ports [Número]

Sintaxe do Comando: nmap –top-ports [Number] [Target]

Descrição: Execute a varredura do Nmap fornecendo o número específico de portas de classificação superior para varredura

Verificar a bandeira das portas principais usando a ferramenta Nmap processa apenas a verificação de classificação superior. Isso envolve uma varredura das 50 portas mais comumente usadas. O comando com saída que é usado na varredura UDP Nmap para as portas mais usadas é:

nmap – portas principais 50 172.16.121.134

Nota : Substitua o endereço IP fornecido no comando acima pelo seu endereço IP de destino.

Você também pode executar a varredura de 10.000 portas comumente usadas usando o comando Nmap fornecido abaixo na máquina de destino:

nmap – portas principais 10000 172.16.121.134

Nota : 10000 não se refere ao intervalo de portas de 1 a 10000.

2. Como escanear portas específicas

Sinalizador: -p

Sintaxe do Comando: nmap –p [Porta] [Destino]

Descrição: Execute a varredura do Nmap para várias ou uma única porta

A verificação da porta UDP do Nmap também pode ser feita usando o sinalizador Scan Specific Ports sob o qual você pode executar uma varredura para uma única porta ou várias portas que podem ser separadas por uma vírgula e sem espaços. Para verificar uma única porta, por exemplo, a porta 80, use o comando fornecido abaixo:

nmap -p 80 172.16.121.134

Agora, para escanear várias portas, por exemplo, as portas 25, 53, 80-500, você pode seguir o comando abaixo:

nmap -p 25,53,80-500 172.16.121.134

Leia também: Diferença entre as portas USB 2.0, USB 3.0, eSATA, Thunderbolt e FireWire

3. Como escanear portas por protocolo

Sinalizador: -p

Sinalizadores adicionais: U:[portas UDP],T:[portas TCP]

Sintaxe do Comando: nmap -p U:[Portas UDP],T:[Portas TCP] [Destino]

Descrição: Execute a varredura do Nmap para portas por protocolo ou combinação de porta

A varredura UDP Nmap também pode ser feita usando um protocolo específico ou combinação de porta. Varreduras por protocolo usam a opção –p seguida pelos sinalizadores T: e U:. A varredura será feita para uma porta UDP e TCP específica em uma máquina de destino. Vejamos o comando abaixo para porta UDP 53 [DNS] e porta TCP 25 [SMTP]:

nmap -sU -sT -p U:53,T:25 172.16.121.134

Nota: O Nmap verifica apenas as portas TCP por padrão, portanto, você precisa adicionar os sinalizadores –sU e –sT no comando.

4. Como escanear portas por nome

Sinalizador: -p

Sintaxe do Comando: nmap –p [Nome(s) da(s) porta(s)] [Destino]

Descrição: Execute a varredura do Nmap para a porta por nome

O intervalo de varredura de porta UDP do Nmap também pode ser feito para uma porta específica pelo nome [http,ftp,smtp]. Você precisa ter certeza de que o nome da porta é exato e corresponde ao nome especificado no arquivo nmap-service. O arquivo de serviço Nmap pode ser acessado por usuários do Windows na pasta c:\Program Files\Nmap\ . No comando fornecido abaixo, a varredura foi executada para as portas FTP [21] e HTTP [80]:

nmap -p ftp,http 172.16.121.134

Nota: No caso de várias portas, separe o nome com uma vírgula e não um espaço.

Este sinalizador de comando também suporta curinga, portanto, você pode processá-lo como saída:

nmap -p ftp* 172.16.121.134

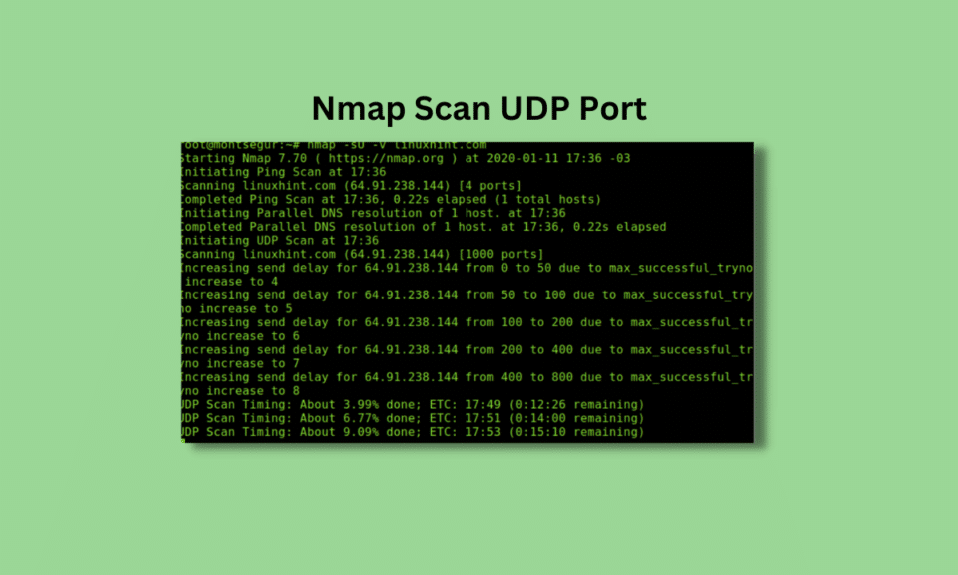

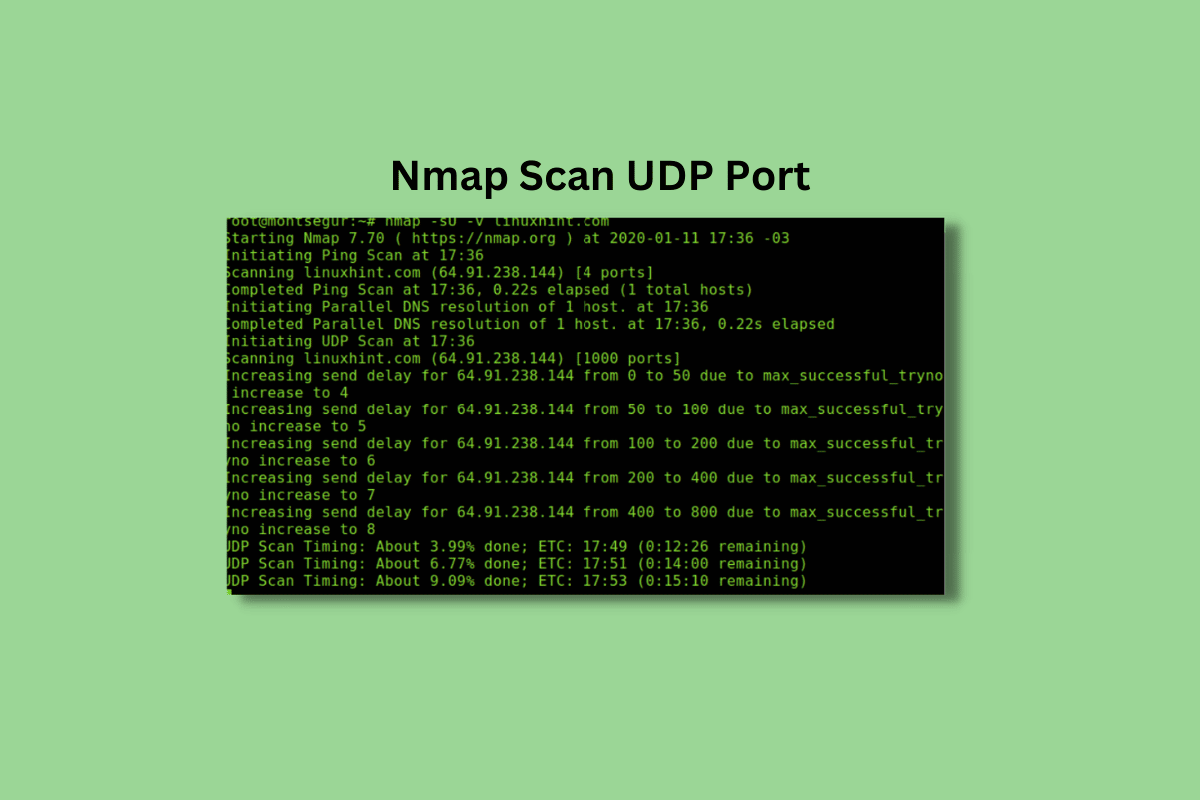

5. Como sinalizar varredura rápida

Bandeira : -F

Sintaxe do Comando: nmap -F[Destino]

Descrição: Execute a varredura do Nmap para as 100 portas mais usadas

A porta UDP de varredura do Nmap pode ser executada para 1000 portas por padrão. No entanto, com Fast Scan Flag, você pode reduzir esse número para 100 portas comumente usadas. Isso fornecerá informações valiosas sobre as portas abertas em ordem numérica, melhorando o tempo por varredura. Você também pode usar um sinalizador adicional, -v , que é o modo detalhado e adicionar uma verificação de porta sequencial em tempo real.

O que é Escaneamento de Portas?

Embora conheça o intervalo de varredura de porta Nmap UDP, é necessário saber sobre varredura de porta. A varredura de portas é um processo que ajuda a conectar-se a várias portas sequenciais para obter informações sobre quais portas estão abertas e quais serviços e sistemas operacionais estão por trás dessas portas. As portas são endereços numerados atribuídos dentro do sistema operacional que distinguem o tráfego para diferentes serviços ou aplicativos. Existem diferentes tipos de serviços que usam portas diferentes por padrão. Por exemplo, o e-mail POP3 usa a porta 110 e o tráfego normal da web usa a porta 80.

Leia também: Não há mais endpoints disponíveis no mapeador de endpoints [RESOLVIDO]

Como identificar portas comuns?

A porta UDP de varredura do Nmap pode ser executada se você souber de algumas portas comuns. Algumas portas valem a pena conhecer no pool do vasto número de portas. Verifique a lista fornecida abaixo para os serviços comumente associados às portas. Você também pode encontrar portas adequadas para os aplicativos que está tentando configurar com suas respectivas documentações. Para verificar a porta UDP do Nmap, dê uma olhada na lista abaixo:

- 20: Dados de FTP

- 21: porta de controle FTP

- 22: SSH

- 23: Telnet (inseguro e não recomendado para a maioria dos usos)

- 25: SMTP

- 43: Protocolo WHOIS

- 53: serviços DNS

- 67: porta do servidor DHCP

- 68: porta do cliente DHCP

- 80: HTTP – Tráfego da Web não criptografado

- 110: porta de correio POP3

- 113: Serviços de autenticação de identidade em redes IRC

- 143: porta de correio IMAP

- 161: SNMP

- 194: IRC

- 389: porta LDAP

- 443: HTTPS – Tráfego web seguro

- 587: SMTP – porta de envio de mensagem

- 631: Porta do daemon de impressão CUPS

- 666: DOOM – O jogo legado tem uma porta especial

- 993: IMAPS (caixa de entrada de e-mail segura)

- 995: POP3 (caixa de entrada de e-mail segura)

Perguntas Frequentes (FAQ)

Q1. O Nmap pode escanear todas as portas UDP?

Resp. Sim , o Nmap foi projetado de forma que possa escanear todas as portas UDP.

Q2. Qual comando no Nmap verifica as portas UDP no destino?

Resp. O comando nmap –sU ajuda na execução de uma varredura UDP. Com esta varredura, o Nmap envia pacotes UDP de 0 byte para todas as portas do sistema de destino.

Q3. Como posso saber se minha porta UDP está aberta?

Resp. Para saber se sua porta UDP está aberta ou não, você pode usar o comando nmap –sU –p port ip , se o resultado for aberto, então a porta UDP está aberta. Se o resultado for aberto ou não filtrado, a porta UPD está fechada ou filtrada.

Q4. O que é uma verificação de porta?

Resp. Uma varredura de porta é feita para configurar quais portas em uma rede estão abertas .

Q5. É legal escanear portas?

Resp. Se a varredura de portas for realizada sem autorização, ela será estritamente proibida .

Recomendado:

- Como obter o código de teste gratuito Cox WiFi Hotspot

- Corrigir pico de energia na porta USB no Windows 10

- Como verificar se o seu telefone suporta 4G Volte?

- Portas USB não funcionam no Windows 10 [RESOLVIDO]

Esperamos que nosso guia sobre a porta UDP de varredura do Nmap o tenha ajudado a conhecer a varredura do Nmap, a porta UDP e como escanear diferentes portas UDP com esta ferramenta. Deixe suas sugestões e dúvidas na seção de comentários abaixo.