Como usar o comando dig no Linux

Publicados: 2022-01-29

O comando Linux dig permite consultar servidores DNS e realizar pesquisas de DNS. Você também pode encontrar o domínio ao qual um endereço IP leva de volta. Nós vamos te mostrar como!

Como funciona o comando dig

As pessoas usam o comando Linux dig para consultar servidores DNS (Sistema de Nomes de Domínio). dig é um acrônimo para Groper de Informações de Domínio. Com dig , você pode consultar servidores DNS para obter informações sobre vários registros DNS, incluindo endereços de host, trocas de e-mail, servidores de nomes e informações relacionadas. Destina-se a ser uma ferramenta para diagnosticar problemas de DNS. No entanto, você pode usá-lo para bisbilhotar e aprender mais sobre o DNS, que é um dos sistemas centrais que mantém o tráfego de roteamento da Internet.

A internet usa endereços de protocolo de internet (IP) para identificar “localizações” na web, mas as pessoas usam nomes de domínio. Quando você digita um nome de domínio em um aplicativo, como um navegador da Web ou cliente SSH, algo precisa ser traduzido do nome de domínio para o endereço IP real. É aí que entra o Sistema de Nomes de Domínio.

Quando você usa um nome de domínio com qualquer programa conectado à Internet, seu roteador local não pode resolvê-lo (a menos que esteja armazenado em cache de uma solicitação anterior). Portanto, seu roteador consulta o servidor DNS do seu provedor de serviços de Internet (ISP) ou qualquer outro que você configurou para usar no seu sistema. Estes são chamados de servidores precursores de DNS.

Se o servidor DNS recebeu recentemente a mesma solicitação de outra pessoa no mesmo computador, a resposta pode estar em seu cache. Se for esse o caso, ele simplesmente envia a mesma informação de volta ao seu programa.

Se o servidor DNS precursor não conseguir localizar o domínio em seu cache, ele entrará em contato com um servidor de nomes raiz DNS. Um servidor raiz não conterá as informações necessárias para resolver nomes de domínio para endereços IP, mas conterá listas de servidores que podem ajudar com sua solicitação.

O servidor raiz verifica o domínio de nível superior ao qual seu nome de domínio pertence, como .COM, .ORG, .CO.UK e assim por diante. Em seguida, ele envia uma lista dos servidores de domínio de nível superior que lidam com esses tipos de domínio de volta ao servidor DNS precursor. O servidor DNS precursor pode então fazer sua solicitação mais uma vez, para um servidor de domínio de nível superior.

O servidor de domínio de nível superior envia os detalhes do servidor de nomes autoritativo (onde os detalhes do domínio são armazenados) de volta ao servidor DNS precursor. O servidor DNS então consulta o servidor de nomes autoritário que hospeda a zona do domínio que você inseriu originalmente em seu programa. O servidor de nomes autoritativo envia o endereço IP de volta ao servidor DNS, que, por sua vez, o envia de volta para você.

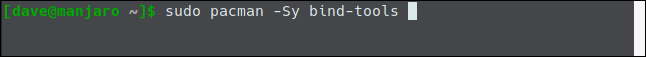

Instalando a escavação

dig já estava instalado em nossos computadores Ubuntu 18.04 e Fedora 30. No entanto, tivemos que instalá-lo no computador Manjaro 18.04 com o seguinte comando:

sudo pacman -Sy bind-tools

Começando com a escavação

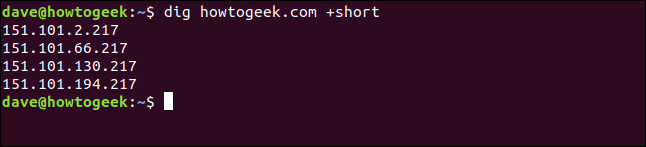

Em nosso primeiro exemplo, retornaremos os endereços IP associados a um nome de domínio. Muitas vezes, vários endereços IP estão associados a um único nome de domínio. Isso geralmente acontece se o balanceamento de carga for usado, por exemplo.

Usamos a opção de consulta +short , conforme mostrado abaixo, que nos dá uma resposta concisa:

dig howtogeek.com +curta

Todos os endereços IP associados ao domínio howtogeek.com são listados para nós. No outro extremo do espectro, se não usarmos a opção de consulta +short , a saída será bastante detalhada.

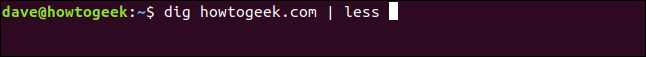

Então, digitamos o seguinte para canalizá-lo por less :

escavar howtogeek.com | menos

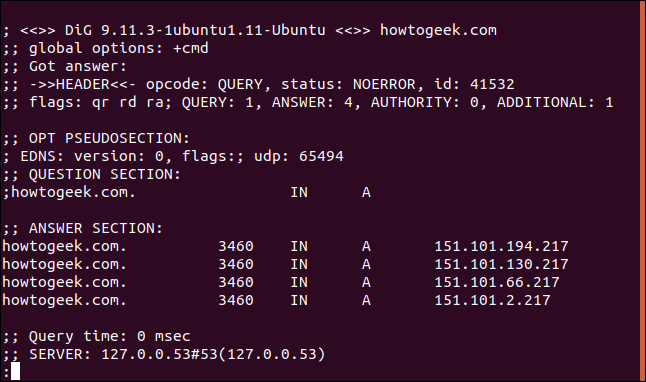

A saída é exibida em less , conforme mostrado abaixo.

Aqui está a listagem completa:

; <<>> DiG 9.11.3-1ubuntu1.11-Ubuntu <<>> howtogeek.com ;; opções globais: +cmd ;; Obteve resposta: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 12017 ;; sinalizadores: qr rd ra; PERGUNTA: 1, RESPOSTA: 4, AUTORIDADE: 0, ADICIONAL: 1 ;; OPT PSEUDOSECÇÃO: ; EDNS: versão: 0, sinalizadores:; UDP: 65494 ;; SEÇÃO DE PERGUNTAS: ;howtogeek. com. EM UM ;; SEÇÃO DE RESPOSTA: howtogeek. com. 3551 EM A 151.101.194.217 howtogeek. com. 3551 EM A 151.101.130.217 howtogeek. com. 3551 EM A 151.101.66.217 howtogeek. com. 3551 EM A 151.101.2.217 ;; Tempo de consulta: 0 ms ;; SERVIDOR: 127.0.0.53#53(127.0.0.53) ;; QUANDO: Dom 22 de março 07:44:37 EDT 2020 ;; TAMANHO MSG rcvd: 106

Vamos dissecar esse pedaço por pedaço.

Cabeçalho

Primeiro, vamos dar uma olhada no que temos no cabeçalho:

; <<>> DiG 9.11.3-1ubuntu1.11-Ubuntu <<>> howtogeek.com ;; opções globais: +cmd ;; Obteve resposta: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 12017 ;; sinalizadores: qr rd ra; PERGUNTA: 1, RESPOSTA: 4, AUTORIDADE: 0, ADICIONAL: 1

Agora, aqui está o que tudo isso significa:

- Primeira linha: A versão do

dige o domínio que foi consultado. - Opções globais: como veremos, você pode usar

digpara consultar vários domínios simultaneamente. Esta linha mostra as opções que foram aplicadas a todas as consultas de domínio. Em nosso exemplo simples, era apenas a opção padrão+cmd(comando). - Opcode: Consulta: Este é o tipo de operação que foi solicitada que, neste caso, foi uma

query. Esse valor também pode seriquerypara uma consulta inversa oustatusse você estiver apenas testando o estado do sistema DNS. - Status: Noerror: Não houve erros e a solicitação foi resolvida corretamente.

- ID: 12017 : Este ID aleatório une a solicitação e a resposta.

- Sinalizadores: qr rd ra: Estes representam

query,recursion desirederecursion available. A recursão é uma forma de pesquisa de DNS (a outra é iterativa). Você também pode verAA, que significa resposta autoritativa, o que significa que um servidor de nomes autoritativo forneceu a resposta. - Consulta: 1: O número de consultas nesta sessão, que era uma.

- Resposta: 4: O número de respostas nesta resposta, que é quatro.

- Autoridade: 0: O número de respostas que vieram de um servidor de nomes autoritativo, que era zero neste caso. A resposta foi retornada do cache de um servidor DNS precursor. Não haverá seção autorizada na resposta.

- Adicional: 1: Há uma informação adicional. (Estranhamente, nada é listado a menos que este valor seja dois ou superior.)

Optar pseudoseção

Em seguida, vemos o seguinte na Pseudoseção Opt:

;; OPT PSEUDOSECÇÃO: ; EDNS: versão: 0, sinalizadores:; UDP: 65494

Vamos separar isso:

- EDNS: versão 0: A versão do Extension System for DNS que está sendo usada. O EDNS transmite dados estendidos e sinalizadores estendendo o tamanho dos pacotes do User Datagram Protocol (UDP). Isso é indicado por um sinalizador de tamanho variável.

- flags: Não há flags em uso.

- udp : 4096: O tamanho do pacote UDP.

Seção de perguntas

Na seção Pergunta, vemos o seguinte:

;; SEÇÃO DE PERGUNTAS: ;howtogeek. com. EM UM

Aqui está o que isso significa:

- howtogeek.com: O nome de domínio que estamos consultando.

- IN: Estamos fazendo uma consulta de classe na internet.

- R: A menos que especifiquemos o contrário, o

digsolicitará um registro A (endereço) do servidor DNS.

Seção de resposta

A seção Resposta contém as quatro respostas a seguir que recebemos do servidor DNS:

howtogeek. com. 3551 EM A 151.101.194.217 howtogeek. com. 3551 EM A 151.101.130.217 howtogeek. com. 3551 EM A 151.101.66.217 howtogeek. com. 3551 EM A 151.101.2.217

Veja o que essas respostas significam:

- 3551: Este é o Time to Live (TTL), um inteiro com sinal de 32 bits que contém o intervalo de tempo para o qual um registro pode ser armazenado em cache. Quando expira, os dados devem ser usados em resposta a uma solicitação até que sejam atualizados pelo servidor DNS.

- IN: Fizemos uma consulta de classe na Internet.

- R: Pedimos um registro A do servidor DNS.

Seção de Estatísticas

Estatísticas é a seção final e contém as seguintes informações:

;; Tempo de consulta: 0 ms ;; SERVIDOR: 127.0.0.53#53(127.0.0.53) ;; QUANDO: Dom 22 de março 07:44:37 EDT 2020 ;; TAMANHO MSG rcvd: 106

Aqui está o que temos:

- Tempo de consulta: 0 ms: O tempo que levou para obter a resposta.

- SERVER: 127.0.0.53#53(127.0.0.53): O endereço IP e o número da porta do servidor DNS que respondeu. Nesse caso, ele está apontando para o resolvedor de stub de armazenamento em cache local. Isso encaminha solicitações de DNS para qualquer servidor DNS upstream configurado. No computador de teste Manajro, o endereço listado aqui era 8.8.8.8#53, que é o serviço DNS público do Google.

- QUANDO: Dom 22 de março 07:44:37 EDT 2020: Quando a solicitação foi feita.

- MSG SIZE rcvd: 106: O tamanho da mensagem recebida do servidor DNS.

Ser seletivo

Você não tem que se contentar com os dois extremos de boca fechada e tagarela. O comando dig permite incluir ou excluir seletivamente seções dos resultados.

As seguintes opções de consulta removerão essa seção dos resultados:

- +nocomments: não mostra linhas de comentários.

- +noauthority: Não mostra a seção de autoridade.

- +noadditional: não mostra a seção adicional.

- +nostats: não mostra a seção de estatísticas.

- +noanswer: Não mostra a seção de resposta.

- +noall: Não mostre nada!

A opção de consulta +noall geralmente é combinada com uma das opções acima para incluir uma seção nos resultados. Portanto, em vez de digitar uma longa sequência de opções de consulta para desativar várias seções, você pode usar +noall para desativar todas elas.

Você pode usar as seguintes opções de consulta inclusivas para ativar aquelas que deseja ver novamente:

- +comentários: mostra linhas de comentários.

- +autoridade: Mostra a seção de autoridade.

- +adicional: Mostra a seção adicional.

- +estatísticas: mostra a seção de estatísticas.

- +resposta: mostra a seção de respostas.

- +todos: Mostrar tudo.

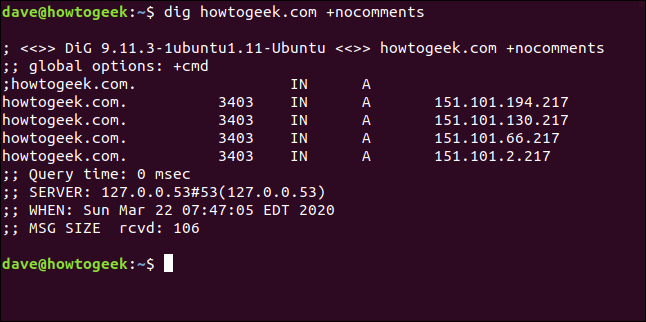

Digitamos o seguinte para fazer uma solicitação e excluir as linhas de comentários:

dig howtogeek.com +nocomments

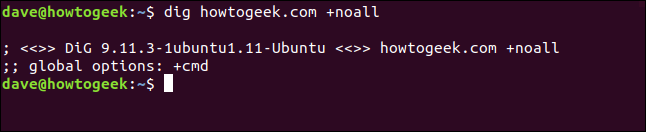

Se usarmos a opção de consulta +noall por conta própria, conforme mostrado abaixo, não obteremos nenhuma saída útil:

dig howtogeek.com +noall

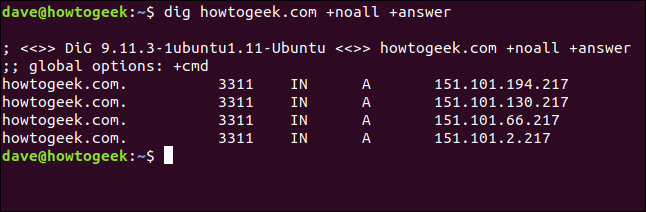

Podemos adicionar seletivamente as seções que queremos ver. Para adicionar a seção de resposta, digitamos o seguinte:

dig howtogeek.com +noall +answer

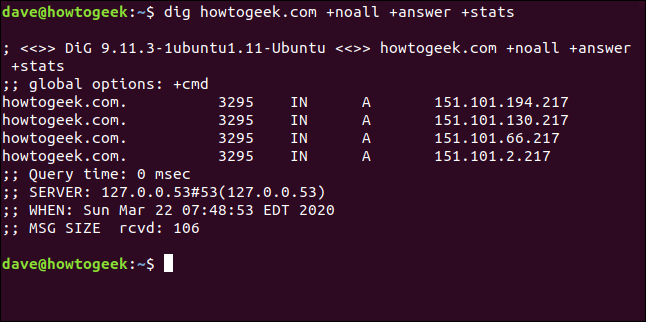

Se digitarmos o seguinte para ativar +stats , também veremos a seção de estatísticas:

dig howtogeek.com +noall +answer +stats

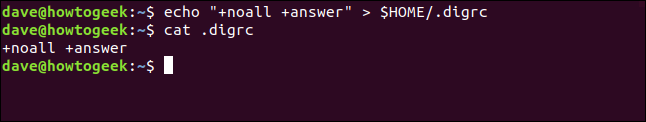

A +noall +answer é usada com frequência. Você pode adicionar outras seções à linha de comando conforme necessário. Se você quiser evitar digitar +noall +answer na linha de comando toda vez que usar dig , você pode colocá-los em um arquivo de configuração chamado “.digrc”. Ele está localizado em seu diretório inicial.

Digitamos o seguinte para criar um com echo :

echo "+noall +answer" > $HOME/.digrc

Podemos então digitar o seguinte para verificar seu conteúdo:

gato .digrc

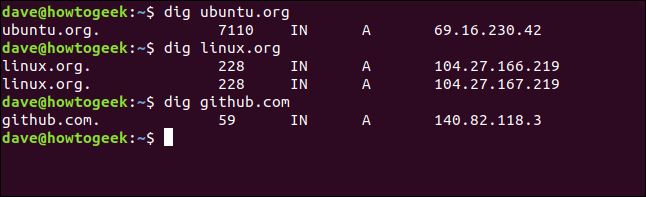

Essas duas opções agora serão aplicadas a todos os usos futuros de dig , conforme mostrado abaixo:

cavar ubuntu.org

cavar linux.org

dig github. com

Este arquivo de configuração de dig será usado para os exemplos restantes neste artigo.

Registros DNS

As informações retornadas às suas solicitações de dig são extraídas de diferentes tipos de registros mantidos no servidor DNS. A menos que peçamos algo diferente, o dig consulta o registro A (endereço). A seguir estão os tipos de registros comumente usados com dig :

- Um registro: vincula o domínio a um endereço IP versão 4.

- Registro MX: os registros de troca de e-mails direcionam os e-mails enviados aos domínios para o servidor de e-mail correto.

- Registro NS: os registros do servidor de nomes delegam um domínio (ou subdomínio) a um conjunto de servidores DNS.

- Registro TXT: Os registros de texto armazenam informações baseadas em texto sobre o domínio. Normalmente, eles podem ser usados para suprimir emails falsificados ou forjados.

- Registro SOA: Os registros de início de autoridade podem conter muitas informações sobre o domínio. Aqui, você pode encontrar o servidor de nomes principal, a parte responsável, um carimbo de data/hora para alterações, a frequência das atualizações de zona e uma série de limites de tempo para novas tentativas e abandonos.

- TTL: o tempo de vida é uma configuração para cada registro DNS que especifica por quanto tempo um servidor precursor de DNS tem permissão para armazenar em cache cada consulta DNS. Quando esse tempo expirar, os dados devem ser atualizados para solicitações subsequentes.

- QUALQUER: Isso diz ao

digpara retornar todos os tipos de registro DNS que puder.

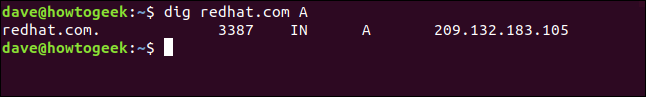

Especificar o tipo de registro A não altera a ação padrão, que é consultar o registro de endereço e obter o endereço IP, conforme mostrado abaixo:

dig redhat. com A

Para consultar os registros de troca de mensagens, usamos o seguinte sinalizador MX:

dig yahoo.com MX

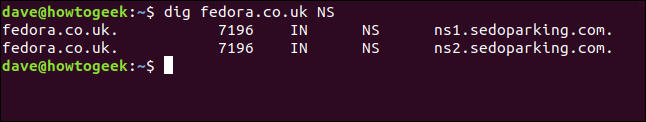

O sinalizador do servidor de nomes retorna o seguinte nome dos servidores de nomes raiz associados ao domínio de nível superior:

dig fedora. com NS

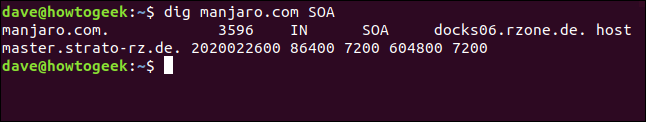

Para consultar o início do registro de autoridade, digitamos o seguinte sinalizador SOA:

dig manjaro. com SOA

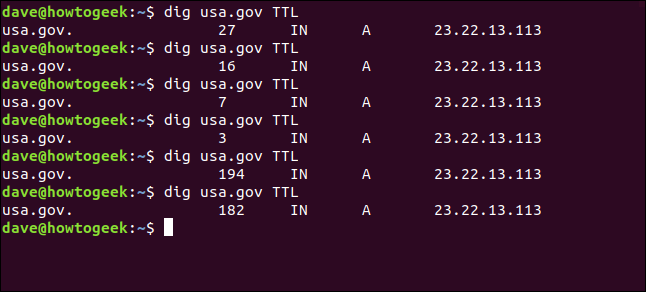

O sinalizador TTL nos mostrará o tempo de vida dos dados no cache do servidor DNS. Se fizermos uma série de solicitações, veremos o tempo de vida reduzido a nada e, em seguida, retornaremos ao seu valor inicial.

Digitamos o seguinte:

escavar usa.gov TTL

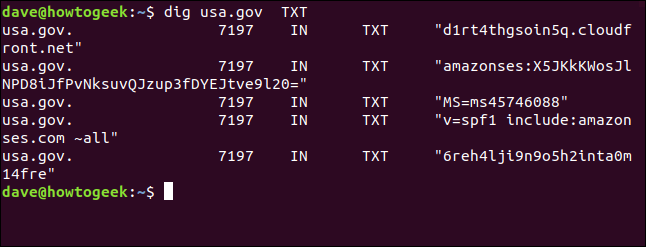

Para ver os registros de texto, digitamos o sinalizador TX:

dig usa.gov TXT

Especificando o servidor DNS

Se você quiser usar um servidor DNS específico para sua solicitação, poderá usar o sinal de arroba ( @ ) para passá-lo para dig como um parâmetro de linha de comando.

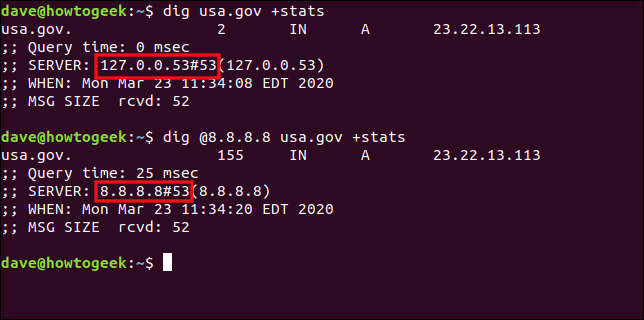

Com o servidor DNS padrão (veja abaixo), dig faz referência ao resolvedor de stub de cache local em 127.0.0.53.

escavar usa.gov +estatísticas

Agora, digitamos o seguinte para usar o servidor DNS público do Google em 8.8.8.8:

dig @8.8.8.8 usa.gov +estatísticas

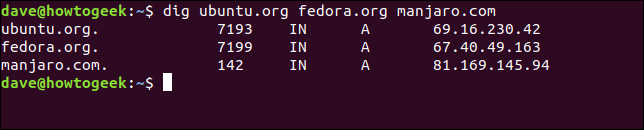

Usando dig com vários domínios

Podemos passar vários domínios para dig na linha de comando, conforme mostrado abaixo:

dig ubuntu.org fedora.org manjaro.com

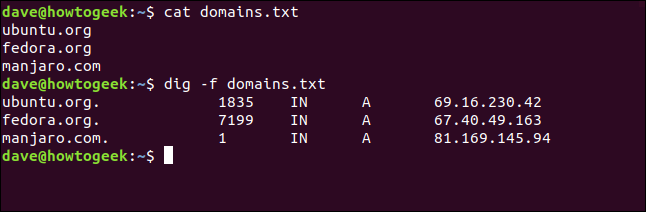

Se você verificar regularmente um conjunto de domínios, poderá armazená-los em um arquivo de texto e passá-lo para dig . Todos os domínios no arquivo serão verificados por sua vez.

Nosso arquivo é chamado de “domains.txt”. Usaremos cat para mostrar seu conteúdo e depois passá-lo para dig com a opção -f (arquivo). Digitamos o seguinte:

cat domains.txt

dig -f domínios.txt

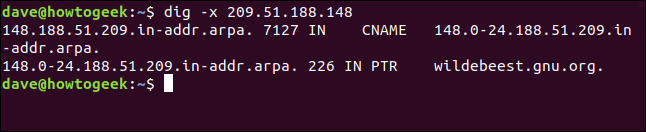

Pesquisas de DNS reverso

Se você tiver um endereço IP e quiser saber para onde ele vai, tente uma pesquisa reversa de DNS. Se resolver para um servidor registrado com um servidor DNS, você poderá descobrir seu domínio.

Se você pode depende da presença de um PTR (registro de ponteiro). Os PTRs resolvem um endereço IP para um nome de domínio totalmente qualificado. No entanto, como não são obrigatórios, nem sempre estão presentes em um domínio.

Vamos ver se conseguimos descobrir para onde o endereço IP 209.51.188.148 nos leva. Digitamos o seguinte, usando a opção -x (pesquisa reversa):

cavar -x 209.51.188.148

Presto! O endereço IP resolve para gnu.org.

Como um PTR é um registro DNS, e sabemos que o dig pode solicitar registros DNS especificados, não poderíamos simplesmente pedir ao dig para recuperar o PTR para nós? Sim, podemos, mas dá um pouco mais de trabalho.

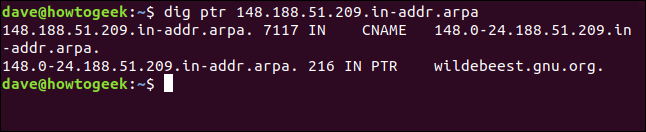

Temos que fornecer o endereço IP na ordem inversa e .in-addr.arpa no final, conforme mostrado abaixo:

dig ptr 148.188.51.209.in-addr.arpa

Obtemos o mesmo resultado; só exigiu um pouco mais de esforço.

Você pode cavá-lo?

Todos nós usamos a internet diariamente, e mentes curiosas muitas vezes se perguntam como a mágica acontece quando digitamos o nome de um site em um navegador. Com dig , você pode explorar os processos de conjuração de rede.

| Comandos Linux | ||

| arquivos | tar · pv · cat · tac · chmod · grep · diff · sed · ar · man · pushd · popd · fsck · testdisk · seq · fd · pandoc · cd · $PATH · awk · join · jq · fold · uniq · journalctl · tail · stat · ls · fstab · echo · less · chgrp · chown · rev · look · strings · tipo · renomear · zip · descompactar · montar · umount · instalar · fdisk · mkfs · rm · rmdir · rsync · df · gpg · vi · nano · mkdir · du · ln · patch · converter · rclone · triturar · srm | |

| Processos | alias · tela · topo · legal · renice · progresso · strace · systemd · tmux · chsh · history · at · batch · free · which · dmesg · chfn · usermod · ps · chroot · xargs · tty · pinky · lsof · vmstat · tempo limite · parede · sim · matar · dormir · sudo · su · tempo · groupadd · usermod · grupos · lshw · desligar · reiniciar · parar · desligar · passwd · lscpu · crontab · data · bg · fg | |

| Rede | netstat · ping · traceroute · ip · ss · whois · fail2ban · bmon · dig · finger · nmap · ftp · curl · wget · who · whoami · w · iptables · ssh-keygen · ufw |

RELACIONADO: Melhores laptops Linux para desenvolvedores e entusiastas