Dlaczego zarządzanie zasobami informatycznymi ma kluczowe znaczenie dla bezpieczeństwa sprzętu i oprogramowania

Opublikowany: 2022-12-09- Czym jest zarządzanie zasobami IT?

- Zarządzanie sprzętem IT

- Zarządzanie zasobami oprogramowania IT

- Zarządzanie zasobami w chmurze

- Dlaczego bezpieczeństwo sprzętu i oprogramowania jest ważne?

- W jaki sposób zarządzanie zasobami informatycznymi poprawia bezpieczeństwo sprzętu i oprogramowania?

- Zapewnia jedno źródło prawdy

- Umożliwia menedżerom IT dostosowywanie się na dużą skalę

- Zmniejsza ryzyko i poprawia zgodność

- Wspiera zespoły IT w optymalizacji żywotności produktów

- Zarządzanie zasobami IT ma kluczowe znaczenie dla bezpieczeństwa sprzętu i oprogramowania

Efektywne zarządzanie zasobami IT (ITAM) — kompleksowe śledzenie i zarządzanie zasobami IT — ma kluczowe znaczenie dla każdej organizacji w 2022 roku.

Dzięki zarządzaniu zasobami informatycznymi firmy powinny mieć pewność, że każdy zasób jest właściwie wykorzystywany, a robiąc to, zablokują zabezpieczenia i zapewnią spokój zarówno pracownikom, jak i klientom.

A jednak badanie przeprowadzone przez firmę Ivanti wykazało, że 43% informatyków nadal śledzi swoje zasoby IT w arkuszach kalkulacyjnych. Przewiduje się, że do 2025 r. 45% danych firmowych nie będzie chronionych, mimo że wymagają one silnych zabezpieczeń. Pozwalając na to, firmy ryzykują, że ich najważniejsze dane zostaną naruszone.

W 2022 roku, aby chronić swoją sieć i utrzymać bezpieczeństwo, zespoły IT potrzebują czegoś więcej niż tylko arkuszy kalkulacyjnych do zarządzania swoimi zasobami IT. Przyjrzyjmy się, czym jest zarządzanie zasobami informatycznymi i dlaczego jest tak ważne dla bezpieczeństwa sprzętu i oprogramowania.

Czym jest zarządzanie zasobami IT?

IBM definiuje zarządzanie zasobami informatycznymi jako „kompleksowe śledzenie i zarządzanie zasobami informatycznymi w celu zapewnienia, że każdy zasób jest właściwie używany, konserwowany, aktualizowany i usuwany po zakończeniu cyklu życia”.

Krótko mówiąc, upewnij się, że wartościowe przedmioty, materialne i niematerialne w Twojej organizacji są śledzone i używane. Aby uniknąć wątpliwości, trzy podstawowe typy zarządzania zasobami informatycznymi to:

Zarządzanie sprzętem IT

Jest rzeczą oczywistą, że fizyczny sprzęt odgrywa rolę w ekosystemie informatycznym organizacji. Kiedy myślimy o IT, prawdopodobnie jest to miejsce, do którego kierujemy się przede wszystkim. Zasoby te obejmują komputery osobiste, drukarki, kopiarki, laptopy, urządzenia mobilne, serwery i wszelki inny sprzęt używany do celów zarządzania danymi w firmie.

Zarządzanie inwentarzem sprzętu jest ważne, aby zapobiec niepotrzebnym komplikacjom związanym z zarządzaniem urządzeniami w sieci — zwłaszcza jeśli masz ich dużo. W przeważającej części modernizacja komputerów mainframe oznacza, że zarządzanie sprzętowymi zasobami informatycznymi oznacza teraz uniwersalne zarządzanie punktami końcowymi (UEM).

Narzędzia UEM mogą zarządzać wieloma pracownikami i wieloma maszynami z jednego centralnego portalu, znacznie ułatwiając życie menedżerom IT. Intuicyjny pulpit nawigacyjny może zapewnić bogactwo potrzebnych nam informacji w mgnieniu oka i w czasie rzeczywistym. Na przykład menedżerowie IT mogą sprawdzać, jakie urządzenia znajdują się w sieci, filtrować na podstawie platformy, aktywności lub statusu rejestracji i podejmować na nich działania indywidualnie lub zbiorczo.

Administratorzy mogą być powiadamiani o zmianach w urządzeniu, co oznacza, że wszelkie potencjalne problemy mogą zostać wykryte, zanim staną się katastrofalne. Może się to zdarzyć, gdy urządzenie przeniesie się poza zgodną lokalizację, przejdzie w tryb offline lub zaczyna się rozładowywać bateria.

Zarządzanie zasobami oprogramowania IT

Jest to najbardziej złożony proces zarządzania zapasami, ponieważ obejmuje wymagania dotyczące zgodności, licencjonowanie, shadow IT i IoT. Nie mówimy tylko o pobraniu aplikacji Microsoft Teams i skończeniu z nią. Zasoby oprogramowania muszą być stale monitorowane, przeglądane i aktualizowane, aby sprostać wymaganiom i zmieniającemu się rynkowi.

Podobnie jak w przypadku sprzętu, UEM oferuje bazę danych, w której można dodawać lub usuwać zatwierdzone aplikacje. Informacje o aplikacjach — wydawca, typ licencji, kategoria, cena, wersja, status — są następnie łatwo rejestrowane w tym samym UEM, które jest używane do zasobów fizycznych. Całym cyklem wdrażania, konfigurowania, wdrażania, monitorowania i wycofywania można zarządzać z jednego miejsca.

Administratorzy mogą również dokładnie kontrolować, które aplikacje mogą, a które nie mogą znajdować się w sieci (jest to WIELKIE „nie” dla Facebooka na służbowym telefonie podłączonym do sieci).

Zarządzanie zasobami w chmurze

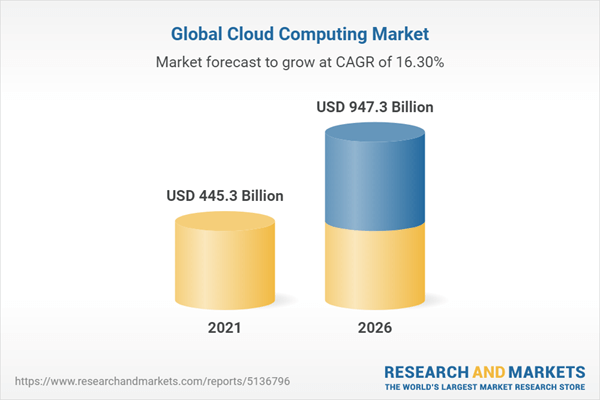

Nowoczesne firmy nie ograniczają się do cegieł, zapraw i niektórych zainstalowanych aplikacji. Przewiduje się, że rynek przetwarzania w chmurze będzie wart 947,3 miliarda dolarów do 2026 roku, ponieważ coraz więcej organizacji przenosi pewne aspekty swojej działalności do chmury. Każdego dnia pojawiają się nowe alternatywy i konkurenci Netsuite i nie jest to zaskakujące, ponieważ oprogramowanie w chmurze nabiera nowego rozpędu.

Zarządzanie zasobami IT służy również do śledzenia zarówno kosztów, jak i wykorzystania zasobów w chmurze, w tym oprogramowania jako usługi (SaaS), infrastruktury jako usługi (IaaS) i platformy jako usługi (PaaS).

Zdjęcie pochodzi ze strony researchandmarkets.com

Najbardziej powszechne zarządzanie oprogramowaniem jako usługą monitoruje wdrażanie, licencjonowanie i odnawianie oprogramowania używanego przez firmę. Infrastruktura jako usługa jest rzadziej stosowana, ale jest to model, w którym zasoby są hostowane w środowisku chmury zamiast w centrum danych. Ostatnia, platforma jako usługa, zapewnia platformę programistyczną i wdrożeniową w chmurze, która umożliwia wdrażanie aplikacji opartych na chmurze.

Dlaczego bezpieczeństwo sprzętu i oprogramowania jest ważne?

Bezpieczeństwo. Bezpieczne. Bezpieczny. Słyszeliśmy, jak wspominano, że często stały się prawie modnymi słowami.

Jednak globalna sieć wzajemnych połączeń rośnie z dnia na dzień. Do sieci dołączają kolejne urządzenia. Elektroniczna wymiana danych zyskuje na popularności, umożliwiając większą pojemność pamięci masowej, szybsze połączenia i lepszą komunikację.

Dodaje też ryzyko. Cybersecurity Ventures przewiduje, że globalne dane osiągną 200 zettabajtów do roku 2025. Jednocześnie firma przewiduje, że do tego samego roku firma straci 10,5 biliona dolarów rocznie w wyniku cyberprzestępczości. Bezpieczeństwo. Nie jest to modne słowo, ale wymóg, aby firmy chroniły zarówno swoje wyniki finansowe, jak i swoich klientów.

W minionych latach działy IT mogły łatwo kontrolować swoje zasoby i zachować bezpieczeństwo. W większości działy IT, sprzęt, oprogramowanie i pracownicy znajdowali się w tym samym budynku. Teraz zarządzanie zasobami wykracza daleko poza komputer stacjonarny, który jest wydawany pierwszego dnia.

Zespoły są teraz rozproszone: minęły czasy, kiedy back office pomagał w kampaniach marketingowych. Nowoczesne miejsca pracy wymagają od zespołów IT dostosowania procesu zarządzania zasobami w celu utrzymania bezpieczeństwa i jak najlepszego umożliwienia rozwoju firmy w nowym środowisku.

W jaki sposób zarządzanie zasobami informatycznymi poprawia bezpieczeństwo sprzętu i oprogramowania?

Istnieje mnóstwo udokumentowanych metodologii doskonalenia procesów zarządzania zasobami informatycznymi. Niezależnie od podejścia, skonfiguruj zarządzanie zasobami informatycznymi, a prawie na pewno poprawisz bezpieczeństwo sprzętu i oprogramowania.

Wynika to z faktu, że zarządzanie zasobami IT:

Zapewnia jedno źródło prawdy

Nie da się temu zaprzeczyć: zarządzanie zasobami informatycznymi tworzy kompleksową prezentację i jedno źródło prawdy. Bez zdefiniowanego procesu aktywa będą śledzone, ale w wielu różnych miejscach przez wiele różnych osób.

Efektywne zarządzanie zasobami zapewnia konsolidację danych, dostarczając systemy, które wykonują pracę bez potrzeby ciągłego śledzenia artefaktów, monitorowania użycia i interpretowania zależności.

Zidentyfikowanie i powstrzymanie naruszenia ochrony danych zajmuje średnio 287 dni.

Bezpłatne korzystanie z obrazu pochodzącego z Freepik

Najlepsza szansa na złapanie go wcześniej? Niech wszyscy śpiewają z tej samej nuty.

Dzięki temu, że wszyscy będą stosować tę samą procedurę do zarządzania różnymi zasobami, będziesz w stanie lepiej wykrywać wszelkie anomalie, rozwiązywać problemy i śledzić źródła wszelkich naruszeń. Jest to szczególnie ważne, ponieważ 91% firm doświadczyło ataku phishingowego w 2021 roku.

Umożliwia menedżerom IT dostosowywanie się na dużą skalę

W ciągu ostatnich kilku lat nastąpiła szybka transformacja technologiczna, która obecnie wykazuje niewielkie oznaki spowolnienia. Organizacje, w których ponad 60% pracowników pracuje zdalnie, miały znacznie wyższy średni koszt naruszenia bezpieczeństwa danych niż organizacje bez pracowników zdalnych. Elastyczny czas pracy pozostanie jednak na zawsze, dlatego menedżerowie IT muszą być w stanie ograniczyć te zagrożenia.

Umożliwia to zarządzanie zasobami informatycznymi. Niełatwe, ale możliwe. Gdy organizacje nie dostosowały swoich systemów IT do radzenia sobie ze wzrostem pracy zdalnej, średni koszt naruszenia wyniósł 5,02 mln USD, w porównaniu do ogólnej średniej globalnej wynoszącej 4,24 mln USD.

Ponieważ znacznie więcej zasobów jest obecnie używanych poza środowiskiem biurowym, zarządzanie zasobami jest niezbędne, aby wiedzieć, które zasoby są używane, gdzie są używane oraz czy są używane prawidłowo i bezpiecznie.

Zmniejsza ryzyko i poprawia zgodność

Dostawcy oprogramowania IT mają określone wymagania dotyczące korzystania z ich produktów, a firmy, które nie przestrzegają tych wymagań, mogą być zmuszone do zapłacenia ręki i nogi w postaci kar za przestrzeganie przepisów.

Naprawdę nie ma usprawiedliwienia, a koszty nieprzestrzegania zasad licencjonowania oprogramowania mogą być niewiarygodnie wysokie.

Kontrolując zarządzanie zasobami informatycznymi, możesz łatwo sprawdzić, czy spełniasz wszystkie wymagania licencyjne i upewnić się, że te licencje nie wygasły. Możesz także upewnić się, że całe oprogramowanie jest aktualizowane w razie potrzeby, co może pomóc w zapewnieniu bezpieczeństwa danych.

Wspiera zespoły IT w optymalizacji żywotności produktów

Zasoby informatyczne mają ograniczoną żywotność. Aby zmaksymalizować ich wartość, organizacje muszą zoptymalizować metody zarządzania nimi. Poniższy obraz przedstawia tradycyjne spojrzenie na zarządzanie cyklem życia, dostarczone przez Narodowy Instytut Standardów i Technologii (NIST). Cykl życia aktywów obejmuje ciągłą pętlę monitorowania i bez wiedzy, kiedy konserwować, modyfikować i usuwać, cykl życia zatrzymuje się.

Obraz pochodzi z csrc.nist.gov

Efektywne zarządzanie cyklem życia zasobów wspiera procesy takie jak zarządzanie zmianami, incydentami i problemami. Dysponując odpowiednimi informacjami, zespoły mogą działać szybciej i lepiej przewidywać skutki, zanim one wystąpią.

Zarządzanie zasobami IT ma kluczowe znaczenie dla bezpieczeństwa sprzętu i oprogramowania

Ostatecznie zarządzanie zasobami informatycznymi pomaga zapewnić bezpieczeństwo Twojej firmy. Podczas gdy firmy zoptymalizowały swoje metody kontroli zapasów, wiele z nich nie radzi sobie z zarządzaniem zasobami informatycznymi.

Aby chronić swoją sieć i utrzymać bezpieczeństwo, potrzebujesz solidnej strategii zarządzania zasobami informatycznymi.