Ostrzeżenie: czy zainstalowałeś Sklep Play w systemie Windows 11? Przeczytaj to teraz

Opublikowany: 2022-06-28

W marcu 2022 opublikowaliśmy instrukcje dotyczące instalacji sklepu Google Play na Windows 11. Metoda obejmowała projekt open-source z GitHub. Niestety zawierał złośliwe oprogramowanie. Oto jak to naprawić.

Poprowadźmy z ważną częścią:

W tej chwili nie mamy powodu, by sądzić, że którakolwiek z Twoich poufnych informacji została naruszona.

Oto, co się stało

Co zrobił skrypt

Jak to naprawić

Ręczne sprzątanie

Sprzątanie za pomocą skryptu

Co robimy

Oto, co się stało

Windows 11 wprowadził możliwość instalowania aplikacji na Androida, ale nie za pośrednictwem Sklepu Google Play. Oczywiście ludzie zaczęli szukać sposobów na obejście tego. Opublikowany przez nas samouczek zawierał instrukcje pobierania skryptu ze strony internetowej innej firmy. W weekend grupa pracująca ze skryptem odkryła, że zawiera on złośliwe oprogramowanie.

Uwaga: Niektóre inne strony również polecają ten skrypt. Nawet jeśli skorzystałeś z samouczka innej witryny, być może pobrałeś skrypt zawierający złośliwe oprogramowanie.

Co zrobił skrypt

Skrypt pobrał narzędzie — Windows Toolbox — które zawiera funkcję instalacji sklepu Google Play na urządzeniu z systemem Windows 11. Niestety, skrypt, który pobrał zestaw narzędzi Windows, zrobił więcej, niż reklamował. Zawierał również zaciemniony kod, który konfigurował szereg zaplanowanych zadań i tworzył rozszerzenie przeglądarki skierowane do przeglądarek opartych na Chromium — Google Chrome, Microsoft Edge i Brave. Celem ataków były tylko komputery z systemem Windows z językiem ustawionym na angielski.

Rozszerzenie przeglądarki zostało następnie uruchomione w „bezgłowym” oknie przeglądarki w tle, skutecznie ukrywając je przed użytkownikiem. W tej chwili grupa, która odkryła to złośliwe oprogramowanie, uważa, że głównym celem rozszerzenia było oszustwo reklamowe, a nie coś bardziej złowrogiego.

Zaplanowane zadania zawierały również kilka innych skryptów, które służyły kilku różnym celom. Na przykład można monitorować aktywne zadania na komputerze i zabijać przeglądarkę i rozszerzenie używane do oszustw reklamowych za każdym razem, gdy otwierany jest Menedżer zadań. Nawet jeśli zauważysz, że twój system działa nieco opóźniony i poszedłbyś sprawdzić problem, nie znalazłbyś go. Oddzielne zaplanowane zadanie, uruchamiane co 9 minut, spowoduje ponowne uruchomienie przeglądarki i rozszerzenia.

Najbardziej niepokojące utworzone zadania w parach wykorzystywałyby curl do pobierania plików z oryginalnej witryny internetowej, która dostarczała złośliwy skrypt, a następnie wykonywała to, co pobrano. Zadania zostały ustawione tak, aby były uruchamiane co 9 minut po zalogowaniu się użytkownika na swoje konto. Teoretycznie mogło to zostać wykorzystane do dostarczania aktualizacji złośliwego kodu w celu dodania funkcjonalności do obecnego złośliwego oprogramowania, dostarczenia całkowicie oddzielnego złośliwego oprogramowania lub czegokolwiek innego, czego chciał autor.

Na szczęście ktokolwiek stał za atakiem, nie dotarł tam — o ile wiemy, zadanie curl nigdy nie było używane do niczego więcej niż do pobrania pliku testowego o nazwie „asd”, który nic nie robił. Domena, z której zadanie curl pobrało pliki, została od tego czasu usunięta dzięki szybkiej akcji CloudFlare. Oznacza to, że nawet jeśli złośliwe oprogramowanie nadal działa na twoim komputerze, nie może pobrać niczego innego. Wystarczy go usunąć i gotowe.

Uwaga: aby powtórzyć: ponieważ Cloudflare usunął domenę, złośliwe oprogramowanie nie może pobrać żadnego dodatkowego oprogramowania ani odbierać żadnych poleceń.

Jeśli chcesz przeczytać szczegółowy podział na etapy dostarczania złośliwego oprogramowania i co robi każde zadanie, jest on dostępny na GitHub.

Jak to naprawić

W tej chwili dostępne są dwie opcje, aby to naprawić. Pierwszym z nich jest ręczne usunięcie wszystkich dotkniętych plików i zaplanowanych zadań. Drugim jest użycie skryptu napisanego przez osoby, które odkryły złośliwe oprogramowanie w pierwszej kolejności.

Uwaga: w tej chwili żadne oprogramowanie antywirusowe nie wykryje ani nie usunie tego złośliwego oprogramowania, jeśli jest ono uruchomione na twoim komputerze.

Ręczne sprzątanie

Zaczniemy od usunięcia wszystkich złośliwych zadań, a następnie usuniemy wszystkie utworzone przez nie pliki i foldery.

Usuwanie złośliwych zadań

Utworzone zadania są pochowane pod zadaniami Microsoft > Windows w Harmonogramie zadań. Oto jak je znaleźć i usunąć.

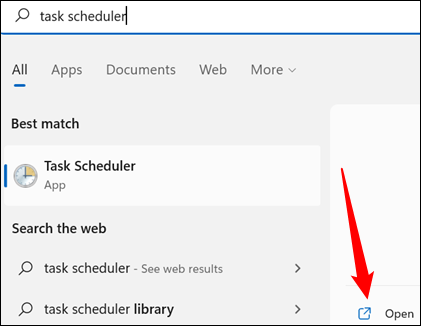

Kliknij Start, a następnie wpisz „Harmonogram zadań” w pasku wyszukiwania i naciśnij Enter lub kliknij „Otwórz”.

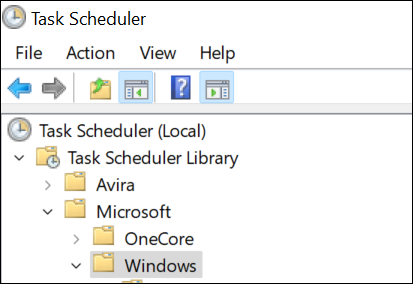

Musisz przejść do zadań Microsoft > Windows. Wszystko, co musisz zrobić, to dwukrotnie kliknąć „Bibliotekę harmonogramu zadań”, „Microsoft”, a następnie „Windows” w tej kolejności. Dotyczy to również otwierania któregokolwiek z zadań wymienionych poniżej.

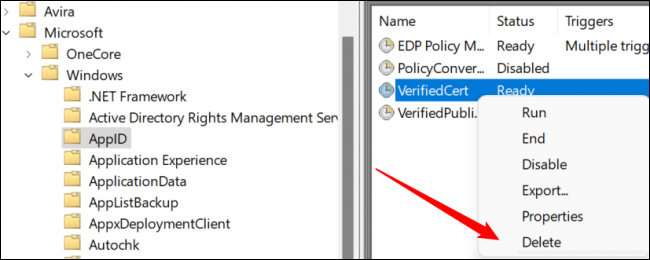

Gdy już tam będziesz, możesz rozpocząć usuwanie zadań. Malware tworzy aż 8 zadań.

Uwaga: ze względu na sposób działania złośliwego oprogramowania możesz nie mieć wszystkich wymienionych usług.

Musisz usunąć te, które są obecne:

- Identyfikator aplikacji > VerifiedCert

- Doświadczenie aplikacji > Konserwacja

- Usługi > CertPathCheck

- Usługi > CertPathw

- Serwis > Czyszczenie komponentów

- Serwis > Czyszczenie serwisu

- Powłoka > ObiektZadanie

- Klip > Czyszczenie usługi

Po zidentyfikowaniu złośliwej usługi w Harmonogramie zadań kliknij ją prawym przyciskiem myszy, a następnie naciśnij „Usuń”.

Ostrzeżenie: nie usuwaj żadnych innych zadań poza tymi, o których wspomnieliśmy powyżej. Większość zadań tutaj jest tworzonych przez sam system Windows lub przez legalne aplikacje innych firm.

Usuń wszystkie zadania z powyższej listy, które możesz znaleźć, a następnie możesz przejść do następnego kroku.

Usuwanie złośliwych plików i folderów

Złośliwe oprogramowanie tworzy tylko garstkę plików i na szczęście są one zawarte tylko w trzech folderach:

- C:\plik systemowy

- C:\Windows\bezpieczeństwo\pywinvera

- C:\Windows\bezpieczeństwo\pywinveraa

Najpierw otwórz Eksplorator plików. W górnej części Eksploratora plików kliknij "Widok", przejdź do "Pokaż", a następnie upewnij się, że zaznaczono "Ukryte elementy".

Poszukaj nieco przezroczystego folderu o nazwie „systemfile”. Jeśli tam jest, kliknij go prawym przyciskiem myszy i naciśnij „Usuń”.

Aktualizacja: Pojawiły się raporty, że folder plików systemowych pozostanie niewidoczny, nawet jeśli włączona jest opcja „Wyświetl ukryte foldery”. Nie możemy zduplikować tego zachowania, ale mimo to powinieneś sam sprawdzić z dużą ostrożnością. Wprowadź ścieżkę „C:\systemfile” w pasku adresu Eksploratora plików, a następnie naciśnij Enter. Jeśli możesz otworzyć folder, wpisując ręcznie ścieżkę, ale nie możesz go wyświetlić w Eksploratorze plików, użyj skryptu, który dołączyliśmy, aby upewnić się, że folder i cała jego zawartość zostaną usunięte.

Ostrzeżenie: upewnij się, że poprawnie zidentyfikowałeś foldery, które zamierzamy usunąć. Przypadkowe usunięcie prawdziwych folderów Windows może spowodować problemy. Jeśli to zrobisz, przywróć je z Kosza tak szybko, jak to możliwe.

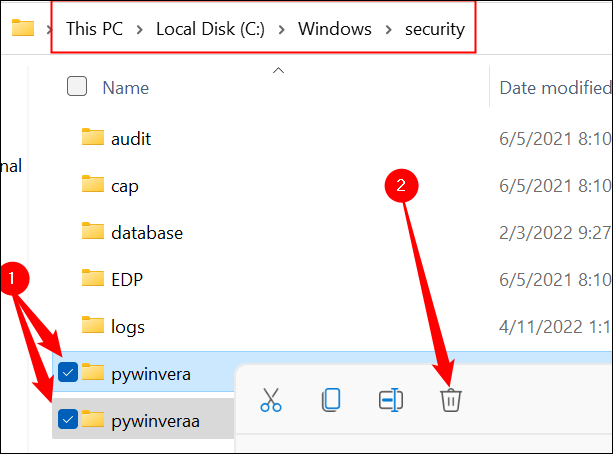

Po usunięciu folderu "systemfiles" kliknij dwukrotnie folder Windows, a następnie przewiń, aż znajdziesz folder "Zabezpieczenia". Szukasz dwóch folderów: jeden nosi nazwę „pywinvera”, a drugi „pywinveraa”. Kliknij każdy z nich prawym przyciskiem myszy, a następnie kliknij "Usuń".

Uwaga: usunięcie plików i folderów w folderze Windows prawdopodobnie wywoła ostrzeżenie o potrzebie uprawnień administratora. Jeśli pojawi się monit, śmiało i zezwól na to. (Upewnij się jednak, że usuwasz tylko te pliki i foldery, o których tutaj wspominamy).

To wszystko — choć irytujące, to złośliwe oprogramowanie nie zrobiło zbyt wiele, by się chronić.

Sprzątanie za pomocą skryptu

Te same osoby, które w pierwszej kolejności zidentyfikowały złośliwe oprogramowanie, spędziły weekend na analizie złośliwego kodu, ustaleniu, jak działa, i ostatecznie na pisaniu skryptu, który go usuwa. Chcielibyśmy podziękować zespołowi za ich wysiłki.

Masz rację, nieufnie ufając innemu narzędziu z GitHub, biorąc pod uwagę sposób, w jaki się tu dostaliśmy. Jednak okoliczności są nieco inne. W przeciwieństwie do skryptu zaangażowanego w dostarczanie złośliwego kodu, skrypt do usuwania jest krótki i ręcznie go skontrolowaliśmy — każdy wiersz. Sami również przechowujemy plik, aby upewnić się, że nie można go zaktualizować bez możliwości ręcznego potwierdzenia, że jest bezpieczny. Przetestowaliśmy ten skrypt na wielu komputerach, aby upewnić się, że jest skuteczny.

Najpierw pobierz spakowany skrypt z naszej strony internetowej, a następnie rozpakuj go w dowolnym miejscu.

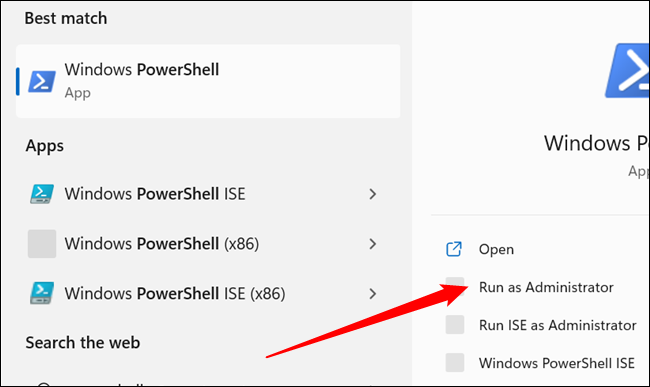

Następnie musisz włączyć skrypty. Kliknij przycisk Start, wpisz "PowerShell" w pasku wyszukiwania i kliknij "Uruchom jako administrator".

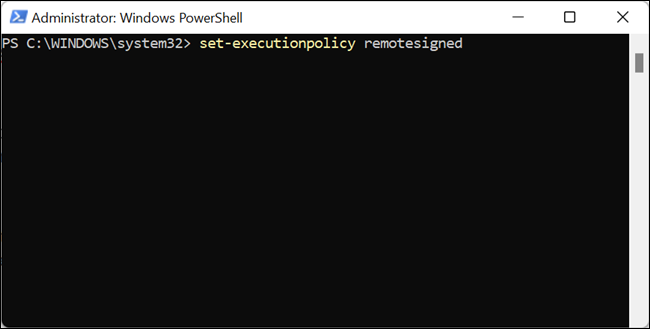

Następnie wpisz lub wklej set-executionpolicy remotesigned w oknie PowerShell i naciśnij Y. Następnie możesz zamknąć okno PowerShell.

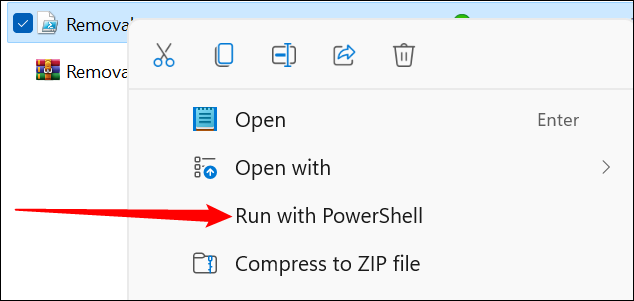

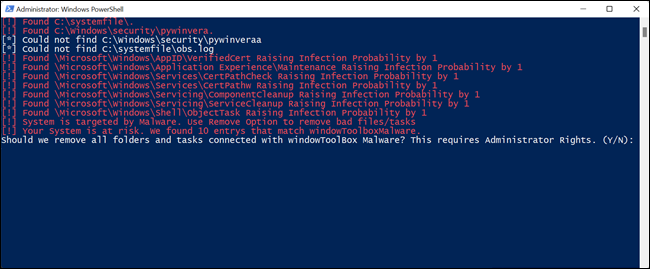

Przejdź do folderu pobierania, kliknij prawym przyciskiem myszy Removal.ps1 i kliknij „Uruchom z PowerShell”. Skrypt sprawdzi złośliwe zadania, foldery i pliki w twoim systemie.

Jeśli są obecne, będziesz mieć możliwość ich usunięcia. Wpisz "Y" lub "y" w oknie PowerShell, a następnie naciśnij Enter.

Skrypt usunie wtedy wszystkie śmieci utworzone przez złośliwe oprogramowanie.

Po uruchomieniu skryptu usuwania przywróć zasady wykonywania skryptu do ustawień domyślnych. Otwórz PowerShell jako administrator, wprowadź set-executionpolicy default i naciśnij Y. Następnie zamknij okno PowerShell.

Co robimy

Sytuacja ewoluuje, a my obserwujemy wszystko tak, jak to się dzieje. Wciąż pozostaje kilka pytań bez odpowiedzi — na przykład, dlaczego niektórzy ludzie zgłaszają niewyjaśnioną instalację serwera OpenSSH. Jeśli wyjdą na jaw jakieś ważne nowe informacje, z pewnością będziemy Cię na bieżąco informować.

Ponadto chcielibyśmy jeszcze raz podkreślić, że nie ma dowodów na to, że Twoje poufne informacje zostały naruszone. Domena, od której zależy złośliwe oprogramowanie, została usunięta, a jej twórcy nie mogą już nad nią kontrolować.

Ponownie chcielibyśmy szczególnie podziękować osobom, które opracowały sposób działania szkodliwego oprogramowania i stworzyły skrypt, który automatycznie je usuwa. W dowolnej kolejności:

- Pabumake

- BlockyTheDev

- blubbablasen

- Kay

- Limn0

- LinuxUserGD

- Mikasa

- OpcjonalneM

- Sonnenlaufer

- Zergo0

- Zuescho

- Cirno

- Harromann

- Janmm14

- Luzeadev

- XplLiciT

- Zeryther