TECHNOLOGIA BEZPIECZNEGO SZYFROWANIA ZA SSL: WSZYSTKO, CO MUSISZ WIEDZIEĆ!

Opublikowany: 2021-04-03Wszystko, co musisz wiedzieć o technikach szyfrowania SSL

Penetracja Internetu doprowadziła również do wzrostu liczby incydentów naruszeń bezpieczeństwa danych. Naruszenia danych mogą mieć poważne konsekwencje dla firm. Mogą wystąpić surowe kary ze strony rządów, procesy sądowe i utrata zaufania klientów. Raport IBM stwierdza, że średni koszt naruszenia bezpieczeństwa danych w 2020 r. wyniesie około 3,86 mln USD.

W związku z tym firmy muszą mieć odpowiednie systemy, aby temu zapobiec. Szyfrowanie jest kluczowym elementem zapewniającym bezpieczeństwo sieci i strony internetowej. Pomaga firmom zapobiegać naruszeniom danych. W tym artykule omówimy różne techniki szyfrowania SSL i sposób, w jaki pomaga ono firmom zapobiegać naruszeniom danych.

Podstawowa koncepcja certyfikatów SSL i SSL

Jednym z automatycznych wyborów dla firm, które mają do czynienia z szyfrowaniem, jest zainstalowanie certyfikatu SSL. Ale najpierw dowiedzmy się więcej o technologii SSL. Warstwa Secure Socket Layer umożliwia bezpieczną komunikację między serwerami WWW i klientami WWW. Pomaga tworzyć połączenia, które nie mogą być łatwo włamane przez osobę trzecią.

Obecnie certyfikaty SSL wykorzystują technologię Transport Layer Security (TLS), a komunikacja jest szyfrowana tak, aby była czytelna tylko dla pożądanego odbiorcy. Certyfikaty uwierzytelniają również odbiorcę informacji i zapewniają, że nie wchodzisz w interakcję z oszustem. Firmy mogą mieć solidny proces bezpieczeństwa, jeśli wybiorą certyfikat SSL od oryginalnych dostawców SSL, takich jak ClickSSL , ponieważ nie tylko dają zaufane certyfikaty SSL, ale także zapewniają ogromną gwarancję CA jako zabezpieczenie.

Certyfikaty SSL wzbudzają również zaufanie w umysłach odwiedzających witrynę, sprawdzając obecność znaku kłódki na pasku adresu. Co więcej, witryny handlu elektronicznego muszą przestrzegać norm PCI-DSS, które wymagają zainstalowania certyfikatu SSL. Może również zapobiegać atakom typu phishing, ponieważ przestępcom trudno będzie uzyskać certyfikat przy użyciu fałszywych danych uwierzytelniających.

Podstawy szyfrowania z typami

Algorytmy używane w procesie szyfrowania wykorzystują również klucze kryptograficzne, które zapewniają, że proces jest kompletny. Istnieją dwa główne rodzaje szyfrowania, a mianowicie. szyfrowanie symetryczne i asymetryczne. Używają różnych algorytmów do szyfrowania danych.

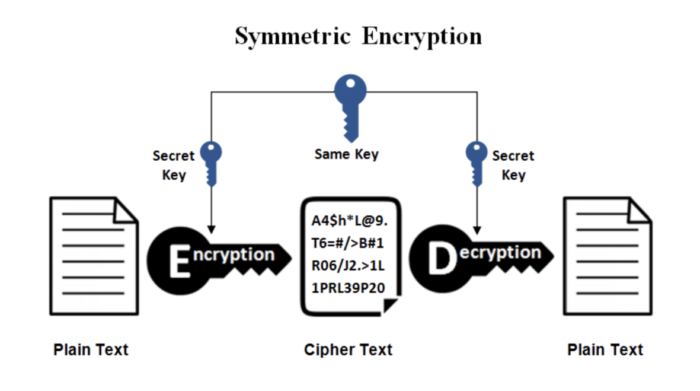

1: Szyfrowanie symetryczne

Ta forma szyfrowania wykorzystuje ten sam klucz do szyfrowania i odszyfrowywania danych. Jest to bardziej prosty proces szyfrowania. Jedną z jego krytycznych cech jest prostota, ale dane nie mogą być zrozumiane przez nikogo, kto nie posiada klucza deszyfrującego. Może to być hasło lub ciąg liter utworzony za pomocą generatora liczb.

Są szybsze niż szyfrowanie asymetryczne i wymagają mniejszej mocy obliczeniowej oraz nie zmniejszają prędkości Internetu. Istnieje kilka technik szyfrowania symetrycznego, ale omówimy niektóre z typowych.

2: Algorytm szyfrowania DES

Ta metoda szyfrowania wykorzystywała 56-bitowy klucz szyfrowania i była używana w wersjach TLS 1.0 i 1.1. Algorytm konwertuje 64 bity danych dzieląc je na dwa bloki po 32 bity. Proces szyfrowania jest wtedy wykonywany indywidualnie.

Istnieje 16 rund procesów, takich jak permutacja, ekspansja, podstawianie lub XOR, wraz z okrągłym kluczem. Długość klucza szyfrowania była niewielka, co umożliwiało ataki typu brute force na jego sieci. Algorytm DES był ryzykowny i został naruszony przez kilka podmiotów. Obecnie nie jest używany.

3: Algorytm szyfrowania 3DES

Jest oficjalnie znany jako potrójny algorytm szyfrowania danych i jest zwykle znany jako 3DES. 3DES jest ulepszoną wersją DES i trzykrotnie wykorzystuje algorytm DES dla każdego bloku danych. Algorytm ten znalazł również zastosowanie w różnych protokołach kryptograficznych, takich jak IPsec, TLS, OpenVPN i SSH.

Algorytm był używany w różnych aplikacjach, w tym w systemie płatności EMV, Firefox i Microsoft Office. Luka Sweet32 była krytyczna, a Narodowy Instytut Standardów i Technologii (NIST) ogłosił wytyczne, które zaprzestały używania algorytmu po 2023 roku.

4: Algorytm szyfrowania AES

NIST zatwierdził standard szyfrowania w 2001 roku. Jest on powszechnie stosowany i szybszy niż technika DES. Niektóre z krytycznych cech tego algorytmu to użycie danych 128-bitowych i kluczy 128/192/256-bitowych. Ma szereg powiązanych operacji i opiera się na podstawieniu i permutacji.

W tym procesie dane są przekształcane w bloki, a następnie do ich szyfrowania używany jest klucz szyfrowania. Kilka podprocesów obejmuje podbajty, przesuwanie wierszy, mieszanie kolumn i dodawanie okrągłych kluczy. Odszyfrowanie zaszyfrowanego tekstu obejmuje te czynności w odwrotnej kolejności. AES ma kilka zastosowań, w tym bezpieczeństwo procesora, bezpieczeństwo bezprzewodowe, szyfrowanie aplikacji mobilnych, VPN, bezpieczeństwo Wi-Fi itp.

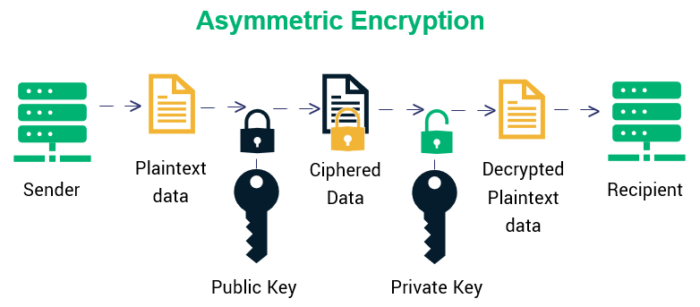

5: Szyfrowanie asymetryczne

Metoda szyfrowania asymetrycznego wykorzystuje dwa różne, ale powiązane klucze. Klucz publiczny służy do szyfrowania, a klucz prywatny do odszyfrowywania. Klucz prywatny jest utrzymywany w tajemnicy, a tylko wyznaczony odbiorca może go użyć do odszyfrowania wiadomości.

Twoje dane są chronione przed atakami typu man-in-the-middle i pozwalają na utworzenie bezpiecznego połączenia bez konieczności wcześniejszej wymiany kluczy przez podmioty. Algorytm wykorzystuje protokół generowania kluczy, który generuje parę kluczy. Funkcja szyfrowania pomaga zaszyfrować dane, a funkcja deszyfrowania umożliwia odszyfrowanie danych przez zamierzonego odbiorcę danych.

6: Algorytm szyfrowania RSA

Algorytm RSA jest jednym z najczęściej używanych algorytmów asymetrycznych i wykorzystuje metodę faktoryzacji liczb pierwszych. Metoda wykorzystuje dwie duże liczby pierwsze, które są następnie mnożone przez większą liczbę. Z tej ogromnej liczby należy wyznaczyć dwie pierwotne liczby. Złamanie go nie jest łatwe, a badania pokazują, że może to zająć lata.

RSA zapewnia skalowalność i jest dostępny w różnych długościach bitowych, a mianowicie. 768-bitowy, 1024-bitowy, 2048-bitowy, 4096-bitowy itd. wykorzystuje proste podejście, które ułatwia jego użycie w PKI. Ta metoda szyfrowania jest szeroko stosowana w technologii SSL.

7: algorytm szyfrowania ECC

Ta metoda szyfrowania obejmuje krzywą eliptyczną, a zbiór punktów spełnia równanie matematyczne (y 2 = x 3 + ax + b). Jest to skomplikowany algorytm i jest nieodwracalny, co oznacza, że trudno go odwrócić i powrócić do pierwotnego punktu. Znalezienie nowego punktu staje się trudne, nawet jeśli znany jest pierwotny punkt.

Ponieważ jest bardziej złożona, metoda ta zapewnia wyższy poziom ochrony. Krótsze klucze pozwalają algorytmowi działać szybciej i wymagają mniejszej mocy obliczeniowej. Jeśli jest używany w certyfikatach SSL, strona ładuje się szybciej. Ta metoda służy do stosowania podpisów cyfrowych oraz w generatorach pseudolosowych.

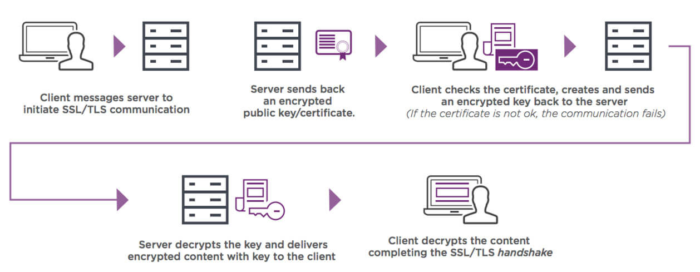

Jak działają certyfikaty SSL

Gdy przeglądarka próbuje połączyć się ze stroną internetową, żąda jej identyfikacji. Serwer WWW wysyła kopię certyfikatu SSL. Sprawdzane jest, czy certyfikatowi można zaufać. Jeśli pochodzi z zaufanego urzędu certyfikacji, wiadomość jest wysyłana z powrotem do serwera. Serwer powraca z cyfrowo podpisanym potwierdzeniem, a zaszyfrowane dane mogą być udostępniane między serwerem internetowym a przeglądarką.

Istnieją różne rodzaje certyfikatów i możesz wybrać jeden w zależności od swoich wymagań. Blogi i mniejsze strony internetowe mogą wybrać certyfikat SSL dla jednej domeny. Jeśli chcesz zabezpieczyć kilka domen i wiele subdomen razem, jeden z certyfikatów Multi Domain SSL może pomóc, a pojedynczy certyfikat SSL Wildcard jest idealnym rozwiązaniem, gdy sklep internetowy jest zajęty subdomenami i chce zaszyfrować wszystkie informacje, które są przesyłane przez domenę główną i powiązane z nią subdomeny.

Wniosek

Wzrost liczby udanych naruszeń danych skłonił firmy do zabezpieczenia swoich wewnętrznych procesów. Jednym z najlepszych sposobów jest użycie szyfrowania SSL, aby zapewnić bezpieczną komunikację między serwerem a klientami przeglądarek. Uniemożliwi to nieautoryzowanym osobom trzecim dostęp do informacji.