Jak całkowicie zniknąć z Internetu?

Opublikowany: 2022-01-29Niektórzy mogą powiedzieć, że internet został zbudowany na anonimowości, torując drogę do miejsca, w którym króluje wolność słowa. Ale po latach zdobywania wiedzy o tym, kto podgląda wszystko, co robimy online, prywatność w sieci nie jest dana.

Nie chodzi tylko o szpiegostwo rządowe; chodzi również o to, ile danych zebrały duże firmy, takie jak Amazon, Google, Facebook i Microsoft, aby wyświetlać ukierunkowane reklamy — nie wspominając już o tym, jaka część Twoich danych osobowych jest wykorzystywana we wszystkich naruszeniach i włamaniach.

Zawsze będą dobre powody, dla których ludzie będą korzystać z Internetu bez śledzenia. Po pierwsze, anonimowość może być jedynym sposobem ujawnienia korupcji przez prawdziwego informatora, biorąc pod uwagę sposób, w jaki niektórzy zostali potraktowani. Ale nie ma nic złego w chęci zachowania anonimowości, bez względu na to, co robisz.

Czy można w ogóle przejąć kontrolę nad własną prywatnością w Internecie? Ostatecznie jedynym sposobem, aby pozostać naprawdę anonimowym w Internecie, jest… w ogóle nie korzystać z Internetu. Jednak dla większości z nas to nie jest realna opcja. Oto podsumowanie tego, co możesz zrobić, aby zminimalizować szpiegostwo, reklamy kierowane i kradzież tożsamości podczas odkrywania świata online .

Zakryj swoje ślady

Zostań fanem palnika

Jeśli chcesz być anonimowy, zapomnij o korzystaniu ze smartfona. Znani twórcy mobilnych systemów operacyjnych są maniakami kontroli (Apple) i serwerami reklam (Google). Aby zachować anonimowość podczas korzystania z telefonu, wybierasz telefon na kartę, czyli palnik.

Nawet z palnikiem istnieją zapisy połączeń, więc Twoja lokalizacja może być nadal triangulowana za pomocą GPS i lokalizacji wieży. Jednak, jak widziałeś na filmach, zawsze możesz wrzucić telefon do przejeżdżającej ciężarówki i poprowadzić kogoś, kto może cię śledzić, w pościgu za dziką gęsią. Zaletą nagrywarki jest to, że Twoje prawdziwe imię i nazwisko nie jest powiązane z urządzeniem.

Ale kiedy masz już drogi smartfon, kupowanie większej ilości sprzętu jest bolesne. Na szczęście istnieje wiele aplikacji, które zapewniają tymczasowe, anonimowe numery, których możesz używać na Androidzie lub iOS. (Jedna z tych aplikacji nazywa się, trafnie, Burner).

Zapora ogniowa

Czy Twój komputer stacjonarny lub laptop jest podłączony bezpośrednio do modemu szerokopasmowego? To bardzo zły pomysł. Hakerzy nieustannie bombardują adresy IP, aby sprawdzić, czy mogą dostać się do systemu.

Zawsze powinieneś mieć router w swojej sieci domowej, który może złagodzić próby włamań dzięki wbudowanej zaporze sieciowej. Router wykorzystuje translację adresów sieciowych (NAT), aby przypisać adres IP do każdego urządzenia w sieci domowej: są one wtedy widoczne tylko w tej sieci. Bezpośrednie ataki można czasem zatrzymać w tym miejscu. Tak czy inaczej potrzebujesz routera do udostępniania połączenia internetowego i Wi-Fi. Nawet router zintegrowany z modemem — taki, jaki otrzymujesz od usługodawcy internetowego — jest lepszy niż brak routera.

Możesz także użyć oprogramowania zapory zainstalowanego na twoim komputerze. Windows 10 zawiera całkiem przyzwoite rozwiązanie o nazwie - zgadłeś - Zapora systemu Windows. Zapory ogniowe można również znaleźć w ramach pakietów bezpieczeństwa. Ale jak wyjaśnia główny analityk PCMag ds. bezpieczeństwa, Neil J. Rubenking, tak naprawdę nie potrzebujesz kolejnej zapory, jeśli używasz tej, która jest dostarczana z systemem Windows.

Aby uzyskać prawdziwą anonimowość w oparciu o system operacyjny, przestań używać systemu Windows lub macOS na pulpicie i przejdź do dystrybucji Linuksa, która specjalizuje się we wszystkich formach utrzymywania twojej tajemnicy. Twój najlepszy zakład to Tails: Amnesic Incognito Live System.

Śledź własne ukrycie

Co Twój komputer (lub tablet lub smartfon) zdradza o Tobie, gdy odwiedzasz strony internetowe? Witryna przynajmniej zna Twój adres IP (i jest to konieczne; w przeciwnym razie nie uzyskasz żadnych wyników).

W większości przypadków zna również Twoją przybliżoną fizyczną lokalizację (sprawdzając, gdzie Twój dostawca usług internetowych dostarcza te adresy IP; zobacz to w akcji w IPLocation) i prawdopodobnie Twoją strefę czasową i język, którym się posługujesz — wszystkie dobre informacje dla reklamodawców. Twoja przeglądarka może również oferować system operacyjny, typ przeglądarki i wersje oprogramowania, które uruchamiasz dla wtyczek do przeglądarek. Informuje nawet o zainstalowanych czcionkach. Wszystko to daje Twojemu systemowi unikalny odcisk palca. A jak wie każdy, kto oglądał Prawo i porządek , czasami wystarczy unikalny odcisk palca, aby Cię wyśledzić.

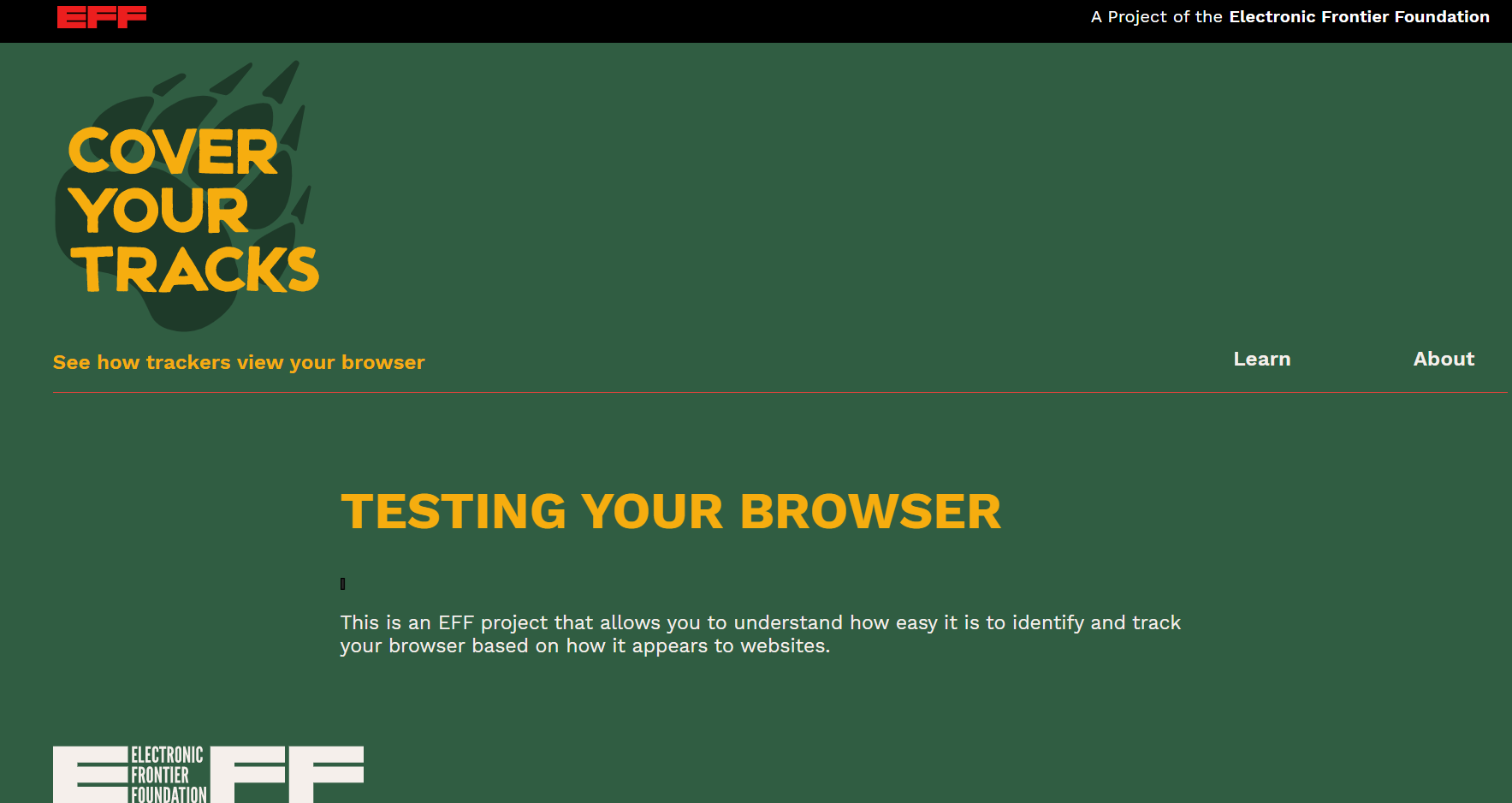

Jeśli w to nie wierzysz, odwiedź MyBrowserInfo lub BrowserLeaks.com, aby uzyskać pełny raport. Następnie sprawdź narzędzie EFF Cover Your Tracks, aby zobaczyć, jak dobrze chronią Cię Twoja przeglądarka i VPN.

Możesz użyć rozszerzeń przeglądarki w Chrome, Firefox, Opera i Edge, aby zwiększyć swoją prywatność. EFF ma własny Privacy Badger, który monitoruje strony, które Cię monitorują. Rozszerzenie przeglądarki Ghostery blokuje wszelkiego rodzaju elementy śledzące i reklamy w prawie wszystkich przeglądarkach. Wyszukiwarka DuckDuckGo zapewniająca prywatność ma również podobne rozszerzenie o nazwie Privacy Essentials.

Co więcej, nawet jeśli masz VPN — wirtualną sieć prywatną — działającą, jak powinieneś (patrz poniżej), może przeciekać. Oto jak wrócić do trybu ukrycia.

Surfuj bezpieczniej

Upewnij się, że Twoja przeglądarka nie przechowuje zbyt wielu danych osobowych. W menu ustawień wyłącz możliwość przechowywania przez przeglądarkę haseł używanych do uzyskiwania dostępu do stron internetowych i usług. To może być uciążliwe, ponieważ powinieneś mieć inne hasło dla każdej usługi, z której korzystasz. Lepszą alternatywą jest użycie dedykowanego menedżera haseł, który działa na wszystkich Twoich urządzeniach.

Przeglądarki przechowują obrazy, historię surfowania i to, co pobrałeś, a także pliki cookie, które mogą zapamiętywać przydatne rzeczy, takie jak ustawienia i hasła. Od czasu do czasu usuwaj te informacje, czyszcząc pamięć podręczną przeglądarki.

Główne przeglądarki mają anonimowe tryby surfowania. Chrome nazywa się Incognito (naciśnij Ctrl + Shift + N , aby uzyskać dostęp); w Firefoksie jest to przeglądanie prywatne; aw Microsoft Edge jest to przeglądanie prywatne. Korzystanie z trybu anonimowego uniemożliwia przeglądarce zapisywanie haseł, plików cookie, plików do pobrania i zawartości pamięci podręcznej, takiej jak obrazy.

Każda przeglądarka, której używasz do ochrony prywatności, powinna mieć wyłączoną obsługę JavaScript. JavaScript może pomóc serwerowi WWW zidentyfikować wszelkiego rodzaju rzeczy poza przeglądarką, takie jak rozmiar monitora — a te informacje są wykorzystywane do odcisków palców dla Twojego systemu i Ciebie. Możesz wyłączyć i włączyć JavaScript w określonych witrynach (niektóre witryny tego wymagają) za pomocą rozszerzeń, takich jak NoScript i ScriptSafe.

Wiele przeglądarek jest rozliczanych jako zorientowane na prywatność. Oczywiście używają tych samych silników renderujących, co wielkie nazwiska, zwłaszcza silnika Google Chromium; różnica polega na tym, że przeglądarki nie udostępniają Google żadnych informacji. Przykłady obejmują Epic, Comodo Dragon, Comodo IceDragon (oparty na Firefoksie) i oczywiście przeglądarkę Tor (więcej poniżej).

Jeśli szukasz bardziej popularnej przeglądarki z dodatkowymi zabezpieczeniami, rozważ Operę — ma ona wbudowaną bezpłatną sieć VPN. (Pamiętaj, że jej sieć VPN chroni tylko ruch przeglądarki, a nie inne aplikacje na komputerze korzystające z Internetu. )

Użyj wyszukiwarki innej niż Google lub Bing, która chce sprzedać, sprzedać, sprzedać. Przejdź do DuckDuckGo lub Swisscows lub sprawdź te opcje.

Podsumowując, korzystanie z trybów ukrywania się, specjalnych przeglądarek i prywatnych wyszukiwarek nie sprawi, że będziesz całkowicie anonimowy. Uniemożliwiają jednak witrynom zapisywanie informacji na Twoim komputerze, w tym plików cookie, które mogą być wykorzystane do ustalenia Twoich nawyków przeglądania.

Serwery proxy i VPN oraz Tor, ojej

Sposobem na upewnienie się, że osoby z zewnątrz nie zbierają informacji o Tobie podczas przeglądania sieci, jest udawanie kogoś innego w innej lokalizacji. Wymaga to serwera proxy lub połączenia z wirtualną siecią prywatną (VPN) — a nawet lepiej, obu. Dzięki odpowiedniej kombinacji możesz być nie tylko anonimowy, ale także surfować po stronach w innych krajach, tak jakbyś był tubylcem.

Serwer proxy — system komputerowy lub router, który działa jako przekaźnik między klientem a serwerem — nie jest przeznaczony dla początkujących, ale dzięki FoxyProxy możesz zacząć. Działa z głównymi przeglądarkami i oferuje usługi proxy i narzędzia VPN.

Usługi VPN są wszędzie. Mają tę zaletę, że zabezpieczają ruch między Twoim komputerem a serwerami oraz maskują Twój adres IP i lokalizację. Na przykład, łącząc się przez moją służbową sieć VPN, odwiedzane przeze mnie witryny wierzą, że jestem w centrali firmy, chociaż pracuję z domu.

Sieci VPN są również podwójnym sposobem na uzyskanie dostępu do treści z blokadą lokalizacji. Jeśli na przykład jesteś w kraju, który nie może uzyskać BBC iPlayer lub Netflix, VPN może być Twoim biletem. Na przykład Netflix rozprawia się z tą taktyką, kiedy tylko może.

Żadna dyskusja na temat anonimowości online nie jest kompletna bez wzmianki o Tor . Nazwa pochodzi od akronimu „routera cebulowego” — metafory wielu warstw zabezpieczeń.

Tor to darmowa sieć tuneli do routingu żądań internetowych i pobierania stron. To nie to samo, co VPN, ale może być jeszcze bezpieczniejszy do maskowania Twojej tożsamości. Tor ma uniemożliwić odwiedzanej witrynie poznanie, kim jesteś — ale czy tak jest?

Kontrowersje szpiegowskie Agencji Bezpieczeństwa Narodowego ujawnione przez Edwarda Snowdena w 2013 r. obejmowały coś, co niektórzy uważali za obejście problemu w celu zidentyfikowania użytkowników Tora. Ale to nie było takie proste. Jak wyjaśnił ekspert ds. bezpieczeństwa Bruce Schneier w The Guardian , NSA faktycznie monitoruje tak zwane „węzły wyjściowe” Tora — agencja mogła powiedzieć, że użytkownicy używają Tora, ale nie kim są. NSA przeprowadziła atak typu „man in the middle”, podszywając się pod witrynę, której chciał użytkownik (na przykład Google), i mogłaby wysłać dane z powrotem do użytkownika, który wykorzystałby luki w przeglądarce, które można wykorzystać, a nie dziurę w Torze.

Lekcja z tego: dbaj o aktualność swoich przeglądarek lub użyj jednej z wcześniej wymienionych przeglądarek anonimizujących.

Zgadnij, która firma oferuje również przeglądarkę anonimizującą? Tor ma pakiet przeglądarki dla systemu Windows (uruchom go z pamięci flash, aby zabrać ze sobą), macOS lub Linux; jest dostępny w 16 językach. Jest też przeglądarka Tor dla urządzeń z Androidem; Użytkownicy iOS mogą wypróbować zewnętrzną przeglądarkę VPN + TOR i aplikację Ad Block.

Tor nie jest całkowicie niezawodny — teoria jest taka, że nadal możesz być śledzony przez osobę wystarczająco wykwalifikowaną (nawet jeśli nie może odczytać tego, co wysyłasz). Lista potencjalnych słabości Tora jest długa.

Nowa przeglądarka z wbudowaną wyszukiwarką próbuje pokonać grzmot prywatności Tora — projekt o otwartym kodzie źródłowym o nazwie Brave. Jako darmowe pobieranie, warto spróbować, ale Brave miał już pewne problemy i przechodzi na kryptowalutę, aby zmienić zasady zarabiania pieniędzy przez strony internetowe.

Jeśli wyczuwasz trend polegający na tym, że żadne oprogramowanie nie zapewnia 100% anonimowości, zwracasz na to uwagę. Ale wszystkie te kroki są jak zamek w drzwiach: Jasne, ktoś mógłby go kopnąć — ale po co ułatwiać to, zostawiając otwarte drzwi?

Anonimizuj swój e-mail

Chociaż zachowanie całkowitej prywatności podczas surfowania jest przyjemne, może być jeszcze ważniejsze, aby Twoja poczta e-mail była anonimowa, aby uniknąć spamu lub inwigilacji. Problem polega na tym, że poczta e-mail po prostu nie została zbudowana z myślą o bezpieczeństwie.

Oczywiście istnieją bezpieczne usługi poczty e-mail. Używają szyfrowania do zaszyfrowania wysyłanych wiadomości i wymagają od odbiorcy podania hasła do odszyfrowania wiadomości. Edward Snowden korzystał z usługi poczty internetowej znanej jako Lavabit, która była tak bezpieczna, że rząd nalegał na przekazanie prywatnych kluczy użytkowników. Trzeba przyznać, że firma Lavabit została natychmiast zamknięta, aby chronić swoich klientów. Później powrócił z jeszcze większą liczbą funkcji bezpieczeństwa przekazywanych przez użytkownika. Miej więc świadomość, że taka usługa może być zagrożona. Większość nie umrze, by cię chronić.

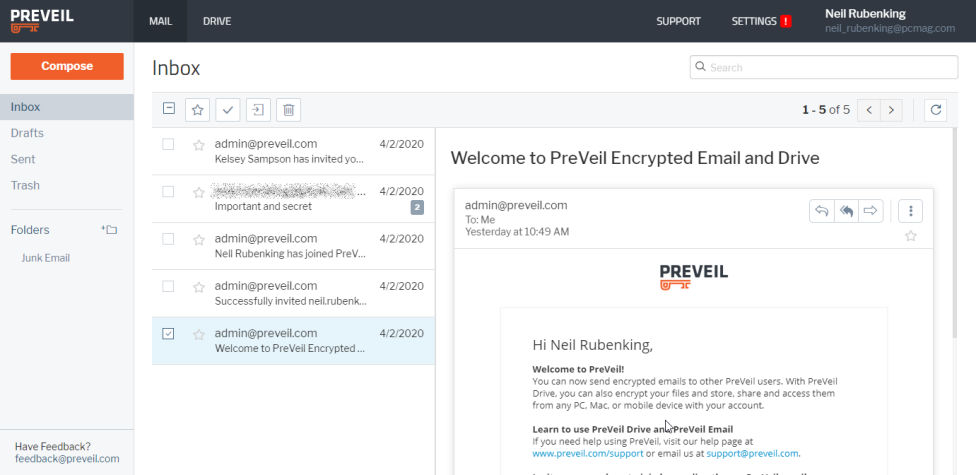

Jeśli potrzebujesz usługi poczty internetowej, która będzie obsługiwać zaszyfrowane wiadomości, najlepszym, co widzieliśmy, jest bezpłatny PreVeil, który oferuje bezpieczne przechowywanie w chmurze, a także szyfrowanie na poziomie broni i jest łatwy w użyciu. Aby uzyskać więcej opcji, przeczytaj Najlepsze usługi szyfrowania poczty e-mail i Jak utworzyć anonimowe konto e-mail.

Możesz pomyśleć, że Twoje konto Gmail jest bezpieczne, ponieważ widzisz ikonę kłódki w przeglądarce i uzyskujesz do niej dostęp za pomocą połączenia Secure Sockets Layer (SSL) (oznaczonego https:// w adresie URL). Ale SSL szyfruje tylko dane przesyłane z urządzenia na serwer.

Polecane przez naszych redaktorów

To zawsze będzie problem z usługami internetowymi. Niektóre usługi mogą zapewniać szyfrowanie tych typów wiadomości e-mail: Virtru to usługa przeznaczona wyłącznie dla Gmaila działającego w Chrome. Mailvelope to rozszerzenie (dla Chrome, Edge i Firefox), które zabezpiecza Gmaila, Outlook.com, Yahoo Mail i inne. FlowCrypt to kolejny.

Być może mądrym posunięciem jest rezygnacja z poczty internetowej i trzymanie się oprogramowania klienckiego na komputery stacjonarne. Outlook 2007 i nowsze wersje mają wbudowane narzędzia do szyfrowania, a Thunderbird Mozilli zawiera mnóstwo dodatków (w tym wiele z naszych usług szyfrowania wiadomości e-mail, takich jak PreVeil) do obsługi szyfrowania/odszyfrowywania wiadomości.

Wyeliminuj spam ze swojej diety

Poza oczywistymi zabezpieczeniami — nigdy, przenigdy nie klikaj łącza w wiadomości spamowej ani nawet nie otwieraj wiadomości e-mail ze spamem — najlepszym sposobem na pokonanie spamu jest nigdy nie pozwalanie spamerom na uzyskanie Twojego adresu e-mail. Niestety jest to prawie niemożliwe, ale istnieją metody na złagodzenie.

Po pierwsze, użyj aliasu lub fikcyjnego adresu e-mail, który działa z każdą usługą wymagającą adresu e-mail. Możesz mieć możliwość jej założenia, jeśli posiadasz własną nazwę domeny. Na przykład w Google Workplace masz adres podstawowy, taki jak [email protected]oursite.com , ale możesz również użyć [email protected] jako aliasu do rejestracji online; wiadomości do drugiego mogą być przekazywane na adres główny. Gdy spam zacznie zbierać, zmień lub zabij ten drugi adres. Możesz utworzyć do 30 aliasów na osobę.

Gmail jest nieco prostszy: aby utworzyć alias, dołącz coś do nazwy użytkownika. Zmień „[email chroniony]” na „[email chroniony]”; Gmail ignoruje wszystko po znaku plus. Gdy dany alias gromadzi spam, odfiltruj go bezpośrednio do kosza. Oto wideo, jak to zrobić w Gmailu:

Poczta Yahoo oferuje adresy jednorazowe (w obszarze Ustawienia > Zabezpieczenia ), które są podobne — zawiera nazwę podstawową, a następnie dodawane jest dodatkowe słowo kluczowe, takie jak „[email protected]” Outlook.com obsługuje również aliasy, do 10 na konto. Poszukaj Aliasów Konta w Ustawieniach Konta. Jeśli masz własną nazwę domeny, sprawdź panel sterowania u swojego usługodawcy hostingowego — prawdopodobnie będą tam dostępne narzędzia do tworzenia aliasów.

Jeśli tymczasowo potrzebujesz aliasu, bardzo przydatny jest adres jednorazowy. Mamy recenzje pięciu produktów, które oferują jednorazowe adresy e-mail: Abine Blur, Bulc Club, Burner Mail, ManyMe i SimpleLogin. Pamiętaj, że Abine Blur Premium pozwala robić zakupy online bez ujawniania prawdziwego adresu e-mail, numeru telefonu lub danych karty kredytowej, a także zarządza hasłami. Program otrzymał ocenę 4,5 (wybitną) od naszego recenzenta, a także jest dostępny w wersji bezpłatnej.

Bezpieczeństwo społecznościowe (sieci)

Czy powinieneś dbać o bezpieczeństwo, jeśli chodzi o sieci społecznościowe? Oczywiście, że powinieneś! Nie są altruistycznymi organizacjami non-profit — te platformy zarabiają, mając wielu użytkowników, którzy oglądają mnóstwo reklam. Oznacza to, że od czasu do czasu udostępniają Twoje dane podmiotom wątpliwym. Możesz też nie chcieć, aby wszyscy Twoi znajomi i obserwatorzy oraz ich rozbudowane sieci znali całą Twoją firmę. Oto kilka wskazówek dotyczących znikania (częściowego lub całkowitego) z sieci społecznościowych.

Najpierw na komputerze przejdź do menu Konto w prawym górnym rogu i wybierz Ustawienia i prywatność > Ustawienia > Prywatność. Kliknij link „Edytuj” przy każdym wyborze na tej stronie, aby spersonalizować, kto może co zobaczyć, kto może Cię zaprzyjaźnić, a nawet kto może Cię wyszukać. Uzyskaj tak szczegółowe informacje, jak chcesz — na przykład upewniając się, że starzy chłopaki lub dziewczyny nie widzą Twoich postów.

Na koniec sprawdź swoje dane kontaktowe: Przejdź do ogólnych ustawień konta w sekcji Ogólne i ponownie kliknij "Edytuj" obok każdego wpisu. Dokładnie sprawdź wprowadzone adresy e-mail i numery telefonów. Zminimalizuj listę osób, które mają jak najwięcej dostępu, aby zmaksymalizować anonimowość.

Aby opuścić Facebooka, możesz dezaktywować lub usunąć swoje konto. Dezaktywacja pozostawia Twoje dane na stronie w przypadku, gdy zdecydujesz się na powrót. Facebook dezaktywuje twoje konto na dwa tygodnie, na wypadek, gdybyś naprawdę tego nie chciał — a potem zniknie. (Nawet wtedy niektóre zdjęcia cyfrowe mogą pozostać.) Przejdź do swojego konta na pulpicie, kliknij menu rozwijane w prawym górnym rogu ekranu i wybierz Ustawienia i prywatność > Ustawienia > Prywatność . Kliknij Twoje informacje z Facebooka po lewej stronie. Przewiń w dół, a na dole zobaczysz dezaktywację i usunięcie .

Świergot

Nie umieszczaj swojej witryny ani prawdziwych adresów e-mail w swoim profilu. Upewnij się, że Twoje hasło różni się od hasła do każdej innej witryny. To dobra rada, ale wiemy, że ludzie jej nie stosują, więc często ją powtarzamy. Naprawdę powinieneś z Twitterem, który miał pewne naruszenia bezpieczeństwa.

Masz również opcję, w obszarze Ustawienia > Prywatność i bezpieczeństwo , aby chronić swoje tweety, co oznacza, że tylko zatwierdzeni przez Ciebie obserwujący mają do nich dostęp. Chronionych tweetów nie można przeszukiwać ani retweetować, a nie można udostępniać do nich stałych linków niezatwierdzonym obserwatorom. (To powiedziawszy, oszukujesz się, jeśli myślisz, że korzystanie z sieci społecznościowych – lub publikowanie czegokolwiek w Internecie – jest prywatne – wystarczy jeden „zatwierdzony obserwator”, aby zrobić zrzut ekranu i podzielić się nim ze światem.)

Aby całkowicie opuścić Twittera, w menu Ustawienia i Prywatność dotknij Konto, przewiń w dół i wybierz "Dezaktywuj swoje konto". Będziesz mieć 30 dni na zmianę zdania i reaktywację; w przeciwnym razie znikniesz.

Gmail

Chcesz zrzucić Gmaila? Najpierw zalecamy pobranie wiadomości e-mail. Po zalogowaniu się na konto Gmail przejdź do myaccount.google.com, kliknij Dane i prywatność, a następnie Pobierz swoje dane, co przeniesie Cię do Google Takeout. Postępuj zgodnie z instrukcjami, aby wyeksportować e-maile z Gmaila. Po zabezpieczeniu archiwum poczty e-mail wróć na myaccount.google.com lub kliknij swój awatar konta w prawym górnym rogu skrzynki odbiorczej Gmaila i wybierz Zarządzaj kontem Google. W sekcji Zarządzaj swoimi danymi i prywatnością kliknij Usuń swoje konto Google.

Wyłączenie konta powoduje, że jest ono nieaktywne do czasu ponownego zalogowania, podczas gdy usunięcie konta usuwa Twój profil, zdjęcia, filmy, komentarze, polubienia i obserwatorów. Nie możesz jednak użyć aplikacji do wyłączenia lub usunięcia konta; musisz zalogować się na Instagram.com, aby to zrobić.

Aby wyłączyć, na stronie głównej konta kliknij swoje imię i nazwisko, aby wyświetlić profil konta, kliknij Edytuj profil, a następnie kliknij łącze na dole: „Tymczasowo wyłącz moje konto”. Aby usunąć, kliknij Usuń swoje konto na stronie głównej. Kliknij menu rozwijane i wybierz odpowiedź, aby odpowiedzieć na pytanie, dlaczego usuwasz swoje konto. Wpisz swoje hasło, a następnie kliknij „Trwale usuń moje konto”.

Witryna umożliwia dostosowanie opcji prywatności: Kliknij ikonę swojego profilu (zdjęcie), a następnie kliknij Ustawienia i prywatność w menu rozwijanym i wybierz Preferencje konta, a następnie Widoczność, aby wyświetlić opcje. Możesz także hibernować swoje konto, co jest podobne do dezaktywacji na innych platformach. Możesz też całkowicie usunąć swoje konto. Ponownie przejdź do Ustawienia i w obszarze Preferencje konta kliknij Zarządzanie kontem i Zamknij konto. Kliknij Kontynuuj i wybierz powód zamknięcia konta, a następnie kliknij Dalej. Wpisz swoje hasło i gotowe.

TIK Tok

TikTok nie wymaga tworzenia konta, aby skorzystać z usługi; możesz pobrać aplikację i od razu zacząć odkrywać filmy. Nie chcesz już tego? Po prostu usuń TikTok z telefonu. Jeśli jednak masz konto, odinstalowanie aplikacji nie wpłynie na zawartość, którą już utworzyłeś i zebrałeś, więc najlepiej wyczyść tablicę. Otwórz aplikację TikTok, a następnie dotknij przycisku profilu w prawym dolnym rogu aplikacji i wybierz trzywierszowe menu hamburgerów w prawym górnym rogu. Dotknij "Zarządzaj kontem", a następnie "Usuń konto" u dołu strony.

Jeśli martwisz się o śledzenie podczas surfowania, wyloguj się z powyższych usług, a także z Microsoft, Google, Amazon i Apple, gdy skończysz z nich korzystać. W przeciwnym razie serwery reklamowe i pliki cookie itp., które są obsługiwane przez te usługi lub ich podmioty stowarzyszone, będą prawie zawsze wiedziały, gdzie i kiedy korzystasz z Internetu. Wylogowanie się jest uciążliwe, ponieważ ponowne logowanie jest uciążliwe — i na to właśnie liczą duże firmy śledzące Cię.