Jak zostać zainfekowanym złośliwym oprogramowaniem?

Opublikowany: 2022-01-29W początkach komputerów osobistych każdy użytkownik potrzebował sporo wiedzy technicznej. System się nie uruchamia? Otwórz obudowę i włóż ponownie wszystkie karty rozszerzeń lub wypoleruj terminale gumką do ołówka. Poproś o pomoc podczas tury pytań na spotkaniu grupy użytkowników komputerów PC. Spróbuj zmienić niektóre ustawienia w pliku CONFIG.SYS. Zabawne rzeczy! Ale ta era już dawno minęła. Nowoczesne urządzenia komputerowe po prostu działają przez większość czasu, co może być bardzo nudne. Oto myśl, która urozmaici Twoje życie — dlaczego nie zainfekować komputera złośliwym oprogramowaniem?

Co by się stało, gdyby włączyłeś komputer i wyświetlił ostrzeżenie, że FBI prowadzi śledztwo? A może otworzyłeś przeglądarkę tylko po to, by skonfrontować się z nawałnicą zabawnych i kolorowych reklam? Kto wie, może twój komputer może należeć do armii zombie, zwerbowanej przez pasterza robotów do usunięcia dużej witryny internetowej! Czy to nie byłoby fajne?

Prawdę mówiąc, jeśli chcesz otworzyć się na pełne środowisko złośliwego oprogramowania, będziesz musiał trochę popracować. Nowoczesne systemy operacyjne i komputery są zbyt cholernie odporne na stan niani, a prawie każdy nowy komputer ma preinstalowany pakiet zabezpieczeń. Oto kilka wskazówek, które ułatwią Ci wejście w ten ekscytujący świat.

Wybierz właściwe urządzenie

Kochasz swojego Maca? Twój iPad Pro? Cóż, na razie musisz je odłożyć na bok. Nie ma wątpliwości, że istnieje złośliwe oprogramowanie dla macOS, ale możesz się zestarzać i zszarzać, czekając na atak. Jeśli chodzi o iOS, zapomnij o tym! Wszystko, co sprawia problemy z systemem macOS, gdy próbujesz zdobyć złośliwe oprogramowanie, jest podwójne w przypadku systemu iOS.

Potrzebujesz starego dobrego komputera PC z systemem Microsoft Windows. Im starsza wersja systemu Windows, tym lepiej; nowsze edycje mają pewne irytujące wbudowane funkcje bezpieczeństwa. Jeśli możesz znaleźć pudełko z przestarzałym Windows 95, to jest złote! Microsoft zakończył wsparcie dla tego cennego, zabytkowego systemu operacyjnego w 2001 roku, a hakerzy mieli lata, aby go wykorzystać.

Jeśli nie możesz wymyślić urządzenia z systemem Windows, wybierz Androida. To właśnie robią twórcy złośliwego oprogramowania! Wiele urządzeń z Androidem blokuje się na starej wersji Androida, ponieważ dostawca nie obsługuje aktualizacji, w tym aktualizacji zabezpieczeń. Lizak, ktoś? Fragmentacja Androida oznacza, że istnieje wiele podatnych na ataki telefonów.

Unikaj ochrony przed złośliwym oprogramowaniem

Jeśli próbujesz doświadczyć infekcji złośliwym oprogramowaniem, oczywiście nie chcesz instalować ochrony przed złośliwym oprogramowaniem. To zniweczyłoby cały cel! Ale trzymaj się, nie tylko usuwaj swój program antywirusowy; to nie jest takie proste.

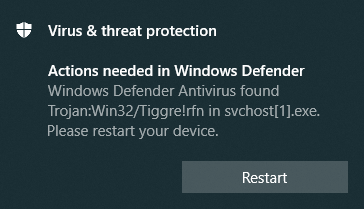

Widzisz, Microsoft naprawdę chce, abyś miał jakąś ochronę antywirusową. Jeśli system Windows 10 wykryje, że nie masz uruchomionego żadnego innego programu antywirusowego, automatycznie włączy Microsoft Windows Defender Security Center. W przeszłości nie stanowiłoby to problemu, ponieważ Windows Defender był tak kiepski. Niestety, najnowsza wersja pokazuje lepsze wyniki testów.

Możesz pomyśleć, że możesz wyłączyć program Windows Defender, zagłębiając się w ustawienia zabezpieczeń i wyłączając ochronę w czasie rzeczywistym. Jednak Defender nadal uruchamia zaplanowane skanowania, więc nie jest to prawdziwe rozwiązanie. Tak, jeśli jesteś czarodziejem PC, możesz edytować Rejestr, aby przebić się przez serce programu Windows Defender. Jesteś czarodziejem? Tak myślałem.

Najlepszym rozwiązaniem jest sprawdzenie naszych recenzji oprogramowania antywirusowego i wybranie takiego, które ma słaby wynik. Możesz także spróbować utrzymać aktywny program antywirusowy, ale wyłączyć zaplanowane skanowania i ochronę w czasie rzeczywistym. Co więcej, użyj starszej wersji systemu Windows, pozbawionej wszystkich zabezpieczeń.

Powiedz przeglądarce, aby się zamknęła

Nowoczesne przeglądarki myślą, że wiedzą wszystko. Pobierz to, ale nie pobieraj tamtego. Ta strona jest w porządku, ale nie możesz na nią wejść. Odrzuć tyranię przeglądarki! W końcu to ty rządzisz.

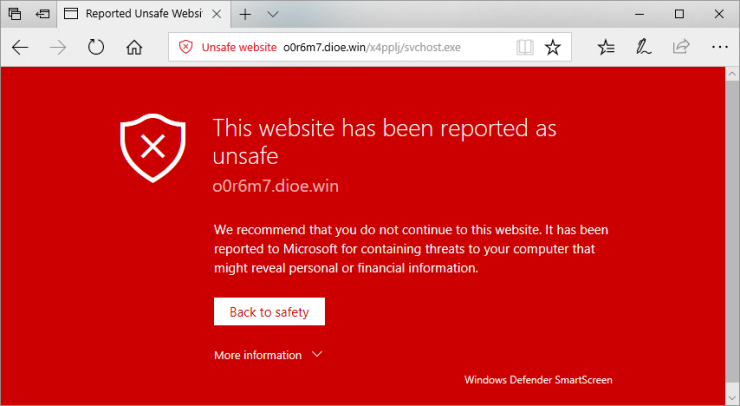

Oczywiście sposób, w jaki unikasz ucisku, różni się w zależności od przeglądarki. W przeglądarce Chrome kliknij Ustawienia w menu, kliknij Zaawansowane i po prostu wyłącz wszystko w sekcji Prywatność i bezpieczeństwo. Jeśli lubisz Edge, wybierz ustawienia z menu, kliknij Wyświetl ustawienia zaawansowane, przewiń w dół i wyłącz Windows Defender SmartScreen.

Użytkownicy Firefoksa powinni kliknąć Opcje, wybrać kartę Prywatność i bezpieczeństwo i odznaczyć pole zatytułowane Blokuj niebezpieczną i zwodniczą zawartość. W oldschoolowym Internet Explorerze naciśnij Alt + T, aby wyświetlić menu Narzędzia, wybierz Filtr SmartScreen Windows Defender i wyłącz tę funkcję.

Otóż to! Możesz swobodnie surfować po całej sieci, nie tylko w miejscach, na które pozwala twoja przeglądarka killjoy. Sprawdź podejrzane linki, niemodne blogi, witryny oferujące bezpłatne narzędzia, gdziekolwiek możesz sobie wyobrazić.

W PCMag celowo infekujemy komputery złośliwym oprogramowaniem, aby testować produkty zabezpieczające, a także mamy własne metody zbierania próbek złośliwego oprogramowania. Jeśli nie możesz się doczekać rozpoczęcia imprezy ze złośliwym oprogramowaniem, istnieje wiele zasobów dostępnych publicznie, w tym witryna Contagio Malware Dump i forum dyskusyjne dotyczące złośliwego oprogramowania KernelMode.info.

Kliknij Wszystkie linki!

OK, usunąłeś przeszkody utrudniające zdobycie infekcji złośliwym oprogramowaniem. Co teraz? Gdzie jest złośliwe oprogramowanie?

Pierwszy przystanek — Twoje konto e-mail. Pomiń te znajome e-maile od szefa i cioci Estery. Szukaj dziwnych wiadomości od nieznanych osób. Jeśli ich nie znajdziesz, sprawdź folder ze spamem. Gdy znajdziesz ofertę spotkania z rosyjską panną młodą lub otrzymasz miliony od swojego dawno zaginionego kuzyna z Nigerii, kliknij link, aby zobaczyć, co chcą ci pokazać.

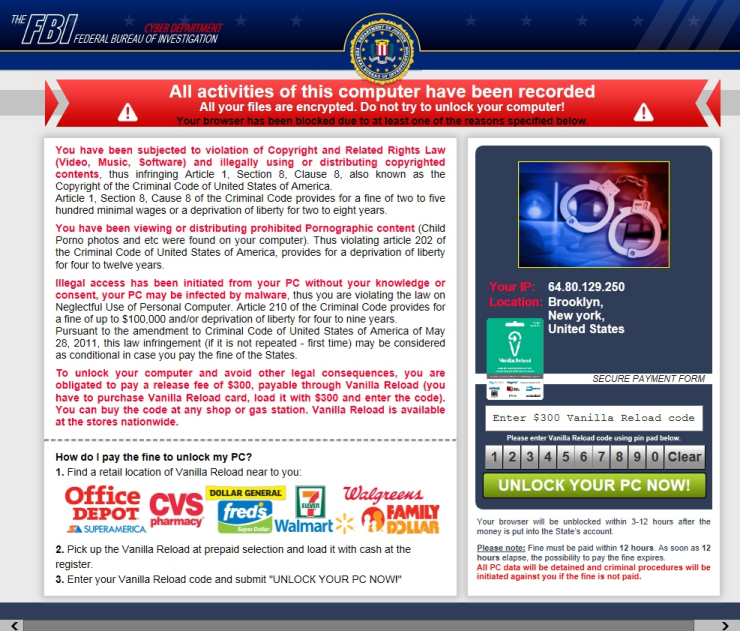

Jeśli strona internetowa wskazuje, że musisz zainstalować nowy kodek wideo, sterownik lub cokolwiek innego, śmiało! Może to być nudna aktualizacja, ale może to być fajne złośliwe oprogramowanie. Jeśli nie widzisz nic ciekawego, nie poddawaj się. Niektóre złośliwe oprogramowanie działa za kulisami. Ale jeśli masz szczęście, możesz zobaczyć zabawny ekran, taki jak ten poniżej. Nie martw się; FBI tak naprawdę nie jest po tobie. To złośliwe oprogramowanie po prostu blefuje.

Nie poprzestawaj na linkach w wiadomościach e-mail. Jeśli podczas surfowania w sieci zobaczysz dziwną reklamę, spójrz! Może to być tylko niecodzienny nowy produkt, ale może to być również haker trollujący o komputery w celu zainfekowania złośliwym oprogramowaniem.

Uzyskaj bezpłatne miejsce na dane dzięki bezpłatnemu złośliwemu oprogramowaniu

Nie płacisz za pendrive'y USB, prawda? To znaczy, ludzie rozdają je wszędzie. Idź na seminarium, dostaniesz tekst na pendrive'ie. Twoje dzieci mogą przynosić ze szkoły pracę domową na pendrive'ie. Jeśli uda ci się przebić do pokoju prasowego w Black Hat lub innej konferencji poświęconej bezpieczeństwu, na pendrive'ach znajdziesz mnóstwo informacji prasowych. Nudne zabezpieczenia nie przyjmą ich, więc zostawiam tobie jeszcze więcej.

Słyszeliście wyrażenie: „Zobacz grosz, podnieś go, przez cały dzień będziesz miał szczęście”. Cóż, na pewno jeszcze lepszym szczęściem jest znalezienie pendrive'a na chodniku lub na parkingu!

Większość złośliwego oprogramowania USB jest na tyle uprzejma, że uruchamia się automatycznie po podłączeniu dysku. Jeśli nic się nie uruchamia, sprawdź, co jest na dysku, zobacz, jakie ciekawe programy czekają na ich aktywację.

Jeśli używasz starszego komputera, możesz otrzymać darmowe fajerwerki. Pierwotnie zademonstrowany w Black Hat, teraz sprzedawany jako narzędzie do testowania, USB Killer wykorzystuje własne zasilanie USB komputera do ładowania kondensatorów, a następnie ładuje komputer 200 woltami. Jeśli sprzęt nie jest odpowiednio buforowany, wyniki mogą być ekscytujące.

Nie bądź rozczarowany, jeśli pendrive nie zawiera niczego interesującego. Może to być potajemne przejęcie twojego komputera bez żadnych widocznych dowodów. A jeśli nic więcej, dostałeś darmowy pendrive!

Radość ransomware

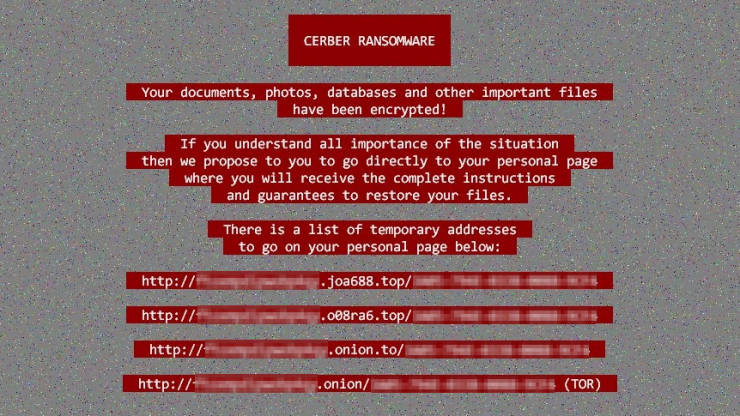

Złośliwe oprogramowanie, które udaje, że jesteś poszukiwany przez FBI, jest fajne. Mnóstwo migających reklam adware może być równie zabawne jak kalejdoskop. A twoje serce z pewnością bije dreszczem niepokoju i podekscytowania, gdy odkryjesz, że trojan bankowy opróżnił Twoje konto. Ale nie ma nic do porównania z pełnym atakiem ransomware, zwłaszcza po wyłączeniu nudnej ochrony przed ransomware, która może zaśmiecać komputer.

Podstawowe oprogramowanie ransomware do szyfrowania plików może być zabawne. Po zaszyfrowaniu dokumentów zazwyczaj wyświetla kolorową notatkę z żądaniem okupu na kilka różnych sposobów. Niektóre typy zmieniają cały pulpit na żądanie okupu. Inne wyświetlają notatkę w przeglądarce lub w Notatniku. Możesz zdecydować, czy przejść przez proces zapłaty okupu za płaszcz i sztylet, czy też zacząć od nowa, bez bagażu ze starymi dokumentami.

Szyfratory plików są w porządku, ale dla prawdziwego podekscytowania potrzebujesz programu do szyfrowania całego dysku, takiego jak niesławne oprogramowanie ransomware Petya. Oglądanie Petyi w akcji jest wciągającym przeżyciem, jak oglądanie filmu szpiegowskiego.

Po pierwsze, zgłasza awarię systemu i wygląda dokładnie tak, jak w rzeczywistości. Czekasz w napięciu, aż (podobno) utworzy raport o awarii. Następnie restartuje system. Po ponownym uruchomieniu zobaczysz ekran zwykłego tekstu ostrzegający, że CHKDSK naprawia system plików i że jeśli wyłączysz komputer, możesz zniszczyć wszystkie swoje dane.

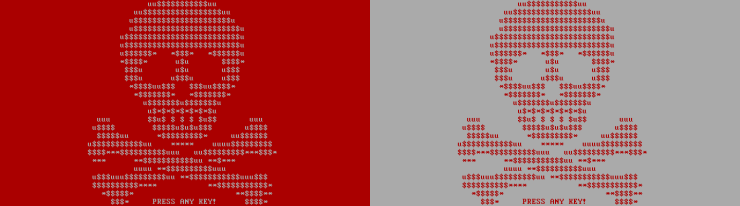

Ale niespodzianka! To nie jest CHKDSK, to Petya. I to nie naprawia systemu plików, tylko szyfruje cały dysk. Kiedy to zrobisz, migający czerwono-biały obraz czaszki daje kolorową wskazówkę, że masz prawdziwe kłopoty.

Po naciśnięciu klawisza czaszka zmienia się w jaskrawą (ale nie migającą) notatkę z żądaniem okupu. Niestety, może to być koniec twoich eksperymentów ze złośliwym oprogramowaniem, chyba że zdecydujesz się zapłacić okup i mieć nadzieję na najlepsze. Ale na pewno wyszedłeś z hukiem!

Podążając bezpieczną, nudną ścieżką

Co mówisz? Lubisz , gdy korzystanie z komputera jest nudne? Nie chcesz przeżyć ekscytacji, gdy zaprosisz złośliwe oprogramowanie do swojego życia? Cóż, tracisz. Ale nadal możesz skorzystać z tego artykułu. Po prostu postępuj zgodnie ze wszystkimi krokami i sugestiami, ale zrób coś przeciwnego — gdy już przy tym jesteś, możesz nawet zacząć korzystać z VPN, normie.