Jak szyfrować pliki za pomocą gocryptfs w systemie Linux

Opublikowany: 2022-01-29

Czy chcesz zaszyfrować ważne pliki, ale nie cały dysk twardy systemu Linux? Jeśli tak, zalecamy gocryptfs . Otrzymasz katalog, który zasadniczo szyfruje i odszyfrowuje wszystko, co przechowujesz.

gocryptfs oferuje ochronę przed naruszeniami danych

Prywatność to ważna wiadomość. Niemal nie ma tygodnia bez ogłoszenia o naruszeniu w takiej czy innej organizacji. Firmy albo zgłaszają ostatnie incydenty, albo ujawniają naruszenia, które miały miejsce jakiś czas temu. W obu przypadkach to zła wiadomość dla tych, których dane zostały ujawnione.

Ponieważ miliony ludzi korzystają z usług takich jak Dropbox, Google Drive i Microsoft OneDrive, pozornie niekończący się strumień danych jest codziennie przesyłany do chmury. Jeśli przechowujesz niektóre (lub wszystkie) swoje dane w chmurze, co możesz zrobić, aby chronić informacje niejawne i prywatne dokumenty w przypadku naruszenia?

Naruszenia danych mają oczywiście różne kształty i rozmiary i nie ograniczają się do chmury. Zgubiona karta pamięci lub skradziony laptop to tylko naruszenie danych na mniejszą skalę. Ale skala nie jest czynnikiem krytycznym. Jeśli dane są wrażliwe lub poufne, posiadanie ich przez kogoś innego może być katastrofalne.

Jednym z rozwiązań jest szyfrowanie dokumentów. Tradycyjnie odbywa się to poprzez całkowite zaszyfrowanie dysku twardego. Jest to bezpieczne, ale także nieco spowalnia działanie komputera. Dodatkowo, jeśli doznasz katastrofalnej awarii, może to skomplikować proces przywracania systemu z kopii zapasowych.

System gocryptfs pozwala na szyfrowanie tylko katalogów, które wymagają ochrony i unikanie narzutu na szyfrowanie i deszyfrowanie w całym systemie. Jest szybki, lekki i łatwy w użyciu. Przenoszenie zaszyfrowanych katalogów na inne komputery jest również łatwe. Dopóki masz hasło dostępu do tych danych, nie pozostawia ono śladów po twoich plikach na drugim komputerze.

System gocryptfs jest skonstruowany jako lekki, zaszyfrowany system plików. Można go również zamontować na zwykłych kontach innych niż root, ponieważ używa pakietu Filesystem in Userspace (FUSE). Działa to jako pomost między gocryptfs a procedurami systemu plików jądra, do których musi uzyskać dostęp.

Instalowanie gocryptfs

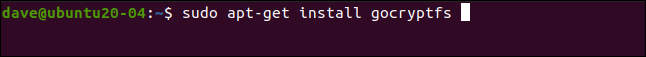

Aby zainstalować gocryptfs na ubuntu, wpisz to polecenie:

sudo apt-get install gocryptfs

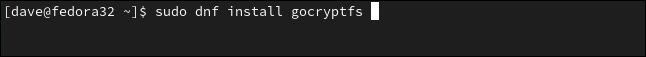

Aby zainstalować go w Fedorze, wpisz:

sudo dnf zainstaluj gocryptfs

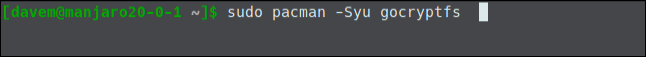

Na Manjaro polecenie to:

sudo pacman -Syu gocryptfs

Tworzenie zaszyfrowanego katalogu

Jedną z gocryptfs jest to, jak łatwo jest go używać. Zasady to:

- Utwórz katalog zawierający pliki i podkatalogi, które chronisz.

- Użyj

gocryptrfs, aby zainicjować ten katalog. - Utwórz pusty katalog jako punkt montowania, a następnie podłącz do niego zaszyfrowany katalog.

- W punkcie montowania możesz przeglądać i używać odszyfrowanych plików oraz tworzyć nowe.

- Po zakończeniu odmontuj zaszyfrowany folder.

Zamierzamy utworzyć katalog o nazwie „skarbiec”, w którym będą przechowywane zaszyfrowane dane. W tym celu wpisujemy:

skarbiec mkdir

Musimy zainicjować nasz nowy katalog. Ten krok tworzy system plików gocryptfs w katalogu:

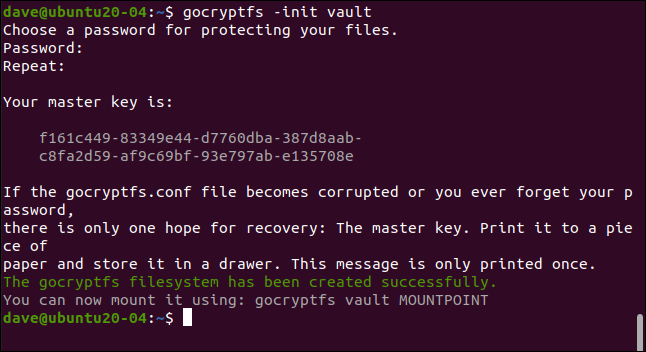

gocryptfs -init vault

Wpisz hasło, gdy pojawi się monit; wpiszesz to dwa razy, aby upewnić się, że jest poprawne. Wybierz mocny: trzy niepowiązane ze sobą słowa, które zawierają znaki interpunkcyjne, cyfry lub symbole, to dobry szablon.

Twój klucz główny zostanie wygenerowany i wyświetlony. Skopiuj i zapisz to w bezpiecznym i prywatnym miejscu. W naszym przykładzie tworzymy katalog gocryptfs na maszynie badawczej, który jest czyszczony po napisaniu każdego artykułu.

Jak jest to konieczne na przykład, możesz zobaczyć klucz główny dla tego katalogu. Na pewno będziesz chciał być o wiele bardziej skryty ze swoim. Jeśli ktoś uzyska Twój klucz główny, może uzyskać dostęp do wszystkich Twoich zaszyfrowanych danych.

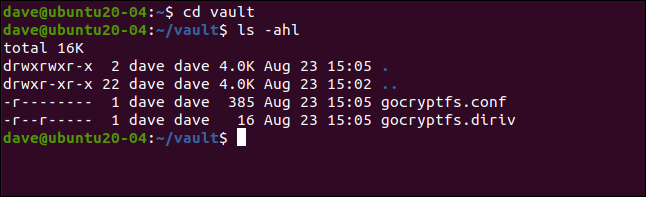

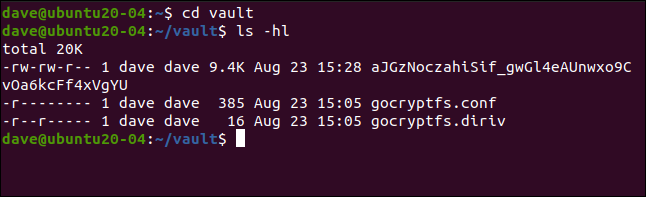

Jeśli przejdziesz do nowego katalogu, zobaczysz, że zostały utworzone dwa pliki. Wpisz następujące polecenie:

sejf na cd

ls -ahl

„gocryptfs.diriv” to krótki plik binarny, a „gocryptfs.conf” zawiera ustawienia i informacje, które należy chronić.

Jeśli przesyłasz zaszyfrowane dane do chmury lub tworzysz ich kopię zapasową na małych przenośnych nośnikach, nie dołączaj tego pliku. Jeśli jednak tworzysz kopię zapasową na lokalnym nośniku, który pozostaje pod Twoją kontrolą, możesz dołączyć ten plik.

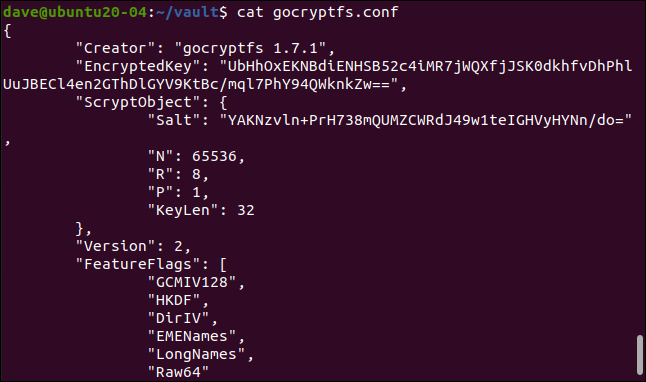

Przy odpowiednim nakładzie czasu i wysiłku może być możliwe wyodrębnienie hasła z wpisów „zaszyfrowany klucz” i „sól”, jak pokazano poniżej:

kot gocryptfs.conf

Montowanie zaszyfrowanego katalogu

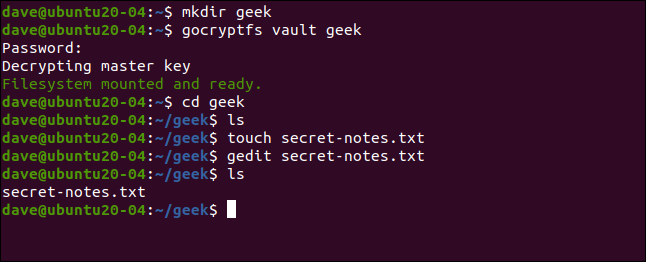

Zaszyfrowany katalog jest montowany w punkcie montowania, który jest po prostu pustym katalogiem. Stworzymy jeden o nazwie „geek”:

mkdir geek

Możemy teraz zamontować zaszyfrowany katalog w punkcie montowania. Ściśle mówiąc, w rzeczywistości zamontowany jest system plików gocryptfs w zaszyfrowanym katalogu. Zostaniemy poproszeni o hasło:

geek skarbca gocryptfs

Kiedy zaszyfrowany katalog jest zamontowany, możemy użyć katalogu punktu montowania tak samo, jak każdego innego. Wszystko, co edytujemy i tworzymy w tym katalogu, jest w rzeczywistości zapisywane w zamontowanym, zaszyfrowanym katalogu.

Możemy stworzyć prosty plik tekstowy, taki jak:

dotknij secret-notes.txt

Możemy go edytować, dodać do niego trochę treści, a następnie zapisać plik:

gedit secret-notes.txt

Nasz nowy plik został utworzony:

ls

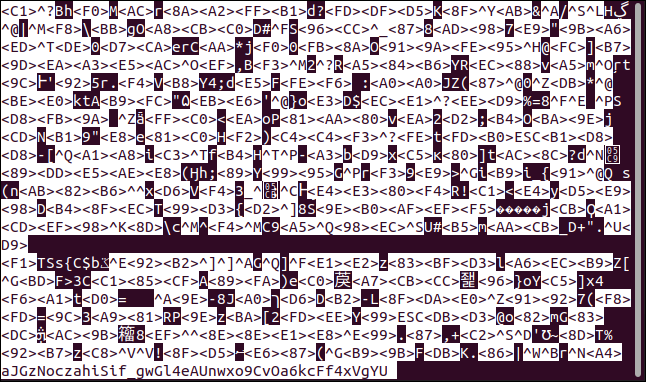

Jeśli przełączymy się do naszego zaszyfrowanego katalogu, jak pokazano poniżej, zobaczymy, że został utworzony nowy plik o zaszyfrowanej nazwie. Na podstawie nazwy nie można nawet określić, jaki to typ pliku:

sejf na cd

ls-hl

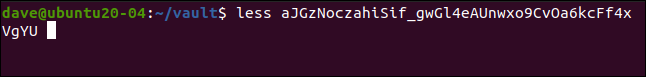

Jeśli spróbujemy wyświetlić zawartość zaszyfrowanego pliku, zobaczymy, że jest on naprawdę zaszyfrowany:

mniej aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Nasz prosty plik tekstowy, pokazany poniżej, nie jest teraz łatwy do odszyfrowania.

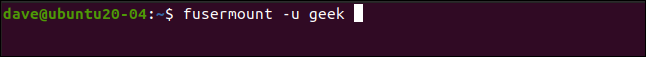

Odmontowywanie zaszyfrowanego katalogu

Kiedy skończysz z zaszyfrowanym katalogiem, możesz go odmontować za pomocą polecenia fusermount . Poniższa komenda będąca częścią pakietu FUSE odmontowuje system plików gocryptfs w zaszyfrowanym katalogu z punktu montowania:

fusermount -u geek

Jeśli wpiszesz następujące polecenie, aby sprawdzić katalog punktu montowania, zobaczysz, że nadal jest pusty:

ls

Wszystko, co zrobiłeś, jest bezpiecznie przechowywane w zaszyfrowanym katalogu.

Prosty i bezpieczny

Proste systemy mają tę zaletę, że są częściej używane, podczas gdy bardziej skomplikowane procesy zwykle odchodzą na dalszy plan. Korzystanie gocryptfs jest nie tylko proste, ale także bezpieczne. Prostota bez bezpieczeństwa nie byłaby warta zachodu.

Możesz utworzyć tyle zaszyfrowanych katalogów, ile potrzebujesz, lub tylko jeden, aby przechowywać wszystkie poufne dane. Możesz także utworzyć kilka aliasów do montowania i odmontowywania zaszyfrowanego systemu plików i jeszcze bardziej uprościć ten proces.

POWIĄZANE: Jak tworzyć aliasy i funkcje powłoki w systemie Linux