Czy Twoje oprogramowanie zabezpieczające nawet działa? Oto jak to sprawdzić

Opublikowany: 2022-01-29Jak dawno zainstalowałeś swój program antywirusowy lub pakiet bezpieczeństwa? Ile razy patrzyłeś na to od tamtego czasu? Produkty zabezpieczające są przeznaczone dla użytkowników, którzy planują je ustawić i zapomnieć o nich, ale aby uzyskać najlepsze wyniki, należy je sprawdzać od czasu do czasu.

Oto kilkanaście prostych kroków, które możesz wykonać, aby w pełni wykorzystać swoje systemy bezpieczeństwa.

1. Aktualizuj swój antywirus

Na początku istnienia wirusów komputerowych programy antywirusowe po prostu skanowały pliki w poszukiwaniu wzorców sygnatur znanych zagrożeń. Obecnie większość programistów złośliwego oprogramowania czyni swój kod polimorficznym, niewykrywalnym przez proste dopasowywanie wzorców. Nowoczesne narzędzia antywirusowe wykorzystują systemy wykrywania oparte na zachowaniu, dzięki czemu mogą zatrzymać złośliwe oprogramowanie, którego nigdy wcześniej nie widziały. To powiedziawszy, proste sygnatury złośliwego oprogramowania i wzorce wykrywania behawioralnego wymagają częstych aktualizacji, aby nadążyć za ewoluującym złośliwym oprogramowaniem. Czy Twój program antywirusowy jest aktualny? Otwórz i spójrz. Czy widzisz komunikat o konieczności aktualizacji baz danych? Nawet jeśli nie, rozejrzyj się, aby znaleźć polecenie, które uruchamia sprawdzanie aktualizacji na żądanie. To nie mogło zaszkodzić!

Sprawdź również, czy dostępna jest aktualizacja dla samego programu. W rzeczywistości sprawdź wszystkie swoje produkty zabezpieczające pod kątem dostępnych aktualizacji. Zazwyczaj opcję sprawdzania dostępności aktualizacji można znaleźć w menu Plik lub Pomoc albo w menu, które pojawia się po kliknięciu prawym przyciskiem myszy ikony produktu w obszarze powiadomień. Możliwe, że w ten sposób odkryjesz, że subskrypcja wygasła — odnów natychmiast!

Po odnowieniu rozważ zapisanie się na automatyczne odnawianie. Otrzymasz e-maila z powiadomieniem przed odnowieniem, więc nadal możesz zmienić zdanie. Automatyczne odnawianie zapewnia ochronę przed wirusami od niektórych firm, w tym Norton, McAfee i ZoneAlarm. Gdy korzystasz z automatycznego odnawiania, firma obiecuje wyśledzić i usunąć wszelkie złośliwe oprogramowanie, które przestanie obowiązywać w podstawowej ochronie antywirusowej.

2. Użyj najlepszego oprogramowania zabezpieczającego

Przyjrzyj się każdemu ze swoich produktów zabezpieczających i zastanów się, w jaki sposób go wybrałeś. Widziałeś reklamę w telewizji? Czy znajomy to zasugerował? Czy po prostu przyszedł z komputerem jako wersja próbna, a zarejestrowałeś się po zakończeniu okresu próbnego?

Aby upewnić się, że masz to, co najlepsze, odwiedź PCMag i przeczytaj naszą recenzję produktu. Oprócz oprogramowania antywirusowego mamy recenzje pakietów bezpieczeństwa, menedżerów haseł, kontroli rodzicielskiej, oprogramowania, sieci VPN i wielu innych. Jeśli znaleźliśmy luki w ochronie produktu lub po prostu nie przyznaliśmy mu najwyższej oceny, sprawdź nasze produkty Editors' Choice w tej kategorii. Możesz chcieć awansować na coś lepszego.

3. Poczytalność — sprawdź swój program antywirusowy

Jeśli chcesz sprawdzić, czy Twoja aplikacja do rozpoznawania obrazów potrafi odróżnić jabłka od pomarańczy, możesz po prostu położyć przed nią jabłko (lub pomarańczę) i sprawdzić, czy uzyska poprawny wynik. Sprawy nie są takie proste, jeśli chcesz wiedzieć, czy Twój program antywirusowy potrafi odróżnić dobre oprogramowanie od złośliwego oprogramowania. Większość z nas nie ma (i nie powinna) trzymać pod ręką złośliwego oprogramowania do tego rodzaju kontroli.

I tu właśnie pojawia się plik testowy EICAR. EICAR, utworzony w 1991 roku, oznaczał kiedyś Europejski Instytut Badań nad Antywirusem Komputerowym; ostatnio grupa zrezygnowała z akronimu na rzecz zwykłego EICAR. Plik testowy to maleńki program, który producenci oprogramowania antywirusowego z całego świata zgodzili się wykrywać, mimo że nie jest złośliwy. Wystarczy odwiedzić witrynę EICAR i spróbować pobrać plik. Twój program antywirusowy powinien uniemożliwić pobieranie i prawdopodobnie zidentyfikuje „zagrożenie” jako plik testowy EICAR.

4. Uzyskaj pomoc od AMTSO

Anti-Malware Testing Standards Organization (AMTSO) to międzynarodowa grupa, której celem jest usprawnienie testowania cyberbezpieczeństwa. Na wysokim poziomie oznacza to tworzenie standardów i zachęcanie do dyskusji między firmami tworzącymi narzędzia antywirusowe a firmami testującymi te narzędzia. Jednak AMTSO prowadzi również bank testów funkcji, z których każdy może skorzystać, aby upewnić się, że działa jego własna ochrona.

Na stronie Sprawdzanie funkcji zabezpieczeń można uruchomić kilka różnych testów. Niektóre z nich ćwiczą sposób, w jaki różne komponenty wykrywają plik EICAR, na przykład przez ręczne pobieranie, drive-by download lub w formie skompresowanej. AMTSO stworzyło standardowy (nieszkodliwy) plik zastępujący te mniej zjadliwe, ale irytujące potencjalnie niechciane aplikacje. Możesz sprawdzić, czy Twój program antywirusowy skanuje skompresowane pliki dziesięciu różnych rodzajów.

Pamiętaj, że wszystkie pliki biorące udział w tych testach są nieszkodliwe. Tyle, że wiele firm zajmujących się bezpieczeństwem zgodziło się reagować tak, jakby były szkodliwe, tworząc bezpieczny sposób przeprowadzania takich testów. Gdy Twój program antywirusowy przejdzie jeden z tych testów, oznacza to, że działa. Jeśli to nie przejdzie, cóż, możliwe, że wydawca nie zdecydował się na udział.

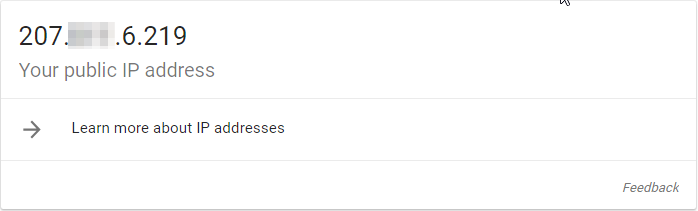

5. Zweryfikuj swoją sieć VPN

Za każdym razem, gdy odwiedzasz stronę internetową, Twoja przeglądarka wysyła Twój adres IP z prośbą o informacje. To konieczność, ponieważ strona potrzebuje adresu, aby odesłać żądane dane. Twój adres IP również lokalizuje Cię fizycznie, choć z niewielką dokładnością. Możesz to sprawdzić już teraz, odwiedzając whatismyipaddress.com, whatismyip.com lub dowolną z dziesiątek takich witryn. Zrób to teraz, bez aktywnego VPN. Prawdopodobnie przekonasz się, że jest to właściwe miasto, ale niewiele więcej szczegółów.

Gdy prowadzisz komunikację przez wirtualną sieć prywatną lub VPN, witryna nigdy nie widzi Twojego adresu IP. Zamiast tego widzi adres IP serwera VPN. Połącz więc VPN z oddalonym serwerem i ponownie przeprowadź test geolokalizacji. Czy to pokazuje, że jesteś teraz, powiedzmy, w Paryżu? Wtedy to działa!

Za każdym razem, gdy przeglądarka żąda nazwy domeny, takiej jak pcmag.com, musi wysłać żądanie DNS (Domain Name System), aby przetłumaczyć to na adres IP, z którego mogą korzystać komputery i aplikacje. Jeśli twoja sieć VPN nie jest poprawnie skonfigurowana, może ujawnić dane żądania DNS, co oznacza, że szpieg lub haker może przynajmniej zobaczyć, jakie witryny odwiedzasz. Na dnsleaktest.com możesz przeprowadzić prosty lub zaawansowany test, aby potwierdzić, że Twoja sieć VPN nie wycieka danych DNS.

6. Sprawdź bezpieczeństwo routera

Każdy router jest skonfigurowany z domyślną nazwą użytkownika i hasłem, poświadczeniami, które są niezbędne za każdym razem, gdy chcesz zmienić ważne ustawienia. W szczególności starsze routery mogą mieć proste wartości, takie jak „admin” zarówno dla nazwy użytkownika, jak i hasła, i możesz być pewien, że wszystkie te wartości domyślne są znane hakerom.

Może się również okazać, że domyślna nazwa użytkownika i hasło pojawiają się na naklejce na spodzie lub z boku routera. To bezpieczniejsze niż używanie głupich domyślnych poświadczeń, ale każdy, kto wejdzie do twojego pokoju lub biura, może zrobić zdjęcie tych poświadczeń. Możesz nawet zdradzać te dane uwierzytelniające podczas spotkań wideo, jeśli Twój router jest widoczny w tle.

Jeśli nie wiesz, czy router używa domyślnych danych logowania, skontaktuj się z pomocą techniczną dostawcy Internetu. Gdy będziesz mieć możliwość zalogowania się, zmień hasło routera i zapisz je w swoim menedżerze haseł. Po zalogowaniu się do routera sprawdź, jakiego rodzaju szyfrowania używa Twoje połączenie Wi-Fi. WEP i WPA to stare, niezabezpieczone metody szyfrowania; niedobrze! Chcesz WPA2 z AES. Są duże szanse, że możesz po prostu wybrać nową metodę szyfrowania z rozwijanej listy. Jedno ostrzeżenie; niektóre starsze urządzenia, takie jak Nintendo DS i Sony PSP, nie są zgodne z WPA2.

7. Sprawdź swoje urządzenia mobilne

Apple sprawił, że iOS jest całkiem szczelny, ale urządzenia z Androidem nie są tak bezpieczne. Istnieją miliony szkodliwych programów, których celem jest sianie spustoszenia na urządzeniach z Androidem. Jeśli nie masz programu zabezpieczającego na swoim Androidzie, podejmujesz ryzyko.

Typowe narzędzie zabezpieczające Androida oferuje zarówno ochronę przed złośliwym oprogramowaniem, jak i funkcje antykradzieżowe. To ważne, ponieważ równie prawdopodobne jest, że stracisz Androida lub zostaniesz skradziony, jak natkniesz się na poważne złośliwe oprogramowanie na wolności.

Możliwe, że masz już dostęp do ochrony Androida w ramach pakietu zabezpieczeń dla komputerów stacjonarnych. Wiele nowoczesnych pakietów obejmuje wiele platform. Sprawdź nasze zestawienie pakietów oferujących najlepszą ochronę Androida.

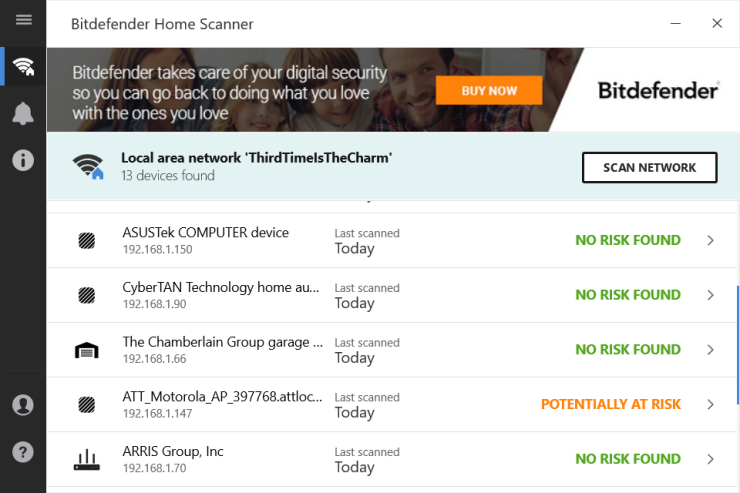

8. Skanuj Internet Rzeczy

Twoje komputery i urządzenia mobilne to nie jedyne elementy komunikujące się w sieci domowej. Są duże szanse, że masz w tej sieci wiele innych urządzeń, takich jak konsole do gier, dzwonki wideo, elektroniczne nianie i tak dalej. Problem polega na tym, że na większości z tych urządzeń nie można zainstalować oprogramowania zabezpieczającego, więc nie można mieć pewności, że są one bezpieczne.

Czy możesz? Istnieje rosnąca kategoria darmowych domowych skanerów bezpieczeństwa, programów takich jak Avira Home Guard, które robią dwie przydatne rzeczy. Po pierwsze, informują dokładnie, jakie urządzenia są w Twojej sieci. Możesz być zaskoczony długością listy. Po drugie, sprawdzają problemy z bezpieczeństwem tych urządzeń.

Bitdefender Home Scanner wykracza poza zwykłe zgłaszanie niezabezpieczonych portów i innych możliwych luk w zabezpieczeniach. Wyświetla powiadomienie, gdy nowe urządzenie dołącza do sieci i oferuje skanowanie. To także ostrzeżenie, że ktoś lub coś właśnie dołączył do sieci. Jeśli to nieoczekiwane, trzeba trochę tropić.

Polecane przez naszych redaktorów

9. Przeanalizuj swoje hasła

Używasz menedżera haseł, prawda? To dobrze! Ale czym właściwie zarządza? Wprowadzenie wszystkich haseł do systemu to dopiero pierwszy krok. Krok drugi to zastąpienie słabych lub zduplikowanych haseł silnymi.

Większość menedżerów haseł zawiera raport o sile hasła. Najlepsze dają listę, którą możesz sortować według siły. Jeśli raport zawiera wiele słabych i zduplikowanych haseł, zacznij je naprawiać. Zrób najgorszą piątkę lub tyle, na ile masz czas. Napraw trochę więcej jutro. Trzymaj się tego, aż menedżer haseł da ci złotą gwiazdkę.

Oczywiście cały ten wysiłek idzie na marne, chyba że chronisz te hasła silnym hasłem głównym. Hasła zapisane przez menedżera haseł mogą być całkowicie losowe, jak GYDH31A^u6h1!udK, ale mistrz to taki, który musisz sam zapamiętać. Zapoznaj się z naszymi radami na temat tworzenia super silnego hasła głównego, którego nikt inny by nie odgadł.

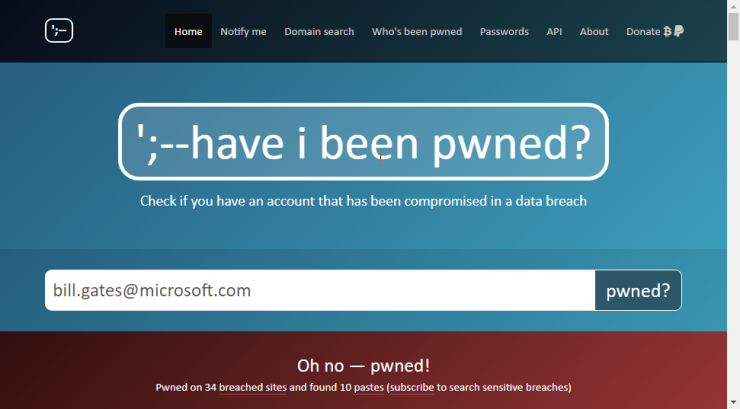

10. Zobacz, czy zostałeś pokonany

Naruszenia danych zdarzają się co tydzień, a dane osobowe cały czas wyciekają do ciemnej sieci. Twoja może być odsłonięta, ale skąd możesz wiedzieć?

Na szczęście przydatna może być strona internetowa Have I Been Pwned. Wystarczy wpisać swój adres e-mail, aby dowiedzieć się, czy informacje te znalazły się w znanym naruszeniu, czy w zrzucie danych na stronie takiej jak Pastebin. Jeśli dostaniesz „O nie, przeklęty!” komunikat, natychmiast zmień hasła, których dotyczy problem. Wielu menedżerów haseł zauważa proces zmiany hasła i automatycznie aktualizuje swoje dane.

Twój adres e-mail nie jest wielką tajemnicą, chyba że używasz specjalnego systemu do zamaskowania go za jednorazowymi adresami e-mail. Wysyłanie adresu e-mail do Have I Been Pwned nie stanowi wielkiego zagrożenia bezpieczeństwa. Witryna przechowuje również listę ponad pół miliarda haseł, które zostały naruszone, dzięki czemu możesz sprawdzić, czy Twoje hasła zostały ujawnione. Pomimo szczegółowych wyjaśnień właściciela witryny, jak to zrobić bez narażania Twojej prywatności, jestem niechętny. Jeśli naprawdę chcesz sprawdzić hasła Pwned, najbezpieczniej jest pobrać bazę danych i przeprowadzić wyszukiwanie lokalne.

11. Sprawdź swoje bezpieczeństwo w mediach społecznościowych

Nie trzeba dodawać, że Twoje konta w mediach społecznościowych (z wyjątkiem Twittera) powinny być ustawione jako prywatne, aby tylko Twoi znajomi mogli zobaczyć Twoje posty. Ale czy sprawdziłeś, czy Twój jest skonfigurowany pod kątem najlepszego bezpieczeństwa? Zaloguj się, przejdź do ustawień i przejrzyj wszystko, co jest związane z bezpieczeństwem lub prywatnością. Na przykład na Facebooku chcesz, aby tylko znajomi widzieli Twoje posty, a tylko znajomi znajomych mogą wysyłać nowe prośby o dodanie do znajomych. I nie chcesz, aby wyszukiwarki łączyły się z Twoim profilem.

Facebook umożliwia również przeglądanie wszystkich urządzeń zalogowanych na Twoje konto. Przejrzyj listę, a jeśli któryś z nich wygląda podejrzanie, wyloguj się zdalnie.

Możesz nie zdawać sobie z tego sprawy, ale nawet jeśli twoje własne ustawienia są napięte, znajomi i aplikacje mogą ujawnić twoje dane. Na Facebooku możesz zamknąć ten wyciek, wyłączając udostępnianie API. Oznacza to, że nie możesz grać w Farmville lub inne ekscytujące gry na Facebooku, ale poświęcenie jest tego warte. Możesz także pobierać i przeglądać dane zapisane przez Facebook i Google.

12. Sprawdź swój kredyt

Jak byś się czuł, gdybyś otworzył rachunek karty kredytowej i znalazł opłatę za wymyślny system ćwiczeń, którego nie zamówiłeś, wysłany w nieznane miejsce? Tak, to byłoby złe. Ale możesz wyprzedzić grę, aktywnie sprawdzając swój kredyt.

Lubimy Credit Karma, darmową stronę internetową i aplikację mobilną, która kontroluje Twoją zdolność kredytową. Tak, możesz otrzymać swoje raporty kredytowe od każdej z trzech dużych agencji raz w roku za darmo, ale Credit Karma współpracuje bezpośrednio z TransUnion i Equifax, aby sprawdzać Twoje wyniki nawet raz w tygodniu. Automatyzuje również regularne otrzymywanie pełnych raportów rocznych. Jeśli zobaczysz nowe konto, którego nie otworzyłeś, lub gwałtowną zmianę wyniku, możesz naprawić sytuację, zanim złodziej zacznie otrzymywać premię za twój grosz.