Jak przeprowadzić audyt bezpieczeństwa systemu Linux za pomocą Lynis

Opublikowany: 2022-01-29

Jeśli przeprowadzisz audyt bezpieczeństwa na komputerze z systemem Linux za pomocą Lynis, zapewni to, że twój komputer jest tak chroniony, jak to tylko możliwe. Bezpieczeństwo to wszystko dla urządzeń podłączonych do Internetu, więc oto, jak upewnić się, że Twoje są bezpiecznie zablokowane.

Jak bezpieczny jest twój komputer z systemem Linux?

Lynis przeprowadza zestaw automatycznych testów, które dokładnie sprawdzają wiele składników systemu i ustawień systemu operacyjnego Linux. Wyniki przedstawia w postaci raportu ASCII oznaczonego kolorami w postaci listy stopniowanych ostrzeżeń, sugestii i działań, które należy podjąć.

Cyberbezpieczeństwo to działanie równoważące. Zupełna paranoja nikomu nie jest przydatna, więc jak bardzo powinieneś być zaniepokojony? Jeśli odwiedzasz tylko renomowane witryny internetowe, nie otwierasz załączników ani nie klikasz odsyłaczy w niechcianych wiadomościach e-mail i używasz różnych, solidnych haseł do wszystkich systemów, do których się logujesz, jakie niebezpieczeństwo pozostaje? Zwłaszcza gdy używasz Linuksa?

Zajmijmy się tymi w odwrotnej kolejności. Linux nie jest odporny na złośliwe oprogramowanie. W rzeczywistości pierwszy robak komputerowy został zaprojektowany do atakowania komputerów z systemem Unix w 1988 roku. Rootkity zostały nazwane po superużytkowniku (root) systemu Unix i kolekcji oprogramowania (zestawów), z którym instalują się w celu uniknięcia wykrycia. Daje to superużytkownikowi dostęp do aktora stanowiącego zagrożenie (tj. złego faceta).

Dlaczego ich nazwa pochodzi od korzenia? Ponieważ pierwszy rootkit został wydany w 1990 roku i był skierowany do Sun Microsystems z systemem SunOS Unix.

Tak więc złośliwe oprogramowanie pojawiło się na Uniksie. Przeskoczył płot, gdy Windows wystartował i zatrzymał się w centrum uwagi. Ale teraz, kiedy Linux rządzi światem, powrócił. Systemy operacyjne Linux i uniksopodobne, takie jak macOS, przyciągają pełną uwagę cyberprzestępców.

Jakie niebezpieczeństwo pozostaje, jeśli jesteś ostrożny, rozsądny i uważny podczas korzystania z komputera? Odpowiedź jest długa i szczegółowa. Krótko mówiąc, cyberataki są liczne i zróżnicowane. Potrafią robić rzeczy, które jeszcze niedawno uważano za niemożliwe.

Rootkity, takie jak Ryuk, mogą infekować komputery, gdy są wyłączone, naruszając funkcje monitorowania wake-on-LAN. Opracowano również kod dowodowy. Udany „atak” został zademonstrowany przez naukowców z Uniwersytetu Ben-Guriona na Negewie, który pozwolił cyberprzestępcom wydobyć dane z komputera z luką powietrzną.

Nie da się przewidzieć, do czego będą zdolne cyberzagrożenia w przyszłości. Rozumiemy jednak, które punkty w obronie komputera są podatne na ataki. Niezależnie od charakteru obecnych lub przyszłych ataków, sensowne jest tylko wcześniejsze wypełnienie tych luk.

Z całkowitej liczby cyberataków tylko niewielki procent jest świadomie wymierzony w określone organizacje lub osoby. Większość zagrożeń ma charakter bezkrytyczny, ponieważ złośliwe oprogramowanie nie dba o to, kim jesteś. Zautomatyzowane skanowanie portów i inne techniki po prostu wyszukują wrażliwe systemy i atakują je. Nominujesz siebie na ofiarę, będąc bezbronnym.

I tu właśnie pojawia się Lynis.

Instalowanie Lynis

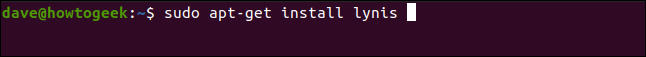

Aby zainstalować Lynis na Ubuntu, uruchom następujące polecenie:

sudo apt-get zainstaluj lynis

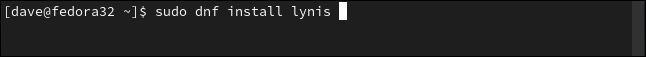

W Fedorze wpisz:

sudo dnf zainstaluj lynis

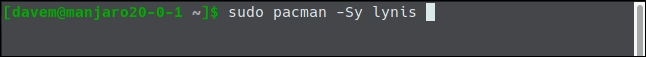

Na Manjaro używasz pacman :

sudo pacman - sy lynis

Przeprowadzanie audytu

Lynis jest oparty na terminalu, więc nie ma GUI. Aby rozpocząć audyt, otwórz okno terminala. Kliknij i przeciągnij go do krawędzi monitora, aby zatrzasnął się na pełnej wysokości lub rozciągnij go tak wysoko, jak to możliwe. Jest dużo danych wyjściowych z Lynis, więc im wyższe jest okno terminala, tym łatwiej będzie je przejrzeć.

Jest to również wygodniejsze, jeśli otworzysz okno terminala specjalnie dla Lynis. Będziesz dużo przewijał w górę iw dół, więc nie musisz zajmować się bałaganem poprzednich poleceń, co ułatwi nawigację po wyjściu Lynisa.

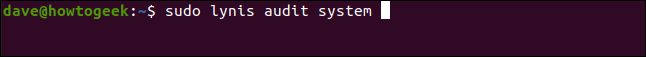

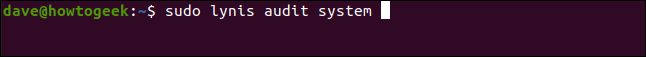

Aby rozpocząć audyt, wpisz to odświeżająco proste polecenie:

system audytu sudo lynis

Nazwy kategorii, tytuły testów i wyniki będą przewijane w oknie terminala po zakończeniu każdej kategorii testów. Audyt zajmuje najwyżej kilka minut. Po zakończeniu nastąpi powrót do wiersza polecenia. Aby przejrzeć wyniki, po prostu przewiń okno terminala.

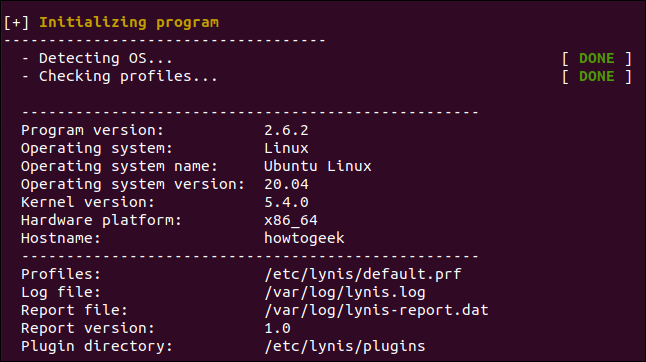

Pierwsza część audytu wykrywa wersję systemu Linux, wydanie jądra i inne szczegóły systemu.

Obszary, na które należy zwrócić uwagę, są wyróżnione kolorem bursztynowym (sugestie) i czerwonym (ostrzeżenia, którymi należy się zająć).

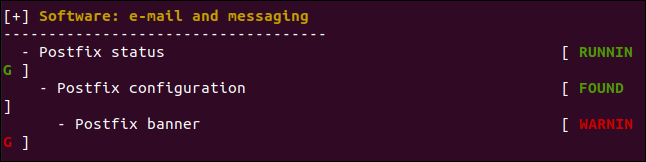

Poniżej znajduje się przykład ostrzeżenia. postfix przeanalizował konfigurację serwera pocztowego Postfix i oznaczył coś, co ma związek z banerem. Więcej szczegółów na temat tego, co znalazła i dlaczego może to stanowić problem, możemy uzyskać później.

Poniżej Lynis ostrzega nas, że zapora nie jest skonfigurowana na używanej przez nas wirtualnej maszynie Ubuntu.

Przewiń wyniki, aby zobaczyć, co oznaczył Lynis. U dołu raportu z kontroli zobaczysz ekran podsumowania.

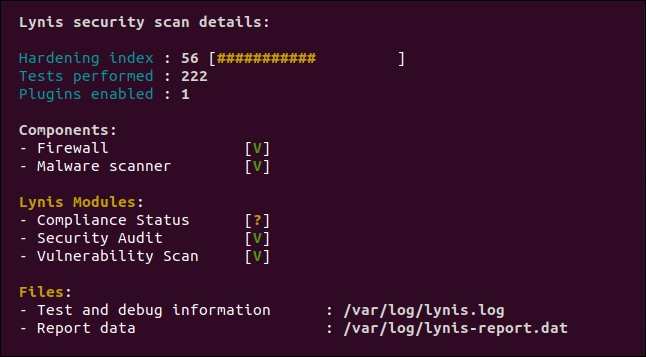

„Indeks twardnienia” to Twój wynik egzaminu. Dostaliśmy 56 na 100, co nie jest wspaniałe. Przeprowadzono 222 testy i włączono jedną wtyczkę Lynis. Jeśli wejdziesz na stronę pobierania wtyczki Lynis Community Edition i zasubskrybujesz biuletyn, otrzymasz linki do większej liczby wtyczek.

Istnieje wiele wtyczek, w tym niektóre do audytu pod kątem standardów, takich jak RODO, ISO27001 i PCI-DSS.

Zielona litera V reprezentuje znacznik wyboru. Możesz również zobaczyć bursztynowe znaki zapytania i czerwone X.

Mamy zielone znaczniki wyboru, ponieważ mamy zaporę sieciową i skaner złośliwego oprogramowania. Do celów testowych zainstalowaliśmy również rkhunter, wykrywacz rootkitów, aby sprawdzić, czy Lynis go odkryje. Jak widać powyżej, tak się stało; mamy zielony znacznik wyboru obok „Skaner złośliwego oprogramowania”.

Stan zgodności jest nieznany, ponieważ audyt nie używał wtyczki zgodności. W teście wykorzystano moduły bezpieczeństwa i podatności.

Generowane są dwa pliki: plik dziennika i plik danych. Interesuje nas plik danych znajdujący się w „/var/log/lynis-report.dat”. Będzie on zawierał kopię wyników (bez podświetlania kolorami), którą możemy zobaczyć w oknie terminala . Przydają się one, aby zobaczyć, jak z czasem poprawia się Twój wskaźnik utwardzania.

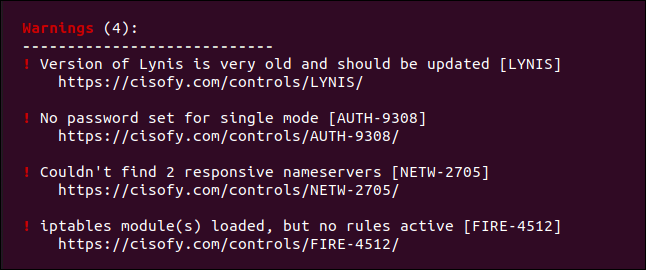

Jeśli przewiniesz wstecz w oknie terminala, zobaczysz listę sugestii i kolejne ostrzeżenia. Ostrzeżenia to elementy „dużego biletu”, więc przyjrzymy się im.

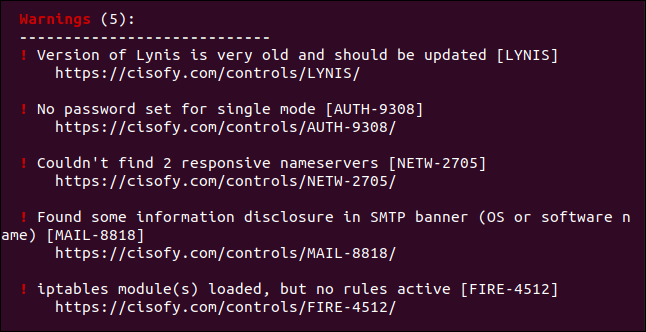

Oto pięć ostrzeżeń:

- „Wersja Lynisa jest bardzo stara i powinna zostać zaktualizowana”: W rzeczywistości jest to najnowsza wersja Lynisa w repozytoriach Ubuntu. Mimo, że ma dopiero 4 miesiące, Lynis uważa go za bardzo stary. Wersje w pakietach Manjaro i Fedora były nowsze. Aktualizacje w menedżerach pakietów zawsze będą nieco opóźnione. Jeśli naprawdę chcesz mieć najnowszą wersję, możesz sklonować projekt z GitHub i zachować jego synchronizację.

- „Nie ustawiono hasła dla trybu pojedynczego”: Pojedynczy to tryb odzyskiwania i konserwacji, w którym działa tylko użytkownik root. Domyślnie dla tego trybu nie jest ustawione żadne hasło.

- „Nie można znaleźć 2 responsywnych serwerów nazw”: Lynis próbował komunikować się z dwoma serwerami DNS, ale nie powiodło się. Jest to ostrzeżenie, że jeśli bieżący serwer DNS ulegnie awarii, nie nastąpi automatyczne przeniesienie na inny.

- „Znaleziono ujawnienie niektórych informacji w banerze SMTP”: Ujawnienie informacji ma miejsce, gdy aplikacje lub sprzęt sieciowy podają numer swojej marki i modelu (lub inne informacje) w standardowych odpowiedziach. Może to zapewnić cyberprzestępcom lub zautomatyzowanemu wglądowi w rodzaje luk w zabezpieczeniach, które należy sprawdzić. Po zidentyfikowaniu oprogramowania lub urządzenia, z którym się połączyli, proste wyszukiwanie znajdzie luki, które mogą spróbować wykorzystać.

- „Załadowano moduł(y) iptables, ale nie są aktywne żadne reguły”: Zapora systemu Linux jest uruchomiona, ale nie ma dla niej ustawionych reguł.

Usuwanie ostrzeżeń

Każde ostrzeżenie zawiera łącze do strony internetowej, na której opisano problem i sposoby jego rozwiązania. Po prostu najedź wskaźnikiem myszy na jedno z łączy, a następnie naciśnij klawisz Ctrl i kliknij go. Twoja domyślna przeglądarka otworzy się na stronie internetowej dla tej wiadomości lub ostrzeżenia.

Poniższa strona otworzyła się dla nas, gdy Ctrl + kliknęliśmy link do czwartego ostrzeżenia, które omówiliśmy w poprzedniej sekcji.

Możesz przejrzeć każdy z nich i zdecydować, które ostrzeżenia należy uwzględnić.

Powyższa strona internetowa wyjaśnia, że domyślny fragment informacji („baner”) wysyłany do zdalnego systemu, gdy łączy się z serwerem pocztowym Postfix skonfigurowanym na naszym komputerze Ubuntu, jest zbyt szczegółowy. Oferowanie zbyt dużej ilości informacji nie przynosi żadnych korzyści — w rzeczywistości są one często wykorzystywane przeciwko tobie.

Strona internetowa informuje nas również, że baner znajduje się w „/etc/postfix/main.cf”. Informuje nas, że powinien zostać przycięty z powrotem, aby wyświetlał tylko „$myhostname ESMTP”.

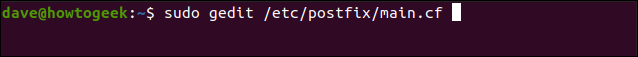

Wpisujemy następujące polecenie, aby edytować plik zgodnie z zaleceniami Lynis:

sudo gedit /etc/postfix/main.cf

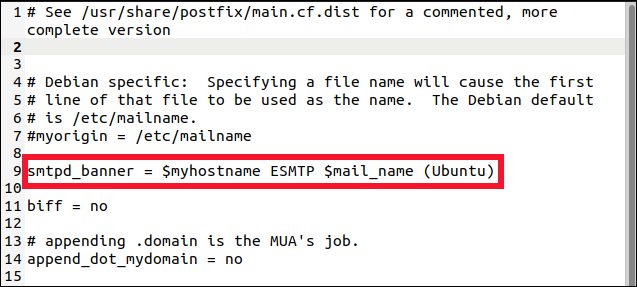

Znajdujemy w pliku linię definiującą baner.

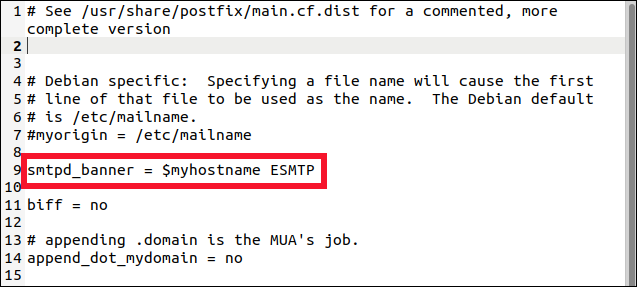

Edytujemy go, aby pokazać tylko tekst zalecany przez Lynis.

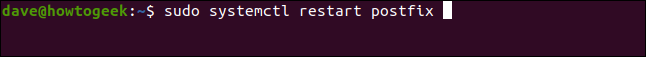

Zapisujemy nasze zmiany i zamykamy gedit . Teraz musimy zrestartować serwer pocztowy postfix , aby zmiany zaczęły obowiązywać:

sudo systemctl restart postfix

Teraz uruchommy ponownie Lynis i zobaczmy, czy nasze zmiany przyniosły skutek.

Sekcja „Ostrzeżenia” pokazuje teraz tylko cztery. Ten odnoszący się do postfix zniknął.

Jedno przegrane i jeszcze tylko cztery ostrzeżenia i 50 sugestii!

Jak daleko należy się posunąć?

Jeśli nigdy nie wykonałeś żadnego utwardzania systemu na swoim komputerze, prawdopodobnie będziesz mieć mniej więcej taką samą liczbę ostrzeżeń i sugestii. Powinieneś przejrzeć je wszystkie i, kierując się stronami Lynis dla każdej z nich, podjąć decyzję, czy się tym zająć.

Metoda podręcznikowa polegałaby oczywiście na tym, by spróbować je wszystkie usunąć. Jednak łatwiej to powiedzieć niż zrobić. Ponadto niektóre sugestie mogą być przesadą dla przeciętnego komputera domowego.

Umieścić na czarnej liście sterowniki jądra USB, aby wyłączyć dostęp do USB, gdy go nie używasz? W przypadku komputera o znaczeniu krytycznym, który zapewnia poufną usługę biznesową, może to być konieczne. Ale dla domowego komputera z Ubuntu? Prawdopodobnie nie.