Nie podłączaj go! Jak zapobiec atakowi USB?

Opublikowany: 2022-01-29W dobie cyberataków wykorzystujących pocztę e-mail łatwo zapomnieć, że hakerzy mogą również wkradać się do dużych i małych systemów z fizycznymi komponentami, w szczególności z urządzeniami USB.

Według raportu Honeywell Forge, 79% cyberataków USB jest w stanie zakłócić działanie technologii operacyjnej, podobnie jak codzienne funkcje zakładu przemysłowego. Pięćdziesiąt jeden procent z nich może zapewnić atakującemu zdalny dostęp. Jednak nie tylko wielki przemysł powinien chronić się przed tymi zagrożeniami; jednostki również powinny być wobec nich ostrożne. Tutaj wyjaśnimy, czym jest atak USB i jak uniknąć jego ofiary.

Co to jest atak USB?

Atak USB robi to, co jest napisane na puszce: wykorzystuje urządzenie podłączone przez USB, takie jak pendrive lub dysk twardy, aby wprowadzić złośliwe oprogramowanie do komputera lub innego urządzenia podłączonego przez USB, takiego jak smartfon. Złe urządzenia USB mogą również służyć do uszkodzenia lub zniszczenia komputera poprzez dostarczenie ładunku elektrycznego.

Jednym z najbardziej niepokojących aspektów ataków USB jest ich zdolność do zapewnienia hakerom zdalnej kontroli nad systemem. Na przykład atak Stuxnet wykryty w 2010 r. zainfekował słynne irańskie miejsca rozwoju nuklearnego. Te same rodzaje włamań mogą zostać wykorzystane do infiltracji obiektów podłączonych do sieci energetycznej, produkcji ropy naftowej i innych sieci Internetu Rzeczy.

Cyberatakujący może wykorzystać dysk USB do zainstalowania exploita na twoim komputerze na dziesiątki sposobów. Dwa najpopularniejsze to urządzenia typu pendrive i publiczne porty ładowania USB, praktyka znana jako wyciskanie soku.

Ataki na urządzenia USB dzielą się na trzy główne kategorie, w zależności od tego, co robią po podłączeniu do urządzenia. Urządzenia z przeprogramowanymi wewnętrznymi mikrokontrolerami będą wyglądały jak zwykłe pendrive'y, ale po podłączeniu będą wykonywać inną funkcję, np. zachowując się jak klawiatura i pisząc określone naciśnięcia klawiszy. Przykłady obejmują atak Rubber Ducky.

Urządzenia USB z przeprogramowanym wewnętrznym oprogramowaniem są zmieniane tak, aby ich oprogramowanie automatycznie wykonywało określoną funkcję po podłączeniu, na przykład instalowanie złośliwego oprogramowania lub kradzież danych. Jednym z przykładów jest atak iSeeYou, który przeprogramował określoną klasę kamer internetowych Apple, aby atakujący mógł nagrywać wideo bez wiedzy osoby.

Ataki USB mogą również wykorzystywać istniejące luki w sposobie interakcji komputerów i urządzeń USB. Typowym przykładem tego ataku jest atak Device Firmware Upgrade (DFU), który wykorzystuje urządzenie USB do przeprogramowania legalnego oprogramowania układowego na coś bardziej złośliwego.

Zdarzają się nawet ataki typu USB killer, w których podłączone urządzenie USB przechowuje energię z linii zasilających USB komputera, aż osiągnie określony poziom, a następnie agresywnie ją rozładowuje i smaży podłączony komputer.

Jak uniknąć ataków USB

Chociaż te ataki brzmią przerażająco, istnieją sposoby, aby im zapobiec.

Nie podłączaj nieznanych dysków

Wiele zagrożeń związanych z USB sprowadza się do socjotechniki lub psychologicznych sztuczek i taktyk, które mają na celu skłonienie ludzi do podłączenia złego urządzenia. Jest to obecne w prawie każdym rodzaju cyberataku i oszustwa i ważne jest, aby się na to nie nabrać.

Jeśli zobaczysz upuszczony dysk USB, którego nie rozpoznajesz, np. na parkingu , nie podłączaj go do komputera . Źli aktorzy polegają na ludzkiej ciekawości, aby pomóc im zainfekować Twoje urządzenie. Zrzucają go w miejscu publicznym, na przykład w szpitalu, i czekają, aż ktoś go podłączy. Nazywa się to atakiem zrzutowym.

Inną powszechną taktyką jest wysyłanie dysków USB do ludzi pocztą i sprawienie, by wyglądały jak oferty promocyjne z dużych sklepów z technologiami pudełkowymi, takich jak Best Buy. Konkluzja: uważaj na wszelkie dyski USB, które znajdziesz lub otrzymasz bezpłatnie, niezależnie od tego, czy pochodzą one od firmy, którą znasz, czy nie.

Równowaga między życiem zawodowym a prywatnym

Jeśli używasz dysku USB do pracy, trzymaj go oddzielnie od innych rzeczy osobistych, aby uniknąć przenoszenia złośliwego oprogramowania z komputera domowego do sieci zawodowej. Możesz również regularnie skanować swoje urządzenia USB za pomocą programu antywirusowego i/lub chroniącego przed złośliwym oprogramowaniem, podczas gdy oprogramowanie szyfrujące może uniemożliwić atakującym dostęp do Twoich danych w przypadku naruszenia. Jeśli uważasz, że mogłeś podłączyć zhakowane urządzenie do komputera, natychmiast odłącz się od Internetu i uruchom ponownie komputer.

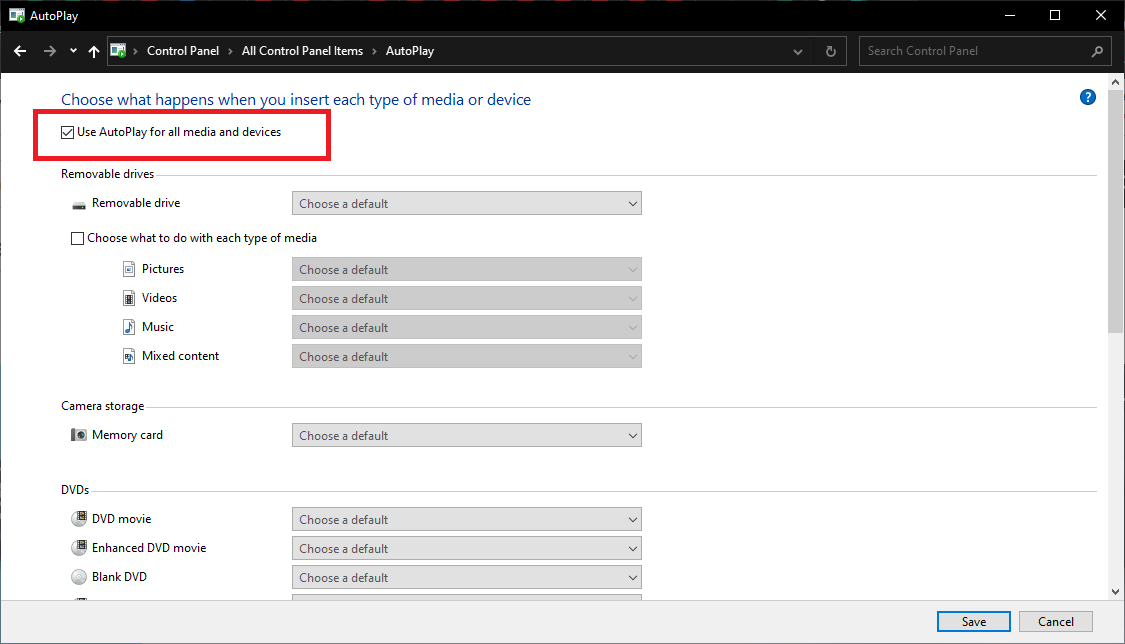

Wyłącz automatyczne uruchamianie

Wyłączenie funkcji automatycznego uruchamiania na urządzeniach pomoże zapobiec automatycznemu wykonywaniu złośliwego kodu po podłączeniu dysku. W systemie Windows otwórz Panel sterowania i znajdź ustawienie Autoodtwarzanie . Usuń zaznaczenie opcji Użyj autoodtwarzania dla wszystkich multimediów i urządzeń, aby zapobiec uruchamianiu nieznanych urządzeń bez ostrzeżenia lub pytania o pozwolenie.

Zejdź z sieci

Jeśli koniecznie musisz dowiedzieć się, co znajduje się na nieznanym dysku flash, możesz spróbować użyć komputera, który jest „przerwany”, co oznacza, że nie jest podłączony do Internetu ani innych sieci.

Komputery z lukami powietrznymi nie oznaczają hermetycznego bezpieczeństwa. Irański ośrodek rozwoju nuklearnego, który został skompromitowany podczas ataku Stuxnet, korzystał z sieci z pustką powietrzną i został skompromitowany ze złym USB. Po podłączeniu dysku uwolniono złośliwe oprogramowanie. Jeśli więc testujesz podejrzany dysk na komputerze z przerwą powietrzną, to jedyna rzecz, do której powinieneś używać tego komputera, a podejrzany dysk USB nie powinien być podłączony do żadnego innego komputera w Twojej sieci.

Idź wirtualnie

Jeśli masz większą wiedzę techniczną, spróbuj pobrać oprogramowanie do wirtualizacji, takie jak bezpłatny VirtualBox firmy Oracle. Pozwala na stworzenie wirtualnego środowiska na twoim komputerze, które uruchamia symulowaną instancję twojego komputera wewnątrz twojego komputera. Możesz podłączyć dysk i otworzyć go w środowisku wirtualnym bez wpływu na twoje pliki lub sieć. Windows Sandbox to także wbudowana opcja dla użytkowników systemu Windows.

Nie ignoruj aktualizacji

Aktualizuj swoje systemy, zwłaszcza jeśli korzystasz z systemu Windows. Wielu atakujących wykorzystuje fakt, że ludzie często opóźniają aktualizację swoich systemów, nawet jeśli zawierają poprawki poważnych błędów.

Zachowaj czujność

Żadna metoda cyberbezpieczeństwa nie jest niezawodna, co obejmuje kroki podjęte w celu zapobiegania atakom USB. Opisane tutaj metody są jednak o wiele lepsze niż podłączenie dziwnego dysku USB, który znalazłeś i liczysz na najlepsze.

Pamiętaj, aby nigdy nie ufać nieznanym dyskom, skanuj regularnie używane i korzystaj z opcji zabezpieczeń, takich jak hasła, klucze PIN i szyfrowanie danych. Mamy nadzieję, że świadomość taktyk stosowanych przez cyberprzestępców w połączeniu z solidnymi zabezpieczeniami sprzętu i oprogramowania pomoże ci uniknąć wszelkich nieprzyjemnych infekcji cyfrowych.