12 prostych rzeczy, które możesz zrobić, aby być bardziej bezpiecznym w Internecie

Opublikowany: 2022-01-29Czy obawiasz się, że IRS może ujawnić dane osobowe, które przesłałeś podczas składania zeznań podatkowych online, lub że DMV może ujawnić wszystkie Twoje dane osobowe? To nie jest paranoja; to racjonalne. Naruszenia wysokiego poziomu mogą i się zdarzają i nie możesz nic zrobić, aby im zapobiec. Ale inne ataki na Twoje bezpieczeństwo i prywatność uderzają bliżej domu. Kiedy pewnego dnia usiądziesz do pracy nad swoją powieścią, możesz znaleźć wszystkie istniejące rozdziały zaszyfrowane przez oprogramowanie ransomware. Możesz także zalogować się do swojego systemu bankowości internetowej i zobaczyć duże saldo zerowe, ponieważ trojan kradnący dane przechwycił Twoje dane uwierzytelniające. Z drugiej strony możesz zbudować własną obronę przed tymi lokalnymi problemami.

Zwiększenie bezpieczeństwa urządzeń, tożsamości online i działań naprawdę nie wymaga wiele wysiłku. W rzeczywistości kilka naszych wskazówek na temat tego, co możesz zrobić, aby być bezpieczniejszym w Internecie, sprowadza się do niewiele więcej niż zdrowego rozsądku. Te wskazówki, jak być bardziej bezpiecznym w swoim życiu online, pomogą Ci zachować bezpieczeństwo.

1. Zainstaluj program antywirusowy i aktualizuj go

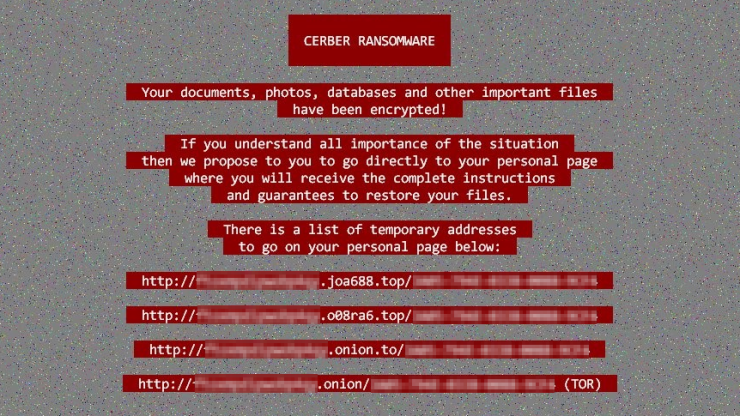

Tego typu oprogramowanie nazywamy antywirusem, ale odpieranie prawdziwych wirusów komputerowych to tylko niewielka część tego, co robią. Ransomware szyfruje Twoje pliki i żąda zapłaty za ich przywrócenie. Programy typu koń trojański wydają się być prawidłowymi programami, ale za kulisami kradną Twoje prywatne informacje. Boty zamieniają Twój komputer w żołnierza armii zombie, gotowego do przeprowadzenia ataku typu „odmowa usługi” lub wyrzucenia spamu, czy czegokolwiek innego, niż nakazuje bot pasterz. Skuteczny program antywirusowy chroni przed tymi i wieloma innymi rodzajami złośliwego oprogramowania.

Teoretycznie możesz ustawić i zapomnieć o ochronie antywirusowej, pozwalając jej działać w tle, pobierać aktualizacje i tak dalej. W praktyce warto to przejrzeć co jakiś czas. Większość narzędzi antywirusowych wyświetla zielony baner lub ikonę, gdy wszystko jest w porządku. Jeśli otworzysz narzędzie i zobaczysz kolor żółty lub czerwony, postępuj zgodnie z instrukcjami, aby wszystko wróciło do normy.

Być może myślisz, czekaj, czy program antywirusowy nie jest wbudowany w system Windows? Microsoft Windows Defender Security Center jest nie tylko wbudowany w system operacyjny, ale automatycznie przejmuje ochronę, gdy nie wykryje żadnego innego programu antywirusowego, a także automatycznie odsuwa się na bok podczas instalowania ochrony innej firmy. Chodzi o to, że ten wbudowany program antywirusowy po prostu nie ma porównania z najlepszymi rozwiązaniami innych firm. Nawet najlepsze darmowe są o wiele lepsze niż Windows Defender. Nie polegaj na tym; możesz zrobić lepiej.

Niezależnie od tego, czy wybrałeś prosty program antywirusowy, czy pełny pakiet zabezpieczeń, musisz go odnawiać co roku. Najlepszym rozwiązaniem jest zapisanie się do automatycznego odnawiania. W przypadku niektórych produktów zabezpieczających umożliwia to gwarancję braku złośliwego oprogramowania. Zawsze możesz zrezygnować później, jeśli masz ochotę przejść na inny produkt.

Jeszcze jedna rzecz. Jeśli Twój program antywirusowy lub pakiet zabezpieczeń nie ma ochrony przed oprogramowaniem ransomware, rozważ dodanie oddzielnej warstwy ochrony. Wiele narzędzi przeznaczonych do ransomware jest całkowicie darmowych, więc nie ma powodu, aby nie wypróbować kilku z nich i wybrać tego, które najbardziej Ci odpowiada.

ia

2. Poznaj narzędzia zabezpieczające, które instalujesz

Wiele doskonałych aplikacji i ustawień pomaga chronić Twoje urządzenia i Twoją tożsamość, ale są one cenne tylko wtedy, gdy wiesz, jak z nich właściwie korzystać. Aby uzyskać maksymalną moc ochronną z tych narzędzi, musisz zrozumieć ich funkcje i ustawienia. Na przykład smartfon prawie na pewno zawiera opcję odnalezienia go w przypadku zgubienia, a być może nawet go włączyłeś. Ale czy aktywnie go wypróbowałeś, aby w razie potrzeby wiedzieć, jak z niego korzystać?

Większość narzędzi antywirusowych ma moc odpierania potencjalnie niechcianych aplikacji (PUA), kłopotliwych aplikacji, które nie są do końca złośliwym oprogramowaniem, ale nie przynoszą niczego korzystnego. Ale nie wszystkie z nich domyślnie włączają wykrywanie PUA. Sprawdź ustawienia wykrywania i upewnij się, że twój skonfigurowany tak, aby blokować te irytacje. Podobnie Twój pakiet zabezpieczeń może zawierać składniki, które nie będą aktywne, dopóki ich nie włączysz. Podczas instalowania nowego produktu zabezpieczającego przejrzyj wszystkie strony okna głównego i przynajmniej przejrzyj ustawienia.

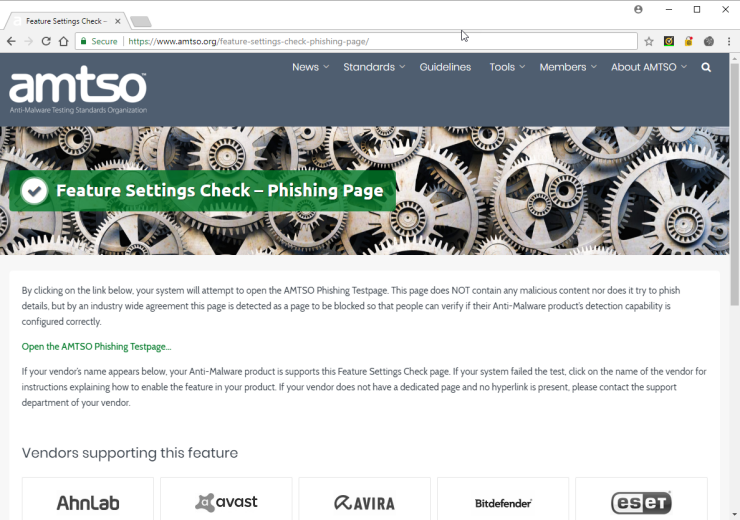

Aby mieć całkowitą pewność, że Twój program antywirusowy jest skonfigurowany i działa poprawnie, możesz przejść do strony sprawdzania funkcji zabezpieczeń na stronie internetowej AMTSO (Organizacji Standardów Testowania Anty-Malware). Jeśli Twój program antywirusowy nie przejdzie, czas skontaktować się z pomocą techniczną i dowiedzieć się, dlaczego.

3. Używaj unikalnych haseł do każdego logowania

Jednym z najłatwiejszych sposobów, w jakie hakerzy kradną informacje, jest pobranie partii kombinacji nazw użytkownika i haseł z jednego źródła i wypróbowanie tych samych kombinacji w innym miejscu. Załóżmy na przykład, że hakerzy zdobyli Twoją nazwę użytkownika i hasło, włamując się do dostawcy poczty e-mail. Mogą próbować zalogować się do witryn bankowych lub głównych sklepów internetowych przy użyciu tej samej kombinacji nazwy użytkownika i hasła. Najlepszym sposobem zapobiegania jednemu naruszeniu danych w wyniku efektu domina jest użycie silnego, unikalnego hasła dla każdego konta online, które posiadasz.

Tworzenie unikalnego i silnego hasła do każdego konta nie jest pracą dla człowieka. Dlatego używasz menedżera haseł. Kilka bardzo dobrych menedżerów haseł jest bezpłatnych i rozpoczęcie korzystania z jednego z nich zajmuje niewiele czasu. Płatne menedżery haseł zazwyczaj oferują jednak więcej funkcji.

Gdy używasz menedżera haseł, jedynym hasłem, które musisz zapamiętać, jest hasło główne, które blokuje sam menedżer haseł. Po odblokowaniu menedżer haseł automatycznie loguje Cię na konta online. To nie tylko zapewnia bezpieczeństwo, ale także zwiększa wydajność i produktywność. Nie tracisz już czasu na wpisywanie swoich loginów lub zajmowanie się czasochłonną frustracją związaną z resetowaniem zapomnianego hasła.

4. Zdobądź VPN i korzystaj z niego

Za każdym razem, gdy łączysz się z Internetem za pomocą sieci Wi-Fi, której nie jesteś właścicielem, powinieneś używać wirtualnej sieci prywatnej lub VPN. Załóżmy, że idziesz do kawiarni i łączysz się z bezpłatną siecią Wi-Fi. Nie wiesz nic o bezpieczeństwie tego połączenia. Możliwe, że ktoś inny w tej sieci bez Twojej wiedzy może zacząć przeglądać lub kraść pliki i dane wysyłane z Twojego laptopa lub urządzenia mobilnego. Właściciel hotspotu może być oszustem, wyszukującym sekrety ze wszystkich połączeń Wi-Fi. VPN szyfruje ruch internetowy, kierując go przez serwer należący do firmy VPN. Oznacza to, że nikt, nawet właściciel darmowej sieci Wi-Fi, nie może podsłuchiwać Twoich danych.

Korzystanie z VPN ukrywa również Twój adres IP. Reklamodawcy i tropiciele, którzy chcą Cię zidentyfikować lub zlokalizować za pomocą tego adresu IP, zobaczą adres firmy VPN. Sfałszowanie swojej lokalizacji za pomocą serwera VPN w innym kraju może również służyć do odblokowywania treści, które nie są dostępne w Twoim regionie. Mówiąc poważniej, dziennikarze i aktywiści w krajach represyjnych od dawna używają technologii VPN do bezpiecznej komunikacji.

W rezultacie, jeśli łączysz się przez Wi-Fi — czy to na laptopie, telefonie, czy tablecie — naprawdę potrzebujesz VPN. Jeśli nigdy wcześniej go nie używałeś lub technologia wydaje się nieco wykraczająca poza Twoją znajomość Internetu, nie martw się, omówiliśmy naszą funkcję konfiguracji i korzystania z VPN.

5. Użyj uwierzytelniania dwuskładnikowego

Uwierzytelnianie dwuskładnikowe może być uciążliwe, ale absolutnie zwiększa bezpieczeństwo Twoich kont. Uwierzytelnianie dwuskładnikowe oznacza, że aby uzyskać dostęp do swoich kont, musisz przejść kolejną warstwę uwierzytelniania, a nie tylko nazwę użytkownika i hasło. Jeśli dane lub informacje osobiste na koncie są wrażliwe lub cenne, a konto oferuje uwierzytelnianie dwuskładnikowe, należy je włączyć. Gmail, Evernote i Dropbox to kilka przykładów usług online oferujących uwierzytelnianie dwuskładnikowe.

Uwierzytelnianie dwuskładnikowe weryfikuje Twoją tożsamość przy użyciu co najmniej dwóch różnych form uwierzytelniania: czegoś, czym jesteś, czegoś, co masz, lub czegoś, co znasz. Oczywiście coś, co znasz, to hasło. Coś, czym jesteś, może oznaczać uwierzytelnianie za pomocą odcisku palca lub rozpoznawanie twarzy. Coś, co masz, może być telefonem komórkowym. Możesz zostać poproszony o wpisanie kodu wysłanego SMS-em lub dotknięcie przycisku potwierdzenia w aplikacji mobilnej. Coś, co masz, może być również fizycznym kluczem bezpieczeństwa; Google i Microsoft ogłosiły nacisk na tego rodzaju uwierzytelnianie.

Jeśli używasz tylko hasła do uwierzytelniania, każdy, kto pozna to hasło, będzie właścicielem Twojego konta. Po włączeniu uwierzytelniania dwuskładnikowego samo hasło jest bezużyteczne. Większość menedżerów haseł obsługuje dwuskładnikowe, chociaż niektóre wymagają go tylko po wykryciu połączenia z nowego urządzenia. Włączenie uwierzytelniania dwuskładnikowego dla menedżera haseł jest koniecznością.

Nasza funkcja dotycząca tego, kto korzysta z uwierzytelniania dwuskładnikowego i jak je skonfigurować, może pomóc w rozpoczęciu pracy.

6. Używaj kodów dostępu, nawet jeśli są opcjonalne

Zastosuj blokadę hasłem wszędzie tam, gdzie jest to możliwe, nawet jeśli jest to opcjonalne. Pomyśl o wszystkich danych osobistych i połączeniach na swoim smartfonie. Nie do pomyślenia jest obejście się bez blokady kodu dostępu.

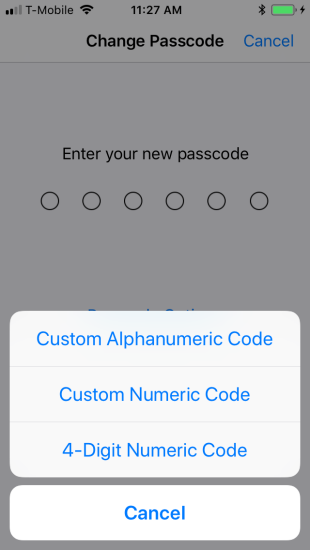

Wiele smartfonów domyślnie oferuje czterocyfrowy kod PIN. Nie zadowalaj się tym. Używaj uwierzytelniania biometrycznego, gdy jest to możliwe, i ustaw silne hasło, a nie głupi czterocyfrowy kod PIN. Pamiętaj, że nawet jeśli używasz Touch ID lub równoważnego, nadal możesz uwierzytelnić się za pomocą hasła, więc musi być on silny.

Nowoczesne urządzenia z systemem iOS oferują opcję sześciocyfrową; zignoruj to. Przejdź do Ustawienia > Touch ID i kod dostępu i wybierz Zmień kod dostępu (lub Dodaj kod dostępu, jeśli go nie masz). W razie potrzeby wprowadź stare hasło. Na ekranie, aby wprowadzić nowy kod, wybierz Niestandardowy kod alfanumeryczny. Wprowadź silne hasło, a następnie zapisz je jako bezpieczną notatkę w swoim menedżerze haseł.

Różne urządzenia z Androidem oferują różne ścieżki do ustawienia silnego hasła. Znajdź ustawienia blokady ekranu na swoim urządzeniu, wprowadź stary kod PIN i wybierz Hasło (jeśli jest dostępne). Podobnie jak w przypadku urządzenia z systemem iOS, dodaj silne hasło i zapisz je jako bezpieczną notatkę.

7. Płać smartfonem

System korzystania z kart kredytowych jest przestarzały i w ogóle mało bezpieczny. To nie twoja wina, ale możesz coś z tym zrobić. Zamiast wyjmować starą kartę kredytową, wszędzie, gdzie możesz, korzystaj z Apple Pay lub jego odpowiednika w systemie Android. Jeśli chodzi o aplikacje, jest mnóstwo możliwości wyboru. W rzeczywistości mamy całą serię aplikacji do płatności mobilnych.

Konfiguracja smartfona jako urządzenia płatniczego to zazwyczaj prosty proces. Zwykle zaczyna się od zrobienia zdjęcia karty kredytowej, której będziesz używać do tworzenia kopii zapasowych płatności opartych na aplikacji. I na tym kończy się konfiguracja; jesteś gotowy.

Terminale kasowe obsługujące płatności za pomocą smartfona zazwyczaj sygnalizują ten fakt ikoną, od zdjęcia dłoni trzymającej smartfona po stylizowane przedstawienie fali radiowej. Wystarczy umieścić urządzenie na terminalu, uwierzytelnić się odciskiem kciuka i zapłaciłeś.

Jak to jest lepsze niż korzystanie z samej karty kredytowej? Aplikacja generuje jednorazowy kod uwierzytelniający, odpowiedni tylko dla bieżącej transakcji. Nawet gdyby ktoś wykradł ten kod, nie przyniosłoby to niczego dobrego. A płacenie za pomocą aplikacji na smartfona eliminuje możliwość kradzieży danych przez skimmer karty kredytowej.

Niektóre aplikacje do płatności na smartfony umożliwiają płacenie online podobnym kodem jednorazowym. Jeśli tak nie jest, skontaktuj się z dostawcą karty kredytowej. Zazwyczaj otrzymujesz tymczasowy numer, którego możesz użyć zamiast prawdziwej karty kredytowej, a opłaty trafiają na Twoje zwykłe konto. Tymczasowy numer karty nie będzie działał ponownie po wygaśnięciu. Następnym razem, gdy wystawca karty kredytowej lub bank zadzwoni do Ciebie, aby spróbować sprzedać Ci uaktualnienia, zapytaj o jednorazowe numery kart.

Możesz również uzyskać ochronę numerów kart kredytowych jednorazowego użytku za pomocą aplikacji innych firm. Na przykład Abine Blur Premium może maskować numery kart kredytowych, adresy e-mail i numery telefonów. Robisz zakupy i komunikujesz się jak zawsze, ale sprzedawca nie otrzymuje Twoich rzeczywistych informacji.

8. Używaj różnych adresów e-mail dla różnych rodzajów kont

Ludzie, którzy są zarówno wysoce zorganizowani, jak i metodyczni w kwestii bezpieczeństwa, często używają różnych adresów e-mail do różnych celów, aby oddzielić powiązane tożsamości internetowe. Jeśli wiadomość phishingowa, która rzekomo pochodzi z Twojego banku, trafi na konto, którego używasz tylko w mediach społecznościowych, wiesz, że jest fałszywa.

Polecane przez naszych redaktorów

Zastanów się nad utrzymaniem jednego adresu e-mail przeznaczonego do rejestrowania się w aplikacjach, które chcesz wypróbować, ale które mogą mieć wątpliwe zabezpieczenia lub które mogą spamować Cię wiadomościami promocyjnymi. Po zweryfikowaniu usługi lub aplikacji zarejestruj się, używając jednego ze swoich stałych kont e-mail. Jeśli dedykowane konto zacznie otrzymywać spam, zamknij je i utwórz nowe. Jest to zrób to sam wersja zamaskowanych wiadomości e-mail, które otrzymujesz od Abine Blur i innych jednorazowych usług kont e-mail.

Wiele witryn utożsamia Twój adres e-mail z Twoją nazwą użytkownika, ale niektóre pozwalają Ci wybrać własną nazwę użytkownika. Rozważ używanie za każdym razem innej nazwy użytkownika — hej, Twój menedżer haseł ją pamięta! Teraz każdy, kto próbuje dostać się na Twoje konto, musi odgadnąć zarówno nazwę użytkownika, jak i hasło.

9. Wyczyść pamięć podręczną

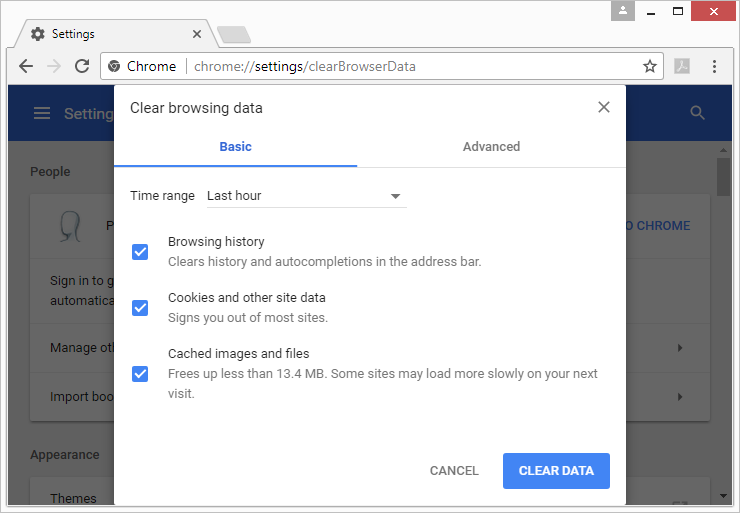

Nigdy nie lekceważ tego, ile pamięć podręczna Twojej przeglądarki wie o Tobie. Zapisane pliki cookie, zapisane wyszukiwania i historia online mogą wskazywać na adres domowy, informacje o rodzinie i inne dane osobowe.

Aby lepiej chronić te informacje, które mogą czaić się w historii przeglądania, należy regularnie usuwać pliki cookie przeglądarki i czyścić historię przeglądarki. To jest łatwe. W Chrome, Edge, Firefox, Internet Explorer lub Opera po prostu naciśnij Ctrl + Shift + Del, aby wyświetlić okno dialogowe, które pozwala wybrać elementy danych przeglądarki, które chcesz wyczyścić.

Usunięcie plików cookie może spowodować problemy w niektórych witrynach — możesz utracić wszelką personalizację, którą zastosowałeś. Większość przeglądarek pozwala wyświetlać ulubione strony internetowe, których pliki cookie nie powinny być wyrzucane.

Aby uzyskać pełny przewodnik, jak zacząć, możesz przeczytać naszą funkcję dotyczącą czyszczenia pamięci podręcznej w dowolnej przeglądarce.

10. Wyłącz funkcję „Zapisz hasło” w przeglądarkach

Mówiąc o tym, co Twoja przeglądarka może o Tobie wiedzieć, większość przeglądarek zawiera wbudowane rozwiązanie do zarządzania hasłami. My w PCMag nie polecamy ich jednak. Uważamy, że najlepiej pozostawić ochronę hasłem ekspertom, którzy tworzą menedżery haseł.

Pomyśl o tym. Po zainstalowaniu menedżera haseł innej firmy zazwyczaj oferuje on importowanie hasła z pamięci przeglądarki. Jeśli menedżer haseł może to zrobić, możesz być pewien, że niektóre złośliwe oprogramowanie może zrobić to samo. Ponadto przechowywanie haseł w jednym centralnym menedżerze haseł umożliwia korzystanie z nich we wszystkich przeglądarkach i urządzeniach.

11. Nie daj się nabrać na przynętę na kliknięcia lub oszustwa phishingowe

Częścią zabezpieczenia swojego życia online jest mądre podejście do tego, co klikasz. Przynęta na kliknięcia odnosi się nie tylko do filmów z kompilacjami kotów i chwytliwych nagłówków. Może również zawierać linki w wiadomościach e-mail, aplikacjach do przesyłania wiadomości i na Facebooku. Łącza phishingowe podszywają się pod bezpieczne strony internetowe, mając nadzieję, że skłonią Cię do podania im swoich danych uwierzytelniających. Strony pobierania drive-by mogą powodować automatyczne pobieranie złośliwego oprogramowania i infekowanie urządzenia.

Nie klikaj linków w e-mailach ani SMS-ach, chyba że pochodzą z zaufanego źródła. Nawet wtedy bądź ostrożny; Twoje zaufane źródło mogło zostać przejęte lub wiadomość może być fałszywa. To samo dotyczy linków w serwisach społecznościowych, nawet w postach, które wydają się pochodzić od Twoich znajomych. Jeśli post wydaje się niepodobny do stylu twojego kumpla z mediów społecznościowych, może to być włamanie.

Aby uzyskać więcej informacji, przeczytaj naszą historię o tym, jak uniknąć oszustw typu phishing.

12. Chroń swoją prywatność w mediach społecznościowych

Jest takie popularne powiedzenie: jeśli nie płacisz za usługę, nie jesteś klientem; jesteś produktem. Serwisy społecznościowe ułatwiają dzielenie się przemyśleniami i zdjęciami ze znajomymi, ale łatwo jest też udostępniać zbyt wiele.

Możesz pobrać swoje dane z Facebooka, aby zobaczyć, co wie o Tobie gigant mediów społecznościowych. Może to całkiem otworzyć oczy, zwłaszcza jeśli jesteś osobą, która rutynowo klika quizy, które wymagają dostępu do konta w mediach społecznościowych. Naprawdę, nie musisz wiedzieć, jaką jesteś księżniczką Disneya lub rasą psa.

Możesz drastycznie zmniejszyć ilość danych przesyłanych do Facebooka, całkowicie wyłączając platformę udostępniania. Gdy to zrobisz, Twoi znajomi nie będą już mogli ujawniać Twoich danych osobowych. Nie możesz utracić danych do aplikacji, ponieważ nie możesz ich używać. I nie możesz użyć swoich danych logowania do Facebooka, aby zalogować się do innych witryn (co zawsze było złym pomysłem).

Oczywiście inne serwisy społecznościowe również wymagają uwagi. Google prawdopodobnie wie o Tobie więcej niż Facebook, więc podejmij również kroki, aby zarządzać swoją prywatnością w Google. Upewnij się, że skonfigurowałeś każdą witrynę mediów społecznościowych tak, aby Twoje posty nie były publiczne (no cóż, wszystkie z wyjątkiem Twittera). Zastanów się dwa razy, zanim ujawnisz zbyt wiele w poście, ponieważ Twoi znajomi mogą podzielić się tym z innymi. Ostrożnie możesz zachować swoją prywatność bez utraty rozrywki i połączeń z mediami społecznościowymi.