警告:Windows 11にPlayストアをインストールしましたか? 今すぐ読む

公開: 2022-06-28

2022年3月に、Windows11にGooglePlayストアをインストールする手順を公開しました。この方法にはGitHubのオープンソースプロジェクトが含まれていました。 残念ながら、マルウェアが含まれていました。 修正方法は次のとおりです。

重要な部分でリードしましょう:

現時点では、機密情報が漏洩したと考える理由はありません。

これが何が起こったのかです

スクリプトがしたこと

それを修正する方法

手動でクリーンアップ

スクリプトによるクリーンアップ

私たちがしていること

これが何が起こったのかです

Windows 11ではAndroidアプリをインストールする機能が導入されましたが、GooglePlayストア経由ではインストールできませんでした。 当然、人々はこれを回避する方法を探し始めました。 公開したチュートリアルには、サードパーティのWebサイトからスクリプトをダウンロードするための手順が含まれていました。 週末に、スクリプトを使用しているグループが、スクリプトにマルウェアが含まれていることを発見しました。

注:他のいくつかのWebサイトもこのスクリプトを推奨しています。 別のWebサイトのチュートリアルに従った場合でも、マルウェアを含むスクリプトをダウンロードした可能性があります。

スクリプトがしたこと

スクリプトは、GooglePlayストアをWindows11デバイスにインストールする機能を含むツール(Windows Toolbox)をダウンロードしました。 残念ながら、Windows Toolboxをダウンロードしたスクリプトは、宣伝以上のことをしました。 また、一連のスケジュールされたタスクを設定し、Chromiumベースのブラウザー(Google Chrome、Microsoft Edge、およびBrave)を対象とするブラウザー拡張機能を作成する難読化されたコードも含まれていました。 言語が英語に設定されているWindowsPCのみが対象となりました。

次に、ブラウザ拡張機能がバックグラウンドの「ヘッドレス」ブラウザウィンドウで実行され、ユーザーから効果的に非表示になりました。 現時点で、マルウェアを発見したグループは、拡張機能の主な目的は、より不吉なものではなく、広告詐欺であると考えています。

スケジュールされたタスクは、いくつかの異なる目的を果たす他のいくつかのスクリプトも実行しました。 たとえば、タスクマネージャが開かれるたびに、PCでアクティブなタスクを監視し、広告詐欺に使用されているブラウザと拡張機能を強制終了します。 システムの動作が少し遅れていることに気づき、問題をチェックしに行ったとしても、問題は見つかりません。 9分ごとに実行するように設定された別のスケジュールされたタスクは、ブラウザと拡張機能を再起動します。

作成された最も懸念されるペアタスクは、curlを使用して、悪意のあるスクリプトを配信した元のWebサイトからファイルをダウンロードし、ダウンロードしたものを実行します。 タスクは、ユーザーが自分のアカウントにログインした後、9分ごとに実行されるように設定されました。 理論的には、これを使用して悪意のあるコードに更新を配信し、現在のマルウェアに機能を追加したり、まったく別のマルウェアを配信したり、その他の作成者が望むものを配信したりできます。

幸いなことに、攻撃の背後にいる人は誰もそこに到達しませんでした—私たちが知る限り、カールタスクは「asd」という名前のテストファイルをダウンロードする以外の目的には使用されませんでした。 カールタスクがファイルをダウンロードしたドメインは、CloudFlareからの迅速なアクションのおかげで削除されました。 つまり、マルウェアがまだマシン上で実行されている場合でも、他のものをダウンロードすることはできません。 あなたはそれを取り除く必要があります、そしてあなたは行ってもいいです。

注:繰り返しになりますが、Cloudflareがドメインを削除したため、マルウェアは追加のソフトウェアをダウンロードしたり、コマンドを受信したりすることはできません。

マルウェア配信がどのようにステージングされたか、および各タスクが何を行うかについての詳細な内訳を読むことに興味がある場合は、GitHubで入手できます。

それを修正する方法

それを修正するために現在利用可能な2つのオプションがあります。 1つは、影響を受けるすべてのファイルとスケジュールされたタスクを自分で手動で削除することです。 2つ目は、最初にマルウェアを発見した人々によって書かれたスクリプトを使用することです。

注:現時点では、このマルウェアがマシンで実行されている場合、ウイルス対策ソフトウェアがこのマルウェアを検出または削除することはありません。

手動でクリーンアップ

まず、悪意のあるタスクをすべて削除してから、作成されたすべてのファイルとフォルダーを削除します。

悪意のあるタスクの削除

作成されたタスクはすべて、タスクスケジューラのMicrosoft>Windowsタスクに埋め込まれています。 それらを見つけて削除する方法は次のとおりです。

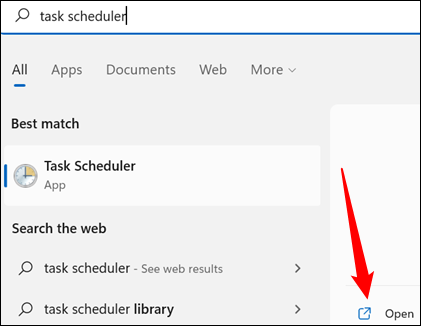

[スタート]をクリックし、検索バーに「タスクスケジューラ」と入力して、Enterキーを押すか、[開く]をクリックします。

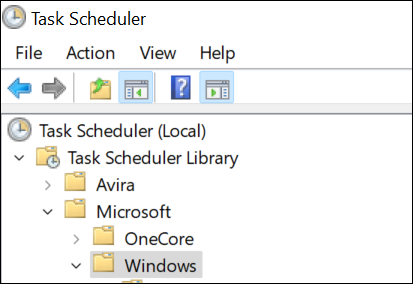

Microsoft>Windowsタスクに移動する必要があります。 「タスクスケジューラライブラリ」、「Microsoft」、「Windows」の順にダブルクリックするだけです。 これは、以下にリストされているタスクのいずれかを開く場合にも当てはまります。

そこに着いたら、タスクの削除を開始する準備ができています。 マルウェアは最大8つのタスクを作成します。

注:マルウェアの動作により、リストされているすべてのサービスを利用できない場合があります。

存在するこれらのいずれかを削除する必要があります。

- AppID> VerifiedCert

- アプリケーションの経験>メンテナンス

- サービス>CertPathCheck

- サービス>CertPathw

- サービス>ComponentCleanup

- サービス>ServiceCleanup

- シェル>ObjectTask

- クリップ>ServiceCleanup

タスクスケジューラで悪意のあるサービスを特定したら、それを右クリックして、[削除]をクリックします。

警告:上記の正確なタスク以外のタスクは削除しないでください。 ここでのほとんどのタスクは、Windows自体または正規のサードパーティアプリケーションによって作成されます。

上記のリストから見つけたすべてのタスクを削除すると、次のステップに進む準備が整います。

悪意のあるファイルやフォルダの削除

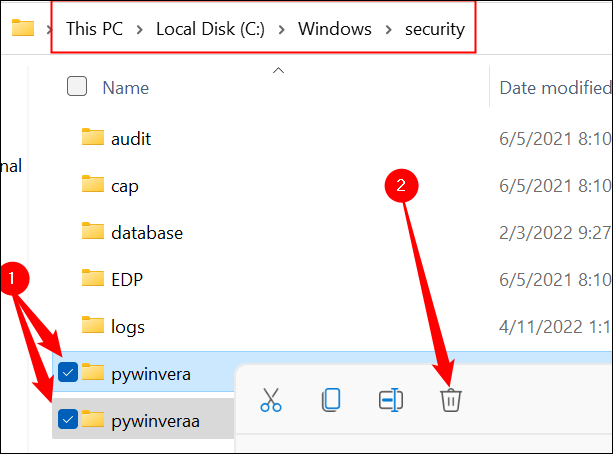

このマルウェアはほんの一握りのファイルしか作成せず、幸いなことに、それらは3つのフォルダーにしか含まれていません。

- C:\ systemfile

- C:\ Windows \ security \ pywinvera

- C:\ Windows \ security \ pywinveraa

まず、ファイルエクスプローラーを開きます。 ファイルエクスプローラーの上部にある[表示]をクリックし、[表示]に移動して、[非表示のアイテム]にチェックマークが付いていることを確認します。

「systemfile」という名前の少し透明なフォルダを探します。 そこにある場合は、右クリックして「削除」をクリックします。

更新: 「非表示フォルダーの表示」が有効になっている場合でも、systemfileフォルダーが非表示のままになるという報告がいくつかあります。 この動作を再現することはできませんが、十分な注意を払って自分自身を確認する必要があります。 ファイルエクスプローラーのアドレスバーにパス「C:\ systemfile」を入力し、Enterキーを押します。 パスを手動で入力してフォルダーを開くことはできても、ファイルエクスプローラーで表示できない場合は、添付のスクリプトを使用して、フォルダーとそのすべてのコンテンツが削除されていることを確認する必要があります。

警告:削除しようとしているフォルダを正しく識別していることを確認してください。 実際のWindowsフォルダを誤って削除すると、問題が発生する可能性があります。 その場合は、できるだけ早くごみ箱から復元してください。

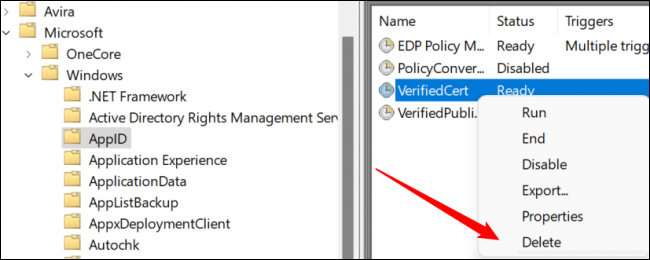

「systemfiles」フォルダを削除したら、Windowsフォルダをダブルクリックし、「Security」フォルダが見つかるまでスクロールします。 2つのフォルダを探しています。1つは「pywinvera」という名前で、もう1つは「pywinveraa」という名前です。 それぞれを右クリックし、「削除」をクリックします。

注: Windowsフォルダー内のファイルとフォルダーを削除すると、管理者権限が必要であるという警告が表示される可能性があります。 プロンプトが表示されたら、先に進んで許可します。 (ただし、ここで説明した正確なファイルとフォルダーのみを削除するようにしてください。)

これで完了です—迷惑な一方で、この特定のマルウェアはそれ自体を保護するのにあまり効果がありませんでした。

スクリプトによるクリーンアップ

そもそもマルウェアを特定した同じワシの目の人々も、週末に悪意のあるコードを分析し、それがどのように機能するかを判断し、最終的にはそれを削除するスクリプトを作成しました。 チームの努力に一言お願いします。

私たちがどのようにしてここにたどり着いたかを考えると、GitHubの別のユーティリティを信頼することに躊躇するのは当然です。 ただし、状況は少し異なります。 悪意のあるコードの配信に関連するスクリプトとは異なり、削除スクリプトは短く、手動で監査しました—すべての行。 また、ファイルが安全であることを手動で確認する機会を与えずにファイルを更新できないようにするために、ファイルを自分でホストしています。 このスクリプトを複数のマシンでテストして、効果的であることを確認しました。

まず、当社のWebサイトからzip形式のスクリプトをダウンロードしてから、必要な場所にスクリプトを抽出します。

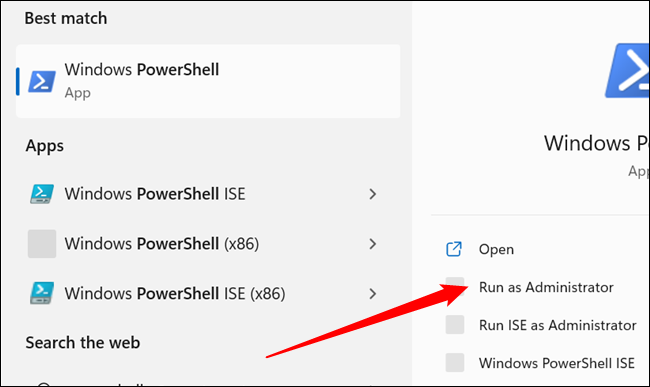

次に、スクリプトを有効にする必要があります。 [スタート]ボタンをクリックし、検索バーに「PowerShell」と入力して、[管理者として実行]をクリックします。

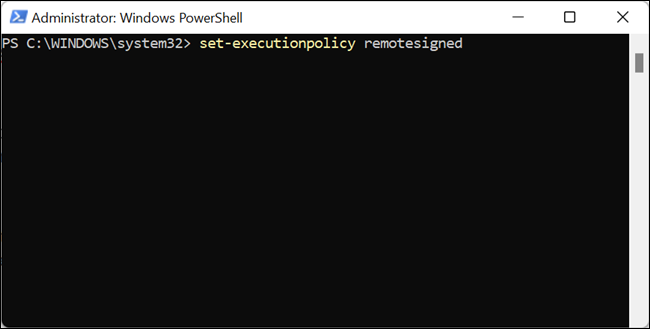

次に、 set-executionpolicy remotesignedをPowerShellウィンドウに入力または貼り付け、Yキーを押します。その後、PowerShellウィンドウを閉じることができます。

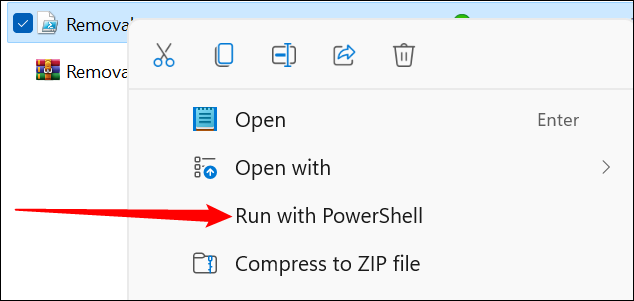

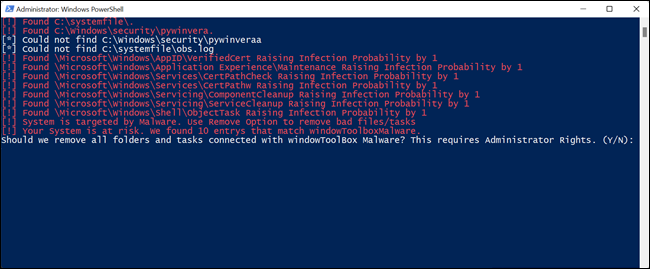

ダウンロードフォルダに移動し、Removal.ps1を右クリックして、[PowerShellで実行]をクリックします。スクリプトは、システム上の悪意のあるタスク、フォルダ、およびファイルをチェックします。

それらが存在する場合は、それらを削除するオプションが表示されます。 PowerShellウィンドウに「Y」または「y」と入力し、Enterキーを押します。

スクリプトは、マルウェアによって作成されたすべてのジャンクを削除します。

削除スクリプトを実行したら、スクリプト実行ポリシーをデフォルト設定に戻します。 管理者としてPowerShellを開き、 set-executionpolicy defaultと入力して、Yキーを押します。次に、PowerShellウィンドウを閉じます。

私たちがしていること

状況は進化しており、私たちは物事に目を光らせています。 説明のつかないOpenSSHサーバーがインストールされていると報告する人がいる理由など、未回答の質問がまだいくつかあります。 重要な新しい情報が明らかになった場合は、必ず最新情報をお知らせします。

さらに、機密情報が危険にさらされたという証拠はないことをもう一度強調したいと思います。 マルウェアが依存しているドメインは削除され、その作成者はマルウェアを制御できなくなりました。

繰り返しになりますが、マルウェアがどのように機能するかを理解し、マルウェアを自動的に削除するスクリプトを作成してくれた人々に特に感謝します。 順不同:

- パブマケ

- BlockyTheDev

- blubbablasen

- ケイ

- Limn0

- LinuxUserGD

- 三笠

- オプションM

- ゾンネンラウファー

- Zergo0

- ズエショ

- チルノ

- ハロマン

- Janmm14

- luzeadev

- XplLiciT

- Zeryther