Avviso: hai installato il Play Store su Windows 11? Leggi questo ora

Pubblicato: 2022-06-28

Nel marzo 2022 abbiamo pubblicato le istruzioni per l'installazione del Google Play Store su Windows 11. Il metodo prevedeva un progetto open source di GitHub. Sfortunatamente, conteneva malware. Ecco come risolverlo.

Iniziamo con la parte importante:

Al momento, non abbiamo motivo di ritenere che nessuna delle tue informazioni sensibili sia stata compromessa.

Ecco cosa è successo

Cosa ha fatto il copione

Come sistemarlo

Pulizia manuale

Ripulire con uno script

Cosa stiamo facendo

Ecco cosa è successo

Windows 11 ha introdotto la possibilità di installare app Android, ma non tramite Google Play Store. Naturalmente, le persone hanno iniziato a cercare un modo per aggirare questo problema. Il tutorial che abbiamo pubblicato conteneva le istruzioni per scaricare uno script da un sito Web di terze parti. Durante il fine settimana, un gruppo che lavorava con lo script ha scoperto che conteneva malware.

Nota: anche altri siti Web hanno consigliato questo script. Anche se hai seguito il tutorial di un altro sito Web, potresti aver scaricato lo script che conteneva il malware.

Cosa ha fatto il copione

Lo script ha scaricato uno strumento, Windows Toolbox, che include una funzione per installare Google Play Store sul tuo dispositivo Windows 11. Sfortunatamente, lo script che ha scaricato Windows Toolbox ha fatto più di quanto pubblicizzato. Conteneva anche un codice offuscato che avrebbe impostato una serie di attività pianificate e creato un'estensione del browser destinata ai browser basati su Chromium: Google Chrome, Microsoft Edge e Brave. Sono stati presi di mira solo i PC Windows con la lingua impostata sull'inglese.

L'estensione del browser è stata quindi eseguita in una finestra del browser "senza testa" in background, nascondendola di fatto all'utente. Al momento, il gruppo che ha scoperto il malware ritiene che lo scopo principale dell'estensione fosse la frode pubblicitaria, piuttosto che qualcosa di più sinistro.

Le attività pianificate eseguivano anche una manciata di altri script che servivano a scopi diversi. Ad esempio, è possibile monitorare le attività attive su un PC e uccidere il browser e l'estensione utilizzati per frode pubblicitaria ogni volta che viene aperto Task Manager. Anche se hai notato che il tuo sistema è un po' lento e sei andato a controllare un problema, non lo troverai. Un'attività pianificata separata, impostata per l'esecuzione ogni 9 minuti, riavvierà quindi il browser e l'estensione.

Le attività di coppia più preoccupanti create userebbero curl per scaricare i file dal sito Web originale che ha fornito lo script dannoso e quindi eseguire qualsiasi cosa abbia scaricato. Le attività sono state impostate per essere eseguite ogni 9 minuti dopo che un utente ha effettuato l'accesso al proprio account. In teoria, questo avrebbe potuto essere utilizzato per fornire aggiornamenti al codice dannoso per aggiungere funzionalità al malware corrente, fornire malware completamente separato o qualsiasi altra cosa l'autore volesse.

Fortunatamente, chiunque fosse dietro l'attacco non ci è arrivato: per quanto ne sappiamo, il compito curl non è mai stato utilizzato per nient'altro che per scaricare un file di prova chiamato "asd", che non ha fatto nulla. Il dominio da cui l'attività curl ha scaricato i file da allora è stato rimosso grazie alla rapida azione di CloudFlare. Ciò significa che anche se il malware è ancora in esecuzione sul tuo computer, non può scaricare nient'altro. Devi solo rimuoverlo e sei a posto.

Nota: per ribadire: poiché Cloudflare ha rimosso il dominio, il malware non può scaricare alcun software aggiuntivo o ricevere alcun comando.

Se sei interessato a leggere un'analisi dettagliata di come è stata organizzata la distribuzione del malware e di cosa fa ogni attività, è disponibile su GitHub.

Come sistemarlo

Ci sono due opzioni disponibili in questo momento per risolverlo. Il primo consiste nell'eliminare manualmente tutti i file interessati e le attività pianificate. Il secondo è utilizzare uno script scritto dalle persone che hanno scoperto il malware in primo luogo.

Nota: al momento, nessun software antivirus rileverà o rimuoverà questo malware se è in esecuzione sul tuo computer.

Pulizia manuale

Inizieremo eliminando tutte le attività dannose, quindi elimineremo tutti i file e le cartelle che ha creato.

Rimozione di attività dannose

Le attività create sono tutte sepolte sotto le attività Microsoft > Windows in Utilità di pianificazione. Ecco come trovarli e rimuoverli.

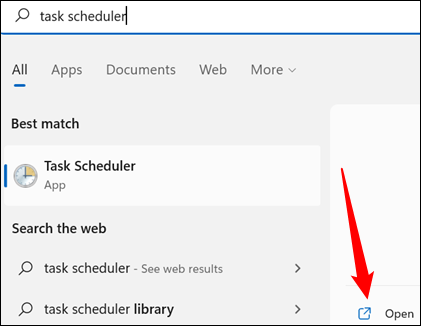

Fai clic su Start, quindi digita "Utilità di pianificazione" nella barra di ricerca e premi Invio o fai clic su "Apri".

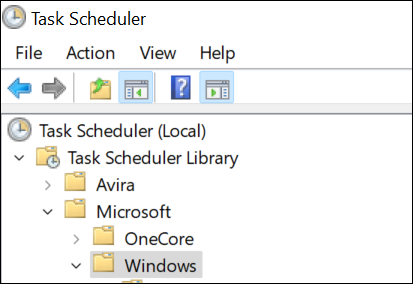

Devi accedere alle attività Microsoft > Windows. Tutto quello che devi fare è fare doppio clic su "Libreria Utilità di pianificazione", "Microsoft" e quindi "Windows", in quest'ordine. Ciò vale anche per l'apertura di una qualsiasi delle attività elencate di seguito.

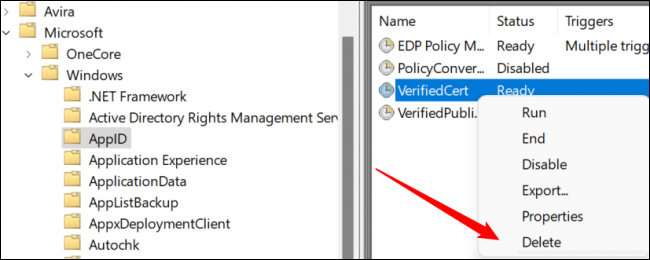

Una volta che sei lì, sei pronto per iniziare a eliminare le attività. Il malware crea fino a 8 attività.

Nota: a causa del funzionamento del malware, potresti non disporre di tutti i servizi elencati.

È necessario eliminare uno di questi che sono presenti:

- AppID > Cert.Verificato

- Esperienza applicativa > Manutenzione

- Servizi > CertPathCheck

- Servizi > CertPathw

- Manutenzione > Pulizia componenti

- Manutenzione > ServiceCleanup

- Shell > ObjectTask

- Clip > ServiceCleanup

Dopo aver identificato un servizio dannoso nell'Utilità di pianificazione, fai clic con il pulsante destro del mouse, quindi premi "Elimina".

Avvertenza: non eliminare altre attività oltre a quelle precise sopra menzionate. La maggior parte delle attività qui vengono create da Windows stesso o da applicazioni di terze parti legittime.

Elimina tutte le attività dall'elenco sopra che puoi trovare, quindi sei pronto per passare al passaggio successivo.

Rimozione di file e cartelle dannosi

Il malware crea solo una manciata di file e, fortunatamente, sono contenuti in sole tre cartelle:

- C:\file di sistema

- C:\Windows\sicurezza\pywinvera

- C:\Windows\sicurezza\pywinveraa

Innanzitutto, apri Esplora file. Nella parte superiore di Esplora file, fai clic su "Visualizza", vai su "Mostra", quindi assicurati che "Elementi nascosti" sia selezionato.

Cerca una cartella leggermente trasparente denominata "file di sistema". Se è presente, fai clic con il pulsante destro del mouse e premi "Elimina".

Aggiornamento: sono stati segnalati alcuni rapporti secondo cui la cartella del file di sistema rimarrà invisibile anche se "Visualizza cartelle nascoste" è abilitato. Non possiamo duplicare questo comportamento, ma dovresti comunque verificare tu stesso con molta cautela. Immettere il percorso "C:\systemfile" nella barra degli indirizzi di Esplora file e quindi premere Invio. Se puoi aprire la cartella inserendo il percorso manualmente, ma non puoi visualizzarla in Esplora file, dovresti utilizzare lo script che abbiamo allegato per assicurarti che la cartella e tutto il suo contenuto vengano eliminati.

Avviso: assicurati di identificare correttamente le cartelle che stiamo per eliminare. L'eliminazione accidentale di cartelle Windows reali può causare problemi. In tal caso, ripristinali dal Cestino il prima possibile.

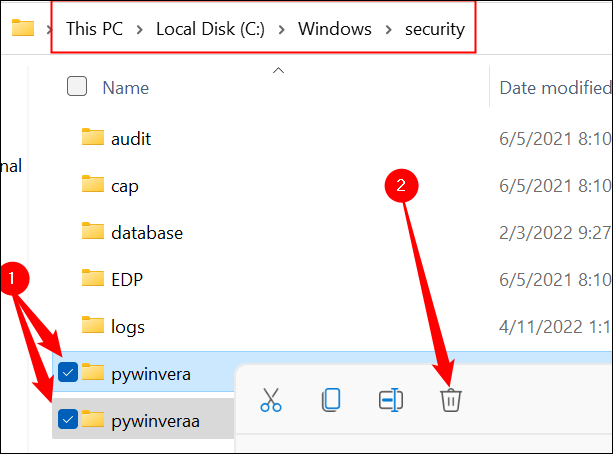

Dopo aver eliminato la cartella "file di sistema", fare doppio clic sulla cartella Windows, quindi scorrere fino a trovare la cartella "Sicurezza". Stai cercando due cartelle: una si chiama "pywinvera" e l'altra si chiama "pywinveraa". Fare clic con il pulsante destro del mouse su ciascuno di essi, quindi fare clic su "Elimina".

Nota: l'eliminazione di file e cartelle all'interno della cartella Windows attiverà probabilmente un avviso sulla necessità di privilegi di amministratore. Se richiesto, vai avanti e consenti. (Assicurati di eliminare solo i file e le cartelle esatti che menzioniamo qui, tuttavia.)

Il gioco è fatto: sebbene fastidioso, questo particolare malware non ha fatto molto per proteggersi.

Ripulire con uno script

Le stesse persone con gli occhi d'aquila che hanno identificato il malware in primo luogo hanno anche trascorso il fine settimana a sezionare il codice dannoso, determinarne il funzionamento e, infine, scrivere uno script per rimuoverlo. Vorremmo ringraziare la squadra per i loro sforzi.

Hai ragione a diffidare dal fidarti di un'altra utility di GitHub considerando come siamo arrivati qui. Tuttavia, le circostanze sono un po' diverse. A differenza dello script coinvolto nella distribuzione del codice dannoso, lo script di rimozione è breve e lo abbiamo verificato manualmente, ogni singola riga. Stiamo anche ospitando noi stessi il file per assicurarci che non possa essere aggiornato senza darci l'opportunità di confermare manualmente che è sicuro. Abbiamo testato questo script su più macchine per assicurarci che fosse efficace.

Innanzitutto, scarica lo script compresso dal nostro sito Web, quindi estrai lo script ovunque desideri.

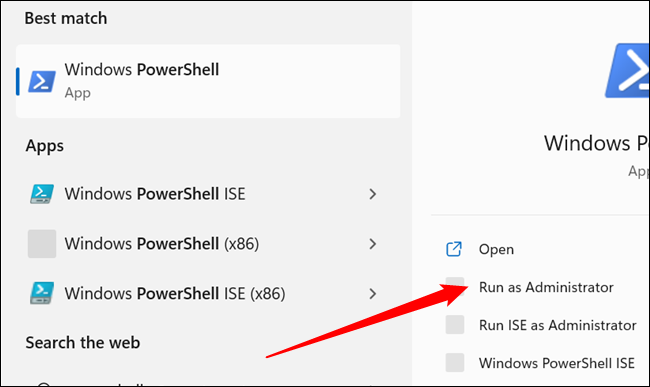

Quindi è necessario abilitare gli script. Fare clic sul pulsante Start, digitare "PowerShell" nella barra di ricerca e fare clic su "Esegui come amministratore".

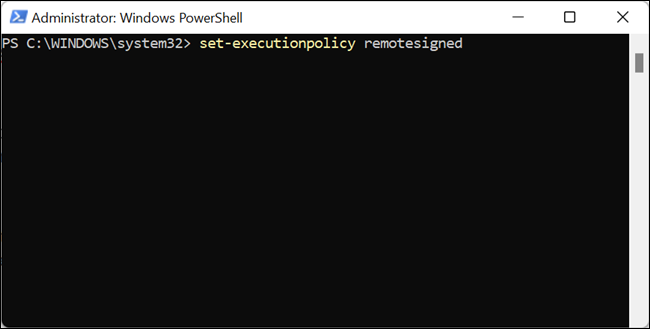

Quindi digita o incolla set-executionpolicy remotesigned nella finestra di PowerShell e premi Y. È quindi possibile chiudere la finestra di PowerShell.

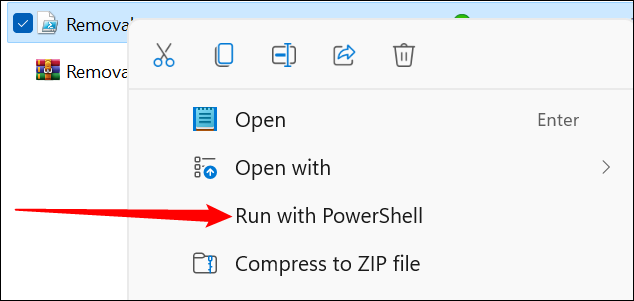

Passa alla cartella dei download, fai clic con il pulsante destro del mouse su Removal.ps1 e fai clic su "Esegui con PowerShell". Lo script verificherà la presenza di attività, cartelle e file dannosi sul tuo sistema.

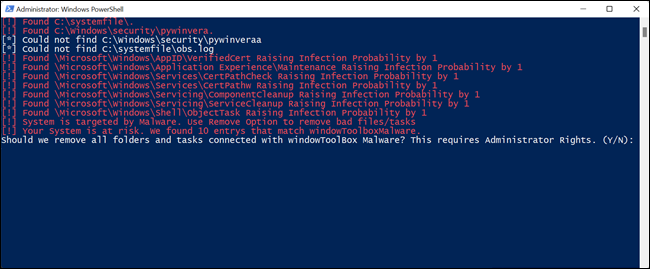

Se sono presenti, ti verrà data la possibilità di eliminarli. Digita "Y" o "y" nella finestra di PowerShell, quindi premi Invio.

Lo script eliminerà quindi tutta la posta indesiderata creata dal malware.

Dopo aver eseguito lo script di rimozione, riportare la politica di esecuzione dello script all'impostazione predefinita. Apri PowerShell come amministratore, immetti set-executionpolicy default e premi Y. Quindi chiudi la finestra di PowerShell.

Cosa stiamo facendo

La situazione si sta evolvendo e stiamo tenendo d'occhio le cose come stanno. Ci sono ancora alcune domande senza risposta, come il motivo per cui alcune persone segnalano l'installazione di un server OpenSSH inspiegabile. Se verranno alla luce nuove informazioni importanti, saremo sicuri di tenerti aggiornato.

Inoltre, vorremmo sottolineare ancora una volta che non ci sono prove che le tue informazioni sensibili siano state compromesse. Il dominio da cui dipende il malware è stato ora rimosso e i suoi creatori non possono più controllarlo.

Ancora una volta, vorremmo offrire un ringraziamento speciale alle persone che hanno capito come funzionava il malware e creato uno script per rimuoverlo automaticamente. Senza un ordine particolare:

- Pabumake

- BlockyTheDev

- blubbablasen

- Kay

- Lim0

- LinuxUserGD

- Mikasa

- OpzionaleM

- Sonnenlaufer

- Zero0

- Zuescho

- Cirno

- Harromann

- Janmm14

- luzeadev

- XplliciT

- Zeryther