Non collegarlo! Come prevenire un attacco USB

Pubblicato: 2022-01-29Nell'era degli attacchi informatici basati su e-mail, è facile dimenticare che gli hacker possono anche infiltrarsi in sistemi grandi e piccoli con componenti fisici, in particolare dispositivi USB.

Secondo un rapporto di Honeywell Forge, il 79% degli attacchi informatici USB è in grado di interrompere la tecnologia operativa, come le funzioni quotidiane di un impianto industriale. Il cinquantuno percento di loro può fornire a un utente malintenzionato l'accesso remoto. Ma non è solo la grande industria che dovrebbe proteggersi da queste minacce; anche le persone dovrebbero diffidare di loro. Qui spiegheremo cos'è un attacco USB e come puoi evitare di caderne vittima.

Che cos'è un attacco USB?

Un attacco USB fa praticamente quello che dice sulla scatola: utilizza un dispositivo collegato tramite USB, come una chiavetta USB o un disco rigido, per ottenere software dannoso in un computer o altro dispositivo connesso tramite USB, come uno smartphone. I dispositivi USB difettosi possono anche essere utilizzati per danneggiare o distruggere un computer fornendo una carica elettrica.

Uno degli aspetti più preoccupanti degli attacchi USB è la loro capacità di fornire agli hacker il controllo remoto di un sistema. L'attacco Stuxnet scoperto nel 2010, ad esempio, ha infettato notoriamente i siti di sviluppo nucleare iraniani. Lo stesso tipo di violazione potrebbe essere utilizzato per infiltrarsi in strutture collegate alla rete elettrica, alla produzione di petrolio e ad altre reti dell'Internet delle cose.

Esistono dozzine di modi in cui un attacco informatico potrebbe utilizzare un'unità USB per installare un exploit sul tuo computer. I due più comuni sono tramite dispositivi thumb drive e porte di ricarica USB pubbliche, una pratica nota come juice jacking.

Gli attacchi ai dispositivi USB rientrano in tre categorie principali, a seconda di cosa fanno una volta collegati al dispositivo. I dispositivi con microcontrollori interni riprogrammati assomiglieranno a normali pen drive, ma una volta collegati, eseguiranno un'altra funzione, ad esempio agendo come una tastiera e digitando determinate sequenze di tasti. Gli esempi includono l'attacco Rubber Ducky.

I dispositivi USB con firmware interno riprogrammato vengono modificati in modo che il loro firmware esegua automaticamente una determinata funzione una volta connessi, come l'installazione di malware o il furto di dati. Un esempio di ciò è l'attacco iSeeYou, che ha riprogrammato una particolare classe di webcam Apple in modo che l'attaccante potesse registrare video all'insaputa di una persona.

Gli attacchi USB possono anche sfruttare i difetti esistenti nel modo in cui i computer e i dispositivi USB interagiscono. Un esempio comune di questo attacco è l'attacco Device Firmware Upgrade (DFU), che utilizza un dispositivo USB per riprogrammare il firmware legittimo in qualcosa di più dannoso.

Esistono anche attacchi come USB killer, in cui un dispositivo USB collegato immagazzina energia dalle linee di alimentazione USB di un computer fino a raggiungere un certo livello, quindi lo scarica in modo aggressivo e frigge il computer collegato.

Come evitare attacchi USB

Sebbene questi attacchi suonino spaventosi, ci sono modi per prevenirli.

Non collegare unità sconosciute

Molte minacce USB derivano dall'ingegneria sociale o da trucchi e tattiche psicologiche per convincere le persone a connettere un dispositivo difettoso. Questo è presente in quasi tutti i tipi di attacchi informatici e truffe, ed è importante non cascarci.

Se vedi che un'unità USB che non riconosci è caduta da qualche parte, ad esempio in un parcheggio , non collegarla al computer . I cattivi attori si affidano alla curiosità umana per aiutarli a infettare il tuo dispositivo. Lo lasceranno cadere in un luogo pubblico, come in un ospedale, e aspetteranno che qualcuno lo colleghi. Questo è chiamato attacco di caduta.

Un'altra tattica comune è inviare unità USB alle persone nella posta e farle sembrare offerte promozionali da grandi negozi di tecnologia come Best Buy. In conclusione: fai attenzione a qualsiasi unità USB che trovi o ricevi gratuitamente non richiesta, che provenga da un'azienda che conosci o non riconosci.

Equilibrio tra lavoro e vita privata

Se utilizzi un'unità USB per lavoro, tienila separata da qualsiasi cosa personale per evitare di trasferire software dannoso dal tuo computer di casa alla tua rete professionale. Puoi anche scansionare regolarmente i tuoi dispositivi USB con un programma antivirus e/o anti-malware, mentre il software di crittografia può impedire agli aggressori di accedere ai tuoi dati in caso di violazione. Se pensi di aver collegato un dispositivo compromesso al tuo computer, disconnetti subito da Internet e riavvia il computer.

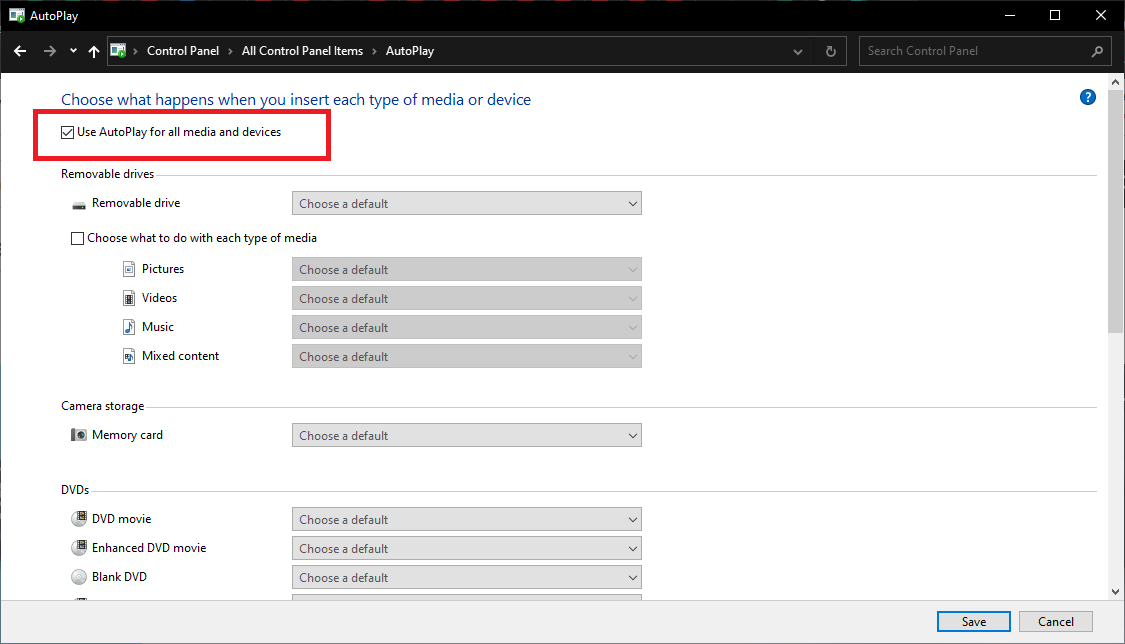

Disabilita l'esecuzione automatica

La disabilitazione delle funzioni di esecuzione automatica sui tuoi dispositivi aiuterà a impedire l'esecuzione automatica di codice dannoso quando colleghi un'unità. Su Windows, apri il Pannello di controllo e trova l'impostazione AutoPlay . Deseleziona Usa AutoPlay per tutti i media e i dispositivi per impedire l'avvio di dispositivi sconosciuti senza avvisarti o chiedere il permesso.

Scendi dalla griglia

Se hai assolutamente bisogno di scoprire cosa c'è su un'unità flash sconosciuta, puoi provare a utilizzare un computer con "air gap", il che significa che non è connesso a Internet o ad altre reti.

Computer con intercapedine d'aria non significano sicurezza ermetica. L'impianto di sviluppo nucleare iraniano che è stato compromesso nell'attacco di Stuxnet utilizzava una rete con gap d'aria ed è stato compromesso da una cattiva USB. Una volta che l'unità è stata collegata, il software dannoso è stato rilasciato. Quindi, se si testa un'unità sospetta su un computer con traferro, questa è l'unica cosa per cui dovresti usare quel computer e l'unità USB sospetta non dovrebbe essere collegata a nessun altro computer nella tua rete.

Vai virtuale

Se sei più esperto di tecnologia, prova a scaricare il software di virtualizzazione, come VirtualBox gratuito di Oracle. Ti consente di creare un ambiente virtuale sul tuo computer che esegue un'istanza simulata del tuo computer all'interno del tuo computer. È possibile collegare l'unità e aprirla nell'ambiente virtuale senza che ciò influisca sui file o sulla rete. Windows Sandbox è anche un'opzione integrata per gli utenti Windows.

Non ignorare gli aggiornamenti

Mantieni aggiornati i tuoi sistemi, soprattutto se esegui Windows. Molti aggressori traggono vantaggio dal fatto che le persone spesso ritardano l'aggiornamento dei loro sistemi, anche se includono patch per bug gravi.

Tieni alta la guardia

Nessun metodo di sicurezza informatica è infallibile e ciò include le misure adottate per prevenire gli attacchi USB. I metodi qui descritti sono, tuttavia, molto meglio che collegare una strana unità USB che hai trovato e sperare per il meglio.

Ricorda di non fidarti mai delle unità sconosciute, scansiona quelle che usi regolarmente e sfrutta le opzioni di sicurezza come password, chiavi PIN e crittografia dei dati. Si spera che la consapevolezza delle tattiche utilizzate dagli attaccanti informatici, unita a una solida sicurezza hardware e software, ti aiuterà a rimanere libero da qualsiasi brutta infezione digitale.