Peringatan: Apakah Anda Menginstal Play Store di Windows 11? Baca Ini Sekarang

Diterbitkan: 2022-06-28

Pada bulan Maret 2022, kami menerbitkan instruksi untuk menginstal Google Play Store di Windows 11. Metode ini melibatkan proyek sumber terbuka dari GitHub. Sayangnya, itu berisi malware. Berikut cara memperbaikinya.

Mari kita memimpin dengan bagian penting:

Saat ini, kami tidak memiliki alasan untuk meyakini bahwa informasi sensitif Anda telah disusupi.

Inilah yang Terjadi

Apa yang Dilakukan Script

Bagaimana memperbaikinya

Membersihkan Secara Manual

Membersihkan Dengan Skrip

Apa yang Kami Lakukan

Inilah yang Terjadi

Windows 11 memperkenalkan kemampuan untuk menginstal aplikasi Android, tetapi tidak melalui Google Play Store. Secara alami, orang-orang mulai mencari cara untuk mengatasi ini. Tutorial yang kami terbitkan berisi instruksi untuk mengunduh skrip dari situs web pihak ketiga. Selama akhir pekan, sebuah kelompok yang bekerja dengan skrip menemukan bahwa skrip itu berisi malware.

Catatan: Beberapa situs web lain juga merekomendasikan skrip ini. Bahkan jika Anda mengikuti tutorial situs web lain, Anda mungkin telah mengunduh skrip yang berisi malware.

Apa yang Dilakukan Script

Skrip mengunduh alat — Windows Toolbox — yang menyertakan fitur untuk menginstal Google Play store ke perangkat Windows 11 Anda. Sayangnya, skrip yang mengunduh Windows Toolbox melakukan lebih dari yang diiklankan. Itu juga berisi kode yang dikaburkan yang akan mengatur serangkaian tugas terjadwal dan membuat ekstensi browser yang menargetkan browser berbasis Chromium - Google Chrome, Microsoft Edge, dan Brave. Hanya PC Windows dengan bahasa yang disetel ke bahasa Inggris yang menjadi target.

Ekstensi browser kemudian dijalankan di jendela browser "tanpa kepala" di latar belakang, secara efektif menyembunyikannya dari pengguna. Saat ini, kelompok yang menemukan malware tersebut berpikir bahwa tujuan utama dari ekstensi tersebut adalah penipuan iklan, bukan sesuatu yang lebih jahat.

Tugas terjadwal juga menjalankan beberapa skrip lain yang melayani beberapa tujuan berbeda. Misalnya, seseorang akan memantau tugas aktif di PC dan mematikan browser dan ekstensi yang digunakan untuk penipuan iklan setiap kali Pengelola Tugas dibuka. Bahkan jika Anda melihat sistem Anda bertindak agak lamban dan pergi untuk memeriksa masalah, Anda tidak akan menemukannya. Tugas terjadwal terpisah, diatur untuk berjalan setiap 9 menit, kemudian akan memulai ulang browser dan ekstensi.

Tugas pasangan yang paling mengkhawatirkan yang dibuat akan menggunakan curl untuk mengunduh file dari situs web asli yang mengirimkan skrip berbahaya, dan kemudian menjalankan apa pun yang diunduh. Tugas diatur untuk dijalankan setiap 9 menit setelah pengguna masuk ke akun mereka. Secara teori, ini dapat digunakan untuk mengirimkan pembaruan ke kode berbahaya untuk menambahkan fungsionalitas ke malware saat ini, mengirimkan malware yang benar-benar terpisah, atau apa pun yang diinginkan pembuatnya.

Untungnya, siapa pun yang berada di balik serangan itu tidak sampai ke sana — sejauh yang kami tahu, tugas curl tidak pernah digunakan untuk apa pun selain mengunduh berkas uji bernama "asd," yang tidak melakukan apa pun. Domain tempat file unduhan tugas curl sejak itu telah dihapus berkat tindakan cepat dari CloudFlare. Itu berarti bahwa meskipun malware masih berjalan di komputer Anda, ia tidak dapat mengunduh apa pun. Anda hanya perlu menghapusnya, dan Anda siap melakukannya.

Catatan: Untuk mengulangi: Karena Cloudflare telah menghapus domain, malware tidak dapat mengunduh perangkat lunak tambahan apa pun atau menerima perintah apa pun.

Jika Anda tertarik untuk membaca perincian terperinci tentang bagaimana pengiriman malware dilakukan, dan apa yang dilakukan setiap tugas, itu tersedia di GitHub.

Bagaimana memperbaikinya

Ada dua opsi yang tersedia saat ini untuk memperbaikinya. Yang pertama adalah menghapus sendiri semua file yang terpengaruh dan tugas terjadwal secara manual. Yang kedua adalah menggunakan skrip yang ditulis oleh orang-orang yang pertama kali menemukan malware.

Catatan: Saat ini, tidak ada perangkat lunak antivirus yang akan mendeteksi atau menghapus malware ini jika berjalan di komputer Anda.

Membersihkan Secara Manual

Kami akan mulai dengan menghapus semua tugas berbahaya, dan kemudian kami akan menghapus semua file dan folder yang dibuatnya.

Menghapus Tugas Berbahaya

Tugas yang dibuat semuanya terkubur di bawah tugas Microsoft > Windows di Penjadwal Tugas. Berikut cara menemukan dan menghapusnya.

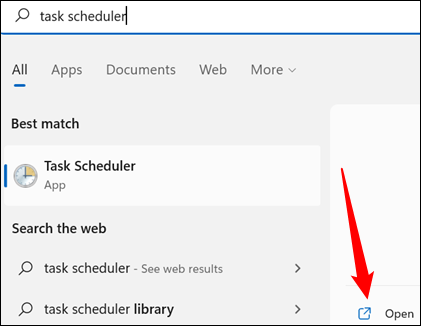

Klik Mulai, lalu ketik "Penjadwal Tugas" ke dalam bilah pencarian dan tekan Enter atau klik "Buka."

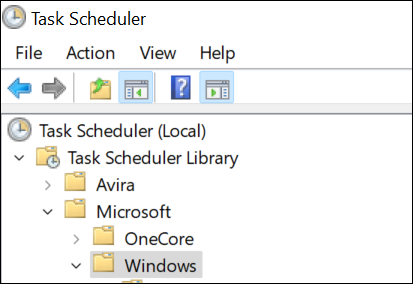

Anda perlu menavigasi ke tugas Microsoft> Windows. Yang perlu Anda lakukan adalah mengklik dua kali "Perpustakaan Penjadwal Tugas," "Microsoft," dan kemudian "Windows," dalam urutan itu. Itu berlaku untuk membuka salah satu tugas yang tercantum di bawah ini juga.

Setelah Anda berada di sana, Anda siap untuk mulai menghapus tugas. Malware membuat sebanyak 8 tugas.

Catatan: Karena cara kerja malware, Anda mungkin tidak memiliki semua layanan yang terdaftar.

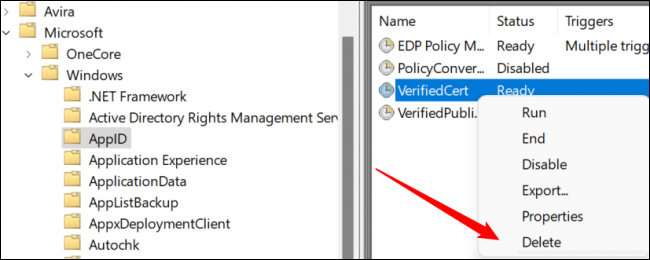

Anda perlu menghapus salah satu dari ini yang ada:

- AppID > Sertifikat Terverifikasi

- Pengalaman Aplikasi > Pemeliharaan

- Layanan > CertPathCheck

- Layanan > CertPathw

- Servis > Pembersihan Komponen

- Servis > Pembersihan Layanan

- Shell > ObjectTask

- Klip > Pembersihan Layanan

Setelah Anda mengidentifikasi layanan jahat di Penjadwal Tugas, klik kanan, lalu tekan "Hapus."

Peringatan: Jangan hapus tugas lain selain dari yang kami sebutkan di atas. Sebagian besar tugas di sini dibuat oleh Windows itu sendiri atau oleh aplikasi pihak ketiga yang sah.

Hapus semua tugas dari daftar di atas yang dapat Anda temukan, lalu Anda siap untuk melanjutkan ke langkah berikutnya.

Menghapus File dan Folder Berbahaya

Malware ini hanya membuat beberapa file, dan untungnya, hanya ada dalam tiga folder:

- C:\systemfile

- C:\Windows\security\pywinvera

- C:\Windows\security\pywinveraa

Pertama, buka File Explorer. Di bagian atas File Explorer, klik "Lihat", buka "Tampilkan", lalu pastikan "Item Tersembunyi" dicentang.

Cari folder yang agak transparan bernama "systemfile." Jika ada, klik kanan dan tekan "Hapus."

Pembaruan: Ada beberapa laporan bahwa folder systemfile akan tetap tidak terlihat bahkan jika "Lihat Folder Tersembunyi" diaktifkan. Kami tidak dapat menduplikasi perilaku ini, tetapi Anda tetap harus memeriksanya sendiri karena sangat berhati-hati. Masukkan jalur "C:\systemfile" ke bilah alamat File Explorer dan kemudian tekan Enter. Jika Anda dapat membuka folder dengan memasukkan jalur secara manual, tetapi tidak dapat melihatnya di File Explorer, Anda harus menggunakan skrip yang kami lampirkan untuk memastikan folder dan semua isinya dihapus.

Peringatan: Pastikan Anda mengidentifikasi folder yang akan kami hapus dengan benar. Menghapus folder Windows asli secara tidak sengaja dapat menyebabkan masalah. Jika Anda melakukannya, pulihkan mereka dari Recycle Bin sesegera mungkin.

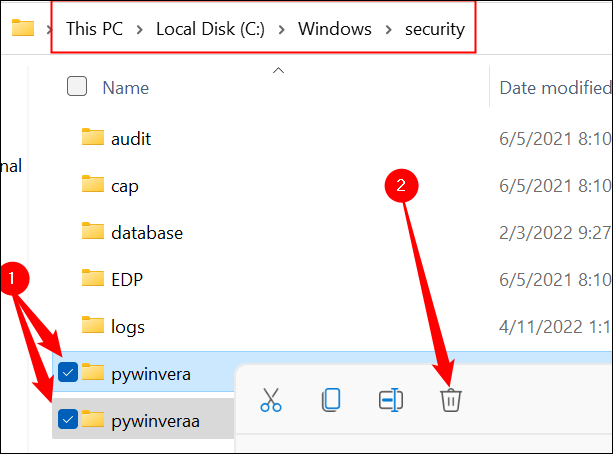

Setelah Anda menghapus folder "systemfiles", klik dua kali folder Windows, lalu gulir hingga Anda menemukan folder "Keamanan". Anda sedang mencari dua folder: satu bernama "pywinvera" dan yang lainnya bernama "pywinveraa". Klik kanan masing-masing, lalu klik "Hapus."

Catatan: Menghapus file dan folder di dalam folder Windows mungkin akan memicu peringatan tentang perlunya hak administratif. Jika diminta, lanjutkan dan izinkan. (Namun, pastikan Anda hanya menghapus file dan folder persis seperti yang kami sebutkan di sini.)

Anda sudah selesai — meskipun menjengkelkan, malware khusus ini tidak melakukan terlalu banyak untuk melindungi dirinya sendiri.

Membersihkan Dengan Skrip

Orang bermata elang yang sama yang mengidentifikasi malware di tempat pertama juga menghabiskan akhir pekan membedah kode berbahaya, menentukan cara kerjanya, dan akhirnya, menulis skrip untuk menghapusnya. Kami ingin memberikan pujian kepada tim atas upaya mereka.

Anda berhak untuk curiga mempercayai utilitas lain dari GitHub mengingat bagaimana kami sampai di sini. Namun, situasinya sedikit berbeda. Tidak seperti skrip yang terlibat dalam pengiriman kode berbahaya, skrip penghapusan pendek, dan kami telah mengauditnya secara manual — setiap baris. Kami juga menghosting file itu sendiri untuk memastikan bahwa itu tidak dapat diperbarui tanpa memberi kami kesempatan untuk mengonfirmasi keamanannya secara manual. Kami menguji skrip ini di beberapa mesin untuk memastikannya efektif.

Pertama, unduh skrip zip dari situs web kami, lalu ekstrak skrip di mana pun Anda inginkan.

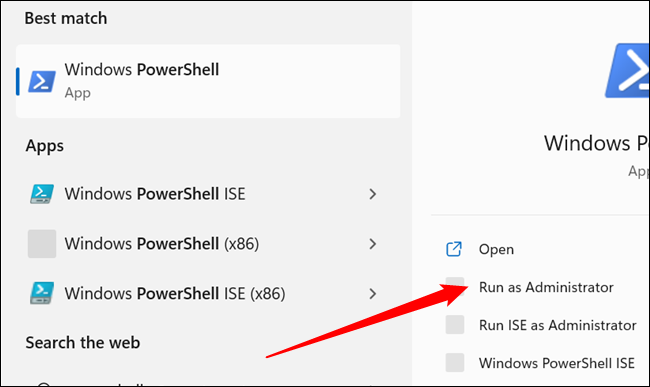

Maka Anda perlu mengaktifkan skrip. Klik tombol Mulai, ketik "PowerShell" ke dalam bilah pencarian, dan klik "Jalankan sebagai Administrator."

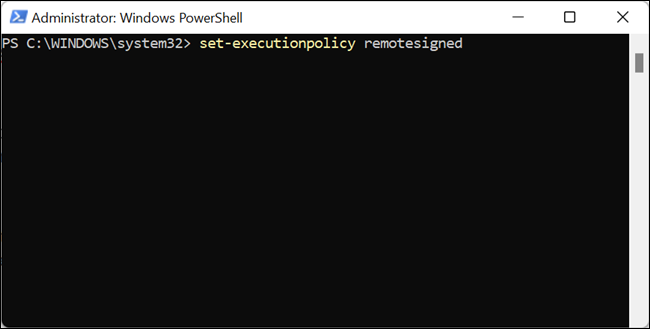

Kemudian ketik atau tempel set-executionpolicy remotesigned ke jendela PowerShell, dan tekan Y. Anda kemudian dapat menutup jendela PowerShell.

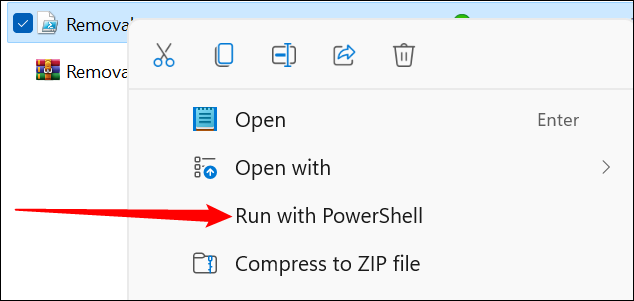

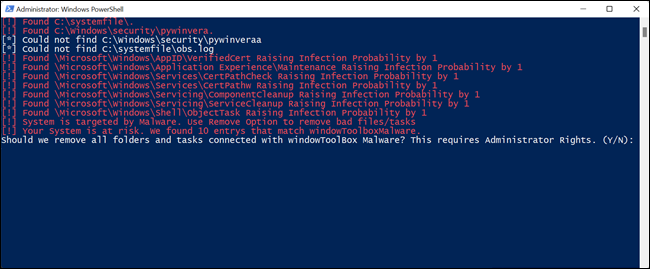

Arahkan ke folder unduhan Anda, klik kanan Removal.ps1, dan klik "Jalankan dengan PowerShell" Skrip akan memeriksa tugas, folder, dan file berbahaya di sistem Anda.

Jika ada, Anda akan diberikan opsi untuk menghapusnya. Ketik "Y" atau "y" ke jendela PowerShell, lalu tekan Enter.

Script kemudian akan menghapus semua sampah yang dibuat oleh malware.

Setelah Anda menjalankan skrip penghapusan, kembalikan kebijakan eksekusi skrip Anda ke pengaturan default. Buka PowerShell sebagai administrator, masukkan set-executionpolicy default , dan tekan Y. Kemudian tutup jendela PowerShell.

Apa yang Kami Lakukan

Situasinya berkembang, dan kami mengawasi hal-hal seperti itu. Masih ada beberapa pertanyaan yang belum terjawab — seperti mengapa beberapa orang melaporkan bahwa Server OpenSSH yang tidak dapat dijelaskan sedang diinstal. Jika ada informasi baru yang penting terungkap, kami pasti akan terus mengabari Anda.

Selain itu, kami ingin menekankan sekali lagi bahwa tidak ada bukti bahwa informasi sensitif Anda telah disusupi. Domain tempat malware bergantung sekarang telah dihapus, dan pembuatnya tidak dapat lagi mengontrolnya.

Sekali lagi, kami ingin mengucapkan terima kasih khusus kepada orang-orang yang mengetahui cara kerja malware dan membuat skrip untuk menghapusnya secara otomatis. Tanpa urutan tertentu:

- pabumake

- BlockyTheDev

- blubbablasen

- Kay

- Limn0

- LinuxUserGD

- Mikasa

- OpsionalM

- Sonnenlaufer

- nol0

- Zuescho

- sekitar

- Harromann

- Janmm14

- luzeadev

- XplLiciT

- Zeryther