Apa Perbedaan SSH Dengan Telnet?

Diterbitkan: 2023-03-15

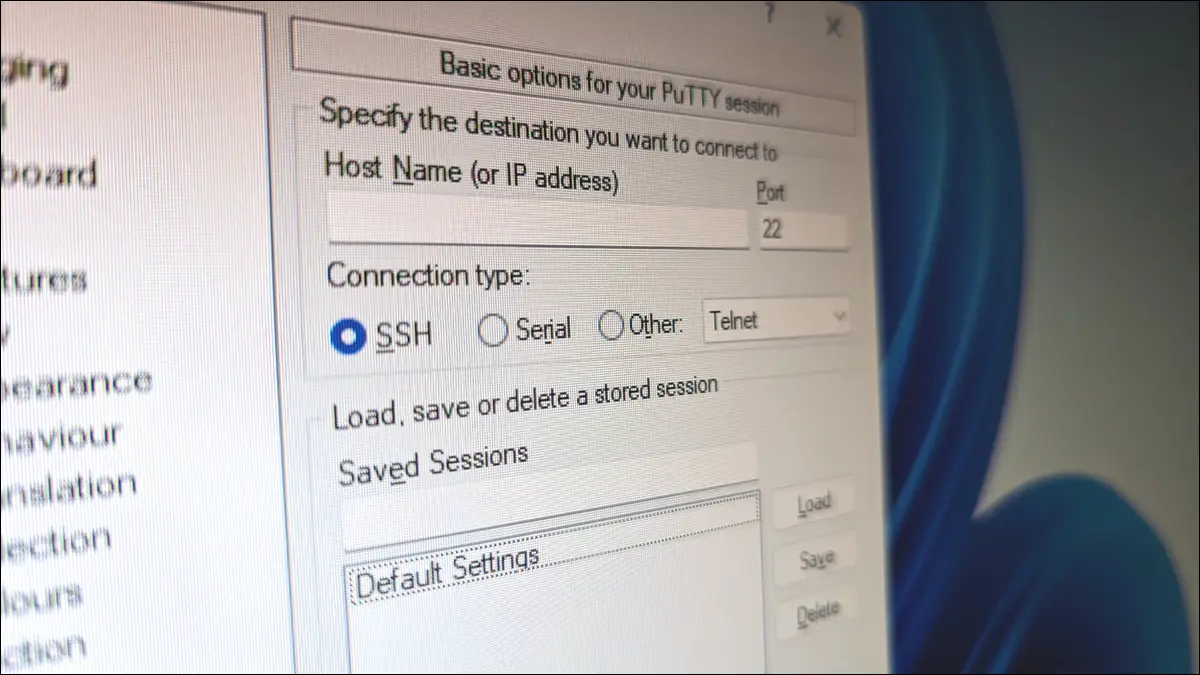

SSH dan TELNET memungkinkan Anda terhubung ke komputer jaringan jarak jauh dan menggunakannya seolah-olah Anda sedang duduk di depannya. Jadi apa perbedaan antara kedua protokol terhormat ini, dan apakah selalu ada keuntungan menggunakan SSH daripada TELNET?

TELNET dan SSH: Kisah Asal Usul

Kebutuhan adalah ibu dari penemuan. Administrator sistem memerlukan cara untuk mengakses dan mengelola komputer yang secara fisik berada di tempat lain. Jika tidak praktis atau tidak nyaman bagi administrator untuk memposisikan dirinya di depan komputer, mereka memerlukan cara untuk mengakses komputer jarak jauh yang memungkinkan mereka mengeluarkan perintah seolah-olah mereka sedang mengetiknya ke komputer itu.

TELNET, kependekan dari tel etype over net work protocol, dikembangkan pada tahun 1969 sebagai jawaban atas masalah tersebut. Selama komputer jarak jauh dapat diakses jaringan, itu memungkinkan administrator, atau orang lain yang berwenang, untuk terhubung dan menggunakannya seolah-olah mereka secara fisik menekan tombol keyboard jarak jauh.

SSH dibuat jauh kemudian — pada tahun 1995 — sebagai tanggapan langsung terhadap Telnet dan solusi serupa lainnya. Kebutuhan saat ini adalah keamanan. TELNET, rlogin, FTP, dan protokol lain pada masa itu dirancang tanpa mempertimbangkan, atau dianggap perlu, keamanan.

SSH adalah singkatan dari secure shell , jadi Anda dapat melihat bahwa keamanan adalah prinsip panduan sejak awal. Saat ini, SSH hampir seluruhnya menggantikan TELNET.

TELNET Adalah Mimpi Buruk Keamanan Plaintext

Masalah besar dengan TELNET adalah menggunakan teks biasa. Itu tidak mengenkripsi lalu lintas apa pun, termasuk nama pengguna dan kata sandi. Apa pun yang ditransmisikannya di sepanjang jaringan dapat ditangkap oleh packet sniffing dan dibaca, dengan sangat mudah. Ini adalah risiko keamanan bahkan di jaringan lokal, kecuali Anda satu-satunya pengguna. Setiap pengguna dapat mencegat lalu lintas TELNET dan mendapatkan kredensial masuk yang bukan hak mereka.

Jika komputer jarak jauh berada di luar lokasi, membutuhkan koneksi yang dibuat melalui internet untuk mencapainya, masalahnya akan menjadi sangat besar. TELNET adalah produk pada masanya, dan agar adil bagi mereka, penulis hampir pasti tidak berharap orang akan menggunakannya lebih dari lima puluh tahun kemudian, dalam lanskap TI yang sangat berbeda saat ini.

Meskipun TELNET layak mendapat tempat dalam daftar program penting yang secara kolektif membantu membawa kita ke tempat kita saat ini, itu bukanlah sesuatu yang harus tetap kita gunakan di dunia saat ini.

Apa Perbedaan SSH Dengan TELNET?

Sekilas, TELNET dan SSH adalah dua jawaban untuk masalah yang sama. Keduanya memungkinkan Anda mengakses jendela terminal di komputer jarak jauh dan mengeluarkan perintah untuk itu. Tetapi karena SSH dikembangkan jauh lebih lambat daripada TELNET, masalahnya lebih dipahami secara menyeluruh, dan jawabannya direkayasa dengan lebih baik.

TELNET dirancang dengan mempertimbangkan jaringan pribadi , tetapi SSH dirancang untuk mengatasi jaringan publik , dan kebutuhan untuk menjaga privasi dan keamanan saat mentransfer data dan membuat koneksi jarak jauh.

TELNET menggunakan port 23 dan nomor port tersebut tidak dapat diubah. Secara default, SSH menggunakan port 22, tetapi ini dapat dikonfigurasi dan diubah. Mengonfigurasi SSH untuk menggunakan nomor port yang tidak jelas mempersulit penyerang untuk mengidentifikasi port SSH. Jika port SSH dapat diidentifikasi, adalah masalah sepele untuk melakukan serangan brute-force di mana ribuan kata sandi yang diambil dari pelanggaran data dicoba secara bergantian, oleh perangkat lunak otomatis.

Lebih baik lagi, SSH dapat membuang kata sandi sama sekali. Itu dapat menggunakan enkripsi kunci publik untuk mengautentikasi ke komputer jarak jauh. Kata sandi tidak pernah dikirimkan sama sekali, karena tidak perlu mengirimkannya ke komputer jarak jauh. Enkripsi data dan otentikasi kunci SSH berarti SSH mampu memberikan koneksi dan komunikasi yang aman melalui jaringan yang tidak aman seperti internet.

Faktanya, SSH dapat digunakan untuk mengautentikasi dengan berbagai layanan, bukan hanya komputer jarak jauh yang menjalankan server SSH. Misalnya, Anda dapat mengakses GitHub, GitLab, dan repositori Git yang dihosting BitBucket menggunakan SSH alih-alih kata sandi.

Keuntungan lain menggunakan SSH melalui TELNET adalah SSH dapat melakukan tunneling SSH terbalik. Ini mengharuskan server untuk membuat koneksi dengan komputer klien. Sampai pengguna lokal ingin membuat sambungan ke server, sambungan diabaikan.

Ketika klien ingin terhubung ke server, pengguna membuat koneksi SSH ke komputer mereka sendiri. SSH mengirimkan koneksi ke koneksi yang sudah ada, ke server. Ini menyediakan terowongan pribadi di dalam koneksi yang sudah dienkripsi dari server ke klien.

Satu-satunya kemenangan TELNET adalah penggunaan bandwidth yang lebih sedikit. Tapi ini bukan tahun 1969 di mana bandwidth langka, dan SSH juga bukan babi bandwidth.

SSH Juga Memiliki Masalah

Meskipun SSH mengungguli TELNET dalam hal keamanan, kita harus ingat bahwa ini masih perangkat lunak, dan perangkat lunak dapat memiliki bug. Bug tersebut dapat menyebabkan kerentanan yang dapat dimanfaatkan oleh penjahat dunia maya. Selain itu, standar enkripsi dan algoritme berubah seiring waktu, dan digantikan. Seperti semua perangkat lunak berbasis enkripsi, seiring bertambahnya usia SSH versi lama, mereka bisa menjadi kurang aman. Itulah mengapa penting untuk memastikan Anda menggunakan rilis terbaru SSH.

Versi SSH yang digunakan di sebagian besar komputer Linux adalah OpenSSH, implementasi SSH yang dibangun di atas toolkit dan pustaka OpenSSL. Pada tahun 2012, perpustakaan OpenSSL secara tidak sengaja memperkenalkan bug yang memungkinkan penyerang meminta respons dari server SSL, dan untuk menentukan berapa banyak data yang akan dimuat dalam jawabannya.

Mereka dapat meminta respons (katakanlah) 64KB ketika respons sebenarnya membutuhkan tidak lebih dari 64 byte. Urutan byte pertama dalam data itu akan menjadi respons asli yang diharapkan, diikuti oleh apa pun yang terjadi di memori yang baru-baru ini digunakan oleh OpenSSL. Apa yang terkandung dalam data itu adalah keberuntungan, tetapi dapat berisi informasi sensitif seperti cookie sesi dan kata sandi, atau informasi lain yang memungkinkan penyerang memperoleh kunci pribadi, misalnya.

Setelah ditemukan, pada tahun 2014, kerentanan tersebut dikenal sebagai Heartbleed. Itu dengan cepat diperbaiki dalam perangkat lunak. Namun kerentanan tidak hilang pada saat itu. Kerentanan hanya sepenuhnya dibatalkan ketika semua komputer yang menjalankan perangkat lunak yang rentan menginstal versi tetap. Dengan kata lain, ketika komputer telah ditambal . Karena banyak administrator yang lamban bereaksi, penggunaan perangkat lunak tetap lambat.

Yang juga mengkhawatirkan adalah dua tahun antara 2012 ketika bug diperkenalkan dan 2014 ketika ditemukan, dan ditangani. Selama dua tahun itu, setiap server SSH yang menjalankan OpenSSL versi rentan berisiko.

Agar adil, itu terjadi hampir satu dekade yang lalu, dan sejak itu ada banyak rilis, peningkatan, perbaikan bug, dan tinjauan kode.

TERKAIT: Cara Terbaik untuk Mengamankan Server SSH Anda

Haruskah Anda Menggunakan SSH atau TELNET?

Sulit memikirkan alasan mengapa Anda perlu menggunakan TELNET hari ini. Itu tidak sama dengan mengatakan apakah ada skenario yang aman untuk menggunakan TELNET. Dalam jaringan mandiri yang tidak terhubung ke dunia luar, dan Anda yakin tidak ada yang akan mengendus lalu lintas Anda, Anda dapat menggunakan TELNET. Tapi tidak ada alasan untuk itu. Pertukaran keamanan tidak dapat dibenarkan.

SSH lebih aman dan lebih fleksibel—itulah keuntungan menggunakan SSH dibandingkan TELNET. Implementasi OpenSSH gratis untuk semua penggunaan termasuk komersial, dan tersedia untuk semua sistem operasi populer.

TERKAIT: Cara Menghubungkan ke Server SSH dari Windows, macOS, atau Linux