Top 10 des compétences requises pour devenir un hacker éthique

Publié: 2022-10-14

Beaucoup de gens se sentent encore dégoûtés lorsque des terminologies telles que hacker et hacking sont mentionnées, qui sont pour la plupart associées au domaine numérique. Bien que les temps changent et que les gens aient également commencé à explorer et à élargir leur horizon de pensée vers toutes les autres professions, y compris celle-ci, le piratage éthique est une compétence certifiée à acquérir grâce à certaines compétences que les gens développent en étudiant de manière approfondie dans le secteur informatique. Si vous êtes quelqu'un qui cherche à poursuivre une carrière dans le piratage éthique et que vous êtes perplexe avec les compétences spécifiques nécessaires pour être un pirate informatique, alors l'article d'aujourd'hui vous aidera entièrement à comprendre le pourquoi et le lieu de toutes les compétences requises pour devenir un hacker éthique. Mais avant de passer directement aux compétences, comprenons d'abord les rôles et les responsabilités d'un hacker éthique.

Contenu

- Liste des compétences requises pour devenir un hacker éthique

- Quelles sont les compétences nécessaires pour être un White Hat Hacker ?

- 1. Compétences en programmation

- 2. Compétences en réseautage informatique

- 3. Compétences Linux

- 4. Connaissances matérielles de base

- 5. Compétences en base de données

- 6. Compétences informatiques

- 7. Connaissance de l'ingénierie inverse

- 8. Compétences SQL supplémentaires

- 9. Compétences en cryptographie

- 10. Compétences en résolution de problèmes

Liste des compétences requises pour devenir un hacker éthique

Ici, nous avons montré un guide complet sur les compétences requises pour devenir un hacker éthique et les rôles et responsabilités en détail.

Quelles sont les compétences nécessaires pour être un White Hat Hacker ?

Les pirates au chapeau blanc et les pirates au chapeau noir diffèrent principalement par leur motivation. Les hackers chapeau blanc aident les entreprises à identifier les failles du système et à mettre en œuvre les correctifs nécessaires. Contrairement aux hackers black hat, qui accèdent illégalement, malicieusement et fréquemment pour des systèmes de piratage personnels. Les hackers chapeau gris se situent entre les deux extrêmes. Une combinaison de tactiques de chapeau noir et de chapeau blanc est utilisée par les hackers de chapeau gris. À l'insu du propriétaire ou sans son consentement, les hackers grey hat analysent fréquemment un système à la recherche de faiblesses. Si des problèmes sont découverts, ils en informent le propriétaire et peuvent parfois demander des frais modestes pour résoudre le problème. En pénétrant par effraction dans les sites Web et les réseaux des organisations sans autorisation, certains pirates informatiques préfèrent penser qu'ils profitent aux entreprises d'une manière ou d'une autre. Afin de prévenir les violations de données, les entreprises engagent généralement des pirates éthiques pour effectuer des tests de pénétration sur leur matériel et leurs logiciels. En plus des tests, les pirates éthiques occupent des postes de cybersécurité au sein d'une entreprise, tels que :

- Analyste en cybersécurité

- Analyste en sécurité de l'information

- Analyste en détection d'intrusion

- Ingénieur en sécurité informatique

- Administrateur de la sécurité informatique

- Analyste en sécurité réseau

- Testeur d'intrusion

Maintenant, en parlant des critères d'éligibilité, il existe de nombreuses certifications réputées disponibles pour les pirates éthiques comme EC-Council et bien d'autres dans lesquelles vous pouvez marquer en utilisant les mêmes outils et informations qu'un pirate informatique malveillant pour analyser la posture de sécurité d'un système cible tout en agir légalement et légitimement. Cela implique de démontrer une compréhension de la sécurité des systèmes informatiques et de rechercher des failles et des vulnérabilités dans les systèmes cibles. Des certifications similaires telles que EC-Council sont également fournies par les certifications autorisées suivantes :

- Sécurité CompTIA+

- Sécurité CCNA de Cisco

- Certification de professionnel certifié en sécurité offensive (OSCP)

- SANS GIAC

Passons maintenant à l'ensemble des compétences requises pour devenir un hacker éthique en détail.

1. Compétences en programmation

L'une des principales compétences nécessaires pour être un hacker chapeau blanc est la connaissance de la programmation. L'écriture de code qu'un dispositif de calcul peut comprendre et utiliser pour exécuter différentes commandes est ce que l'on entend par programmation. Par conséquent, comprendre les nombreux langages de programmation utilisés par les pirates ainsi que les langages nécessaires au piratage est essentiel si vous voulez être un pirate éthique. Il existe plusieurs langages de programmation, cependant, tous ne sont pas utilisés pour le piratage. Les langages de programmation utilisés par les hackers éthiques sont listés ci-dessous :

- Javascript - Il s'agit d'un langage de script côté client qui s'exécute sur toutes les plates-formes. La navigation du client provoque l'exécution de code JavaScript. Il est utilisé pour les scripts intersites, la lecture des cookies stockés et à d'autres fins.

- HTML – Les pages Web sont écrites en HTML, un langage multiplateforme. Les formulaires HTML sont utilisés pour collecter des données dans des formulaires de connexion et d'autres processus de saisie de données en ligne. Vous pouvez facilement trouver et tirer parti des failles du code si vous savez comment écrire et analyser du HTML.

- C & C++ - C et C++ sont des langages multiplateformes qui offrent une programmation de bas niveau. Lorsque vous créez vos propres rootkits, exploits, codes shell ou que vous comprenez et améliorez ceux qui existent déjà, ils sont très utiles.

- SQL – SQL est un autre langage qui peut être utilisé sur toutes les plates-formes pour se connecter aux bases de données. En utilisant l'injection SQL, les techniques de connexion aux applications Web faibles peuvent être évitées, les données de la base de données peuvent être supprimées, etc.

- Python, Ruby, Bash, Perl – Des langages de programmation multiplateformes de haut niveau comme Perl, Ruby, Bash et Python sont également disponibles. Ils sont utiles lors de la création d'outils et de scripts d'automatisation. Les informations apprises peuvent également être appliquées pour comprendre et personnaliser les outils actuellement existants.

- PHP – PHP est un langage de programmation côté serveur qui est également multiplateforme. En plus de traiter les formulaires HTML, il remplit également d'autres tâches uniques. Une application PHP personnalisée peut être créée pour modifier les paramètres du serveur Web et exposer le système aux menaces.

- Python - Le développement d'outils réseau est simplifié par des packages Python utiles tels que Pulsar, NAPALM, NetworkX, etc. En tant que langage de script, Python offre des performances incroyables pour les petites applications, ce qui est une autre raison pour laquelle les pirates éthiques créent fréquemment des scripts courts. En raison de l'énorme communauté autour de Python, toutes les questions liées à la programmation reçoivent une réponse rapide. De plus, la maîtrise de Python vous offre un certain nombre de choix d'emplois différents.

- Java, CSharp, Visual Basic, VBScript – Selon la situation et la nécessité, différents langages comme Java, CSharp, Visual Basic et VBScript peuvent être bénéfiques. De plus, Java et C# sont des langages multiplateformes, mais Visual Basic et VBScript sont exclusivement compatibles avec le système d'exploitation Windows.

2. Compétences en réseautage informatique

Pour devenir un hacker éthique, le réseautage est une compétence importante. Un réseau informatique est une interconnexion de divers matériels. Parfois appelés hôtes, ils sont connectés via différents canaux afin de fournir ou de recevoir des données ou des médias.

- Comprendre des réseaux tels que Subnetting, Suoernetting, DHCP et autres est un élément nécessaire de l'expertise réseau pour les pirates.

- L'exploration des nombreuses machines interconnectées dans un réseau et des dangers possibles pour la sécurité que cela peut entraîner aide au piratage éthique. Un hacker éthique qui est doué pour les réseaux sera en mesure de faire face à ces dangers.

- Connaître les modèles de réseau, les protocoles Internet et les adresses IP peut vous aider à développer vos capacités de piratage éthique et à devenir un pirate informatique compétent.

- De plus, vous devez connaître les cartes d'interface réseau, les serveurs, les clients, les points d'accès, les supports de transmission et les routeurs.

Lisez également: Réparer les ordinateurs qui ne s'affichent pas sur le réseau dans Windows 10

3. Compétences Linux

Basé sur le noyau Linux, Linux est un système d'exploitation libre et open source. Selon les termes de la licence publique générale GNU, n'importe qui peut modifier et distribuer le code source de Linux à des fins commerciales ou non commerciales.

- Pour les pirates éthiques, la sécurité de Linux est le principal avantage de l'apprentissage du système d'exploitation.

- Comparé à d'autres systèmes d'exploitation, Linux est le plus sûr.

- Linux contient certains virus, ce qui le rend moins vulnérable que tout autre système d'exploitation, même si une sécurité à 100 % n'est pas garantie.

- De plus, aucun logiciel antivirus n'est nécessaire. Ainsi, la connaissance de Linux est essentielle pour le piratage.

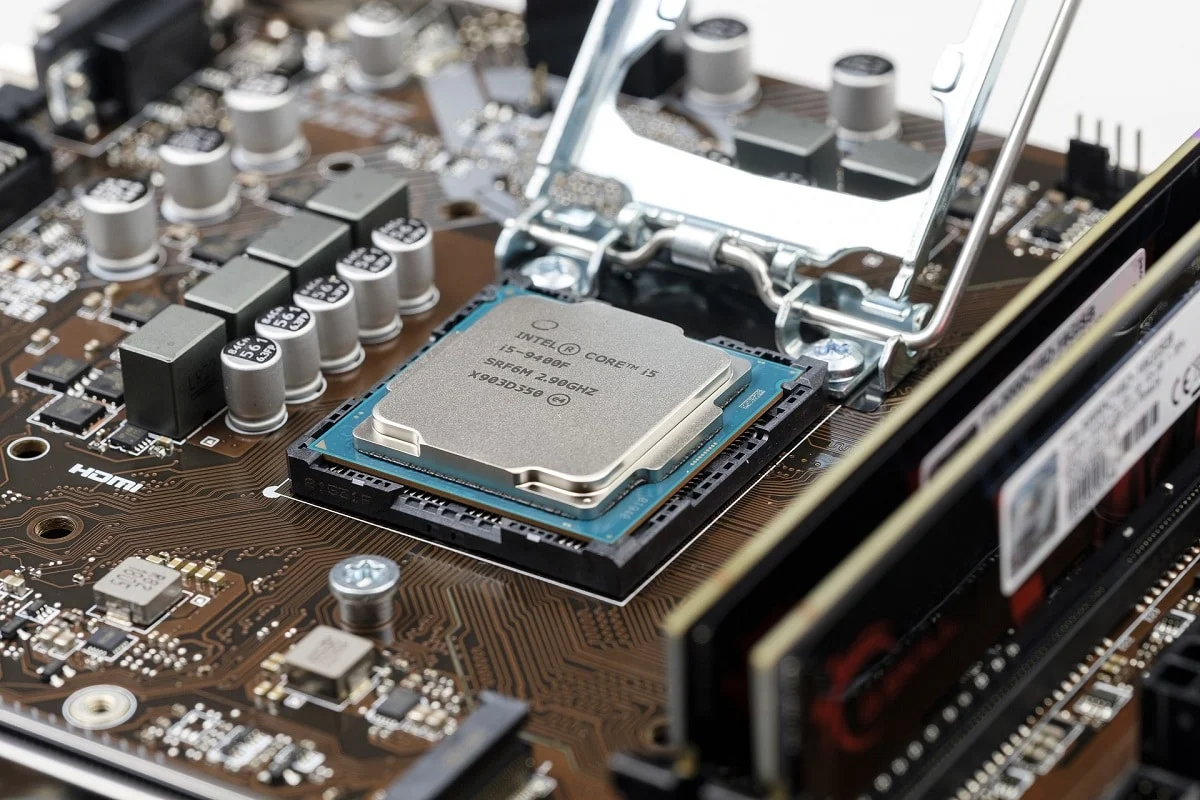

4. Connaissances matérielles de base

Pour le piratage éthique, une personne doit comprendre les principes fondamentaux du matériel informatique. Les composants réels d'un ordinateur, tels que la carte mère, la souris, le clavier, la carte graphique, la carte son, les haut-parleurs et l'unité centrale de traitement (CPU), sont appelés matériel informatique. Le logiciel, quant à lui, est un ensemble d'instructions qui peuvent être stockées et exécutées par le matériel.

Par conséquent, pour pirater une machine gérée par un ordinateur, une personne doit être familiarisée avec la machine ou son fonctionnement. Il ou elle doit alors accéder à l'ordinateur qui fait fonctionner la machine. Ainsi, la première étape pour être un hacker éthique est d'avoir une compréhension fondamentale du matériel. Avoir une compréhension fondamentale du matériel pour comprendre comment une carte mère fonctionne, comment les données sont envoyées via USB et comment le CMOS ou le BIOS interagissent les uns avec les autres.

Lisez aussi: 7 façons de réparer le ventilateur du processeur qui ne tourne pas

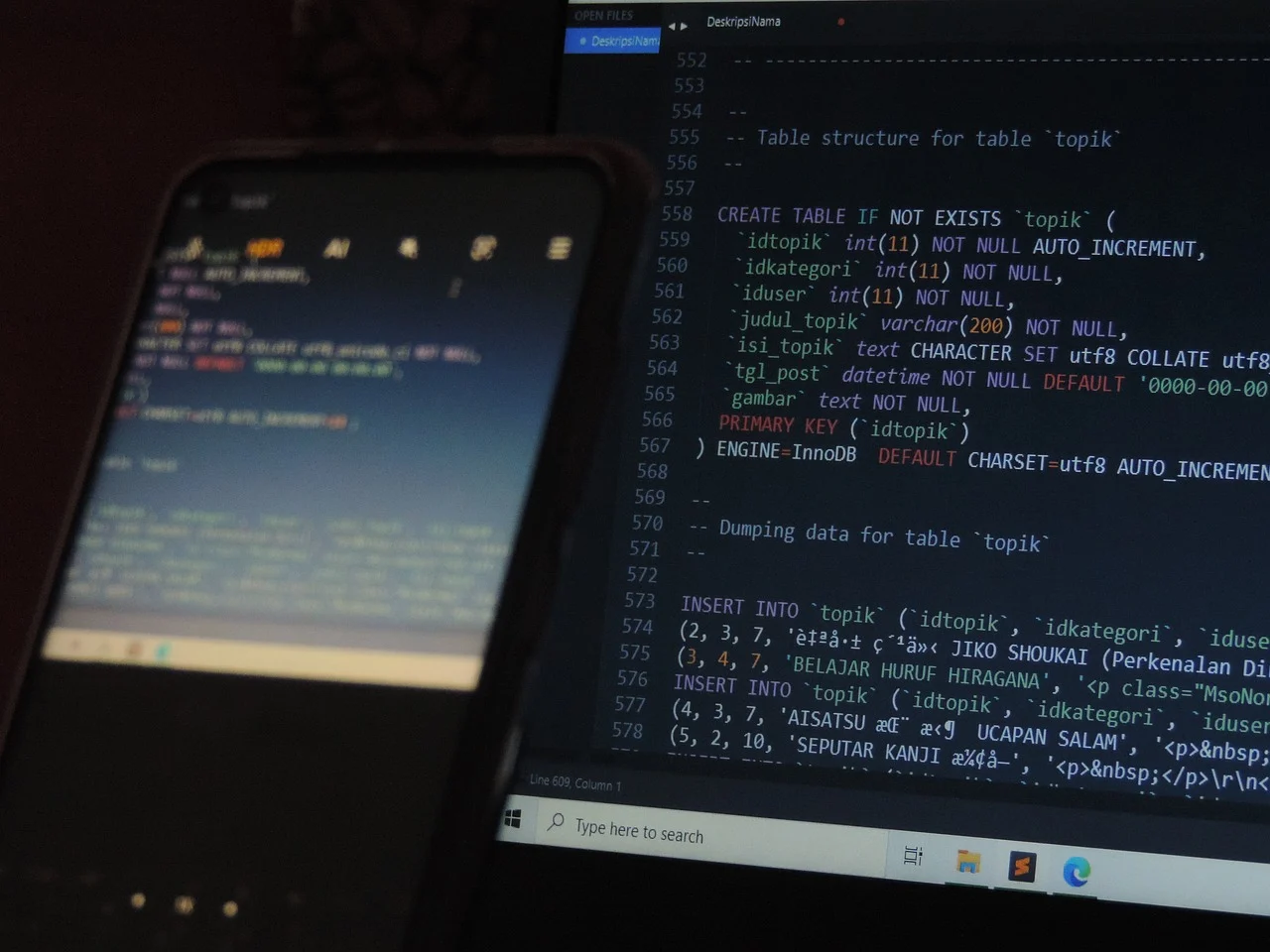

5. Compétences en base de données

Une autre des compétences essentielles nécessaires pour être un hacker chapeau blanc est la connaissance des bases de données. Toutes les bases de données sont créées et gérées par des systèmes de gestion de base de données, ou SGBD.

- Malgré l'utilité supérieure des systèmes de bases de données comme Microsoft SQL Server, MySQL et Oracle, leurs failles de sécurité ont été révélées.

- Il est essentiel de s'assurer que cette application est à l'épreuve du piratage car accéder à une base de données où toutes les données sont conservées mettrait l'entreprise en grand danger.

- Un pirate éthique a besoin d'une compréhension approfondie de la base de données, des différents moteurs de base de données et des schémas de données afin d'aider l'organisation à développer un SGBD solide.

6. Compétences informatiques

Afin d'identifier les dangers possibles, les pirates attaquent les systèmes informatiques. Ainsi, l'un des talents requis pour le piratage éthique est d'avoir une solide compréhension des ordinateurs. L'expertise des systèmes informatiques est nécessaire pour un pirate informatique éthique. L'utilisation d'ordinateurs et de technologies informatiques nécessite une expertise en piratage informatique. Vous devez avoir une compréhension pratique du piratage afin de devenir un pirate éthique. Un hacker éthique potentiel peut réussir s'il possède le strict minimum de connaissances en informatique.

- Le traitement de données, la gestion de fichiers numériques et la réalisation de présentations sont autant d'exemples de compétences informatiques fondamentales.

- La programmation, la gestion de bases de données et le calcul de feuilles de calcul sont des exemples de capacités informatiques avancées.

- MS Office avec tous ses produits, feuilles de calcul, courrier électronique, gestion de base de données, médias sociaux, Web et autres programmes informatiques font partie des capacités informatiques fondamentales.

Lisez aussi: Comment annuler l'abonnement à l'étude Chegg

7. Connaissance de l'ingénierie inverse

L'ingénierie inverse est le processus d'obtention, via un examen du code d'un produit, d'informations sur sa disposition, ses exigences fonctionnelles et ses caractéristiques. Les informations sont produites à partir d'une base de données logicielle qui est construite.

- L'objectif de la rétro-ingénierie est de rendre un système plus facile à comprendre et de créer la documentation nécessaire pour un système hérité afin d'accélérer les travaux de maintenance.

- L'ingénierie inverse est une pratique courante en matière de sécurité logicielle pour vérifier que le système est exempt de failles de sécurité ou de vulnérabilités importantes.

- Un système est rendu plus résilient et est ensuite protégé contre les logiciels malveillants et les pirates. Une technique connue sous le nom de piratage éthique est utilisée par certains développeurs au point qu'ils piratent en fait leurs propres systèmes pour trouver des failles.

8. Compétences SQL supplémentaires

Pour qu'un hacker éthique réussisse, la connaissance de SQL est cruciale. Les langages de programmation sont nécessaires pour le piratage, et SQL en fait partie. De plus, le piratage Web multiplateforme utilise SQL comme langage de communication de base de données. Le contournement des mesures de sécurité de connexion laxistes, l'effacement des données de la base de données et d'autres opérations sont tous possibles grâce à l'injection SQL. Comprendre SQL est un besoin pour un hacker éthique afin de :

- Apprenez à effectuer une injection SQL contre la connexion.

- Découvrez comment ajouter des métadonnées à la sortie d'une injection SQL

- Découvrez ce que l'injection SQL basée sur les erreurs est censée faire.

- Créez la syntaxe prête pour l'injection SQL pour charger un fichier dans une page Web.

- Donnez un exemple d'utilisation de l'injection SQL pour écrire dans un fichier.

- Trouvez des outils pour automatiser les attaques par injection SQL.

Lisez aussi: 4 façons de diviser une chaîne par délimiteur en SQL

9. Compétences en cryptographie

L'étude et l'utilisation de méthodes de communication sécurisée en présence de parties extérieures, également appelées adversaires, est connue sous le nom de cryptographie. Il s'agit de créer et d'évaluer des procédures qui empêchent des tiers malveillants d'obtenir des informations échangées entre deux entreprises et donc d'observer les différentes facettes de la sécurité de l'information.

Afin de rendre une communication illisible pour les pirates, la cryptographie consiste à transformer un message en texte brut en texte chiffré, qui est une forme inintelligible, lors de la transmission. Il est de la responsabilité d'un hacker éthique de s'assurer qu'aucune information n'est divulguée parmi les employés internes.

10. Compétences en résolution de problèmes

Être un penseur stratégique et un solutionneur de problèmes innovant sont des traits essentiels pour un hacker éthique. En plus des capacités technologiques mentionnées ci-dessus, les capacités de résolution de problèmes permettent d'identifier la racine d'un problème et de découvrir une solution appropriée. Grâce à l'utilisation de techniques de piratage éthique, il est possible d'arrêter des cyberattaques plus complexes.

Les hackers éthiques doivent posséder des compétences de pensée critique et une aptitude à la résolution de problèmes. Un aspirant peut avoir besoin d'acquérir de nouvelles techniques pour s'assurer que toute infraction à la sécurité est correctement évaluée dans les compétences de résolution de problèmes pour le cours de piratage éthique. De nombreux tests sont nécessaires, ainsi qu'un flair créatif pour proposer de nouvelles approches à la question.

Par conséquent, ce sont les compétences spécifiques nécessaires pour être un hacker chapeau blanc,

Recommandé:

- Code d'erreur Wyze 90 : Correction en quelques secondes

- 17 meilleures applications pour le piratage de WhatsApp

- Comment pirater le mot de passe WiFi

- 18 meilleurs outils pour le piratage

Ci-dessus se trouvaient toutes la liste des compétences requises pour devenir un hacker éthique avec un blaze informatique de type je-sais-tout. Le piratage est un cours complet qui nécessite beaucoup de compétences et de passion et il est uniquement possible de travailler en arrière sur les serveurs de notre disque dur et de notre organisation sans aucun souci, grâce au piratage éthique. Nous ne promouvons aucun piratage contraire à l'éthique dans nos articles, par conséquent, tous ces articles doivent être utilisés à des fins d'étude uniquement. Partagez vos précieux commentaires sur les informations que nous avons mentionnées et partagez également vos expériences sur le nombre de ces compétences que vous possédez en tant que programmeur ou cela vous a aidé ne serait-ce qu'un peu à connaître vos intérêts dans la carrière de hacker. Continuez à lire et nous vous verrons dans un autre article avec un autre sujet.