TECHNOLOGIE DE CHIFFREMENT SÉCURISÉ DERRIÈRE SSL : TOUT CE QUE VOUS DEVEZ SAVOIR !

Publié: 2021-04-03Tout ce que vous devez savoir sur les techniques de cryptage SSL

La pénétration d'Internet a également entraîné une augmentation du nombre d'incidents de violation de données. Les violations de données peuvent entraîner de graves répercussions pour les entreprises. Il pourrait y avoir des sanctions sévères de la part des gouvernements, des poursuites judiciaires et une perte de confiance des clients. Un rapport d'IBM indique que le coût moyen d'une violation de données est d'environ 3,86 millions de dollars américains en 2020.

À la lumière de cela, il devient nécessaire pour les entreprises de disposer de systèmes appropriés pour empêcher que cela ne se produise. Le cryptage est un élément crucial pour assurer la sécurité des réseaux et du site Web. Il aide les entreprises à contrecarrer les violations de données. Cet article discutera de diverses techniques de cryptage SSL et de la manière dont elles aident les entreprises en empêchant les violations de données.

Le concept de base des certificats SSL et SSL

L'un des choix automatiques des entreprises en matière de cryptage consiste à installer un certificat SSL. Mais commençons par en savoir plus sur la technologie SSL. La couche de socket sécurisée permet aux serveurs Web et aux clients Web de communiquer en toute sécurité. Cela aide à créer des connexions qui ne peuvent pas être facilement interrompues par un tiers.

Actuellement, les certificats SSL utilisent la technologie Transport Layer Security (TLS) et la communication est cryptée afin qu'elle ne soit lisible que par le destinataire souhaité. Les certificats authentifient également le destinataire des informations et garantissent que vous n'interagissez pas avec un imposteur. Les entreprises peuvent disposer d'un processus de sécurité robuste si elles choisissent un certificat SSL auprès de fournisseurs SSL authentiques tels que ClickSSL, car ils fournissent non seulement des certificats SSL de confiance, mais vous fournissent également une énorme quantité de garantie CA en guise de sécurité.

Les certificats SSL engendrent également un sentiment de confiance dans l'esprit des visiteurs du site Web en vérifiant la présence du signe du cadenas sur la barre d'adresse. De plus, les sites de commerce électronique doivent respecter les normes PCI-DSS qui vous obligent à installer un certificat SSL. Cela peut également empêcher les attaques de phishing, car les criminels auront du mal à se procurer le certificat avec de fausses informations d'identification.

Principes de base du chiffrement avec des types

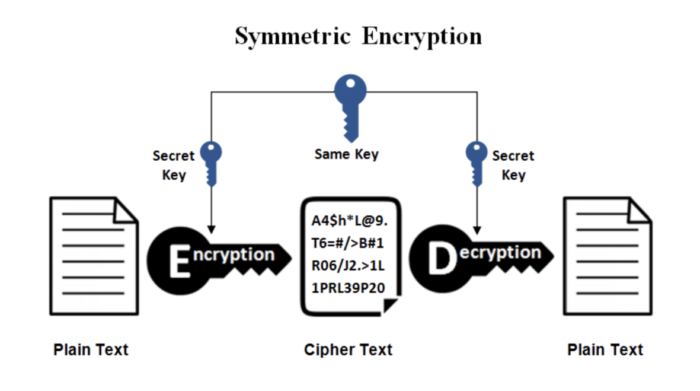

Les algorithmes utilisés dans le processus de cryptage utilisent également des clés cryptographiques qui garantissent que le processus est terminé. Il existe deux principaux types de cryptage, à savoir. cryptage symétrique et asymétrique. Ils utilisent différents algorithmes pour chiffrer les données.

1 :Cryptage symétrique

Cette forme de chiffrement utilise la même clé pour chiffrer et déchiffrer les données. Il s'agit plutôt d'un processus de cryptage simple. L'une de ses caractéristiques essentielles est sa simplicité, mais les données ne peuvent être comprises par quiconque ne possède pas la clé de déchiffrement. Il peut s'agir d'un mot de passe ou d'une chaîne de lettres créée via un générateur de nombres.

Ils sont plus rapides que le cryptage asymétrique et nécessitent moins de puissance de calcul, et ne réduisent pas la vitesse d'Internet. Il existe plusieurs techniques de chiffrement symétrique en place, mais nous aborderons certaines des plus courantes.

2 : Algorithme de chiffrement DES

Cette méthode de chiffrement utilisait une clé de chiffrement 56 bits et était utilisée dans les versions 1.0 et 1.1 de TLS. L'algorithme convertit 64 bits de données en les divisant en deux blocs, chacun de 32 bits. Le processus de cryptage est ensuite effectué individuellement.

Il existe 16 cycles de processus tels que la permutation, l'expansion, la substitution ou XOR, ainsi qu'une clé ronde. La longueur de la clé de cryptage était faible, ce qui permettait des attaques par force brute contre ses réseaux. L'algorithme DES était risqué et avait été violé par plusieurs entités. Il n'est actuellement pas utilisé.

3 : Algorithme de chiffrement 3DES

Il est officiellement connu sous le nom de triple algorithme de cryptage des données et est généralement connu sous le nom de 3DES. 3DES est une version améliorée de DES et utilise l'algorithme DES trois fois pour chaque bloc de données. Cet algorithme a également été utilisé dans divers protocoles cryptographiques tels que IPsec, TLS, OpenVPN et SSH.

L'algorithme a été utilisé dans diverses applications, notamment le système de paiement EMV, Firefox et Microsoft Office. La vulnérabilité Sweet32 était critique et le National Institute of Standards and Technology (NIST) a annoncé des directives qui ont interrompu l'utilisation de l'algorithme après 2023.

4 : Algorithme de chiffrement AES

Le NIST a approuvé la norme de cryptage en 2001. Elle est largement adoptée et est plus rapide que la technique DES. Certaines des caractéristiques critiques de cet algorithme sont l'utilisation de données 128 bits et de clés 128/192/256 bits. Il comporte une série d'opérations liées et est basé sur la substitution et la permutation.

Dans ce processus, les données sont transformées en blocs, puis une clé de chiffrement est utilisée pour chiffrer les données. Plusieurs sous-processus impliquent des sous-octets, décalent les lignes, mélangent les colonnes et ajoutent des clés rondes. Le déchiffrement du texte chiffré implique ces activités dans l'ordre inverse. AES a plusieurs utilisations, notamment la sécurité du processeur, la sécurité sans fil, le cryptage des applications mobiles, les VPN, la sécurité Wi-Fi, etc.

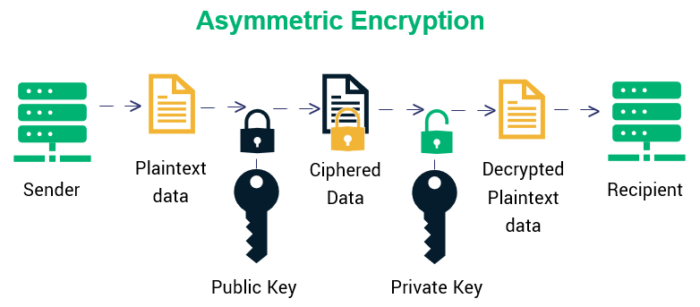

5 :Cryptage asymétrique

La méthode de chiffrement asymétrique utilise deux clés distinctes mais liées. La clé publique est utilisée pour le chiffrement, tandis que la clé privée est utilisée pour le déchiffrement. La clé privée est gardée secrète, seul le destinataire désigné pouvant l'utiliser pour déchiffrer le message.

Vos données sont protégées contre toute attaque man-in-the-middle et vous permettent de créer une connexion sécurisée sans que les entités aient besoin d'échanger des clés au préalable. L'algorithme utilise un protocole de génération de clé qui génère une paire de clés. Une fonction de chiffrement aide à chiffrer les données, et la fonction de déchiffrement permet le déchiffrement des données par le destinataire prévu des données.

6 : Algorithme de chiffrement RSA

L'algorithme RSA fait partie des algorithmes asymétriques les plus utilisés et utilise la méthode de factorisation en nombres premiers. La méthode utilise deux grands nombres premiers qui sont ensuite multipliés par un nombre plus significatif. Les deux nombres originaux doivent être déterminés à partir de ce nombre énorme. Le casser n'est pas facile, et des études montrent que cela pourrait prendre des années pour le faire.

RSA offre une évolutivité et est disponible en différentes longueurs de bits, à savoir. 768 bits, 1024 bits, 2048 bits, 4096 bits, etc., il utilise une approche simple qui facilite son utilisation dans PKI. Cette méthode de cryptage est largement utilisée dans la technologie SSL.

7 : Algorithme de chiffrement ECC

Cette méthode de cryptage implique une courbe elliptique, et l'ensemble des points satisfait une équation mathématique (y 2 = x 3 + ax + b). C'est un algorithme complexe et irréversible, ce qui signifie qu'il est difficile d'être inversé et de revenir au point d'origine. Il devient difficile de trouver un nouveau point même si le point d'origine est connu.

Plus complexe, cette méthode offre des niveaux de protection plus importants. Les clés plus courtes permettent à l'algorithme de s'exécuter plus rapidement et nécessitent moins de puissance de calcul. S'il est utilisé dans les certificats SSL, le site Web se charge plus rapidement. Cette méthode est utilisée pour appliquer des signatures numériques et dans des générateurs pseudo-aléatoires.

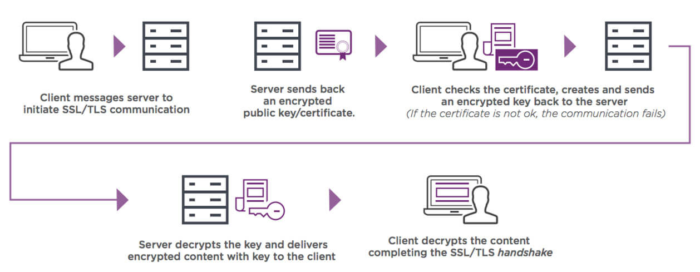

Comment fonctionnent les certificats SSL

Lorsqu'un navigateur essaie de se connecter à un site Web, il demande au site Web de s'identifier. Le serveur Web envoie une copie du certificat SSL. Il est vérifié si le certificat est digne de confiance. S'il provient d'une autorité de certification approuvée, un message est renvoyé au serveur. Le serveur revient avec un accusé de réception signé numériquement et les données cryptées peuvent être partagées entre le serveur Web et le navigateur.

Il existe différents types de certificats et vous pouvez en choisir un en fonction de vos besoins. Les blogs et les petits sites Web peuvent choisir un certificat SSL à domaine unique. Si vous souhaitez sécuriser plusieurs domaines et plusieurs sous-domaines ensemble, l'un des certificats SSL multi-domaines peut vous aider et un seul certificat SSL Wildcard est la solution idéale lorsque la boutique en ligne est occupée par des sous-domaines et souhaite crypter toutes les informations qui sont transmis sur le domaine principal et ses sous-domaines connexes.

Conclusion

L'augmentation du nombre de violations de données réussies a conduit les entreprises à sécuriser leurs processus internes. L'un des meilleurs moyens consiste à utiliser le cryptage SSL pour garantir la sécurité de la communication entre le serveur et les clients du navigateur. Cela empêchera tout tiers non autorisé d'accéder aux informations.