Comment disparaître complètement d'Internet

Publié: 2022-01-29Certains pourraient dire qu'Internet a été construit sur l'anonymat, ouvrant la voie à un endroit où la liberté d'expression règne en maître. Mais après des années à apprendre qui fouine dans tout ce que nous faisons en ligne, la confidentialité sur le Web n'est guère acquise.

Il ne s'agit pas seulement d'espionner le gouvernement ; il s'agit également de la quantité de données que de grandes entreprises telles qu'Amazon, Google, Facebook et Microsoft ont collectées afin de diffuser des publicités ciblées, sans parler de la quantité de vos données personnelles récupérées dans toutes les violations et piratages.

Il y aura toujours de bonnes raisons pour que les gens se connectent sans être suivis. D'une part, l'anonymat peut être le seul moyen pour un vrai lanceur d'alerte de révéler la corruption, compte tenu de la façon dont certains ont été traités. Mais il n'y a rien de mal à vouloir rester anonyme, peu importe ce que vous faites.

Est-il même possible de prendre le contrôle de sa propre vie privée en ligne ? En fin de compte, la seule façon de rester vraiment anonyme en ligne est... de ne pas aller en ligne du tout. Ce n'est pas une vraie option pour la plupart d'entre nous, cependant. Voici un aperçu de ce que vous pouvez faire pour minimiser l'espionnage, les publicités ciblées et le vol d'identité lorsque vous explorez le monde en ligne .

Couvrir vos pistes

Devenez fan du Burner

Si vous voulez rester anonyme, oubliez l'utilisation d'un smartphone. Les grands fabricants de systèmes d'exploitation mobiles sont des maniaques du contrôle (Apple) et des serveurs publicitaires (Google). Pour être anonyme lorsque vous utilisez un téléphone, votre choix se porte sur un téléphone prépayé, alias un graveur.

Même avec un graveur, des enregistrements d'appels existent, de sorte que votre emplacement peut toujours être triangulé via le GPS et les emplacements des tours. Comme vous l'avez vu dans les films, cependant, vous pouvez toujours jeter le téléphone dans un camion qui passe et mener quiconque pourrait vous suivre dans une chasse à l'oie sauvage. L'avantage d'un brûleur est que votre vrai nom n'est pas associé à l'appareil.

Mais lorsque vous possédez déjà un smartphone coûteux, acheter plus de matériel est pénible. Heureusement, il existe de nombreuses applications pour obtenir des numéros temporaires et anonymes que vous pouvez utiliser avec Android ou iOS. (L'une de ces applications s'appelle, à juste titre, Burner.)

Allumez ce pare-feu

Votre ordinateur de bureau ou portable est-il directement connecté à un modem haut débit ? C'est une très mauvaise idée. Les pirates bombardent constamment les adresses IP pour voir s'ils peuvent accéder à un système.

Vous devriez toujours avoir un routeur sur votre réseau domestique qui peut atténuer les tentatives de piratage grâce à son pare-feu intégré. Un routeur utilise la traduction d'adresses réseau (NAT) pour attribuer une adresse IP à chaque appareil de votre réseau domestique : celles-ci ne sont alors visibles que sur ce réseau. Les attaques directes peuvent parfois être stoppées sur place. Vous avez de toute façon besoin du routeur pour partager la connexion Internet et le Wi-Fi. Même un routeur intégré au modem (le type que vous obtenez de votre FAI) vaut mieux que pas de routeur du tout.

Vous pouvez également utiliser un logiciel pare-feu installé sur votre PC. Windows 10 est livré avec une solution assez décente appelée - vous l'avez deviné - Pare-feu Windows. Vous pouvez également trouver des pare-feu dans le cadre de suites de sécurité. Mais comme l'explique Neil J. Rubenking, analyste principal pour la sécurité chez PCMag, vous n'avez pas vraiment besoin d'un autre pare-feu si vous utilisez celui fourni avec Windows.

Pour un véritable anonymat basé sur votre système d'exploitation, arrêtez d'utiliser Windows ou macOS sur le bureau et passez à une distribution Linux spécialisée dans toutes les formes de secret. Votre meilleur pari est Tails: The Amnesic Incognito Live System.

Détective votre propre furtivité

Qu'est-ce que votre ordinateur (ou tablette ou smartphone, d'ailleurs) révèle de vous lorsque vous visitez des sites Web ? À tout le moins, un site connaît votre adresse IP (et c'est nécessaire, sinon vous n'obtiendrez aucun résultat).

Dans la plupart des cas, il connaît également votre emplacement physique approximatif (en vérifiant où votre FAI fournit ces adresses IP ; voyez-le en action sur IPLocation) et probablement votre fuseau horaire et la langue que vous parlez - toutes de bonnes informations pour les annonceurs. Votre navigateur peut également proposer votre système d'exploitation, votre type de navigateur et les versions de logiciels que vous exécutez pour les plug-ins de navigateur. Il signale même les polices que vous avez installées. Tout cela donne à votre système une empreinte digitale unique. Et comme le savent tous ceux qui ont regardé Law & Order , une empreinte digitale unique suffit parfois à vous suivre.

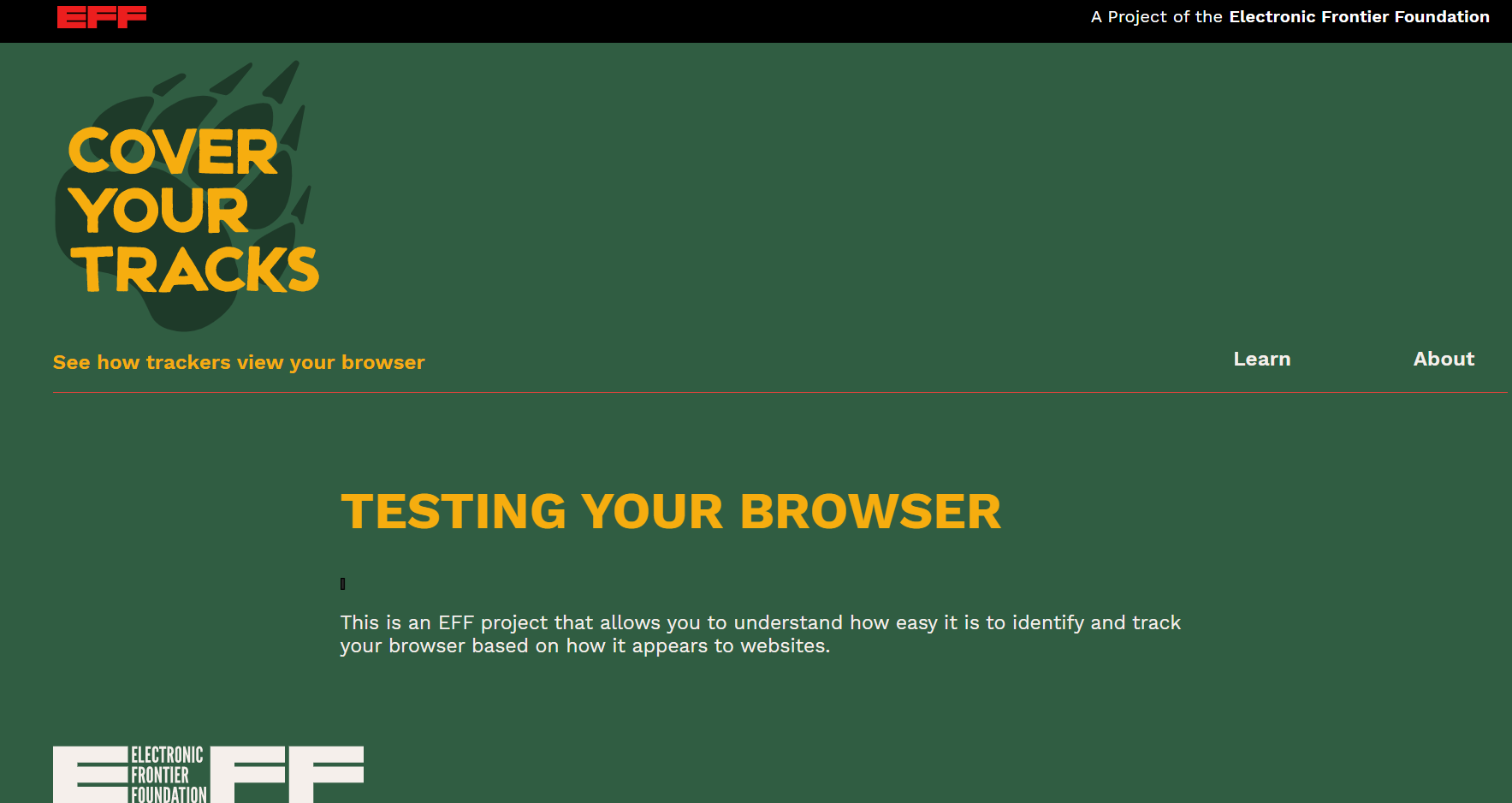

Si vous ne le croyez pas, visitez MyBrowserInfo ou BrowserLeaks.com pour un rapport complet. Consultez ensuite l'outil Cover Your Tracks de l'EFF pour voir dans quelle mesure votre navigateur et votre VPN vous protègent.

Vous pouvez utiliser des extensions de navigateur dans Chrome, Firefox, Opera et Edge pour améliorer votre confidentialité. L'EFF a son propre Privacy Badger pour surveiller les sites qui vous surveillent. L'extension de navigateur Ghostery bloque toutes sortes de trackers et de publicités sur presque tous les navigateurs. Le moteur de recherche DuckDuckGo pour la confidentialité a également une extension similaire, appelée Privacy Essentials.

De plus, même si vous avez un VPN (réseau privé virtuel) en cours d'exécution, comme vous le devriez (voir ci-dessous), il peut y avoir des fuites. Voici comment vous remettre en mode furtif.

Surfez en toute sécurité

Assurez-vous que votre navigateur ne stocke pas trop d'informations personnelles. Dans le menu des paramètres, désactivez la possibilité pour le navigateur de stocker les mots de passe que vous utilisez pour accéder aux sites Web et aux services. Cela peut être pénible, car vous devriez avoir un mot de passe différent pour chaque service que vous utilisez. La meilleure alternative consiste à utiliser un gestionnaire de mots de passe dédié qui fonctionne sur tous vos appareils.

Les navigateurs stockent des images, l'historique de navigation et ce que vous avez téléchargé, ainsi que des fichiers de cookies, qui peuvent mémoriser des éléments utiles tels que les paramètres et les mots de passe. Effacez occasionnellement ces informations en vidant le cache de votre navigateur.

Les principaux navigateurs ont des modes de navigation anonymes. Chrome s'appelle Incognito (appuyez sur Ctrl + Maj + N pour y accéder); dans Firefox, c'est la navigation privée ; et dans Microsoft Edge, c'est en navigation privée. L'utilisation d'un mode anonyme empêche le navigateur d'enregistrer les mots de passe, les cookies, les téléchargements et le contenu mis en cache comme les images.

Tout navigateur que vous utilisez pour la confidentialité doit avoir JavaScript désactivé. JavaScript peut aider un serveur Web à identifier toutes sortes de choses au-delà de votre navigateur, telles que la taille de votre moniteur, et ces informations servent à identifier votre système et vous-même. Vous pouvez activer et désactiver JavaScript pour des sites spécifiques (certains sites Web l'exigent) à l'aide d'extensions telles que NoScript et ScriptSafe.

Un certain nombre de navigateurs sont facturés comme étant axés sur la confidentialité. Bien sûr, ils utilisent les mêmes moteurs de rendu que les grands noms, notamment le moteur Chromium de Google ; la différence est que les navigateurs ne partagent aucune information avec Google. Les exemples incluent Epic, Comodo Dragon, Comodo IceDragon (basé sur Firefox) et bien sûr le navigateur Tor (voir ci-dessous).

Si vous recherchez un navigateur plus grand public avec une sécurité supplémentaire, pensez à Opera, il dispose d'un VPN gratuit intégré. (Notez que son VPN ne protège que le trafic de votre navigateur, pas les autres applications de votre ordinateur qui utilisent Internet. )

Utilisez un moteur de recherche autre que Google ou Bing, qui veut vendre, vendre, vous vendre. Allez sur DuckDuckGo ou Swisscows, ou consultez ces options.

Pour résumer, l'utilisation de modes furtifs, de navigateurs spéciaux et de moteurs de recherche privés ne vous rendra pas complètement anonyme. Mais ils empêchent les sites d'écrire des informations sur votre ordinateur, y compris les cookies, qui peuvent être utilisés pour déterminer vos habitudes de navigation.

Proxies et VPN et Tor, Oh My

Le moyen de s'assurer que des tiers ne recueillent pas d'informations sur vous pendant que vous naviguez sur le Web est de donner l'impression d'être quelqu'un d'autre à un endroit différent. Cela nécessite un serveur proxy ou une connexion de réseau privé virtuel (VPN), ou mieux encore, les deux. Avec le bon combo, vous pouvez non seulement être anonyme, mais aussi surfer sur des sites dans d'autres pays comme si vous étiez natif.

Un serveur proxy - un système informatique ou un routeur qui fonctionne comme un relais entre le client et le serveur - n'est pas pour les débutants, mais FoxyProxy peut vous aider à démarrer. Il fonctionne avec les principaux navigateurs et propose des services proxy et des outils VPN.

Les services VPN sont partout. Ils ont l'avantage de sécuriser le trafic entre votre ordinateur et les serveurs et de masquer votre adresse IP et votre emplacement. Par exemple, en me connectant via mon VPN professionnel, les sites que je visite pensent que je suis au siège de l'entreprise, bien que je travaille à domicile.

Les VPN servent également de moyen d'accéder au contenu bloqué par emplacement. Si vous êtes dans un pays qui ne peut pas obtenir le BBC iPlayer ou Netflix, par exemple, un VPN pourrait être votre ticket. Netflix, pour sa part, réprime cette tactique quand il le peut.

Aucune discussion sur l'anonymat en ligne n'est complète sans mentionner Tor . Le nom vient du fait qu'il était autrefois l'acronyme de "the onion router" - une métaphore pour de nombreuses couches de sécurité.

Tor est un réseau gratuit de tunnels pour le routage des requêtes Web et des téléchargements de pages. Ce n'est pas la même chose qu'un VPN mais peut être encore plus sûr pour masquer votre identité. Tor est censé empêcher un site que vous visitez de savoir qui vous êtes, mais est-ce le cas ?

La controverse sur l'espionnage de la National Security Agency divulguée par Edward Snowden en 2013 comprenait ce que certains pensaient être une solution de contournement pour identifier les utilisateurs de Tor. Mais ce n'était pas si simple. Comme l'a expliqué l'expert en sécurité Bruce Schneier dans The Guardian , la NSA surveille en fait ce qu'on appelle les "nœuds de sortie" de Tor - l'agence pourrait dire que les utilisateurs utilisaient Tor mais pas qui étaient les utilisateurs. La NSA a mis en place une attaque "man in the middle", prétendant être le site que l'utilisateur voulait (Google, par exemple), et pourrait renvoyer des données à l'utilisateur qui profiterait de trous exploitables dans le navigateur - pas un trou dans Tor.

La leçon ici : Gardez vos navigateurs à jour, ou utilisez l'un des navigateurs anonymes mentionnés précédemment.

Devinez quelle entreprise propose également un navigateur anonymisant ? Tor propose un ensemble de navigateurs pour Windows (exécutez-le à partir d'un lecteur flash à emporter avec vous), macOS ou Linux ; il est disponible en 16 langues. Il existe également un navigateur Tor pour les appareils Android ; Les utilisateurs iOS peuvent essayer l'application tierce VPN + TOR Browser et Ad Block.

Tor n'est pas entièrement infaillible - la théorie est que vous pourriez toujours être suivi par quelqu'un d'assez qualifié (même s'il ne peut pas lire ce que vous envoyez). La liste des faiblesses potentielles de Tor est longue.

Un nouveau navigateur avec un moteur de recherche intégré essaie de prendre une partie du tonnerre de la vie privée de Tor - un projet open source appelé Brave. En téléchargement gratuit, cela vaut la peine d'essayer, mais Brave a déjà eu quelques problèmes et se lance dans la crypto-monnaie pour changer le jeu sur la façon dont les sites Web gagnent de l'argent.

Si vous sentez une tendance selon laquelle aucun logiciel ne peut vous garder 100% anonyme, vous faites attention. Mais ces étapes sont toutes comme un verrou sur une porte : bien sûr, quelqu'un pourrait l'enfoncer, mais pourquoi faciliter les choses en laissant la porte ouverte ?

Anonymiser votre e-mail

Aussi agréable qu'il soit de rester parfaitement privé lorsque vous surfez, il peut être encore plus essentiel que votre email soit anonyme, pour éviter les spams ou la surveillance. Le problème est que le courrier électronique n'a tout simplement pas été conçu dans un souci de sécurité.

Des services de messagerie sécurisés existent, bien sûr. Ils utilisent le chiffrement pour brouiller ce que vous envoyez et exigent que le destinataire ait un mot de passe pour déchiffrer votre message. Edward Snowden a utilisé un service de messagerie Web connu sous le nom de Lavabit, qui était si sécurisé que le gouvernement a insisté pour qu'il remette les clés privées des utilisateurs. Lavabit, à son crédit, a immédiatement fermé ses portes pour protéger ses clients. Plus tard, il est revenu avec encore plus de fonctionnalités de sécurité pour l'utilisateur. Sachez donc qu'un tel service peut être compromis. La plupart ne mourront pas pour vous protéger.

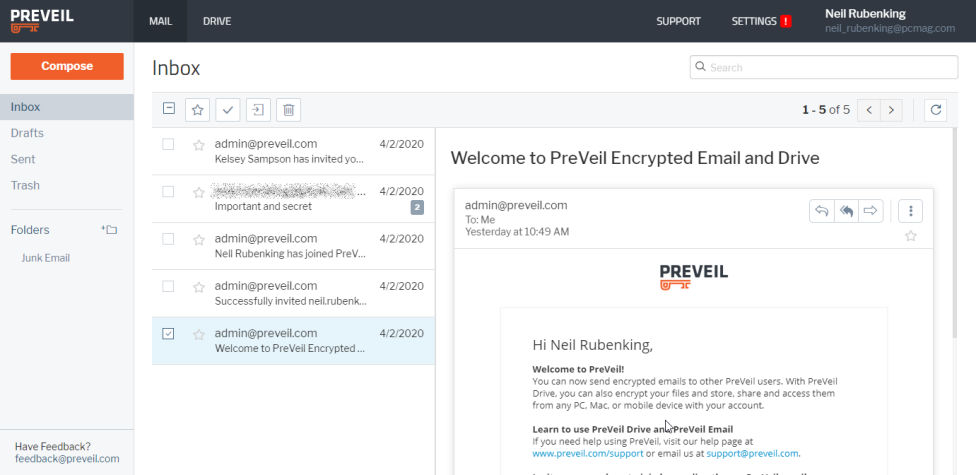

Si vous voulez un service de messagerie Web qui va gérer les messages cryptés, le meilleur que nous ayons vu est le PreVeil gratuit, qui offre un stockage cloud sécurisé ainsi qu'un cryptage de qualité militaire, et il est facile à utiliser. Pour plus d'options, lisez Les meilleurs services de cryptage des e-mails et Comment créer un compte de messagerie anonyme.

Vous pourriez penser que votre compte Gmail est sûr, puisque vous voyez cette icône de verrouillage sur le navigateur et que vous y accédez avec une connexion SSL (Secure Sockets Layer) (indiquée par https:// dans l'URL). Mais SSL ne chiffre que les données lors de leur transfert de votre appareil vers le serveur.

Recommandé par nos rédacteurs

Ce sera toujours un problème avec les services Web. Certains services peuvent fournir un chiffrement pour ces types d'e-mails : Virtru est spécifique à Gmail exécuté sur Chrome. Mailvelope est une extension (pour Chrome, Edge et Firefox) qui sécurisera Gmail, Outlook.com, Yahoo Mail, etc. FlowCrypt en est un autre.

Peut-être que la décision intelligente consiste à éviter le courrier Web et à s'en tenir à un logiciel client de bureau. Outlook 2007 et les versions ultérieures disposent d'outils de chiffrement intégrés, et Thunderbird de Mozilla propose une multitude de modules complémentaires (dont plusieurs dans notre tour d'horizon des services de chiffrement des e-mails, comme PreVeil) pour gérer le chiffrement/déchiffrement des messages.

Supprimez le spam de votre alimentation

Au-delà des protections évidentes - ne jamais cliquer sur un lien dans un message de spam ou même ouvrir un e-mail de spam - la meilleure façon de vaincre le spam est de ne jamais laisser les spammeurs obtenir votre adresse e-mail. C'est presque impossible, malheureusement, mais il existe des méthodes pour atténuer.

La première consiste à utiliser un alias ou un e-mail factice, qui fonctionne avec n'importe quel service nécessitant une adresse e-mail. Vous pourrez peut-être en créer un si vous possédez votre propre nom de domaine. Dans Google Workplace, par exemple, vous disposez d'une adresse principale, telle que [email protected]notresite.com , mais vous pouvez également utiliser [email protected] comme alias pour les inscriptions en ligne ; les messages vers le second peuvent être transmis à l'adresse principale. Lorsque le spam commence à s'accumuler, modifiez ou supprimez cette deuxième adresse. Vous pouvez créer jusqu'à 30 alias par personne.

Gmail est un peu plus simple : pour créer un alias, ajoutez quelque chose au nom d'utilisateur. Transformez "[email protected]" en "[email protected]" ; Gmail ignore tout après le signe plus. Une fois que l'alias en question accumule du spam, filtrez-le directement dans la corbeille. Voici une vidéo expliquant comment procéder dans Gmail :

Yahoo Mail propose des adresses jetables (sous Paramètres > Sécurité ), qui sont similaires : il y a un nom de base, puis un mot-clé secondaire ajouté, comme "[email protected]" Outlook.com prend également en charge les alias, jusqu'à 10 par compte. Recherchez les alias de compte dans les paramètres du compte. Si vous avez votre propre nom de domaine, vérifiez le panneau de configuration de votre hébergeur - il est probable qu'il dispose d'outils pour créer des alias à gogo.

Si vous avez temporairement besoin d'un alias, une adresse jetable est très pratique. Nous avons passé en revue cinq produits proposant des adresses e-mail jetables : Abine Blur, Bulc Club, Burner Mail, ManyMe et SimpleLogin. Notez qu'Abine Blur Premium vous permet de faire des achats en ligne sans révéler votre véritable adresse e-mail, numéro de téléphone ou détails de carte de crédit, et il gère également vos mots de passe. Le programme a reçu une note de 4,5 (exceptionnel) de notre critique et est également disponible dans une version gratuite.

Sécurité sociale (réseau)

Devriez-vous vous soucier de la sécurité lorsqu'il s'agit de réseaux de médias sociaux ? Bien sûr que vous devriez ! Ce ne sont pas des organisations à but non lucratif altruistes - ces plates-formes gagnent de l'argent en ayant de nombreux utilisateurs qui regardent de nombreuses publicités. Cela signifie qu'ils mettent parfois vos données à la disposition d'entités douteuses. Vous ne voudrez peut-être pas non plus que tous vos amis et abonnés et leurs réseaux étendus connaissent toutes vos affaires. Voici quelques conseils pour disparaître (partiellement ou totalement) des réseaux sociaux.

Tout d'abord, sur un ordinateur de bureau, accédez au menu Compte en haut à droite et sélectionnez Paramètres et confidentialité > Paramètres > Confidentialité. Cliquez sur le lien "Modifier" sur chaque choix de cette page pour personnaliser qui peut voir quoi, qui peut vous aimer, même qui peut vous rechercher. Soyez aussi précis que vous le souhaitez, en vous assurant, par exemple, que vos anciens petits amis ou petites amies ne puissent pas voir vos publications.

Enfin, inspectez vos informations de contact : accédez à vos paramètres généraux de compte sous Général et cliquez à nouveau sur "Modifier" à côté de chaque entrée. Vérifiez les adresses e-mail et les numéros de téléphone saisis. Minimisez autant que possible la liste des personnes ayant accès pour maximiser l'anonymat.

Pour quitter Facebook, vous pouvez soit désactiver soit supprimer votre compte. La désactivation laisse vos données sur le site au cas où vous décideriez de revenir. Facebook désactive votre compte pendant deux semaines, juste au cas où vous ne le vouliez vraiment pas, et après cela, il disparaît. (Même dans ce cas, certaines photos numériques peuvent persister.) Accédez à votre compte sur le bureau, cliquez sur le menu déroulant en haut à droite de votre écran et sélectionnez Paramètres et confidentialité > Paramètres > Confidentialité . Cliquez sur Vos informations Facebook sur la gauche. Faites défiler vers le bas et vous verrez la désactivation et la suppression en bas.

N'inscrivez pas votre site Web ou votre adresse e-mail réelle dans votre profil. Assurez-vous que votre mot de passe est différent de celui de tout autre site. C'est un bon conseil à tous les niveaux, mais nous savons que les gens ne le suivent pas, alors nous le répétons souvent. Vous devriez vraiment le faire avec Twitter, qui a eu des failles de sécurité.

Vous avez également la possibilité, sous Paramètres > Confidentialité et sécurité , de protéger vos tweets, ce qui signifie que seuls les abonnés que vous approuvez y ont accès. Les tweets protégés ne peuvent pas être recherchés ni retweetés, et vous ne pouvez pas partager de liens permanents vers eux avec des abonnés non approuvés. (Cela dit, vous vous trompez si vous pensez que l'utilisation des réseaux sociaux - ou la publication de quoi que ce soit en ligne - est privée - il suffit d'un seul "abonné approuvé" pour prendre une capture d'écran et la partager avec le monde.)

Pour quitter complètement Twitter, dans le menu Paramètres et confidentialité, appuyez sur Compte, faites défiler vers le bas et sélectionnez "Désactiver votre compte". Vous aurez 30 jours pour changer d'avis et réactiver ; sinon, tu es parti.

Gmail

Vous voulez vider Gmail ? Tout d'abord, nous vous recommandons de télécharger vos e-mails. Une fois connecté à votre compte Gmail, accédez à myaccount.google.com, cliquez sur Données et confidentialité, puis sur Télécharger vos données, ce qui vous amène à Google Takeout. Suivez les instructions pour exporter vos e-mails Gmail. Une fois que vous avez sécurisé vos archives d'e-mails, revenez sur myaccount.google.com ou cliquez sur l'avatar de votre compte en haut à droite de votre boîte de réception Gmail et sélectionnez Gérer votre compte Google. Sous Gérer vos données et votre confidentialité, cliquez sur Supprimer votre compte Google.

La désactivation de votre compte le rend inactif jusqu'à ce que vous vous reconnectiez, tandis que la suppression de votre compte supprime votre profil, vos photos, vos vidéos, vos commentaires, vos likes et vos abonnés. Cependant, vous ne pouvez pas utiliser l'application pour désactiver ou supprimer votre compte ; vous devez vous connecter à Instagram.com pour faire l'un ou l'autre.

Pour désactiver, depuis la page d'accueil de votre compte, cliquez sur votre nom pour afficher le profil de votre compte, cliquez sur Modifier le profil, puis cliquez sur le lien en bas : "Désactiver temporairement mon compte". Pour supprimer, cliquez sur Supprimer votre compte sur la page d'accueil. Cliquez sur le menu déroulant et sélectionnez une réponse pour répondre à la question de savoir pourquoi vous supprimez votre compte. Tapez votre mot de passe, puis cliquez sur « Supprimer définitivement mon compte ».

Le site vous permet d'ajuster vos options de confidentialité : cliquez sur l'icône de votre profil (photo), puis cliquez sur Paramètres et confidentialité dans le menu déroulant et sélectionnez Préférences du compte, puis Visibilité pour voir les options. Vous pouvez également mettre votre compte en veille prolongée, ce qui revient à le désactiver sur d'autres plates-formes. Ou vous pouvez supprimer entièrement votre compte. Encore une fois, allez dans Paramètres et sous Préférences du compte, cliquez sur Gestion du compte et Fermer le compte. Cliquez sur Continuer et sélectionnez une raison pour fermer votre compte, puis cliquez sur Suivant. Entrez votre mot de passe, et vous avez terminé.

TIC Tac

TikTok ne vous oblige pas à créer un compte pour profiter du service ; vous pouvez télécharger l'application et commencer immédiatement à découvrir des vidéos. Vous n'en voulez plus ? Supprimez simplement TikTok de votre téléphone. Si vous avez un compte, cependant, la désinstallation de l'application ne fera rien sur le contenu que vous avez déjà créé et collecté, il est donc préférable d'effacer l'ardoise. Ouvrez l'application TikTok, puis appuyez sur le bouton de profil dans le coin inférieur droit de l'application et sélectionnez le menu hamburger à trois lignes dans le coin supérieur droit. Appuyez sur "Gérer le compte" puis sur "Supprimer le compte" en bas de la page.

Si vous craignez d'être suivi pendant que vous surfez, déconnectez -vous des services ci-dessus, ainsi que de Microsoft, Google, Amazon et Apple, lorsque vous avez fini de les utiliser. Sinon, les serveurs publicitaires et les cookies, etc., gérés par ces services ou leurs affiliés sauront à peu près où et quand vous vous connectez à tout moment. Se déconnecter est une douleur, car se reconnecter est une douleur - et c'est exactement ce sur quoi comptent les grandes entreprises qui vous suivent.