Comment repérer et éviter les écumeurs et miroitements de cartes de crédit

Publié: 2022-01-29Je me souviens très bien du moment où j'ai réalisé à quel point les cartes de crédit et de débit étaient terriblement peu sûres. J'ai vu quelqu'un prendre un lecteur de bande magnétique USB standard et le brancher sur un ordinateur, qui l'a reconnu comme un clavier. Ils ont ouvert un traitement de texte et ont glissé la carte. Une série de chiffres apparaissait consciencieusement dans le fichier texte. C'était ça : les informations de la carte avaient été volées.

Cette même technologie a mûri et miniaturisé. De minuscules "skimmers" peuvent être attachés aux guichets automatiques et aux terminaux de paiement pour extraire vos données de la bande magnétique de la carte (appelée "piste magnétique"). Des "scintillements" encore plus petits sont insérés dans les lecteurs de cartes pour attaquer les puces des cartes plus récentes. Désormais, il existe également une version numérique appelée e-skimming piratant les données des sites Web de paiement. Heureusement, il existe de nombreuses façons de se protéger de ces attaques.

Qu'est-ce qu'un écumeur ?

Les skimmers sont de minuscules lecteurs de cartes malveillants cachés dans des lecteurs de cartes légitimes qui collectent les données de chaque personne qui utilise sa carte. Après avoir laissé le matériel siroter des données pendant un certain temps, un voleur s'arrêtera près de la machine compromise pour récupérer le fichier contenant toutes les données volées. Avec ces informations, il peut créer des cartes clonées ou simplement commettre une fraude. Le plus effrayant est peut-être que les écumeurs n'empêchent souvent pas le guichet automatique ou le lecteur de carte de crédit de fonctionner correctement, ce qui les rend plus difficiles à détecter.

Il est difficile d'entrer dans les guichets automatiques, de sorte que les écumeurs de guichets automatiques s'adaptent parfois sur les lecteurs de cartes existants. La plupart du temps, les attaquants placent également une caméra cachée quelque part à proximité afin d'enregistrer les numéros d'identification personnels, ou NIP, utilisés pour accéder aux comptes. La caméra peut être dans le lecteur de carte, montée en haut du GAB ou même au plafond. Certains criminels vont jusqu'à installer de faux claviers PIN sur les claviers réels pour capturer directement le code PIN, sans avoir besoin d'un appareil photo.

Cette image est un skimmer réel utilisé sur un guichet automatique. Vous voyez ce morceau jaune bizarre et volumineux ? C'est l'écumoire. Celui-ci est facile à repérer car il a une couleur et un matériau différents du reste de la machine, mais il existe d'autres signes révélateurs. Sous la fente où vous insérez votre carte se trouvent des flèches en relief sur le boîtier en plastique de la machine. Vous pouvez voir comment les flèches grises sont très proches du boîtier du lecteur jaune, se chevauchant presque. C'est un signe qu'un skimmer a été installé sur le lecteur existant, car le vrai lecteur de carte aurait un peu d'espace entre la fente de la carte et les flèches.

Les fabricants de guichets automatiques n'ont pas accepté ce type de fraude. Les GAB les plus récents disposent de défenses robustes contre la falsification, comprenant parfois des systèmes radar destinés à détecter les objets insérés ou attachés au GAB. Cependant, un chercheur de la conférence sur la sécurité Black Hat a pu utiliser le dispositif radar embarqué d'un guichet automatique pour capturer les codes PIN dans le cadre d'une arnaque élaborée.

Les écrémeurs sont-ils toujours une menace ?

Lors de la recherche d'une mise à jour de cet article, nous avons contacté Kaspersky Labs, et les représentants de l'entreprise nous ont dit quelque chose de surprenant : les attaques par écrémage étaient en déclin. "L'écrémage était et est toujours une chose rare", a déclaré le porte-parole de Kaspersky.

Le représentant de Kaspersky a cité les statistiques de l'UE de l'Association européenne pour les transactions sécurisées (EAST) comme révélatrices d'une tendance plus large. L'EST a signalé un niveau record d'attaques de skimmer, passant de 1 496 incidents en avril 2020 à 321 incidents en octobre de la même année. Les effets de COVID-19 pourraient avoir quelque chose à voir avec cette baisse, mais c'est néanmoins dramatique.

Cela ne signifie pas que l'écrémage a disparu, bien sûr. Pas plus tard qu'en janvier 2021, une importante escroquerie d'écrémage a été découverte dans le New Jersey. Il s'agissait d'attaques contre plus de 1 000 clients de banques, les criminels tentant de s'enfuir avec plus de 1,5 million de dollars.

De Skimmers à Shimmers

Lorsque les banques américaines ont finalement rattrapé le reste du monde et ont commencé à émettre des cartes à puce, cela a été une aubaine majeure pour la sécurité des consommateurs. Ces cartes à puce, ou cartes EMV, offrent une sécurité plus robuste que les pistes magnétiques douloureusement simples des anciennes cartes de paiement. Mais les voleurs apprennent vite, et ils ont eu des années pour perfectionner des attaques en Europe et au Canada qui ciblent les cartes à puce.

Au lieu de skimmers, qui reposent sur les lecteurs de cartes magnétiques, des miroitements se trouvent à l' intérieur des lecteurs de cartes. Ce sont des appareils très, très fins et ne peuvent pas être vus de l'extérieur. Lorsque vous insérez votre carte, le scintillement lit les données de la puce de votre carte, de la même manière qu'un skimmer lit les données sur la bande magnétique de votre carte.

Il existe cependant quelques différences essentielles. D'une part, la sécurité intégrée fournie avec EMV signifie que les attaquants ne peuvent obtenir que les mêmes informations qu'avec un skimmer. Sur son blog, le chercheur en sécurité Brian Krebs explique que "bien que les données qui sont généralement stockées sur la bande magnétique d'une carte soient répliquées à l'intérieur de la puce sur les cartes à puce, la puce contient des composants de sécurité supplémentaires introuvables sur une bande magnétique". Cela signifie que les voleurs ne pourraient pas dupliquer la puce EMV, mais ils pourraient utiliser les données de la puce pour cloner la piste magnétique ou utiliser ses informations pour une autre fraude.

Le représentant de Kaspersky à qui nous avons parlé était sans équivoque quant à sa confiance dans les cartes à puce. "EMV n'est toujours pas cassé", a déclaré Kaspersky à PCMag. "Les seuls hacks EMV réussis sont dans des conditions de laboratoire."

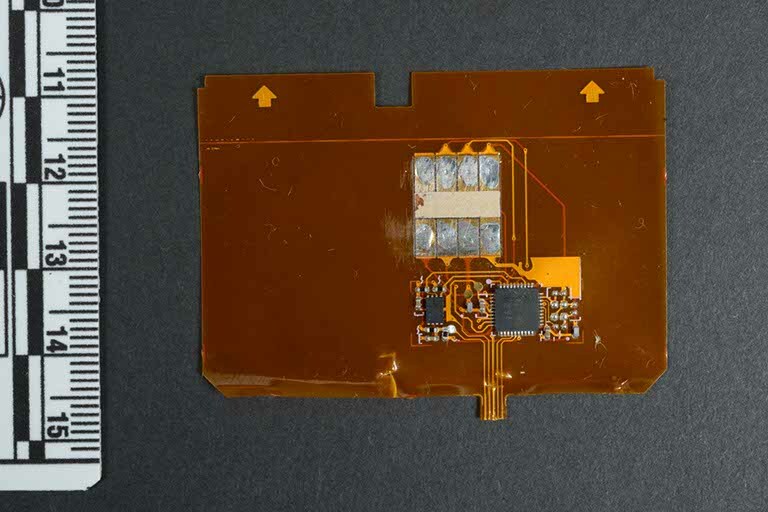

Le vrai problème est que les miroitements sont cachés à l'intérieur des machines victimes. Le miroitement illustré ci-dessous a été trouvé au Canada et signalé à la GRC (lien Internet Archive). C'est un peu plus qu'un circuit intégré imprimé sur une fine feuille de plastique.

Vérifier la falsification

Vérifier la falsification d'un appareil de point de vente peut être difficile. La plupart d'entre nous ne font pas la queue à l'épicerie assez longtemps pour donner au lecteur un bon aperçu. Il est également plus difficile pour les voleurs d'attaquer ces machines, car elles ne sont pas laissées sans surveillance. Les guichets automatiques, en revanche, sont souvent laissés sans surveillance dans les vestibules ou même à l'extérieur, ce qui en fait des cibles plus faciles.

Bien que la majeure partie de cet article traite des guichets automatiques, gardez à l'esprit que les stations-service, les stations de paiement pour les transports en commun et d'autres machines sans surveillance sont également prêtes à être attaquées. Nos conseils s'appliquent également dans ces circonstances.

Lorsque vous vous approchez d'un guichet automatique, recherchez des signes évidents d'effraction en haut du guichet automatique, près des haut-parleurs, sur le côté de l'écran, du lecteur de carte lui-même et du clavier. Si quelque chose semble différent, comme une couleur ou un matériau différent, des graphiques qui ne sont pas alignés correctement ou toute autre chose qui ne semble pas correcte, n'utilisez pas ce guichet automatique.

Si vous êtes à la banque, c'est une bonne idée de jeter rapidement un coup d'œil au guichet automatique à côté du vôtre et de les comparer. S'il y a des différences évidentes, n'utilisez ni l'un ni l'autre. Signalez plutôt la falsification suspecte à votre banque. Par exemple, si un guichet automatique a une entrée de carte clignotante pour indiquer où vous devez insérer la carte de guichet automatique et que l'autre guichet automatique a une fente simple, vous savez que quelque chose ne va pas. La plupart des skimmers sont collés au-dessus du lecteur existant et masqueront l'indicateur clignotant.

Si le clavier ne semble pas correct (trop épais ou décentré, peut-être), il peut y avoir une superposition de capture de code PIN. Ne l'utilisez pas. Recherchez d'autres signes de falsification, comme des trous qui pourraient cacher une caméra ou des bulles de colle provenant d'une opération chirurgicale à la hâte.

Même si vous ne voyez aucune différence visuelle, poussez sur tout. Les guichets automatiques sont solidement construits et ne contiennent généralement aucune pièce détachée. Les lecteurs de cartes de crédit ont plus de variations, mais quand même : tirez sur les parties saillantes comme le lecteur de cartes. Vérifiez si le clavier est solidement fixé et qu'il ne s'agit que d'une seule pièce. Si quelque chose bouge lorsque vous poussez dessus, soyez inquiet.

Réfléchissez à votre transaction

Chaque fois que vous entrez un code PIN de carte de débit, supposez qu'il y a quelqu'un qui regarde. C'est peut-être par-dessus votre épaule ou via une caméra cachée. Même si le guichet automatique ou la machine de paiement semble en bon état, couvrez votre main lorsque vous saisissez votre code PIN. L'obtention du code PIN est essentielle. Sans cela, les criminels sont limités dans ce qu'ils peuvent faire avec les données volées.

Les criminels installent fréquemment des skimmers sur des guichets automatiques qui ne sont pas situés dans des endroits trop fréquentés, car ils ne veulent pas être observés en train d'installer du matériel malveillant ou de collecter les données récoltées (bien qu'il y ait toujours des exceptions). Les guichets automatiques intérieurs sont généralement plus sûrs à utiliser que ceux extérieurs, car les attaquants peuvent accéder aux machines extérieures sans être vus. Arrêtez-vous et considérez la sécurité du guichet automatique avant de l'utiliser.

Dans la mesure du possible, n'utilisez pas la piste magnétique de votre carte pour effectuer la transaction. La plupart des terminaux de paiement utilisent désormais la bande magnétique comme solution de rechange et vous inviteront à insérer votre puce au lieu de glisser votre carte. Si le terminal de carte de crédit accepte les transactions NFC, envisagez d'utiliser Apple Pay, Samsung Pay ou Android Pay.

Ces services de paiement sans contact symbolisent les informations de votre carte de crédit, de sorte que vos données réelles ne soient jamais exposées. Si un criminel intercepte d'une manière ou d'une autre la transaction, il n'obtiendra qu'un numéro de carte de crédit virtuel inutile. Certains appareils Samsung peuvent émuler une transaction par piste magnétique via le téléphone. Cette technologie s'appelle MST, mais elle a maintenant été abandonnée.

Un scénario qui nécessite souvent l'utilisation de votre piste magnétique est de payer le carburant à une pompe à essence. Celles-ci sont propices aux attaques, car beaucoup ne prennent pas encore en charge les transactions EMV ou NFC, et parce que les attaquants peuvent accéder aux pompes sans se faire remarquer. Il est beaucoup plus sûr d'entrer et de payer à la caisse. S'il n'y a pas de caissier de service, suivez les mêmes conseils pour utiliser les guichets automatiques et examinez le lecteur de carte avant de l'utiliser.

Recommandé par nos rédacteurs

Des Skimmers aux Shimmers en passant par les E-Skimmers

Sans surprise, il existe un équivalent numérique appelé e-skimming. Le piratage de British Airways en 2018 s'est apparemment fortement appuyé sur de telles tactiques.

Comme l'a expliqué Bogdan Botezatu, directeur de la recherche et des rapports sur les menaces chez Bitdefender, l'e-skimming se produit lorsqu'un attaquant insère un code malveillant dans un site Web de paiement qui arrache les informations de votre carte.

"Ces e-skimmers sont ajoutés soit en compromettant les informations d'identification du compte administrateur de la boutique en ligne, le serveur d'hébergement Web de la boutique, soit en compromettant directement le [fournisseur de la plate-forme de paiement] afin qu'il distribue des copies corrompues de son logiciel", a expliqué Botezatu. Ceci est similaire à une page de phishing, sauf que la page est authentique - le code sur la page vient d'être falsifié.

"Les attaques d'e-skimming deviennent de plus en plus aptes à échapper à la détection", a déclaré Botezatu. "Plus un attaquant maintient cette position, plus il peut collecter de cartes de crédit."

La lutte contre ce type d'attaque incombe en fin de compte aux entreprises qui gèrent ces magasins. Cependant, les consommateurs peuvent faire certaines choses pour se protéger. Botezatu a suggéré que les consommateurs utilisent un logiciel de suite de sécurité sur leurs ordinateurs, qui, selon lui, peut détecter le code malveillant et vous empêcher de saisir vos informations.

Alternativement, vous pouvez éviter de saisir toutes les informations de votre carte de crédit avec des cartes de crédit virtuelles. Ce sont des numéros de carte de crédit factices qui sont liés à votre compte de carte de crédit réel. Si l'une d'elles est compromise, vous n'aurez pas besoin d'obtenir une nouvelle carte de crédit, il vous suffit de générer un nouveau numéro virtuel. Certaines banques, comme Citi, proposent cette fonctionnalité, alors demandez à la vôtre si elle est disponible. Si vous ne pouvez pas obtenir de carte virtuelle auprès d'une banque, Abine Blur propose aux abonnés des cartes de crédit masquées, qui fonctionnent de manière similaire. Apple Pay et Google Pay sont également acceptés sur certains sites Web.

Une autre option consiste à s'inscrire aux alertes de carte. Certaines banques enverront une alerte push sur votre téléphone chaque fois que votre carte de débit est utilisée. C'est pratique, car vous pouvez immédiatement identifier les faux achats. Si votre banque propose une option similaire, essayez de l'activer. Les applications de finances personnelles telles que Mint.com peuvent vous aider à trier toutes vos transactions.

Restez conscient

Même si vous faites tout correctement et passez en revue chaque centimètre de chaque machine de paiement que vous rencontrez (au grand dam des personnes derrière vous en ligne), vous pouvez être la cible de fraudes. Mais rassurez-vous : tant que vous signalez le vol à l'émetteur de votre carte (pour les cartes de crédit) ou à votre banque (où vous avez votre compte) dès que possible, vous ne serez pas tenu responsable. Votre argent vous sera restitué. Les clients professionnels, quant à eux, ne bénéficient pas de la même protection juridique et peuvent avoir plus de mal à se faire rembourser.

Essayez également d'utiliser une carte de crédit si cela vous convient. Une transaction de débit est un transfert d'argent immédiat et peut parfois prendre plus de temps à corriger. Les transactions par carte de crédit peuvent être interrompues et annulées à tout moment. Cela met la pression sur les commerçants pour mieux sécuriser leurs guichets automatiques et leurs terminaux de point de vente. La surutilisation du crédit a ses propres pièges, alors soyez prudent.

Enfin, faites attention à votre téléphone. Les banques et les sociétés de cartes de crédit ont généralement des politiques de détection des fraudes très actives et vous contacteront immédiatement, généralement par téléphone ou par SMS, si elles remarquent quelque chose de suspect. Réagir rapidement peut signifier arrêter les attaques avant qu'elles ne puissent vous affecter, alors gardez votre téléphone à portée de main.

N'oubliez pas : si quelque chose ne va pas avec un guichet automatique ou un lecteur de carte de crédit, ne l'utilisez pas. Chaque fois que vous le pouvez, utilisez la puce au lieu de la bande de votre carte. Votre compte bancaire vous remerciera.

Fahmida Y. Rashid a contribué à cette histoire