Comment contrôler l'accès sudo sous Linux

Publié: 2022-01-29

La commande sudo vous permet d'exécuter des commandes sous Linux comme si vous étiez quelqu'un d'autre, comme root . sudo vous permet également de contrôler qui peut accéder aux fonctionnalités root's , avec granularité. Donnez aux utilisateurs un accès complet ou laissez-les utiliser un petit sous-ensemble de commandes. Nous vous montrons comment.

Autorisations sudo et root

Nous avons tous entendu (la simplification excessive) que tout dans Linux est un fichier. En vérité, pratiquement tout dans le système d'exploitation, depuis les processus, les fichiers, les répertoires, les sockets et les canaux, communique avec le noyau via un descripteur de fichier. Ainsi, bien que tout ne soit pas un fichier, la plupart des objets du système d'exploitation sont traités comme s'ils l' étaient. Dans la mesure du possible, la conception des systèmes d'exploitation de type Linux et Unix adhère à ce principe.

Le concept de « tout est un fichier » est très répandu sous Linux. Il est facile de voir alors comment les autorisations de fichiers sous Linux sont devenues l'un des piliers des privilèges et des droits des utilisateurs. Si vous possédez un fichier ou un répertoire (un type particulier de fichier), vous pouvez en faire ce que vous voulez, y compris le modifier, le renommer, le déplacer et le supprimer. Vous pouvez également définir les autorisations sur le fichier afin que d'autres utilisateurs ou groupes d'utilisateurs puissent lire, modifier ou exécuter le fichier. Tout le monde est régi par ces autorisations.

Tout le monde, à l'exception du superutilisateur, connu sous le nom de root . Le compte root est un compte spécialement privilégié. Il n'est lié par les autorisations sur aucun des objets du système d'exploitation. L'utilisateur root peut faire n'importe quoi sur n'importe quoi et, à peu près, à tout moment.

Bien sûr, toute personne ayant accès au mot root's peut faire de même. Ils pourraient faire des ravages par malveillance ou accidentellement. En fait, l'utilisateur root peut également faire des ravages en faisant une erreur. Personne n'est infaillible. C'est un truc dangereux.

C'est pourquoi il est maintenant considéré comme une bonne pratique de ne pas se connecter du tout en tant que root . Connectez-vous avec un compte d'utilisateur normal et utilisez sudo pour élever vos privilèges pendant la courte durée dont vous en avez besoin. Souvent, c'est juste pour émettre une seule commande.

EN RELATION : Que signifie « Tout est un fichier » sous Linux ?

La liste des sudoers

sudo était déjà installé sur les ordinateurs Ubuntu 18.04.3, Manjaro 18.1.0 et Fedora 31 utilisés pour rechercher cet article. Ce n'est pas une surprise. sudo existe depuis le début des années 1980 et est devenu le moyen standard de fonctionnement des superutilisateurs pour presque toutes les distributions.

Lorsque vous installez une distribution moderne, l'utilisateur que vous créez lors de l'installation est ajouté à une liste d'utilisateurs appelés sudoers . Ce sont les utilisateurs qui peuvent utiliser la commande sudo . Parce que vous avez des pouvoirs sudo , vous pouvez les utiliser pour ajouter d'autres utilisateurs à la liste des sudoers.

Bien sûr, il est imprudent de donner le statut de superutilisateur complet bon gré mal gré, ou à quiconque n'a qu'un besoin partiel ou spécifique. La liste sudoers vous permet de spécifier les commandes avec lesquelles les différents utilisateurs sont autorisés à utiliser sudo . De cette façon, vous ne leur donnez pas les clés du royaume, mais ils peuvent toujours accomplir ce qu'ils doivent faire.

Exécuter une commande en tant qu'autre utilisateur

À l'origine, cela s'appelait "superuser do", car vous pouviez faire des choses en tant que superutilisateur. Sa portée a été élargie maintenant et vous pouvez utiliser sudo pour exécuter une commande comme si vous étiez n'importe quel utilisateur. Il a été renommé pour refléter cette nouvelle fonctionnalité. Il s'appelle désormais "l'utilisateur de substitution fait".

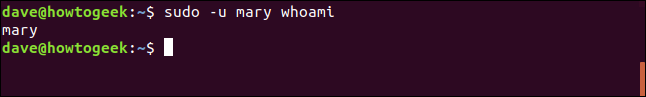

Pour utiliser sudo pour exécuter une commande en tant qu'autre utilisateur, nous devons utiliser l'option -u (utilisateur). Ici, nous allons exécuter la commande whoami en tant qu'utilisateur mary . Si vous utilisez la commande sudo sans l'option -u , vous exécuterez la commande en tant que root .

Et bien sûr, parce que vous utilisez sudo , vous serez invité à entrer votre mot de passe.

sudo -u marie whoami

La réponse de whoami nous indique que le compte d'utilisateur exécutant la commande est mary .

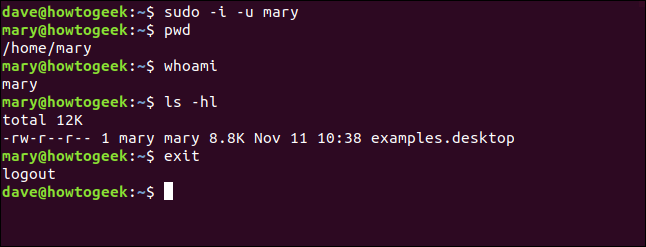

Vous pouvez utiliser la commande sudo pour vous connecter en tant qu'un autre utilisateur sans connaître son mot de passe. Vous serez invité à entrer votre propre mot de passe. Nous devons utiliser l'option -i (login).

sudo -i -u marie

pwd

qui suis je

ls -hl

sortir

Vous êtes connecté en tant que mary . Les fichiers « .bashrc », « .bash_aliases » et « .profile » du compte utilisateur mary sont traités exactement comme si le propriétaire du compte utilisateur mary s'était lui-même connecté.

- L'invite de commande change pour indiquer qu'il s'agit d'une session pour le compte d'utilisateur

mary. - La commande

pwdindique que vous vous trouvez maintenant dans le répertoire personnelmary's. -

whoaminous dit que vous utilisez le compte d'utilisateurmary. - Les fichiers du répertoire appartiennent au compte d'utilisateur

mary. - La commande

exitvous ramène à votre session de compte d'utilisateur normale.

Modification du fichier sudoers

Pour ajouter des utilisateurs à la liste des personnes pouvant utiliser sudo , vous devez modifier le fichier sudoers . Il est extrêmement important que vous ne le fassiez qu'en utilisant la commande visudo . La commande visudo empêche plusieurs personnes d'essayer de modifier le fichier sudoers à la fois. Il effectue également une vérification de la syntaxe et une analyse du contenu du fichier au fur et à mesure que vous l'enregistrez.

Si vos modifications ne réussissent pas les tests, le fichier n'est pas enregistré aveuglément. Vous obtenez des options. Vous pouvez annuler et abandonner les modifications, revenir en arrière et modifier à nouveau les modifications ou forcer l'enregistrement des modifications incorrectes. La dernière option est une très mauvaise idée. Ne soyez pas tenté de le faire. Vous pouvez vous retrouver dans une situation où tout le monde est accidentellement empêché d'utiliser sudo .

Bien que vous commenciez le processus d'édition à l'aide de la commande visudo , visudo n'est pas un éditeur. Il appelle l'un de vos éditeurs existants pour effectuer les modifications de fichier. Sur Manjaro et Ubuntu, la commande visudo lancé le simple éditeur nano . Sur Fedora, visudo lancé le plus performant, mais moins intuitif, vim .

CONNEXION: Comment quitter l'éditeur Vi ou Vim

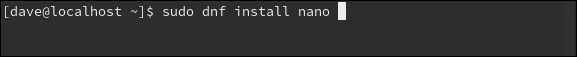

Si vous préférez utiliser nano sur Fedora, vous pouvez le faire facilement. Tout d'abord, installez nano :

sudo dnf installer nano

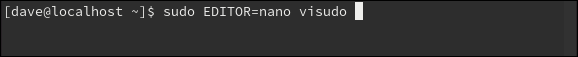

Et puis visudo devait être invoqué avec cette commande :

sudo ÉDITEUR=nano visudo

Cela ressemble à un bon candidat pour un alias. L'éditeur nano est ouvert avec le fichier sudoers chargé dedans.

Ajouter des utilisateurs au groupe sudo

Utilisez visudo pour ouvrir le fichier sudoers. Utilisez cette commande ou celle décrite ci-dessus pour spécifier l'éditeur de votre choix :

sudo visudo

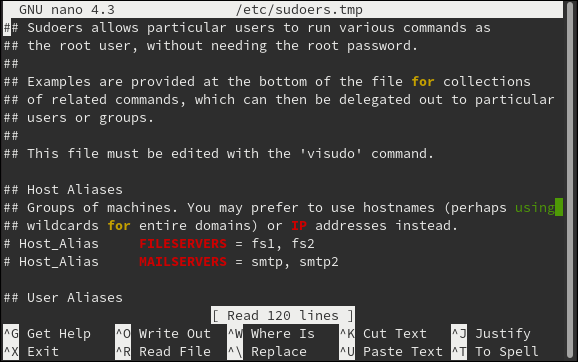

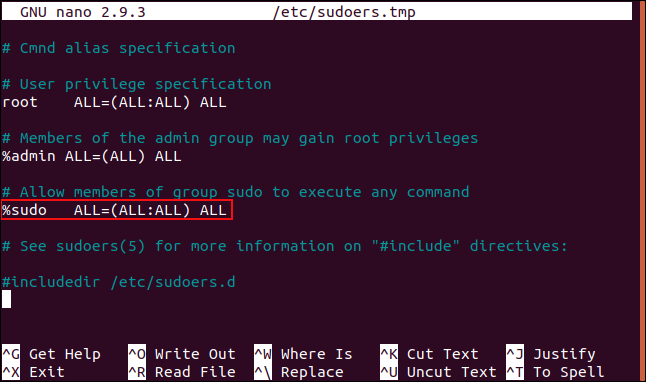

Faites défiler le fichier sudoers jusqu'à ce que vous voyiez la définition de l'entrée %sudo .

Le signe pourcentage indique qu'il s'agit d'une définition de groupe et non d'une définition d'utilisateur. Sur certaines distributions, la ligne %sudo a un dièse # au début de la ligne. Cela fait de la ligne un commentaire. Si tel est le cas, supprimez le hachage et enregistrez le fichier.

La ligne %sudo se décompose ainsi :

- %sudo : Le nom du groupe.

- ALL= : Cette règle s'applique à tous les hôtes de ce réseau.

- (ALL:ALL) : les membres de ce groupe peuvent exécuter des commandes comme tous les utilisateurs et tous les groupes.

- Tous : les membres de ce groupe peuvent exécuter toutes les commandes.

Pour reformuler légèrement, les membres de ce groupe peuvent exécuter n'importe quelle commande, en tant qu'utilisateur ou groupe, sur cet ordinateur ou sur tout autre hôte de ce réseau. Ainsi, un moyen simple de donner à quelqu'un les privilèges root et la possibilité d'utiliser sudo consiste à l'ajouter au groupe sudo .

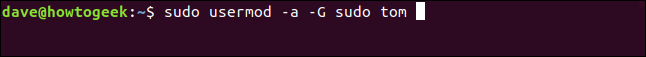

Nous avons deux utilisateurs, Tom et Mary, avec des comptes d'utilisateur tom et mary respectivement. Nous ajouterons le compte utilisateur tom au groupe sudo avec la commande usermod . L'option -G (groupes) spécifie le groupe auquel nous allons ajouter le compte tom . L'option -a (ajouter) ajoute ce groupe à la liste des groupes dans lesquels le compte d'utilisateur tom se trouve déjà. Sans cette option, le compte d'utilisateur tom serait placé dans le nouveau groupe mais supprimé de tous les autres groupes.

sudo usermod -a -G sudo tom

Vérifions dans quels groupes Mary se trouve :

groupes

Le compte d'utilisateur mary est uniquement dans le groupe mary .

Vérifions avec Tom :

groupes

Le compte d'utilisateur tom (et donc Tom) se trouve dans les groupes tom et sudo .

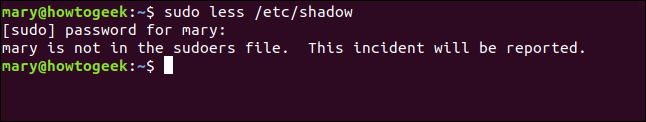

Essayons de faire en sorte que Mary fasse quelque chose qui nécessite des privilèges sudo .

sudo moins /etc/shadow

Mary ne peut pas regarder à l'intérieur du fichier restreint "/etc/shadow". Elle reçoit une légère réprimande pour avoir essayé d'utiliser sudo sans autorisation. Voyons comment Tom s'en sort :

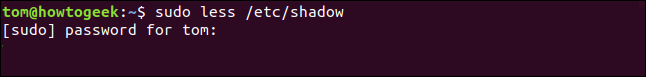

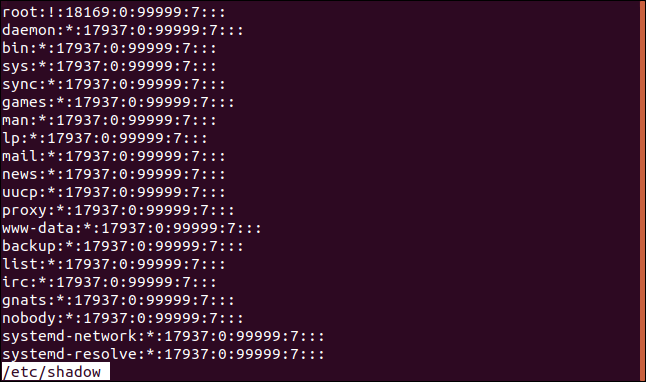

sudo moins /etc/shadow

Dès que Tom entre son mot de passe, le fichier /etc/shadow lui est montré.

Juste en l'ajoutant au groupe sudo , il a été élevé au rang d'élite de ceux qui peuvent utiliser sudo . Complètement illimité.

Donner aux utilisateurs des droits sudo restreints

Tom a reçu tous les droits sudo . Il peut faire tout ce que root — ou n'importe qui d'autre dans le groupe sudo — peut faire. Cela pourrait lui donner plus de pouvoir que vous n'êtes heureux de lui donner. Parfois, un utilisateur doit exécuter une fonction qui nécessite des privilèges root , mais il n'y a pas de cas justifiable pour qu'il ait un accès sudo complet. Vous pouvez atteindre cet équilibre en les ajoutant au fichier sudoers et en répertoriant les commandes qu'ils peuvent utiliser.

Rencontrons Harry, propriétaire du compte utilisateur harry . Il n'est pas dans le groupe sudo et il n'a aucun privilège sudo .

groupes

Il est utile pour Harry de pouvoir installer des logiciels, mais nous ne voulons pas qu'il ait tous les droits sudo . D'accord pas de problème. visudo :

sudo visudo

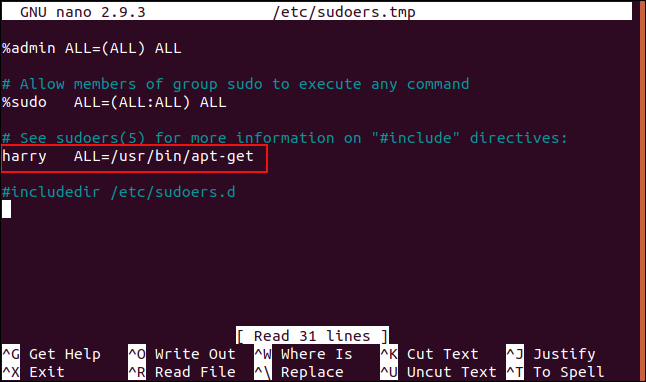

Faites défiler le fichier jusqu'à ce que vous ayez dépassé les définitions de groupe. Nous allons ajouter une ligne pour Harry. Comme il s'agit d'une définition d'utilisateur et non d'une définition de groupe, nous n'avons pas besoin de commencer la ligne par un signe de pourcentage.

L'entrée pour le compte d'utilisateur harry est :

harry ALL=/usr/bin/apt-get

Notez qu'il y a un onglet entre "harry" et "ALL=."

Cela se lit comme le compte d'utilisateur harry peut utiliser les commandes répertoriées sur tous les hôtes connectés à ce réseau. Il y a une commande répertoriée, qui est "/usr/bin/apt-get". Nous pouvons accorder à Harry l'accès à plusieurs commandes en les ajoutant à la liste des commandes, séparées par des virgules.

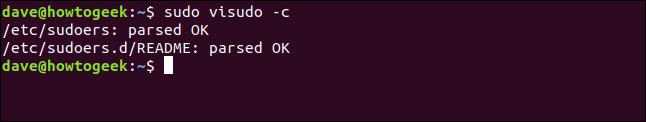

Ajoutez la ligne au fichier sudoers et enregistrez le fichier. Si vous souhaitez revérifier que la ligne est syntaxiquement correcte, nous pouvons demander à visudo d'analyser le fichier et de vérifier la syntaxe pour nous, en utilisant l'option -c (vérifier uniquement) :

sudo visudo-c

Les vérifications ont lieu et visudo signale que tout va bien. Harry devrait maintenant pouvoir utiliser apt-get pour installer le logiciel mais devrait être refusé s'il essaie d'utiliser toute autre commande nécessitant sudo .

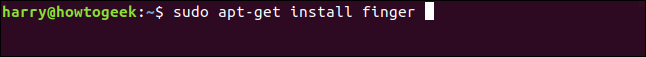

sudo apt-get installer le doigt

Les droits sudo appropriés ont été accordés à Harry et il est en mesure d'installer le logiciel.

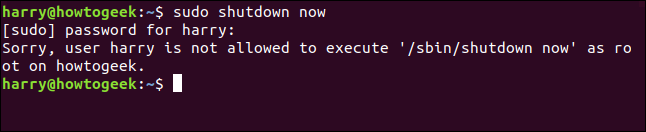

Que se passe-t-il si Harry essaie d'utiliser une commande différente qui nécessite sudo ?

sudo s'arrête maintenant

Harry est empêché d'exécuter la commande. Nous lui avons accordé avec succès un accès spécifique et restreint. Il peut utiliser la commande nommée et rien d'autre.

Utilisation des alias d'utilisateur sudoers

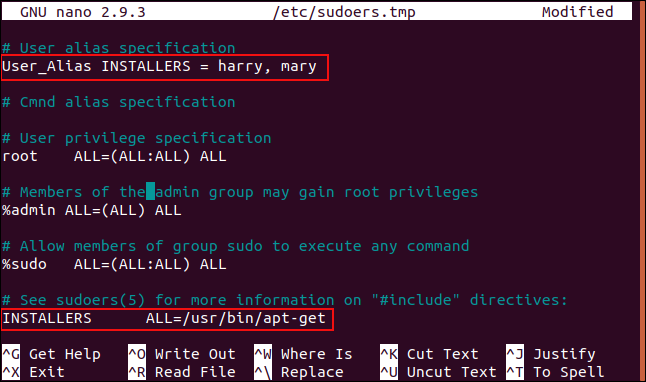

Si nous voulons donner à Mary les mêmes privilèges, nous pourrions ajouter une ligne dans le fichier sudoers pour le compte d'utilisateur mary exactement de la même manière que nous l'avons fait avec Harry. Une autre façon, plus simple, d'obtenir la même chose consiste à utiliser un User_Alias .

dans le fichier sudoers, un User_Alias contient une liste de noms de comptes d'utilisateurs. Le nom de User_Alias peut ensuite être utilisé dans une définition pour représenter tous ces comptes d'utilisateurs. Si vous souhaitez modifier les privilèges de ces comptes d'utilisateurs, vous n'avez qu'une seule ligne à modifier.

Créons un User_Alias et utilisons-le dans notre fichier sudoers.

sudo visudo

Faites défiler le fichier jusqu'à ce que vous arriviez à la ligne de spécification User_Alias.

Ajoutez le User_Alias en tapant :

User_Alias INSTALLERS = harry, mary

Chaque élément est séparé par un espace et non par une tabulation. La logique se décompose ainsi :

- User_Alias : cela indique à

visudoce sera unUser_Alias. - INSTALLATEURS : Il s'agit d'un nom arbitraire pour cet alias.

- = harry, mary : La liste des utilisateurs à inclure dans cet alias.

Nous allons maintenant modifier la ligne que nous avons ajoutée précédemment pour le compte utilisateur harry :

harry ALL=/usr/bin/apt-get

Modifiez-le pour qu'il se lise :

INSTALLATEURS TOUS=/usr/bin/apt-get

Cela signifie que tous les comptes d'utilisateurs contenus dans la définition de l' User_Alias "INSTALLATEURS" peuvent exécuter la commande apt-get . Nous pouvons tester cela avec Mary, qui devrait maintenant pouvoir installer le logiciel.

sudo apt-get install colordiff

![]()

Marie est en mesure d'installer le logiciel parce qu'elle fait partie des "INSTALLATEURS" User_Alias et que User_Alias a obtenu ces droits.

Trois astuces sudo rapides

Lorsque vous oubliez d'ajouter sudo à une commande, tapez

sudo !!

Et la dernière commande sera répétée avec sudo ajouté au début de la ligne.

Une fois que vous avez utilisé sudo et que vous vous êtes authentifié avec votre mot de passe, vous n'aurez plus à utiliser votre mot de passe avec d'autres commandes sudo pendant 15 minutes. Si vous souhaitez faire immédiatement oublier votre authentification, utilisez :

sudo-k

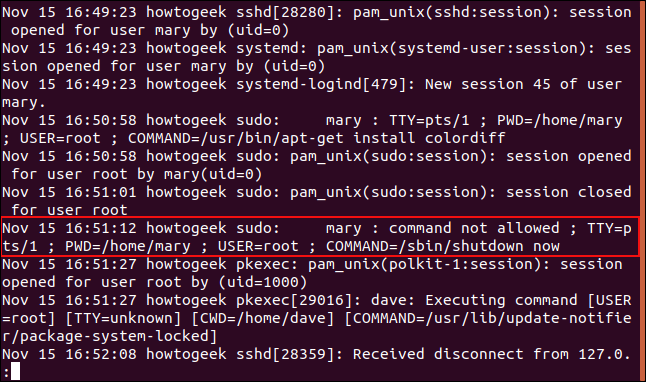

Vous êtes-vous déjà demandé où vous pouviez voir les tentatives de commande sudo échouées ? Ils vont dans le fichier « /var/log/auth.log ». Vous pouvez le visualiser avec :

moins /var/log/auth.log

Nous pouvons voir l'entrée pour le compte d'utilisateur mary qui était connecté à TTY pts/1 lorsqu'elle a essayé d'exécuter la commande shutdown en tant qu'utilisateur "root".

Avec une grande puissance…

… Vient la possibilité d'en déléguer des parties à d'autres. Vous savez maintenant comment responsabiliser les autres utilisateurs de manière sélective.