Cómo desaparecer completamente de Internet

Publicado: 2022-01-29Algunos podrían decir que Internet se construyó sobre el anonimato, allanando el camino para un lugar donde la libertad de expresión reina supremamente. Pero después de años de saber quién está husmeando en todo lo que hacemos en línea, la privacidad en la web no es un hecho.

No se trata solo de espionaje del gobierno; también se trata de la cantidad de datos que las grandes empresas como Amazon, Google, Facebook y Microsoft han recopilado para publicar anuncios dirigidos, sin mencionar la cantidad de sus datos personales que se obtienen en todas las infracciones y ataques.

Siempre habrá buenas razones para que las personas se conecten en línea sin ser rastreadas. Por un lado, el anonimato puede ser la única forma en que un denunciante real revele la corrupción, considerando cómo se ha tratado a algunos. Pero no hay nada de malo en querer permanecer en el anonimato, sin importar lo que estés haciendo.

¿Es incluso posible tomar el control de su propia privacidad personal en línea? En última instancia, la única forma de permanecer verdaderamente anónimo en línea es... no conectarse en absoluto. Sin embargo, esa no es una opción real para la mayoría de nosotros. Este es un resumen de lo que puede hacer para minimizar el espionaje, los anuncios dirigidos y el robo de identidad mientras explora el mundo en línea.

Cubre tus pistas

Conviértete en Fan del Quemador

Si quieres ser anónimo, olvídate de usar un teléfono inteligente. Los fabricantes de sistemas operativos móviles de renombre son fanáticos del control (Apple) y servidores de anuncios (Google). Para ser anónimo cuando usa un teléfono, su elección es un teléfono prepago, también conocido como quemador.

Incluso con un quemador, existen registros de llamadas, por lo que su ubicación aún se puede triangular a través de GPS y ubicaciones de torres. Sin embargo, como has visto en las películas, siempre puedes arrojar el teléfono a un camión que pasa y llevar a quienquiera que te esté siguiendo a una persecución inútil. La ventaja de una grabadora es que su nombre real no está asociado con el dispositivo.

Pero cuando ya posee un teléfono inteligente costoso, comprar más hardware es doloroso. Afortunadamente, hay muchas aplicaciones para obtener números anónimos temporales que puede usar con Android o iOS. (Una de esas aplicaciones se llama, acertadamente, Burner).

Enciende ese cortafuegos

¿Está su computadora de escritorio o portátil conectada directamente a un módem de banda ancha? Esa es una muy mala idea. Los piratas informáticos bombardean constantemente las direcciones IP para ver si pueden acceder a un sistema.

Siempre debe tener un enrutador en su red doméstica que pueda mitigar los intentos de piratería con su firewall incorporado. Un enrutador utiliza la traducción de direcciones de red (NAT) para asignar una dirección IP a cada dispositivo en su red doméstica: solo son visibles en esa red. Los ataques directos a veces se pueden detener en seco allí mismo. Necesita el enrutador de todos modos, para compartir la conexión a Internet y Wi-Fi. Incluso un enrutador que viene integrado en el módem, del tipo que obtiene de su ISP, es mejor que ningún enrutador.

También puede usar el software de firewall que está instalado en su PC. Windows 10 viene con una solución bastante decente llamada, lo adivinó, Firewall de Windows. También puede encontrar firewalls como parte de las suites de seguridad. Pero como explica el analista principal de seguridad de PCMag, Neil J. Rubenking, realmente no necesita otro firewall si usa el que viene con Windows.

Para un anonimato real basado en su sistema operativo, deje de usar Windows o macOS en el escritorio y muévase a una distribución de Linux que se especialice en todas las formas de mantenerlo en secreto. Tu mejor apuesta es Tails: The Amnesic Incognito Live System.

Detecta tu propio sigilo

¿Qué revela su computadora (o tableta o teléfono inteligente) sobre usted cuando visita sitios web? Como mínimo, un sitio conoce su dirección IP (y eso es necesario; de lo contrario, no obtendría resultados).

En la mayoría de los casos, también conoce su ubicación física aproximada (verificando dónde proporciona su ISP esas direcciones IP; véalo en acción en IPLocation) y probablemente su zona horaria y el idioma que habla, toda buena información para los anunciantes. Su navegador también puede ofrecer su sistema operativo, tipo de navegador y qué versiones de software ejecuta para los complementos del navegador. Incluso informa sobre las fuentes que ha instalado. Todo esto le da a su sistema una huella digital única. Y como cualquiera que haya visto Law & Order sabe, a veces una única huella dactilar es todo lo que se necesita para rastrearte.

Si no lo cree, visite MyBrowserInfo o BrowserLeaks.com para obtener un informe completo. Luego, consulte la herramienta Cover Your Tracks de EFF para ver qué tan bien lo protegen su navegador y VPN.

Puede usar extensiones de navegador en Chrome, Firefox, Opera y Edge para mejorar su privacidad. La EFF tiene su propio Tejón de Privacidad para monitorear los sitios que lo monitorean a usted. La extensión del navegador Ghostery bloquea todo tipo de rastreadores y publicidad en casi todos los navegadores. El motor de búsqueda de privacidad DuckDuckGo también tiene una extensión similar, llamada Privacy Essentials.

Además, incluso si tiene una VPN (red privada virtual) funcionando como debería (ver más abajo), podría tener fugas. Aquí le mostramos cómo volver al modo sigiloso.

Navega más seguro

Asegúrese de que su navegador no almacene demasiada información personal. En el menú de configuración, desactive la capacidad del navegador para almacenar las contraseñas que utiliza para acceder a sitios web y servicios. Eso puede ser una molestia, ya que debe tener una contraseña diferente para cada servicio que use. La mejor alternativa es usar un administrador de contraseñas dedicado que funcione en todos sus dispositivos.

Los navegadores almacenan imágenes, el historial de navegación y lo que ha descargado, así como archivos de cookies, que pueden recordar cosas útiles, como configuraciones y contraseñas. Borra esa información de vez en cuando limpiando la memoria caché de tu navegador.

Los principales navegadores tienen modos de navegación anónimos. Chrome se llama Incógnito (presione Ctrl+Shift+N para acceder); en Firefox, es Navegación privada; y en Microsoft Edge, es Navegación privada. El uso de un modo anónimo evita que el navegador guarde contraseñas, cookies, descargas y contenido almacenado en caché, como imágenes.

Cualquier navegador que utilice para la privacidad debe tener JavaScript desactivado. JavaScript puede ayudar a un servidor web a identificar todo tipo de cosas más allá de su navegador, como el tamaño de su monitor, y esa información se utiliza para tomar las huellas digitales de su sistema y de usted. Puede activar y desactivar JavaScript para sitios específicos (algunos sitios web lo requieren) usando extensiones como NoScript y ScriptSafe.

Varios navegadores se facturan como centrados en la privacidad. Por supuesto, utilizan los mismos motores de renderizado que los grandes nombres, especialmente el motor Chromium de Google; la diferencia es que los navegadores no comparten ninguna información con Google. Los ejemplos incluyen Epic, Comodo Dragon, Comodo IceDragon (basado en Firefox) y, por supuesto, el navegador Tor (más abajo).

Si está buscando un navegador más convencional con algo de seguridad adicional, considere Opera: tiene una VPN gratuita integrada. (Tenga en cuenta que su VPN protege solo el tráfico de su navegador, no las otras aplicaciones en su computadora que usan Internet. )

Usa un buscador que no sea Google o Bing, que quieran vender, vender, venderte. Vaya a DuckDuckGo o Swisscows, o consulte estas opciones.

Para resumir, el uso de modos ocultos, navegadores especiales y motores de búsqueda privados no lo hará completamente anónimo. Pero evitan que los sitios escriban información en su computadora, incluidas las cookies, que pueden usarse para averiguar sus hábitos de navegación.

Proxies y VPN y Tor, Oh My

La forma de asegurarse de que los extraños no recopilen información sobre usted mientras navega por la web es parecer otra persona en una ubicación diferente. Esto requiere un servidor proxy o una conexión de red privada virtual (VPN), o incluso mejor, ambos. Con la combinación correcta, no solo puede ser anónimo, sino también navegar por sitios en otros países como si fuera un nativo.

Un servidor proxy, un sistema informático o enrutador que funciona como un relé entre el cliente y el servidor, no es para novatos, pero FoxyProxy puede ayudarlo a comenzar. Funciona con los principales navegadores y ofrece servicios de proxy y herramientas VPN.

Los servicios VPN están en todas partes. Tienen la ventaja de proteger el tráfico entre su computadora y los servidores y enmascarar su dirección IP y ubicación. Por ejemplo, al conectarme a través de mi VPN de trabajo, los sitios que visito creen que estoy en la sede corporativa, aunque trabajo desde casa.

Las VPN también funcionan como una forma de obtener acceso a contenido bloqueado por ubicación. Si se encuentra en un país que no puede obtener BBC iPlayer o Netflix, por ejemplo, una VPN podría ser su boleto. Netflix, por su parte, está tomando medidas enérgicas contra esta táctica cuando puede.

Ninguna discusión sobre el anonimato en línea está completa sin mencionar a Tor . El nombre proviene de que una vez fue el acrónimo de "el enrutador cebolla", una metáfora de muchas capas de seguridad.

Tor es una red gratuita de túneles para enrutar solicitudes web y descargas de páginas. No es lo mismo que una VPN, pero podría ser aún más seguro para enmascarar su identidad. Se supone que Tor hace imposible que un sitio que estás visitando descubra quién eres, pero ¿lo hace?

La controversia de espionaje de la Agencia de Seguridad Nacional filtrada por Edward Snowden en 2013 incluía lo que algunos pensaron que era una solución para identificar a los usuarios de Tor. Pero no fue tan simple. Como explicó el experto en seguridad Bruce Schneier en The Guardian , la NSA en realidad monitorea lo que se llama los "nodos de salida" de Tor: la agencia podría decir a los usuarios que estaban usando Tor, pero no quiénes eran los usuarios. La NSA preparó un ataque de "hombre en el medio", fingiendo ser el sitio que el usuario quería (Google, por ejemplo), y podría enviar datos al usuario que aprovecharía los agujeros explotables en el navegador, no un agujero. en Tor.

La lección allí: mantenga sus navegadores actualizados o use uno de los navegadores anónimos mencionados anteriormente.

¿Adivina qué compañía también ofrece un navegador anónimo? Tor tiene un paquete de navegador para Windows (ejecútelo desde una unidad flash para llevarlo consigo), macOS o Linux; está disponible en 16 idiomas. También hay un Navegador Tor para dispositivos Android; Los usuarios de iOS pueden probar la aplicación VPN + TOR Browser y Ad Block de terceros.

Tor no es del todo infalible: la teoría es que aún podría ser rastreado por alguien lo suficientemente hábil (incluso si no puede leer lo que envía). La lista de posibles debilidades de Tor es larga.

Un navegador nuevo con un motor de búsqueda incorporado está tratando de tomar parte del trueno de privacidad de Tor: un proyecto de código abierto llamado Brave. Como descarga gratuita, vale la pena intentarlo, pero Brave ya ha tenido algunos problemas y se está ramificando hacia las criptomonedas para cambiar el juego sobre cómo los sitios web ganan dinero.

Si está detectando una tendencia en la que ningún software puede mantenerlo 100% anónimo, está prestando atención. Pero todos estos pasos son como la cerradura de una puerta: claro, alguien podría patearla, pero ¿por qué facilitar las cosas dejando la puerta abierta?

Anonimiza tu correo electrónico

Tan bueno como es permanecer perfectamente privado mientras navega, puede ser aún más esencial que su correo electrónico sea anónimo, para evitar el spam o la vigilancia. El problema es que el correo electrónico simplemente no se creó teniendo en cuenta la seguridad.

Los servicios de correo electrónico seguro existen, por supuesto. Utilizan el cifrado para codificar lo que envía y requieren que el destinatario tenga una contraseña para descifrar su mensaje. Edward Snowden usó un servicio de correo web conocido como Lavabit, que era tan seguro que el gobierno insistió en que entregara las claves privadas de los usuarios. Lavabit, para su crédito, cerró de inmediato para proteger a sus clientes. Más tarde, volvió con aún más características de seguridad orientadas al usuario. Así que tenga en cuenta que dicho servicio puede verse comprometido. La mayoría no morirá para protegerte.

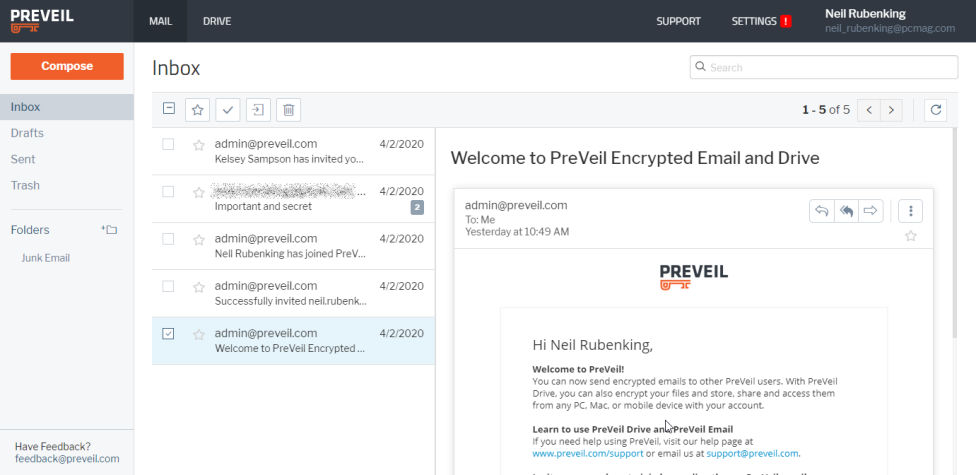

Si desea un servicio de correo web que maneje mensajes encriptados, el mejor que hemos visto es el PreVeil gratuito, que ofrece almacenamiento seguro en la nube, así como encriptación de grado militar, y es fácil de usar. Para obtener más opciones, lea Los mejores servicios de cifrado de correo electrónico y Cómo crear una cuenta de correo electrónico anónima.

Puede pensar que su cuenta de Gmail es segura, ya que ve ese ícono de candado en el navegador y accede a él con una conexión de capa de conexión segura (SSL) (indicada por https:// en la URL). Pero SSL solo cifra los datos a medida que se transfieren desde su dispositivo al servidor.

Recomendado por Nuestros Editores

Eso siempre va a ser un problema con los servicios basados en web. Algunos servicios pueden proporcionar cifrado para esos tipos de correo electrónico: Virtru es uno específico de Gmail que se ejecuta en Chrome. Mailvelope es una extensión (para Chrome, Edge y Firefox) que protegerá Gmail, Outlook.com, Yahoo Mail y más. FlowCrypt es otro.

Tal vez la decisión inteligente sea evitar el correo basado en la web y ceñirse al software de cliente de escritorio. Outlook 2007 y versiones posteriores tienen herramientas de encriptación incorporadas, y Thunderbird de Mozilla tiene muchos complementos (incluidos muchos en nuestro resumen de servicios de encriptación de correo electrónico, como PreVeil) para manejar el encriptado/desencriptado de mensajes.

Elimine el spam de su dieta

Más allá de las medidas de seguridad obvias (nunca, nunca, haga clic en un enlace en un mensaje de spam o incluso abra un correo electrónico de spam), la mejor manera de vencer el spam es nunca permitir que los spammers obtengan su dirección de correo electrónico. Desafortunadamente, eso es casi imposible, pero existen métodos para mitigarlo.

El número uno es usar un alias o correo electrónico ficticio, que funciona con cualquier servicio que requiera una dirección de correo electrónico. Es posible que pueda configurar uno si posee su propio nombre de dominio. En Google Workplace, por ejemplo, tiene una dirección principal, como [email protected]oursite.com , pero también puede usar [email protected] como alias para registrarse en línea; los mensajes al segundo se pueden reenviar a la dirección principal. Cuando el spam comienza a recopilar, cambie o elimine esa segunda dirección. Puede crear hasta 30 alias por individuo.

Gmail es un poco más sencillo: para crear un alias, agregue algo al nombre de usuario. Convierta "[correo electrónico protegido]" en "[correo electrónico protegido]"; Gmail ignora todo lo que está después del signo más. Una vez que el alias en cuestión acumule spam, fíltrelo directamente a la papelera. Aquí hay un video sobre cómo hacerlo en Gmail:

Yahoo Mail ofrece direcciones desechables (en Configuración > Seguridad ), que son similares: hay un nombre base, luego se agrega una palabra clave secundaria, como "[email protected]". Outlook.com también admite alias, hasta 10 por cuenta. Busque Alias de cuenta en la configuración de la cuenta. Si tiene su propio nombre de dominio, verifique el panel de control en su proveedor de alojamiento web; es probable que tenga muchas herramientas para crear alias.

Si necesita un alias temporalmente, una dirección desechable es muy útil. Tenemos reseñas de cinco productos que ofrecen direcciones de correo electrónico desechables: Abine Blur, Bulc Club, Burner Mail, ManyMe y SimpleLogin. Tenga en cuenta que Abine Blur Premium le permite comprar en línea sin revelar su verdadera dirección de correo electrónico, número de teléfono o detalles de la tarjeta de crédito, y también administra sus contraseñas. El programa recibió una calificación de 4.5 (sobresaliente) de nuestro revisor y también viene en una versión gratuita.

Seguridad Social (Red)

¿Debería preocuparse por la seguridad cuando se trata de redes sociales? ¡Por supuesto que deberías! No son organizaciones sin fines de lucro altruistas: estas plataformas ganan dinero al tener muchos usuarios mirando muchos anuncios. Eso significa que ocasionalmente ponen sus datos a disposición de entidades cuestionables. También es posible que no desee que todos sus amigos y seguidores y sus redes extendidas conozcan todo su negocio. Aquí hay algunos consejos para desaparecer (parcial o completamente) de las redes sociales.

Primero, en una computadora de escritorio, vaya al menú Cuenta en la esquina superior derecha y seleccione Configuración y privacidad > Configuración > Privacidad. Haga clic en el enlace "Editar" en cada opción de esta página para personalizar quién puede ver qué, quién puede ser su amigo, incluso quién puede buscarlo. Sea tan granular como desee, asegurándose, por ejemplo, de que los antiguos novios o novias no puedan ver sus publicaciones.

Finalmente, inspeccione su información de contacto: vaya a la Configuración general de su cuenta en General y nuevamente, haga clic en "Editar" junto a cada entrada. Vuelva a verificar las direcciones de correo electrónico y los números de teléfono ingresados. Minimice la lista de quién tiene acceso tanto como sea posible para maximizar el anonimato.

Para salir de Facebook, puede desactivar o eliminar su cuenta. La desactivación deja sus datos en el sitio en caso de que decida regresar. Facebook desactiva tu cuenta durante dos semanas, en caso de que realmente no lo hayas dicho en serio, y después de eso, desaparece. (Incluso entonces, algunas fotos digitales pueden permanecer). Vaya a su cuenta en el escritorio, haga clic en el menú desplegable en la parte superior derecha de su pantalla y seleccione Configuración y privacidad > Configuración > Privacidad . Haz clic en Tu información de Facebook a la izquierda. Desplácese hacia abajo y verá Desactivación y eliminación en la parte inferior.

Gorjeo

No incluya su sitio web o correo electrónico real en su perfil. Asegúrese de que su contraseña sea diferente a la de cualquier otro sitio. Ese es un buen consejo en general, pero sabemos que la gente no lo sigue, así que lo repetimos mucho. Realmente debería hacerlo con Twitter, que ha tenido algunas brechas de seguridad.

También tiene la opción, en Configuración > Privacidad y seguridad , para proteger sus tweets, lo que significa que solo los seguidores que usted aprueba tienen acceso a ellos. Los tweets protegidos no se pueden buscar ni retuitear, y no puedes compartir enlaces permanentes a ellos con seguidores no aprobados. (Dicho esto, se está engañando a sí mismo si cree que usar las redes sociales, o publicar cualquier cosa en línea, es privado; solo se necesita un "seguidor aprobado" para tomar una captura de pantalla y compartirla con el mundo).

Para salir de Twitter por completo, en el menú Configuración y privacidad, toque Cuenta, desplácese hasta la parte inferior y seleccione "Desactivar su cuenta". Tendrás 30 días para cambiar de opinión y reactivarte; de lo contrario, te has ido.

Gmail

¿Quieres volcar Gmail? Primero, le recomendamos que descargue sus correos electrónicos. Con la sesión iniciada en su cuenta de Gmail, vaya a myaccount.google.com, haga clic en Datos y privacidad, luego en Descargar sus datos, que lo llevará a Google Takeout. Siga las instrucciones para exportar sus correos electrónicos de Gmail. Una vez que haya asegurado su archivo de correo electrónico, regrese a myaccount.google.com o haga clic en el avatar de su cuenta en la parte superior derecha de su bandeja de entrada de Gmail y seleccione Administrar su cuenta de Google. En Administrar tus datos y privacidad, haz clic en Eliminar tu cuenta de Google.

Deshabilitar su cuenta la vuelve inactiva hasta que vuelva a iniciar sesión, mientras que eliminar su cuenta elimina su perfil, fotos, videos, comentarios, Me gusta y seguidores. Sin embargo, no puede usar la aplicación para deshabilitar o eliminar su cuenta; tienes que iniciar sesión en Instagram.com para hacer cualquiera de las dos.

Para deshabilitar, desde la página de inicio de su cuenta, haga clic en su nombre para ver el perfil de su cuenta, haga clic en Editar perfil, luego haga clic en el enlace en la parte inferior: "Deshabilitar mi cuenta temporalmente". Para eliminar, haga clic en Eliminar su cuenta en la página de inicio. Haga clic en el menú desplegable y seleccione una respuesta para responder a la pregunta de por qué está eliminando su cuenta. Escriba su contraseña, luego haga clic en "Eliminar mi cuenta de forma permanente".

El sitio le permite ajustar sus opciones de privacidad: haga clic en el icono de su perfil (foto), luego haga clic en Configuración y privacidad en el menú desplegable y seleccione Preferencias de la cuenta, luego Visibilidad para ver las opciones. También puede Hibernar su cuenta, que es similar a desactivar en otras plataformas. O puede eliminar su cuenta por completo. Nuevamente, vaya a Configuración y, en Preferencias de cuenta, haga clic en Administración de cuenta y Cerrar cuenta. Haga clic en Continuar y seleccione un motivo para cerrar su cuenta, luego presione Siguiente. Introduce tu contraseña y listo.

Tik Tok

TikTok no requiere que cree una cuenta para aprovechar el servicio; puede descargar la aplicación e inmediatamente comenzar a descubrir videos. ¿Ya no lo quieres? Simplemente elimine TikTok de su teléfono. Sin embargo, si tiene una cuenta, desinstalar la aplicación no hará nada con el contenido que ya ha creado y recopilado, por lo que es mejor hacer borrón y cuenta nueva. Abra la aplicación TikTok, luego toque el botón de perfil en la esquina inferior derecha de la aplicación y seleccione el menú de hamburguesas de tres líneas en la esquina superior derecha. Toque "Administrar cuenta" y luego "Eliminar cuenta" en la parte inferior de la página.

Si le preocupa que lo rastreen mientras navega, cierre sesión en los servicios anteriores, así como en Microsoft, Google, Amazon y Apple, cuando termine de usarlos. De lo contrario, los servidores de anuncios y las cookies, etc., que ejecutan esos servicios o sus afiliados sabrán prácticamente dónde y cuándo se conecta en todo momento. Cerrar sesión es un dolor, porque volver a iniciar sesión es un dolor, y eso es exactamente con lo que cuentan las grandes empresas que lo rastrean.