¿Un acosador cibernético se ha apoderado de tu vida? Aquí está cómo recuperarlo

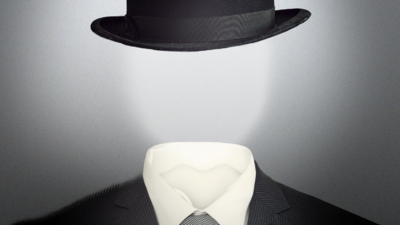

Publicado: 2022-01-29Imagínate esto. Entras a tu casa y encuentras a un extraño (o un enemigo) sentado en la mesa de tu cocina comiendo tu ensalada de papa sobrante y leyendo tu correo. Le ordenas que se vaya, pero al poco tiempo regresa. Cambias las cerraduras. Llamas a la policía (que parece que no puede hacer nada). No importa lo que intentes, no puedes deshacerte del invasor no deseado. Eventualmente, desesperado, cambia su nombre y se muda fuera del estado.

Puede sonar como una historia poco probable en el mundo físico, pero en el ámbito digital es mucho más fácil para un acosador ocupar y ser dueño de tu vida en línea. No me refiero solo a un socio demasiado controlador que te acecha con un software para conocer tu ubicación y leer tus mensajes de texto, por terrible que eso también sea. Me refiero aquí a una toma de control completa, donde otra persona, conocida o desconocida para usted, puede leer su correo electrónico, publicar en sus redes sociales y ejecutar cualquier software que desee (incluido el malware) en su computadora.

Esta no es una situación hipotética

Lamentablemente, este terrible concepto no es solo algo que inventé para los clics. Comenzó, más bien, con un correo electrónico de un lector que buscaba ayuda para un pariente que experimentaba exactamente este tipo de acoso digital. El oscuro némesis del pariente cambió las contraseñas de su teléfono y computadora, modificó la configuración para eliminar las funciones de seguridad del sistema operativo y obtuvo acceso completo a su correo electrónico.

Sí, denunciaron esta invasión a la policía, pero la policía no pudo hacer nada. No había pruebas irrefutables, ni evidencia física, ni imágenes de video del perpetrador huyendo de la escena del crimen. Incluso los mejores detectives pueden no estar capacitados para investigar el delito cibernético.

Hablé sobre el problema con mis colegas que se ocupan de la seguridad en un nivel u otro. ¿Qué consejo podemos ofrecer a esta pobre alma desafortunada? Al final, llegamos a la conclusión de que solo hay una forma de recuperarse, y es tan molesto como tener que cambiar su nombre y mudarse fuera del estado.

Cuentas contaminadas, dispositivos contaminados

Entre las ideas menos drásticas que discutimos estaban algunas simples. Obtenga una nueva dirección de correo electrónico. Ejecute un análisis antivirus. Ejecute un montón de escaneos con aplicaciones de limpieza agresivas como Malwarebytes Free. Vuelva a instalar Windows. Pero no podemos garantizar que ninguno de estos frustrará a un acosador decidido.

Es probable que el atacante obtuviera inicialmente el control de la PC mediante un troyano de acceso remoto (RAT). Si este tipo de malware se escapa de su antivirus, su propietario tiene poder ilimitado sobre la PC. ¿Eximir a la RAT de futuros análisis antivirus? ¡Seguro! ¿Desactivar todas las configuraciones de seguridad en Windows? ¡No hay problema! De hecho, RAT-pilot puede reconfigurar Windows para permitir el control remoto sin necesidad de malware. Ese grado de control puede incluso hacer que la RAT sea redundante, por lo que no es gran cosa si una exploración de malware posterior la elimina.

Las 5 mejores aplicaciones para luchar contra los acosadores

Ver todo (5 artículos)En cuanto a la reinstalación de Windows, existen varios niveles de esta tarea. Para deshacerse del malware arraigado y restaurar la configuración segura, necesitaría el nivel más extremo, lo que significa que tendría que reconfigurar la PC como si fuera nueva. Eso es un gran dolor, y es posible que ni siquiera haga el trabajo. Si bien no es común, existe malware que puede sobrevivir a una reinstalación de Windows.

Ni siquiera piense en obtener una nueva dirección de correo electrónico hasta que haya eliminado de manera verificable la presencia remota en su computadora. De lo contrario, el atacante será dueño de su nueva cuenta en el momento en que inicie sesión.

Incluso si su PC ha sido purificada, un dispositivo móvil corrupto podría contaminarlo nuevamente, especialmente un dispositivo con jailbreak. Jailbreaking elimina las protecciones integradas en el sistema operativo móvil, lo que lo abre a todo tipo de vulnerabilidades. Algunas personas liberan deliberadamente sus teléfonos para poder usar ciertas aplicaciones dudosas. A esas personas les digo… ¡no hagan eso! Es casi seguro que hacer jailbreak a un dispositivo Apple requiere acceso físico, pero existen aplicaciones de jailbreak solo de software (incluidas las maliciosas) para Android.

Restablecer un teléfono inteligente a la configuración de fábrica es una tarea relativamente fácil en comparación con restablecer una caja de Windows. Y es sencillo, ya que simplemente restaura sus aplicaciones y configuraciones desde la nube. Pero espera un momento. Es muy probable que su acosador haya comprometido ese perfil de nube. Restaurar desde su perfil de nube contaminado simplemente pondrá al acosador nuevamente a cargo.

En todos los escenarios que jugamos, tratar de solucionar el problema paso a paso no funcionó. Expulse al acosador de un dispositivo y volverá a entrar desde otro, o desde una cuenta en línea. No es fácil, pero realmente necesita comenzar de nuevo con dispositivos limpios y cuentas limpias. Y sí, esta política de tierra arrasada es muy parecida a cambiar su nombre y mudarse fuera del estado.

Es hora de un barrido limpio

Dado que es posible que las medidas a medias no funcionen, debe apretar los dientes y prepararse para poner en marcha una nueva computadora, un nuevo teléfono inteligente, un nuevo número de teléfono y una nueva dirección de correo electrónico . Esa es la manera de hacer un escape seguro de este tipo de acosador dominante. Sí, es extremo, pero la víctima en nuestro ejemplo del mundo real estaba feliz de seguir este consejo.

No arroje los dispositivos viejos a la trituradora todavía, pero sáquelos de toda conectividad . Desconecte los cables Ethernet, apague las conexiones celulares, desactive Wi-Fi, apague Bluetooth. Mientras lo hace, reinicie el enrutador de su hogar a la configuración de fábrica . Si su enrutador estaba usando las credenciales predeterminadas de fábrica, existe la posibilidad de que su acosador también lo controle.

Sin embargo, esas credenciales de enrutador predeterminadas están en todo Internet; cualquiera puede obtenerlas, sin necesidad de habilidades de piratería. Después de reiniciar el enrutador, asígnele un SSID no estándar y una contraseña segura . No te preocupes; no es difícil acceder a la configuración del enrutador y realizar estos cambios.

Bien, es hora de configurar la nueva computadora. No inicie sesión en ninguna cuenta existente durante el proceso. Cree una cuenta nueva y original con una contraseña segura . Continúe y escriba la contraseña; pronto podrá triturar el papel. Del mismo modo, cuando configure su nuevo teléfono, ni siquiera piense en conectarse con un perfil existente. Crea una cuenta nueva.

Para su nuevo proveedor de correo electrónico, elija un servicio de correo electrónico encriptado . No estoy sugiriendo que sus amigos comenzarán a intercambiar con entusiasmo correo cifrado con usted (aunque seguramente encontrará usos para el cifrado). La cuestión es que este tipo de servicio tiene como base la seguridad. Incluso cuando no usa cifrado, está mucho mejor protegido que si elige uno de los populares servicios gratuitos de correo web.

Seleccione un sistema de correo electrónico que requiera que cree una nueva dirección , como ProtonMail o Tutanota, en lugar de uno que cifre su cuenta existente. Elige un nombre de usuario que no sea tu nombre real, pero que no sea demasiado difícil de recordar para tus amigos. ¿Otaku pelirroja? BigGeocachingRat? No hay necesidad de facilitar que su acosador personal lo encuentre. Y oye, probablemente puedas obtener el nombre que quieras sin agregar un número loco para que sea único, simplemente porque estos servicios no tienen los miles de millones de usuarios que tiene algo como Gmail.

Elija una contraseña segura y única para su nueva cuenta de correo electrónico y escríbala en su hoja de papel cada vez más valiosa. Una vez que habilite la autenticación de dos factores , su nueva cuenta de correo electrónico estará lista para usar. Tenga en cuenta que para estos servicios de correo electrónico, la autenticación de dos factores generalmente se activa la primera vez que inicia sesión en un nuevo dispositivo, no cada vez que desea revisar su correo. Pero esa verificación por primera vez debería ser suficiente para frustrar a un hacker.

A continuación, instale un administrador de contraseñas y cree una nueva cuenta respaldada por su nueva dirección de correo electrónico segura. Si ya usa uno, considere la posibilidad de que pueda estar comprometido. Este puede ser un buen momento para probar un nuevo producto. Elija uno que admita la autenticación de dos factores y habilite esa función de inmediato. Es posible que deba instalar una aplicación de autenticación en su nuevo teléfono inteligente limpio.

¿Recuerdas esas contraseñas que anotaste? Es hora de cambiarlos por otros nuevos y fuertes , bajo la atenta mirada del administrador de contraseñas. Una vez que haya registrado las nuevas contraseñas de forma segura, puede triturar el papel con las antiguas.

Por supuesto, querrá instalar un poderoso paquete de seguridad para defenderse de ataques de explotación, malware y más. Elija uno que incluya cobertura para todas las plataformas que usan sus dispositivos.

Recupera tu vida

Con una nueva PC, un nuevo teléfono, una nueva dirección de correo electrónico y un nuevo número de teléfono, ¡eres libre! Su acosador cibernético no tiene acceso a su vida. Desafortunadamente, tú tampoco. Ahora es el momento de recuperar con cuidado lo que es tuyo.

Saque su viejo teléfono pirateado de su cripta revestida de plomo y verifique que no tenga conectividad . Sin celular, sin Wi-Fi, sin Bluetooth, sin nada. Hojee las páginas de las aplicaciones instaladas y observe cuáles necesita instalar en su nuevo teléfono. Sí, para las aplicaciones que no son gratuitas, deberá pagar nuevamente con su nueva cuenta. Esta es una gran oportunidad para eliminar esas aplicaciones menos utilizadas que saturan la pantalla.

También puede tener programas importantes instalados en su PC antigua comprometida. Mire cuidadosamente a través de ellos, capturando cualquier detalle, como números de serie y códigos de registro . Esos datos te ayudarán cuando vayas a instalar las aplicaciones en tu nueva computadora.

Ahora abra Contactos en el teléfono antiguo y en el nuevo. Copie manualmente el nombre, el correo electrónico y el número de teléfono de los contactos que aún son importantes para usted. No es necesario copiar direcciones de correo postal; siempre puede solicitarlos en un mensaje de texto o correo electrónico. Una vez que haya copiado los contactos importantes, envíe un mensaje de texto o correo electrónico para informarles a sus amigos sobre su nueva información de contacto y aconséjeles enfáticamente que no usen la anterior.

Algunas personas dejan información importante en mensajes de correo electrónico, pensando que siempre pueden ir a buscarla si es necesario. ¿Eres tu uno de ellos? Hojee sus mensajes almacenados y extraiga todo lo que sea realmente importante. Luego, piense seriamente en eliminar su cuenta anterior . Si tu acosador todavía tiene acceso a él, puede continuar extrayéndolo mucho después de que lo hayas abandonado.

Lo siguiente es recuperar y proteger sus otras cuentas en línea . Si tiene un administrador de contraseñas en la computadora anterior, abra la lista de cuentas y trabaje con ellas. Para cada cuenta que aún sea valiosa, inicie sesión en la nueva computadora, luego cambie inmediatamente la contraseña a una segura generada por su administrador de contraseñas. Además, cambie el nombre de usuario; por lo general, usará su nueva dirección de correo electrónico. Verifique que el administrador de contraseñas en la nueva computadora capturó todos los cambios. Luego, si está disponible, habilite la autenticación de dos factores para la cuenta.

Este es un paso realmente importante. El uso de la autenticación de dos factores podría haber sido suficiente para evitar la invasión inicial de acosadores. Cuando el acceso a una cuenta requiere solo una contraseña, cualquier persona en el mundo que tenga esa contraseña puede ingresar. Cuando el acceso también requiere un código enviado a su teléfono, solo usted puede acceder a la cuenta. Incluso podría considerar solicitar la presencia de una clave física para iniciar sesión en algunos dispositivos. Recientemente otorgamos a Yubico YubiKey 5C NFC un premio Editors' Choice por tokens de seguridad física.

Recupere sus datos

En el mundo moderno, los datos viven en la nube. Suponiendo que es completamente moderno y que recuperó con éxito el control de sus servicios de almacenamiento en la nube, es posible que ya tenga acceso a todos sus datos. Sin embargo, una gran cantidad de personas todavía guardan datos localmente, desde unos pocos documentos hasta gigabytes de imágenes y videos. Recuperar sus datos sin correr el riesgo de contaminación es un problema difícil.

De ninguna manera recomendaría conectar la computadora vieja a la nueva para una transferencia de datos. Ni siquiera conectaría la computadora vieja a la red local. La técnica más segura que se me ocurrió consiste en utilizar un disco duro USB externo . Puede obtener una unidad de 2TB por menos de $50 y una de 4TB por menos de $100. Y una vez que haya terminado con la transferencia de datos, seguramente encontrará un uso para esa unidad.

Recomendado por Nuestros Editores

Manteniéndolo totalmente desconectado de cualquier tipo de red, encienda la PC comprometida y conecte la unidad externa. Examine carpetas como Documentos, Imágenes y Videos, y transfiera todo lo que sea importante a la unidad extraíble. Examine todo el sistema de archivos, ya que puede ser la última vez que encienda la PC anterior.

Antes de conectar la unidad externa a su nueva computadora, abra su paquete de seguridad y busque una función con un nombre como "disco de rescate". Si no lo encuentra, busque esa frase en el sitio web de la empresa de seguridad. Lo que busca es la opción de crear un USB o DVD de arranque con un escáner antivirus incorporado. Debido a que el disco de rescate ejecuta un sistema operativo que no es Windows, el malware basado en Windows no puede resistirlo. Arranque desde el disco de rescate y ejecute un análisis completo de la unidad externa . No se sorprenda si algunos de sus documentos están infectados: muchas cadenas de ataques de malware incluyen pasos que implican documentos aparentemente inocuos.

Eso es. Has hecho todo lo que puedes. Los documentos y archivos traídos desde la computadora anterior deben estar libres de malware. Cópielos en las ubicaciones apropiadas en su nueva PC y continúe con su vida.

Residuos peligrosos

Por supuesto, ahora tienes una computadora y un teléfono inteligente que no te atreves a usar. Es posible que pueda cambiar el teléfono inteligente por cualquier cosa, desde unos pocos dólares hasta unos cientos. Solo asegúrese de volver a la configuración de fábrica antes de decir adiós.

En cuanto a la PC, sin importar cuáles sean sus planes, su primer paso debe ser borrar por completo el disco duro . Utilizo Darik's Boot and Nuke (DBAN) gratuito y de código abierto para este propósito. Usted crea un disco de arranque, arranca la PC desde él y suelta DBAN para masticar el disco duro. Cuando haya terminado, el disco debería volver a su estado previo al formateo. Si planea donar o descartar la PC, está lista.

En caso de que sea lo suficientemente audaz para continuar usando el dispositivo, considere cambiarlo por un disco duro nuevo e impecable . Como señala la documentación de DBAN, hay situaciones en las que el borrado puede ser incompleto, incluidos sectores reasignados y áreas ocultas. Su acosador probablemente no se tomó la molestia de crear un escondite de malware que pudiera sobrevivir a DBAN, pero ¿se siente afortunado?

Eso deja la preocupación de que el mismo firmware de la PC pueda verse comprometido. El malware a nivel de firmware es prácticamente invulnerable, a menos que tenga las habilidades técnicas para sobrescribir el código de firmware o reemplazar físicamente los chips involucrados. El malware basado en firmware es extremadamente poco común y es muy poco probable que lo encuentre alguna vez. También es muy poco probable que ganes la lotería. ¿Sigues comprando billetes de lotería? ¡Entonces simplemente deshazte de la PC contaminada!

Es mejor no dejarse engañar en primer lugar

Pero espere, puede preguntarse, ¿cómo sucedió esa horrible adquisición en primer lugar? ¿Cómo puedo estar seguro de que no me pasa a mí? Resulta que hay bastante que puedes hacer para defenderte de este tipo de ataque.

El lector cuya carta provocó mis pensamientos sobre este tema mencionó la idea de usar Abine Blur para la protección de la privacidad. Es una buena idea, pero solo si comienza con una dirección de correo electrónico limpia en una computadora limpia garantizada. Cuando utiliza la función de correo electrónico enmascarado de Blur, sus corresponsales nunca ven su dirección de correo electrónico real. Cada uno de ellos obtiene una dirección desechable única. Es difícil para un acosador apoderarse de su correo electrónico cuando su dirección no está expuesta a nadie.

La autenticación de dos factores o incluso multifactor es un boleto de oro para la protección de la privacidad. La toma de control remota de una cuenta o sistema se vuelve casi imposible cuando la autenticación requiere un factor más allá de la contraseña. El uso de la autenticación multifactor pone una gran barrera frente a cualquiera que intente apoderarse de sus cuentas y dispositivos.

No pierdas de vista tus dispositivos. Incluso cuando los ha bloqueado con contraseñas y más, la posesión física le da una gran ventaja al atacante. Piense detenidamente antes de dejar un dispositivo en un taller de reparación. Es posible que deba proporcionar al técnico de reparación su información de inicio de sesión, lo que significa confiarles toda su vida digital. Tal vez puedas pedirles que realicen la reparación mientras miras.

Esto debería ser evidente, pero lo diré. Controle su suite de seguridad de vez en cuando. Asegúrate de que todavía esté activo y funcionando. Si recibe un aviso para renovar, ¡hágalo! No dejes que tu protección caduque.

Tenga en cuenta que todas estas precauciones contra la toma de control del sistema también son efectivas contra el robo de identidad. De hecho, cualquiera que tenga el control remoto de sus dispositivos está en una posición privilegiada para robar su identidad. Querrá investigar si su acosador también ha robado su identidad o no, aunque eso está más allá del alcance de esta historia.

Esperamos que nunca experimente la pesadilla del robo de identidad o de una toma de control digital completa por parte de un acosador sádico. Sin embargo, si lo hace, al menos ahora sabrá cómo escapar.