Warum IT Asset Management für die Hardware- und Softwaresicherheit von entscheidender Bedeutung ist

Veröffentlicht: 2022-12-09- Was ist IT-Asset-Management?

- Hardware-IT-Asset-Management

- Software-IT-Asset-Management

- Cloud-Asset-Management

- Warum ist Hardware- und Softwaresicherheit wichtig?

- Wie verbessert IT Asset Management die Hardware- und Softwaresicherheit?

- Bietet eine Single Source of Truth

- Ermöglicht es IT-Managern, sich in großem Umfang anzupassen

- Reduziert das Risiko und verbessert die Compliance

- Unterstützt IT-Teams bei der Optimierung der Produktlebensdauer

- IT-Asset-Management ist entscheidend für die Hardware- und Softwaresicherheit

Effektives IT-Asset-Management (ITAM) – die End-to-End-Verfolgung und -Verwaltung von IT-Assets – ist für jedes Unternehmen im Jahr 2022 von entscheidender Bedeutung.

Mit IT-Asset-Management sollten sich Unternehmen darauf verlassen können, dass jedes Asset ordnungsgemäß verwendet wird, und dadurch die Sicherheit sperren und Mitarbeitern und Kunden gleichermaßen Sicherheit bieten.

Und doch haben Untersuchungen von Ivanti ergeben, dass 43 % der IT-Experten ihre IT-Ressourcen immer noch in Tabellenkalkulationen verfolgen. Es wird prognostiziert, dass bis 2025 45 % der Unternehmensdaten trotz starker Sicherheitsanforderungen nicht geschützt sein werden. Wenn Unternehmen dies zulassen, riskieren sie, dass ihre wichtigsten Daten kompromittiert werden.

Im Jahr 2022 benötigen IT-Teams zum Schutz ihres Netzwerks und zur Aufrechterhaltung der Sicherheit mehr als nur Tabellenkalkulationen zur Verwaltung ihrer IT-Assets. Lassen Sie uns untersuchen, was IT Asset Management ist und warum es für die Hardware- und Softwaresicherheit so wichtig ist.

Was ist IT-Asset-Management?

IBM definiert IT-Asset-Management als „End-to-End-Verfolgung und -Management von IT-Assets, um sicherzustellen, dass jedes Asset am Ende seines Lebenszyklus ordnungsgemäß verwendet, gewartet, aktualisiert und entsorgt wird“.

Kurz gesagt, stellen Sie sicher, dass wertvolle materielle und immaterielle Gegenstände in Ihrem Unternehmen nachverfolgt und verwendet werden. Zur Vermeidung von Zweifeln sind die drei Haupttypen des IT-Asset-Managements:

Hardware-IT-Asset-Management

Es versteht sich von selbst, dass physische Hardware im IT-Ökosystem eines Unternehmens eine Rolle spielt. Wenn wir an IT denken, denken wir wahrscheinlich in erster Linie daran. Zu diesen Vermögenswerten gehören PCs, Drucker, Kopierer, Laptops, mobile Geräte, Server und jede andere Hardware, die für Datenverwaltungszwecke innerhalb des Unternehmens verwendet wird.

Die Verwaltung des Hardwarebestands ist wichtig, um unnötige Komplikationen bei der Verwaltung der Geräte in Ihrem Netzwerk zu vermeiden – insbesondere, wenn Sie viele Geräte haben. Mainframe-Modernisierung bedeutet größtenteils, dass Hardware-IT-Asset-Management jetzt Universal Endpoint Management (UEM) bedeutet.

UEM-Tools können mehrere Mitarbeiter und mehrere Maschinen von einem zentralen Portal aus verwalten, was IT-Managern das Leben erheblich erleichtert. Ein intuitives Dashboard kann eine Fülle von Informationen, die wir benötigen, auf einen Blick und in Echtzeit bereitstellen. Beispielsweise können IT-Manager sehen, welche Geräte sich im Netzwerk befinden, nach Plattform, Aktivität oder Registrierungsstatus filtern und entweder einzeln oder in großen Mengen Maßnahmen für sie ergreifen.

Administratoren können über Änderungen am Gerät benachrichtigt werden, was bedeutet, dass potenzielle Probleme erkannt werden können, bevor sie katastrophal werden. Dies kann der Fall sein, wenn das Gerät einen konformen Standort verlässt, offline geht oder der Akku fast leer ist.

Software-IT-Asset-Management

Dies ist der komplexeste Prozess der Bestandsverwaltung, da er Compliance-Anforderungen, Lizenzierung, Schatten-IT und IoT umfasst. Wir sprechen nicht nur davon, eine Microsoft Teams-App herunterzuladen und damit fertig zu sein. Software-Assets müssen kontinuierlich überwacht, überprüft und aktualisiert werden, um den Anforderungen und einem sich verändernden Markt gerecht zu werden.

Genau wie bei Hardware bieten UEMs eine Datenbank, in der genehmigte Apps hinzugefügt oder entfernt werden können. Informationen zu den Apps – Herausgeber, Lizenztyp, Kategorie, Preis, Version, Status – werden dann einfach in derselben UEM aufgezeichnet, die für physische Assets verwendet wird. Der gesamte Lebenszyklus von Onboarding, Konfiguration, Bereitstellung, Überwachung und Stilllegung kann von einem Ort aus verwaltet werden.

Administratoren können auch genau steuern, welche Apps im Netzwerk sein können und welche nicht (das ist ein GROSSES Nein zu Facebook auf einem mit dem Netzwerk verbundenen Arbeitstelefon).

Cloud-Asset-Management

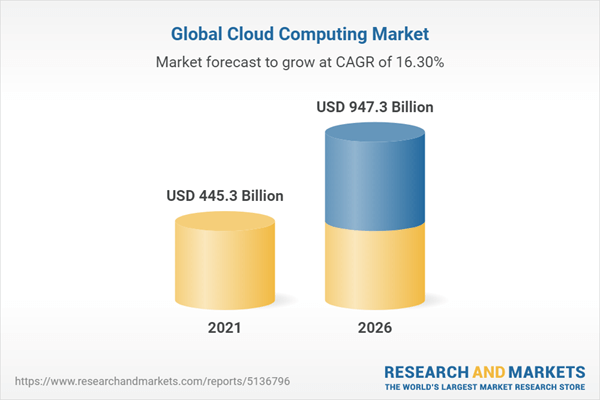

Moderne Unternehmen sind nicht auf stationäre Anwendungen und einige installierte Apps beschränkt. Der Cloud-Computing-Markt wird bis 2026 voraussichtlich 947,3 Milliarden US-Dollar wert sein, da immer mehr Unternehmen Aspekte ihres Geschäfts in die Cloud verlagern. Jeden Tag tauchen neue Netsuite-Alternativen und Konkurrenten auf, und es ist nicht verwunderlich, dass Cloud-Software neue Impulse erhält.

IT-Asset-Management wird auch verwendet, um sowohl die Kosten als auch die Nutzung von Cloud-Ressourcen zu verfolgen, einschließlich Software as a Service (SaaS), Infrastructure as a Service (IaaS) und Platform as a Service (PaaS).

Bildquelle von researchandmarkets.com

Das gebräuchlichste, Software-as-a-Service-Management, überwacht das Onboarding, die Lizenzierung und die Erneuerung von Software, die ein Unternehmen verwendet. Infrastructure as a Service wird weniger häufig verwendet, ist aber ein Modell, bei dem Ressourcen in einer Cloud-Umgebung statt in einem Rechenzentrum gehostet werden. Das letzte, Platform as a Service, bietet eine Entwicklungs- und Bereitstellungsplattform in der Cloud, die die Einführung von Cloud-basierten Anwendungen ermöglicht.

Warum ist Hardware- und Softwaresicherheit wichtig?

Sicherheit. Sicher. Sicher. Wir haben gehört, dass sie erwähnt wurden, dass sie oft fast zu Schlagwörtern geworden sind.

Aber das globale Netz der Interkonnektivität wächst täglich. Weitere Geräte treten dem Netzwerk bei. Der elektronische Datenaustausch ist auf dem Vormarsch und ermöglicht mehr Speicherplatz, schnellere Verbindungen und eine bessere Kommunikation.

Es erhöht auch das Risiko. Cybersecurity Ventures prognostiziert, dass die globalen Daten bis zum Jahr 2025 200 Zettabyte erreichen werden. Gleichzeitig prognostiziert das Unternehmen, dass bis zum selben Jahr jährlich satte 10,5 Billionen US-Dollar an Geld durch Cyberkriminalität verloren gehen. Sicherheit. Kein Schlagwort, sondern eine Anforderung an Unternehmen, sowohl ihr Endergebnis als auch ihre Kunden zu schützen.

In früheren Jahren konnten IT-Abteilungen ihre Assets problemlos kontrollieren und sicher bleiben. IT-Abteilungen, Hardware, Software und Mitarbeiter befanden sich größtenteils im selben Gebäude. Nun geht Asset Management weit über den am ersten Tag ausgegebenen Tischcomputer hinaus.

Teams sind jetzt verteilt: Vorbei sind die Zeiten, in denen das Backoffice bei Marketingkampagnen half. An modernen Arbeitsplätzen müssen IT-Teams ihren Asset-Management-Prozess anpassen, um die Sicherheit aufrechtzuerhalten und das Unternehmen bestmöglich in die Lage zu versetzen, in der neuen Landschaft zu wachsen.

Wie verbessert IT Asset Management die Hardware- und Softwaresicherheit?

Es gibt eine Fülle dokumentierter Methoden zur Prozessverbesserung für das IT-Asset-Management. Unabhängig von Ihrem Ansatz sollten Sie Ihr IT-Asset-Management auf den Punkt bringen, und Sie werden mit ziemlicher Sicherheit Ihre Hardware- und Softwaresicherheit verbessern.

Denn IT-Asset-Management:

Bietet eine Single Source of Truth

Es lässt sich nicht leugnen: IT Asset Management schafft eine One-Stop-Show und eine Single Source of Truth. Ohne einen definierten Prozess werden Vermögenswerte nachverfolgt, jedoch an verschiedenen Orten von vielen verschiedenen Personen.

Effizientes Asset-Management bietet Datenkonsolidierung und stellt Systeme bereit, die die Arbeit erledigen, ohne dass endlos Artefakte aufgespürt, die Nutzung überwacht und Abhängigkeiten interpretiert werden müssen.

Es dauert durchschnittlich 287 Tage, um eine Datenschutzverletzung zu identifizieren und einzudämmen.

Frei zu verwendendes Bild von Freepik

Beste Chance, es früher zu fangen? Lassen Sie alle von demselben Liedblatt singen.

Indem jeder dasselbe Verfahren zur Verwaltung verschiedener Assets verwendet, sind Sie besser in der Lage, Anomalien zu erkennen, Fehler zu beheben und die Quelle von Verstößen aufzuspüren. Dies ist besonders wichtig, da 91 % der Unternehmen im Jahr 2021 einen Phishing-Angriff erlebt haben.

Ermöglicht es IT-Managern, sich in großem Umfang anzupassen

In den letzten Jahren hat ein rasanter technologischer Wandel stattgefunden, der jetzt kaum Anzeichen einer Verlangsamung zeigt. Organisationen mit mehr als 60 % der Mitarbeiter, die remote arbeiten, hatten deutlich höhere durchschnittliche Kosten für Datenschutzverletzungen als Unternehmen ohne Remote-Mitarbeiter. Aber flexibles Arbeiten wird bleiben, also müssen IT-Manager in der Lage sein, diese Risiken zu mindern.

IT Asset Management macht es möglich. Nicht einfach, aber möglich. Wenn Unternehmen ihre IT nicht an die zunehmende Telearbeit anpassten, beliefen sich die durchschnittlichen Kosten eines Verstoßes auf 5,02 Millionen US-Dollar, verglichen mit dem weltweiten Gesamtdurchschnitt von 4,24 Millionen US-Dollar.

Da jetzt so viel mehr Assets außerhalb der Büroumgebung verwendet werden, ist Asset Management unerlässlich, um zu wissen, welche Assets verwendet werden, wo sie verwendet werden und ob sie korrekt und sicher verwendet werden.

Reduziert das Risiko und verbessert die Compliance

Anbieter von IT-Software haben spezifische Anforderungen für die Verwendung ihrer Produkte, und Unternehmen, die diese Anforderungen nicht erfüllen, müssen möglicherweise mit Strafen für die Einhaltung von Vorschriften rechnen.

Es gibt wirklich keine Entschuldigung, und die Kosten für die Nichteinhaltung von Softwarelizenzierungsregeln können unglaublich hoch sein.

Indem Sie Ihr IT-Asset-Management im Auge behalten, können Sie leicht feststellen, ob Sie alle Lizenzanforderungen erfüllen, und sicherstellen, dass diese Lizenzen nicht abgelaufen sind. Sie können auch sicherstellen, dass die gesamte Software bei Bedarf aktualisiert wird, was zur Sicherheit Ihrer Daten beitragen kann.

Unterstützt IT-Teams bei der Optimierung der Produktlebensdauer

IT-Assets haben eine begrenzte Lebensdauer. Um ihren Wert zu maximieren, müssen Unternehmen ihre Managementmethoden optimieren. Das Bild unten zeigt einen traditionellen Blick auf das Lebenszyklusmanagement, bereitgestellt vom National Institute of Standards and Technology (NIST). Der Asset-Lebenszyklus umfasst eine kontinuierliche Überwachungsschleife, und ohne zu wissen, wann gewartet, geändert und entsorgt werden muss, kommt der Lebenszyklus zum Stillstand.

Bildquelle von csrc.nist.gov

Effektives Asset-Lifecycle-Management unterstützt Prozesse wie Change-, Incident- und Problem-Management. Mit den richtigen verfügbaren Informationen können Teams schneller handeln und Auswirkungen besser vorhersagen, bevor sie eintreten.

IT-Asset-Management ist entscheidend für die Hardware- und Softwaresicherheit

Letztendlich hilft Ihnen das IT-Asset-Management dabei, Ihr Unternehmen zu schützen. Während Unternehmen ihre Methoden der Bestandskontrolle optimiert haben, versagen viele bei der Verwaltung ihrer IT-Ressourcen.

Um Ihr Netzwerk zu schützen und die Sicherheit aufrechtzuerhalten, benötigen Sie eine robuste IT-Asset-Management-Strategie.