Warnung: Haben Sie den Play Store unter Windows 11 installiert? Lesen Sie dies jetzt

Veröffentlicht: 2022-06-28

Im März 2022 haben wir eine Anleitung zur Installation des Google Play Store auf Windows 11 veröffentlicht. Die Methode beinhaltete ein Open-Source-Projekt von GitHub. Leider enthielt es Malware. So beheben Sie das Problem.

Beginnen wir mit dem wichtigen Teil:

Zum jetzigen Zeitpunkt haben wir keinen Grund zu der Annahme, dass Ihre vertraulichen Informationen kompromittiert wurden.

Folgendes ist passiert

Was das Skript bewirkt hat

Wie man es repariert

Manuell aufräumen

Aufräumen mit einem Skript

Was wir tun

Folgendes ist passiert

Windows 11 führte die Möglichkeit ein, Android-Apps zu installieren, jedoch nicht über den Google Play Store. Natürlich begannen die Leute, nach Möglichkeiten zu suchen, dies zu umgehen. Das von uns veröffentlichte Tutorial enthielt Anweisungen zum Herunterladen eines Skripts von einer Website eines Drittanbieters. Am Wochenende entdeckte eine Gruppe, die mit dem Skript arbeitete, dass es Malware enthielt.

Hinweis: Einige andere Websites haben dieses Skript ebenfalls empfohlen. Selbst wenn Sie dem Tutorial einer anderen Website gefolgt sind, haben Sie möglicherweise das Skript heruntergeladen, das die Malware enthielt.

Was das Skript bewirkt hat

Das Skript hat ein Tool – Windows Toolbox – heruntergeladen, das eine Funktion zum Installieren des Google Play Store auf Ihrem Windows 11-Gerät enthält. Leider hat das Skript, das die Windows-Toolbox heruntergeladen hat, mehr als angekündigt. Es enthielt auch verschleierten Code, der eine Reihe geplanter Aufgaben aufstellte, und erstellte eine Browsererweiterung für Chromium-basierte Browser – Google Chrome, Microsoft Edge und Brave. Betroffen waren nur Windows-PCs, deren Sprache auf Englisch eingestellt war.

Die Browsererweiterung wurde dann in einem „kopflosen“ Browserfenster im Hintergrund ausgeführt, wodurch sie effektiv vor dem Benutzer verborgen wurde. Zu diesem Zeitpunkt glaubt die Gruppe, die die Malware entdeckt hat, dass der Hauptzweck der Erweiterung Werbebetrug war und nicht irgendetwas Unheimlicheres.

Die geplanten Aufgaben führten auch eine Handvoll anderer Skripts aus, die verschiedenen Zwecken dienten. Beispielsweise würde man die aktiven Aufgaben auf einem PC überwachen und den Browser und die Erweiterung, die für Werbebetrug verwendet werden, jedes Mal beenden, wenn der Task-Manager geöffnet wird. Selbst wenn Sie bemerkten, dass sich Ihr System etwas verzögert verhält, und nach einem Problem suchen würden, würden Sie keins finden. Eine separate geplante Aufgabe, die alle 9 Minuten ausgeführt wird, würde dann den Browser und die Erweiterung neu starten.

Die besorgniserregendsten erstellten Paaraufgaben würden curl verwenden, um Dateien von der ursprünglichen Website herunterzuladen, die das bösartige Skript geliefert hat, und dann auszuführen, was auch immer es heruntergeladen hat. Die Aufgaben wurden so eingestellt, dass sie alle 9 Minuten ausgeführt werden, nachdem sich ein Benutzer bei seinem Konto angemeldet hat. Theoretisch hätte dies verwendet werden können, um Updates für den bösartigen Code bereitzustellen, um der aktuellen Malware Funktionalität hinzuzufügen, vollständig separate Malware bereitzustellen oder alles andere, was der Autor wollte.

Glücklicherweise ist derjenige, der hinter dem Angriff steckte, nicht dorthin gekommen – soweit wir wissen, wurde die Curl-Aufgabe nie für etwas anderes verwendet, als eine Testdatei namens „asd“ herunterzuladen, die nichts bewirkte. Die Domain, von der die Curl-Aufgabe Dateien heruntergeladen hat, wurde inzwischen dank schneller Maßnahmen von CloudFlare entfernt. Das bedeutet, dass selbst wenn die Malware noch auf Ihrem Computer läuft, sie nichts anderes herunterladen kann. Sie müssen es nur entfernen, und Sie können loslegen.

Hinweis: Um es noch einmal zu wiederholen: Da Cloudflare die Domain entfernt hat, kann die Malware keine zusätzliche Software herunterladen oder Befehle empfangen.

Wenn Sie daran interessiert sind, eine detaillierte Aufschlüsselung darüber zu lesen, wie die Malware-Bereitstellung inszeniert wurde und was jede Aufgabe bewirkt, finden Sie sie auf GitHub.

Wie man es repariert

Es gibt jetzt zwei Möglichkeiten, das Problem zu beheben. Die erste besteht darin, alle betroffenen Dateien und geplanten Aufgaben manuell zu löschen. Die zweite besteht darin, ein Skript zu verwenden, das von den Leuten geschrieben wurde, die die Malware überhaupt entdeckt haben.

Hinweis: Derzeit kann keine Antivirensoftware diese Malware erkennen oder entfernen, wenn sie auf Ihrem Computer ausgeführt wird.

Manuell aufräumen

Wir beginnen damit, alle bösartigen Aufgaben zu löschen, und dann löschen wir alle Dateien und Ordner, die es erstellt hat.

Entfernen bösartiger Aufgaben

Die erstellten Aufgaben sind alle unter den Microsoft > Windows-Aufgaben im Taskplaner verborgen. So finden und entfernen Sie sie.

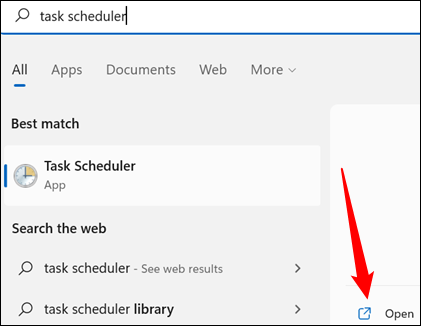

Klicken Sie auf Start, geben Sie dann „Aufgabenplanung“ in die Suchleiste ein und drücken Sie die Eingabetaste oder klicken Sie auf „Öffnen“.

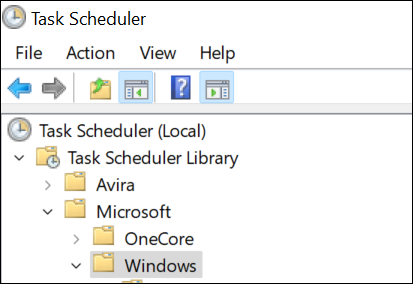

Sie müssen zu den Microsoft > Windows-Aufgaben navigieren. Alles, was Sie tun müssen, ist, in dieser Reihenfolge auf „Task Scheduler Library“, „Microsoft“ und dann „Windows“ zu doppelklicken. Das gilt auch für die Eröffnung einer der unten aufgeführten Aufgaben.

Sobald Sie dort sind, können Sie mit dem Löschen von Aufgaben beginnen. Die Malware erstellt bis zu 8 Aufgaben.

Hinweis: Aufgrund der Funktionsweise der Malware stehen Ihnen möglicherweise nicht alle aufgeführten Dienste zur Verfügung.

Sie müssen alle vorhandenen löschen:

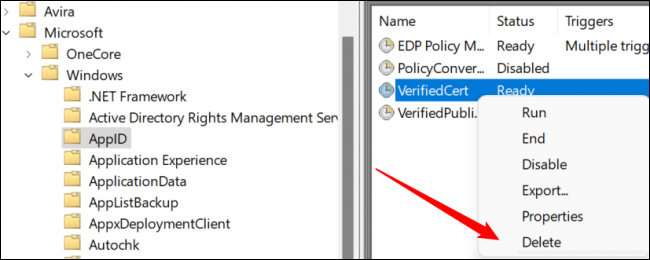

- AppID > Verifiziertes Zertifikat

- Anwendungserfahrung > Wartung

- Dienste > CertPathCheck

- Dienste > CertPathw

- Wartung > Komponentenreinigung

- Wartung > ServiceCleanup

- Shell > ObjectTask

- Clip > Dienstbereinigung

Sobald Sie einen bösartigen Dienst im Taskplaner identifiziert haben, klicken Sie mit der rechten Maustaste darauf und klicken Sie dann auf „Löschen“.

Warnung: Löschen Sie keine anderen Aufgaben als die oben genannten. Die meisten Aufgaben hier werden von Windows selbst oder von legitimen Anwendungen von Drittanbietern erstellt.

Löschen Sie alle Aufgaben aus der obigen Liste, die Sie finden können, und dann können Sie mit dem nächsten Schritt fortfahren.

Entfernen schädlicher Dateien und Ordner

Die Malware erstellt nur eine Handvoll Dateien, und glücklicherweise sind sie in nur drei Ordnern enthalten:

- C:\systemdatei

- C:\Windows\Sicherheit\pywinvera

- C:\Windows\Sicherheit\pywinveraa

Öffnen Sie zunächst den Datei-Explorer. Klicken Sie oben im Datei-Explorer auf „Ansicht“, gehen Sie zu „Anzeigen“ und vergewissern Sie sich, dass „Versteckte Elemente“ aktiviert ist.

Suchen Sie nach einem leicht transparenten Ordner mit dem Namen "systemfile". Wenn es dort ist, klicken Sie mit der rechten Maustaste darauf und klicken Sie auf „Löschen“.

Update: Es gab einige Berichte, dass der Systemdateiordner unsichtbar bleibt, selbst wenn „View Hidden Folders“ aktiviert ist. Wir können dieses Verhalten nicht duplizieren, aber Sie sollten es aus Vorsichtsgründen trotzdem selbst überprüfen. Geben Sie den Pfad „C:\systemfile“ in die Adressleiste des Datei-Explorers ein und drücken Sie dann die Eingabetaste. Wenn Sie den Ordner öffnen können, indem Sie den Pfad manuell eingeben, ihn aber nicht im Datei-Explorer anzeigen können, sollten Sie das von uns angehängte Skript verwenden, um sicherzustellen, dass der Ordner und sein gesamter Inhalt gelöscht werden.

Warnung: Stellen Sie sicher, dass Sie die Ordner, die wir löschen möchten, korrekt identifizieren. Das versehentliche Löschen echter Windows-Ordner kann zu Problemen führen. Wenn Sie das tun, stellen Sie sie so schnell wie möglich aus dem Papierkorb wieder her.

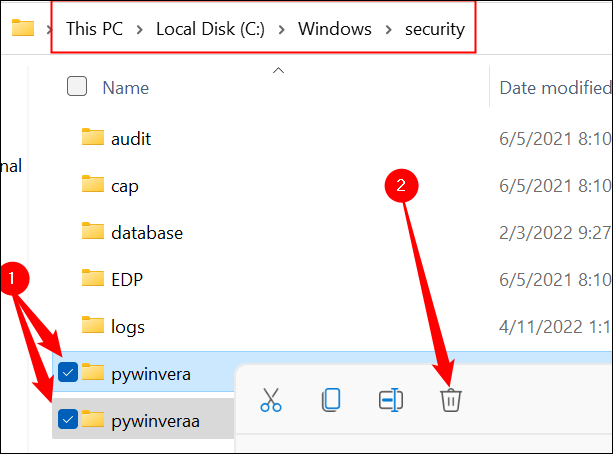

Nachdem Sie den Ordner „Systemdateien“ gelöscht haben, doppelklicken Sie auf den Windows-Ordner und scrollen Sie dann, bis Sie den Ordner „Sicherheit“ finden. Sie suchen nach zwei Ordnern: einer heißt „pywinvera“ und der andere heißt „pywinveraa“. Klicken Sie mit der rechten Maustaste auf jeden von ihnen und klicken Sie dann auf „Löschen“.

Hinweis: Das Löschen von Dateien und Ordnern im Windows-Ordner löst wahrscheinlich eine Warnung aus, dass Administratorrechte erforderlich sind. Wenn Sie dazu aufgefordert werden, fahren Sie fort und erlauben Sie es. (Stellen Sie jedoch sicher, dass Sie nur genau die Dateien und Ordner löschen, die wir hier erwähnen.)

Sie sind fertig – obwohl diese spezielle Malware lästig ist, hat sie nicht allzu viel getan, um sich selbst zu schützen.

Aufräumen mit einem Skript

Dieselben scharfäugigen Leute, die die Malware überhaupt identifiziert haben, verbrachten das Wochenende auch damit, den bösartigen Code zu analysieren, seine Funktionsweise zu bestimmen und schließlich ein Skript zu schreiben, um ihn zu entfernen. Wir möchten dem Team für seinen Einsatz ein Lob aussprechen.

Sie sind zu Recht misstrauisch, wenn Sie einem anderen Dienstprogramm von GitHub vertrauen, wenn Sie bedenken, wie wir hierher gekommen sind. Allerdings sind die Umstände etwas anders. Im Gegensatz zu dem Skript, das an der Übermittlung des bösartigen Codes beteiligt ist, ist das Entfernungsskript kurz und wir haben es manuell geprüft – jede einzelne Zeile. Wir hosten die Datei auch selbst, um sicherzustellen, dass sie nicht aktualisiert werden kann, ohne uns die Möglichkeit zu geben, manuell zu bestätigen, dass sie sicher ist. Wir haben dieses Skript auf mehreren Computern getestet, um sicherzustellen, dass es effektiv ist.

Laden Sie zunächst das gezippte Skript von unserer Website herunter und extrahieren Sie das Skript dann an einer beliebigen Stelle.

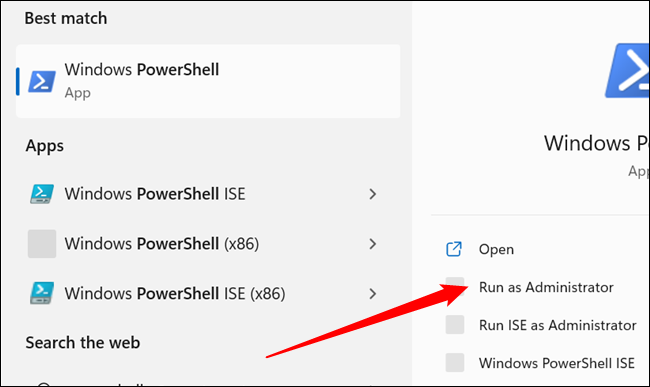

Dann müssen Sie Skripte aktivieren. Klicken Sie auf die Schaltfläche Start, geben Sie „PowerShell“ in die Suchleiste ein und klicken Sie auf „Als Administrator ausführen“.

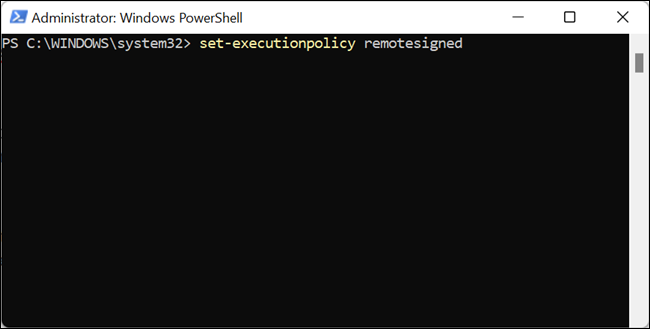

Geben oder fügen Sie dann set-executionpolicy remotesigned in das PowerShell-Fenster ein und drücken Sie Y. Sie können das PowerShell-Fenster dann schließen.

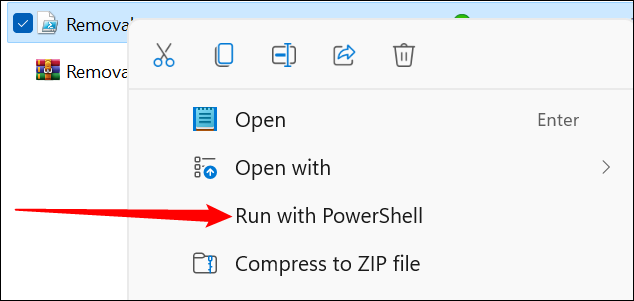

Navigieren Sie zu Ihrem Download-Ordner, klicken Sie mit der rechten Maustaste auf Removal.ps1 und klicken Sie auf „Mit PowerShell ausführen“. Das Skript sucht nach schädlichen Aufgaben, Ordnern und Dateien auf Ihrem System.

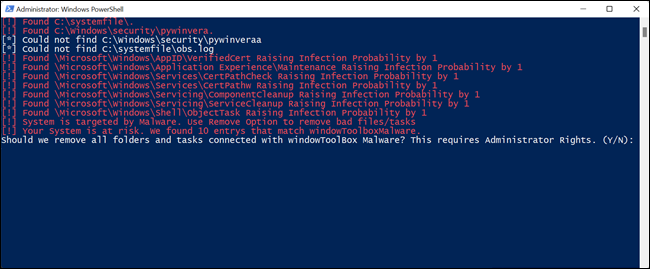

Wenn sie vorhanden sind, haben Sie die Möglichkeit, sie zu löschen. Geben Sie „Y“ oder „y“ in das PowerShell-Fenster ein und drücken Sie dann die Eingabetaste.

Das Skript löscht dann den gesamten von der Malware erstellten Müll.

Nachdem Sie das Entfernungsskript ausgeführt haben, setzen Sie Ihre Skriptausführungsrichtlinie auf die Standardeinstellung zurück. Öffnen Sie PowerShell als Administrator, geben Sie set-executionpolicy default ein und drücken Sie Y. Schließen Sie dann das PowerShell-Fenster.

Was wir tun

Die Situation entwickelt sich weiter und wir behalten die Dinge im Auge. Es gibt noch einige unbeantwortete Fragen – zum Beispiel, warum manche Leute melden, dass ein unerklärlicher OpenSSH-Server installiert wird. Wenn wichtige neue Informationen bekannt werden, werden wir Sie auf jeden Fall auf dem Laufenden halten.

Darüber hinaus möchten wir noch einmal betonen, dass es keine Beweise dafür gibt, dass Ihre vertraulichen Informationen kompromittiert wurden. Die Domäne, von der die Malware abhängig ist, wurde jetzt entfernt und ihre Ersteller können sie nicht mehr kontrollieren.

Auch hier möchten wir den Leuten, die herausgefunden haben, wie die Malware funktioniert, und ein Skript erstellt haben, um sie automatisch zu entfernen, einen besonderen Dank aussprechen. In keiner bestimmten Reihenfolge:

- Pabumake

- BlockyTheDev

- blasen

- Kay

- Limn0

- LinuxUserGD

- Mikasa

- OptionalM

- Sonnenläufer

- Zergo0

- Züscho

- Cirno

- Harromann

- Janmm14

- Luzeadev

- XplLiciT

- Zeryther