SICHERE VERSCHLÜSSELUNGSTECHNOLOGIE HINTER SSL: ALLES, WAS SIE WISSEN MÜSSEN!

Veröffentlicht: 2021-04-03Alles, was Sie über SSL-Verschlüsselungstechniken wissen müssen

Die Durchdringung des Internets hat auch zu einer Zunahme der Fälle von Datenschutzverletzungen geführt. Datenschutzverletzungen können schwerwiegende Folgen für Unternehmen haben. Es könnten schwere Strafen von Regierungen, Gerichtsverfahren und der Verlust des Kundenvertrauens drohen. Laut einem Bericht von IBM betragen die durchschnittlichen Kosten einer Datenschutzverletzung im Jahr 2020 rund 3,86 Millionen US-Dollar.

Vor diesem Hintergrund müssen Unternehmen über geeignete Systeme verfügen, um dies zu verhindern. Die Verschlüsselung ist ein entscheidendes Element, um die Sicherheit der Netzwerke und der Website zu gewährleisten. Es hilft Unternehmen, Datenschutzverletzungen zu verhindern. In diesem Artikel werden verschiedene SSL-Verschlüsselungstechniken erörtert und erläutert, wie sie Unternehmen helfen, indem sie Datenschutzverletzungen verhindern.

Das Grundkonzept von SSL und SSL-Zertifikaten

Eine der automatischen Entscheidungen für Unternehmen beim Umgang mit Verschlüsselung ist die Installation eines SSL-Zertifikats. Aber lassen Sie uns zuerst mehr über die SSL-Technologie erfahren. Der Secure-Socket-Layer ermöglicht eine sichere Kommunikation zwischen Webservern und Webclients. Es hilft, Verbindungen herzustellen, die von Dritten nicht so einfach aufgebrochen werden können.

Derzeit verwenden SSL-Zertifikate die Transport Layer Security (TLS)-Technologie, und die Kommunikation wird verschlüsselt, sodass sie nur vom gewünschten Empfänger gelesen werden kann. Die Zertifikate authentifizieren auch den Empfänger der Informationen und stellen sicher, dass Sie nicht mit einem Betrüger interagieren. Unternehmen können einen robusten Sicherheitsprozess haben, wenn sie sich für ein SSL-Zertifikat von echten SSL-Anbietern wie ClickSSL entscheiden , da diese nicht nur vertrauenswürdige SSL-Zertifikate ausstellen, sondern Ihnen auch eine große Menge an CA-Garantie als Sicherheit bieten.

SSL-Zertifikate erzeugen auch ein Gefühl des Vertrauens in den Köpfen der Website-Besucher, indem sie das Vorhandensein des Vorhängeschloss-Zeichens in der Adressleiste überprüfen. Darüber hinaus müssen E-Commerce-Sites die PCI-DSS-Normen einhalten, die die Installation eines SSL-Zertifikats erfordern. Es kann auch Phishing-Angriffe verhindern, da Kriminelle es schwierig finden, das Zertifikat durch falsche Anmeldeinformationen zu beschaffen.

Grundlagen der Verschlüsselung mit Typen

Die im Verschlüsselungsprozess verwendeten Algorithmen verwenden auch kryptografische Schlüssel, die sicherstellen, dass der Prozess vollständig ist. Es gibt zwei Hauptarten der Verschlüsselung, nämlich. symmetrische und asymmetrische Verschlüsselung. Sie verwenden verschiedene Algorithmen, um Daten zu verschlüsseln.

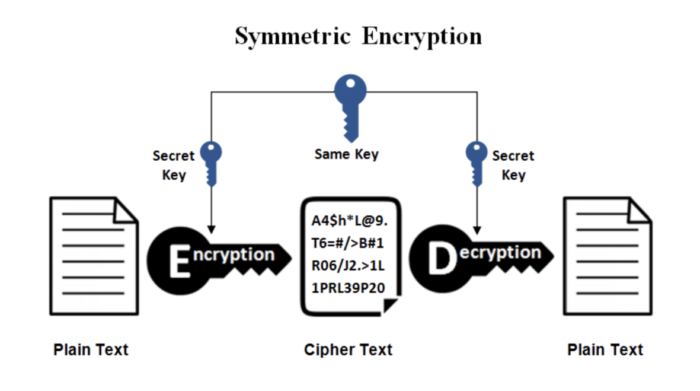

1 :Symmetrische Verschlüsselung

Diese Form der Verschlüsselung verwendet denselben Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln von Daten. Es ist eher ein einfacher Verschlüsselungsprozess. Eines seiner kritischen Merkmale ist seine Einfachheit, aber die Daten können von niemandem verstanden werden, der den Entschlüsselungsschlüssel nicht besitzt. Es kann sich um einen Passcode oder eine Buchstabenfolge handeln, die mit einem Zahlengenerator erstellt wurde.

Sie sind schneller als asymmetrische Verschlüsselung und erfordern weniger Rechenleistung und verringern nicht die Internetgeschwindigkeit. Es gibt mehrere symmetrische Verschlüsselungstechniken, aber wir werden einige der gebräuchlichsten diskutieren.

2 :DES-Verschlüsselungsalgorithmus

Diese Verschlüsselungsmethode verwendete einen 56-Bit-Verschlüsselungsschlüssel und wurde in den TLS-Versionen 1.0 und 1.1 verwendet. Der Algorithmus wandelt 64 Datenbits um, indem er sie in zwei Blöcke mit jeweils 32 Bit teilt. Der Verschlüsselungsprozess erfolgt dann individuell.

Es gibt 16 Prozessrunden wie Permutation, Erweiterung, Substitution oder XOR, zusammen mit einem Rundenschlüssel. Die Länge des Verschlüsselungsschlüssels war gering, was Brute-Force-Angriffe auf seine Netzwerke ermöglichte. Der DES-Algorithmus war riskant und wurde von mehreren Entitäten verletzt. Es wird derzeit nicht verwendet.

3 :3DES-Verschlüsselungsalgorithmus

Es ist offiziell als dreifacher Datenverschlüsselungsalgorithmus bekannt und wird normalerweise als 3DES bezeichnet. 3DES ist eine aktualisierte Version von DES und verwendet den DES-Algorithmus dreimal für jeden Datenblock. Dieser Algorithmus wurde auch in verschiedenen kryptografischen Protokollen wie IPsec, TLS, OpenVPN und SSH verwendet.

Der Algorithmus wurde in verschiedenen Anwendungen verwendet, darunter das EMV-Zahlungssystem, Firefox und Microsoft Office. Die Sweet32-Schwachstelle war kritisch, und das National Institute of Standards and Technology (NIST) gab eine Anleitung bekannt, die die Verwendung des Algorithmus nach 2023 einstellt.

4 : AES-Verschlüsselungsalgorithmus

Das NIST genehmigte den Verschlüsselungsstandard im Jahr 2001. Er ist weit verbreitet und schneller als die DES-Technik. Einige der kritischen Merkmale dieses Algorithmus sind die Verwendung von 128-Bit-Daten und 128/192/256-Bit-Schlüsseln. Es hat eine Reihe von verknüpften Operationen und basiert auf Substitution und Permutation.

In diesem Prozess werden die Daten in Blöcke umgewandelt und dann wird ein Verschlüsselungsschlüssel verwendet, um die Daten zu verschlüsseln. Mehrere Unterprozesse beinhalten Unterbytes, verschieben Zeilen, mischen Spalten und fügen Rundenschlüssel hinzu. Die Entschlüsselung des Geheimtextes beinhaltet diese Aktivitäten in umgekehrter Reihenfolge. AES hat mehrere Verwendungszwecke, einschließlich Prozessorsicherheit, drahtlose Sicherheit, Verschlüsselung mobiler Apps, VPNs, Wi-Fi-Sicherheit usw.

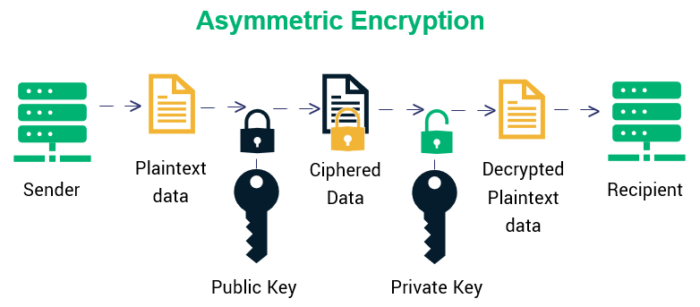

5: Asymmetrische Verschlüsselung

Das asymmetrische Verschlüsselungsverfahren verwendet zwei unterschiedliche, aber verwandte Schlüssel. Der öffentliche Schlüssel wird zum Verschlüsseln verwendet, während der private Schlüssel zum Entschlüsseln verwendet wird. Der private Schlüssel wird geheim gehalten, und nur der bestimmte Empfänger kann ihn zum Entschlüsseln der Nachricht verwenden.

Ihre Daten sind vor Man-in-the-Middle-Angriffen geschützt und Sie können eine sichere Verbindung herstellen, ohne dass die Entitäten zuvor Schlüssel austauschen müssen. Der Algorithmus verwendet ein Schlüsselgenerierungsprotokoll, das ein Schlüsselpaar generiert. Eine Verschlüsselungsfunktion hilft beim Verschlüsseln der Daten, und die Entschlüsselungsfunktion ermöglicht die Entschlüsselung der Daten durch den beabsichtigten Empfänger der Daten.

6 : RSA-Verschlüsselungsalgorithmus

Der RSA-Algorithmus gehört zu den am weitesten verbreiteten asymmetrischen Algorithmen und verwendet die Methode der Primfaktorzerlegung. Die Methode verwendet zwei große Primzahlen, die dann mit einer signifikanteren Zahl multipliziert werden. Aus dieser riesigen Zahl müssen die beiden ursprünglichen Zahlen ermittelt werden. Es zu knacken ist nicht einfach, und Studien zeigen, dass es Jahre dauern kann, dies zu tun.

RSA bietet Skalierbarkeit und ist in verschiedenen Bitlängen erhältlich, d. h. 768-Bit, 1024-Bit, 2048-Bit, 4096-Bit usw. Es verwendet einen einfachen Ansatz, der die Verwendung in PKI erleichtert. Dieses Verschlüsselungsverfahren ist in der SSL-Technologie weit verbreitet.

7: ECC-Verschlüsselungsalgorithmus

Dieses Verschlüsselungsverfahren beinhaltet eine elliptische Kurve, und der Satz von Punkten erfüllt eine mathematische Gleichung (y 2 = x 3 + ax + b). Es ist ein komplexer Algorithmus und irreversibel, was bedeutet, dass es schwierig ist, ihn umzukehren und zum ursprünglichen Punkt zurückzukehren. Es wird schwierig, einen neuen Punkt zu finden, selbst wenn der ursprüngliche Punkt bekannt ist.

Da es komplexer ist, bietet diese Methode ein höheres Schutzniveau. Durch die kürzeren Schlüssel läuft der Algorithmus schneller und benötigt weniger Rechenleistung. Wenn es in SSL-Zertifikaten verwendet wird, lädt die Website schneller. Dieses Verfahren wird zum Anwenden digitaler Signaturen und in Pseudozufallsgeneratoren verwendet.

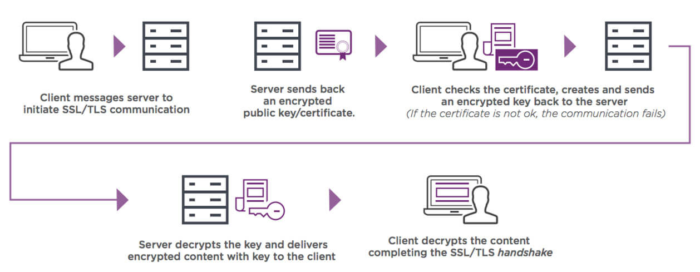

Funktionsweise von SSL-Zertifikaten

Wenn ein Browser versucht, eine Verbindung zu einer Website herzustellen, fordert er die Website zur Identifizierung auf. Der Webserver sendet eine Kopie des SSL-Zertifikats. Es wird geprüft, ob dem Zertifikat vertraut werden kann. Wenn es sich um eine vertrauenswürdige CA handelt, wird eine Nachricht an den Server zurückgesendet. Der Server kehrt mit einer digital signierten Bestätigung zurück, und verschlüsselte Daten können zwischen dem Webserver und dem Browser ausgetauscht werden.

Es gibt verschiedene Arten von Zertifikaten, und Sie können eine basierend auf Ihren Anforderungen auswählen. Blogs und kleinere Websites können ein Single-Domain-SSL-Zertifikat wählen. Wenn Sie mehrere Domains und mehrere Subdomains zusammen sichern möchten, kann eines der Multi-Domain-SSL-Zertifikate helfen und ein einzelnes Wildcard-SSL-Zertifikat ist die perfekte Lösung, wenn der Webshop mit Subdomains belegt ist und alle Informationen verschlüsseln möchte über die Hauptdomain und die dazugehörigen Subdomains übertragen.

Fazit

Die Zunahme erfolgreicher Datenschutzverletzungen hat Unternehmen dazu veranlasst, ihre internen Prozesse zu sichern. Eine der besten Möglichkeiten ist die Verwendung von SSL-Verschlüsselung, um sicherzustellen, dass die Kommunikation zwischen dem Server und den Browser-Clients sicher ist. Dadurch wird verhindert, dass unbefugte Dritte auf die Informationen zugreifen.