So verschwinden Sie vollständig aus dem Internet

Veröffentlicht: 2022-01-29Einige mögen sagen, dass das Internet auf Anonymität aufgebaut wurde und den Weg für einen Ort ebnete, an dem freie Meinungsäußerung an erster Stelle steht. Aber nach Jahren des Lernens darüber, wer in alles, was wir online tun, herumschnüffelt, ist der Datenschutz im Internet kaum eine Selbstverständlichkeit.

Es geht nicht nur um staatliche Spionage; Es geht auch darum, wie viele Daten große Unternehmen wie Amazon, Google, Facebook und Microsoft gesammelt haben, um gezielte Werbung zu schalten – ganz zu schweigen davon, wie viele Ihrer persönlichen Daten bei all den Sicherheitsverletzungen und Hacks abgegriffen werden.

Es wird immer gute Gründe geben, warum Menschen online gehen, ohne verfolgt zu werden. Zum einen ist Anonymität möglicherweise die einzige Möglichkeit für einen echten Whistleblower, Korruption aufzudecken, wenn man bedenkt, wie einige behandelt wurden. Aber es ist nichts falsch daran, anonym bleiben zu wollen, egal was du tust.

Ist es überhaupt möglich, die Kontrolle über Ihre eigene Privatsphäre online zu übernehmen? Letztendlich besteht die einzige Möglichkeit, online wirklich anonym zu bleiben, darin, überhaupt nicht online zu gehen. Das ist jedoch für die meisten von uns keine wirkliche Option. Hier ist ein Überblick darüber, was Sie tun können , um Spionage, gezielte Werbung und Identitätsdiebstahl zu minimieren, während Sie die Online-Welt erkunden .

Verwische deine Spuren

Werden Sie ein Fan des Brenners

Wenn Sie anonym bleiben möchten, vergessen Sie die Verwendung eines Smartphones. Die namhaften Hersteller mobiler Betriebssysteme sind Kontrollfreaks (Apple) und Adserver (Google). Um bei der Verwendung eines Telefons anonym zu bleiben, ist Ihre Wahl ein Prepaid-Telefon, auch bekannt als Burner.

Selbst mit einem Brenner sind Anrufaufzeichnungen vorhanden, sodass Ihr Standort weiterhin über GPS und Tower-Standorte trianguliert werden kann. Wie Sie jedoch in Filmen gesehen haben, können Sie das Telefon jederzeit in einen vorbeifahrenden Lastwagen werfen und jemanden, der Sie verfolgt, auf eine wilde Gänsejagd führen. Der Vorteil eines Brenners ist, dass Ihr richtiger Name nicht mit dem Gerät verknüpft ist.

Aber wenn Sie bereits ein teures Smartphone besitzen, ist der Kauf weiterer Hardware schmerzhaft. Zum Glück gibt es jede Menge Apps, mit denen Sie temporäre, anonyme Nummern erhalten, die Sie mit Android oder iOS verwenden können. (Eine dieser Apps heißt treffend Burner.)

Beleuchten Sie diese Firewall

Ist Ihr Desktop- oder Laptop-Computer direkt mit einem Breitbandmodem verbunden? Das ist eine sehr schlechte Idee. Hacker bombardieren ständig IP-Adressen, um zu sehen, ob sie auf ein System zugreifen können.

Sie sollten immer einen Router in Ihrem Heimnetzwerk haben, der Hackversuche mit seiner eingebauten Firewall abwehren kann. Ein Router weist jedem Gerät in Ihrem Heimnetzwerk mithilfe von Network Address Translation (NAT) eine IP-Adresse zu: Diese sind dann nur in diesem Netzwerk sichtbar. Direkte Angriffe können manchmal genau dort gestoppt werden. Sie brauchen den Router sowieso, um die Internetverbindung und das WLAN zu teilen. Selbst ein in das Modem integrierter Router – wie Sie ihn von Ihrem ISP erhalten – ist besser als gar kein Router.

Sie können auch eine Firewall-Software verwenden, die auf Ihrem PC installiert ist. Windows 10 kommt mit einer ziemlich anständigen Lösung namens – Sie haben es erraten – Windows Firewall. Sie können Firewalls auch als Teil von Sicherheitssuiten finden. Aber wie Neil J. Rubenking, Lead Analyst for Security bei PCMag, erklärt, brauchen Sie nicht wirklich eine weitere Firewall, wenn Sie die mit Windows mitgelieferte verwenden.

Für echte Anonymität basierend auf Ihrem Betriebssystem sollten Sie aufhören, Windows oder macOS auf dem Desktop zu verwenden, und zu einer Linux-Distribution wechseln, die sich auf alle Arten der Geheimhaltung spezialisiert hat. Ihre beste Wahl ist Tails: The Amnesic Incognito Live System.

Spüre deine eigene Tarnung auf

Was verrät Ihr Computer (bzw. Tablet oder Smartphone) über Sie, wenn Sie Websites besuchen? Zumindest kennt eine Site Ihre IP-Adresse (und das ist notwendig, sonst erhalten Sie keine Ergebnisse).

In den meisten Fällen kennt es auch Ihren ungefähren physischen Standort (indem es überprüft, wo Ihr ISP diese IP-Adressen bereitstellt; sehen Sie es in Aktion bei IPLocation) und wahrscheinlich Ihre Zeitzone und welche Sprache Sie sprechen – alles gute Informationen für Werbetreibende. Ihr Browser kann auch Ihr Betriebssystem, Ihren Browsertyp und die von Ihnen ausgeführten Softwareversionen für Browser-Plug-Ins anzeigen. Es meldet sogar die von Ihnen installierten Schriftarten. All dies verleiht Ihrem System einen einzigartigen Fingerabdruck. Und wie jeder weiß, der Law & Order gesehen hat, reicht manchmal ein eindeutiger Fingerabdruck aus, um Sie zu verfolgen.

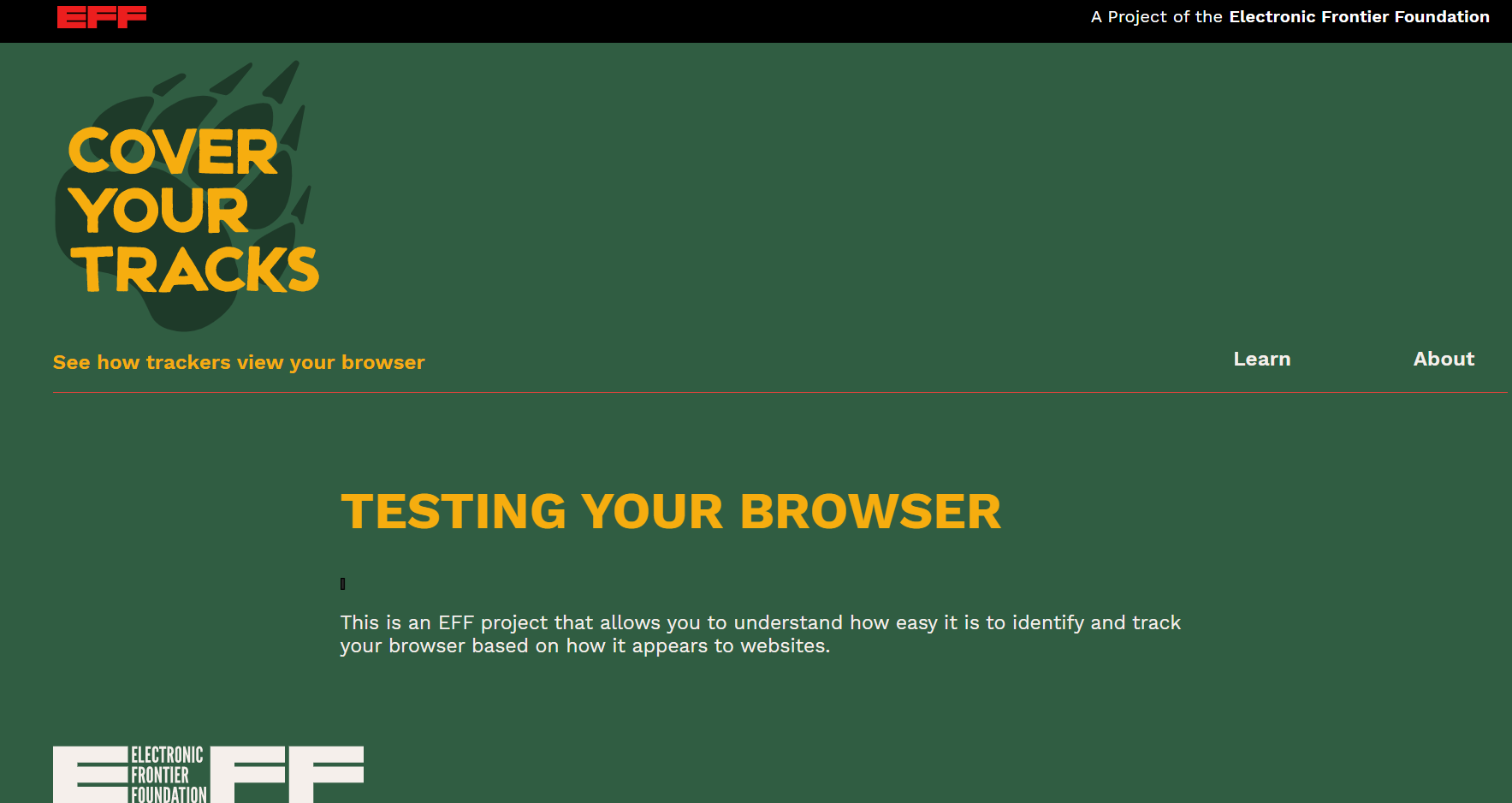

Wenn Sie es nicht glauben, besuchen Sie MyBrowserInfo oder BrowserLeaks.com für einen vollständigen Bericht. Dann sehen Sie sich das Cover Your Tracks-Tool von EFF an, um zu sehen, wie gut Ihr Browser und Ihr VPN Sie schützen.

Sie können Browsererweiterungen in Chrome, Firefox, Opera und Edge verwenden, um Ihre Privatsphäre zu verbessern. Der EFF hat seinen eigenen Privacy Badger, um Websites zu überwachen, die Sie überwachen. Die Ghostery-Browsererweiterung blockiert auf fast allen Browsern alle Arten von Trackern und Werbung. Die DuckDuckGo-Suchmaschine für Datenschutz hat auch eine ähnliche Erweiterung namens Privacy Essentials.

Und mehr noch, selbst wenn Sie ein VPN – ein virtuelles privates Netzwerk – haben, wie Sie es sollten (siehe unten), könnte es undicht sein. Hier erfahren Sie, wie Sie sich wieder in den Stealth-Modus versetzen.

Surfen Sie sicherer

Stellen Sie sicher, dass Ihr Browser nicht zu viele persönliche Daten speichert. Deaktivieren Sie im Einstellungsmenü die Fähigkeit des Browsers, die Passwörter zu speichern, die Sie für den Zugriff auf Websites und Dienste verwenden. Das kann mühsam sein, da Sie für jeden Dienst, den Sie verwenden, ein anderes Passwort haben sollten. Die bessere Alternative ist die Verwendung eines dedizierten Passwort-Managers, der auf allen Ihren Geräten funktioniert.

Browser speichern Bilder, den Surfverlauf und das, was Sie heruntergeladen haben, sowie Cookie-Dateien, die sich hilfreiche Dinge wie Einstellungen und Passwörter merken können. Löschen Sie diese Informationen gelegentlich, indem Sie Ihren Browser-Cache leeren.

Die wichtigsten Browser haben anonyme Surfmodi. Chrome heißt Incognito (drücken Sie Strg + Umschalt + N , um darauf zuzugreifen); in Firefox ist es privates Surfen; und in Microsoft Edge ist es In Private Browsing. Die Verwendung eines anonymen Modus verhindert, dass der Browser Kennwörter, Cookies, Downloads und zwischengespeicherte Inhalte wie Bilder speichert.

In jedem Browser, den Sie aus Datenschutzgründen verwenden, sollte JavaScript deaktiviert sein. JavaScript kann einem Webserver dabei helfen, alle möglichen Dinge über Ihren Browser hinaus zu identifizieren, wie z. B. die Größe Ihres Monitors – und diese Informationen dienen dazu, Ihrem System und Ihnen Fingerabdrücke zu geben. Mithilfe von Erweiterungen wie NoScript und ScriptSafe können Sie JavaScript für bestimmte Websites ein- und ausschalten (einige Websites erfordern dies).

Eine Reihe von Browsern wird als datenschutzorientiert in Rechnung gestellt. Natürlich verwenden sie die gleichen Rendering-Engines wie die großen Namen, insbesondere die Chromium-Engine von Google. Der Unterschied besteht darin, dass die Browser keine Informationen an Google weitergeben. Beispiele sind Epic, Comodo Dragon, Comodo IceDragon (basierend auf Firefox) und natürlich der Tor-Browser (mehr unten).

Wenn Sie nach einem Mainstream-Browser mit etwas zusätzlicher Sicherheit suchen, sollten Sie Opera in Betracht ziehen – es hat ein kostenloses VPN, das direkt integriert ist. (Beachten Sie, dass sein VPN nur Ihren Browser-Verkehr schützt, nicht die anderen Apps auf Ihrem Computer, die das Internet nutzen. )

Verwenden Sie eine andere Suchmaschine als Google oder Bing, die Sie verkaufen, verkaufen, verkaufen wollen. Gehen Sie zu DuckDuckGo oder Swisscows oder sehen Sie sich diese Optionen an.

Zusammenfassend lässt sich sagen, dass die Verwendung von Stealth-Modi, speziellen Browsern und privaten Suchmaschinen Sie nicht vollständig anonym macht. Aber sie verhindern, dass Websites Informationen auf Ihren Computer schreiben, einschließlich Cookies, die verwendet werden können, um Ihre Surfgewohnheiten herauszufinden.

Proxys und VPNs und Tor, oh mein Gott

Um sicherzustellen, dass Außenstehende keine Informationen über Sie sammeln, während Sie im Internet surfen, müssen Sie den Eindruck erwecken, jemand anderes an einem anderen Ort zu sein. Dies erfordert einen Proxy-Server oder eine VPN-Verbindung (Virtual Private Network) – oder noch besser beides. Mit der richtigen Kombination können Sie nicht nur anonym sein, sondern auch auf Websites in anderen Ländern surfen, als wären Sie ein Einheimischer.

Ein Proxy-Server – ein Computersystem oder Router, der als Relais zwischen Client und Server fungiert – ist nichts für Neulinge, aber FoxyProxy kann Ihnen den Einstieg erleichtern. Es funktioniert mit den wichtigsten Browsern und bietet Proxy-Dienste und VPN-Tools.

VPN-Dienste sind überall. Sie haben den Vorteil, dass sie den Datenverkehr zwischen Ihrem Computer und Ihren Servern sichern und Ihre IP-Adresse und Ihren Standort verschleiern. Wenn ich mich beispielsweise über mein Arbeits-VPN verbinde, glauben Websites, die ich besuche, dass ich mich in der Unternehmenszentrale befinde, obwohl ich von zu Hause aus arbeite.

VPNs dienen auch dazu, Zugriff auf standortgesperrte Inhalte zu erhalten. Wenn Sie sich in einem Land befinden, das beispielsweise keinen BBC iPlayer oder Netflix bekommt, könnte ein VPN Ihr Ticket sein. Netflix zum Beispiel geht gegen diese Taktik vor, wenn es möglich ist.

Keine Diskussion über Anonymität im Internet ist vollständig, ohne Tor zu erwähnen. Der Name rührt daher, dass er einst das Akronym für „The Onion Router“ war – eine Metapher für viele Sicherheitsebenen.

Tor ist ein kostenloses Tunnelnetzwerk zum Weiterleiten von Webanfragen und Seitendownloads. Es ist nicht dasselbe wie ein VPN, aber möglicherweise noch sicherer, um Ihre Identität zu verschleiern. Tor soll es einer Website, die Sie besuchen, unmöglich machen, herauszufinden, wer Sie sind – aber tut es das?

Die Spionagekontroverse der National Security Agency, die 2013 von Edward Snowden durchgesickert war, beinhaltete, was einige für eine Problemumgehung hielten, um Benutzer von Tor zu identifizieren. Aber es war nicht so einfach. Wie der Sicherheitsexperte Bruce Schneier in The Guardian erklärt, überwacht die NSA tatsächlich die so genannten „Ausgangsknoten“ von Tor – die Behörde konnte den Benutzern mitteilen, dass sie Tor verwenden, aber nicht, wer die Benutzer waren. Die NSA richtete einen „Man-in-the-Middle“-Angriff ein, indem sie vorgab, die Seite zu sein, die der Benutzer wollte (z. B. Google), und konnte Daten an den Benutzer zurücksenden, die ausnutzbare Lücken im Browser ausnutzen würden – keine Lücke im Tor.

Die Lektion dort: Halten Sie Ihre Browser auf dem neuesten Stand oder verwenden Sie einen der zuvor erwähnten anonymisierenden Browser.

Ratet mal, welches Unternehmen auch einen anonymisierenden Browser anbietet? Tor hat ein Browserpaket für Windows (führen Sie es von einem Flash-Laufwerk aus, um es mitzunehmen), macOS oder Linux; Es ist in 16 Sprachen verfügbar. Es gibt auch einen Tor-Browser für Android-Geräte; iOS-Benutzer können den VPN + TOR-Browser und die Werbeblocker-App eines Drittanbieters ausprobieren.

Tor ist nicht ganz narrensicher – die Theorie besagt, dass Sie immer noch von jemandem mit genügend Erfahrung verfolgt werden könnten (selbst wenn er nicht lesen kann, was Sie senden). Die Liste potenzieller Schwachstellen von Tor ist lang.

Ein neuerer Browser mit integrierter Suchmaschine versucht, Tor etwas von der Privatsphäre zu nehmen – ein Open-Source-Projekt namens Brave. Als kostenloser Download ist es einen Versuch wert, aber Brave hatte bereits einige Probleme und verzweigt sich in die Kryptowährung, um das Spiel zu ändern, wie Websites Geld verdienen.

Wenn Sie den Trend wahrnehmen, dass keine Software Sie zu 100 % anonym halten kann, dann achten Sie darauf. Aber diese Stufen sind alle wie ein Schloss an einer Tür: Sicher, jemand könnte sie eintreten – aber warum es einfach machen, indem man die Tür offen lässt?

Anonymisieren Sie Ihre E-Mail

So schön es ist, beim Surfen vollkommen privat zu bleiben, so wichtig kann es noch wichtiger sein, dass Ihre E-Mails anonym bleiben, um Spam oder Überwachung zu vermeiden. Das Problem ist, dass E-Mail einfach nicht im Hinblick auf Sicherheit entwickelt wurde.

Natürlich gibt es sichere E-Mail-Dienste. Sie verwenden Verschlüsselung, um zu verschlüsseln, was Sie senden, und verlangen, dass der Empfänger ein Passwort hat, um Ihre Nachricht zu entschlüsseln. Edward Snowden nutzte einen Webmail-Dienst namens Lavabit, der so sicher war, dass die Regierung darauf bestand, die privaten Schlüssel der Benutzer auszuhändigen. Lavabit hat zu seiner Ehre sofort geschlossen, um seine Kunden zu schützen. Später kehrte es mit noch mehr benutzerfreundlichen Sicherheitsfunktionen zurück. Seien Sie sich also bewusst, dass ein solcher Dienst kompromittiert werden kann . Die meisten werden nicht sterben, um dich zu beschützen.

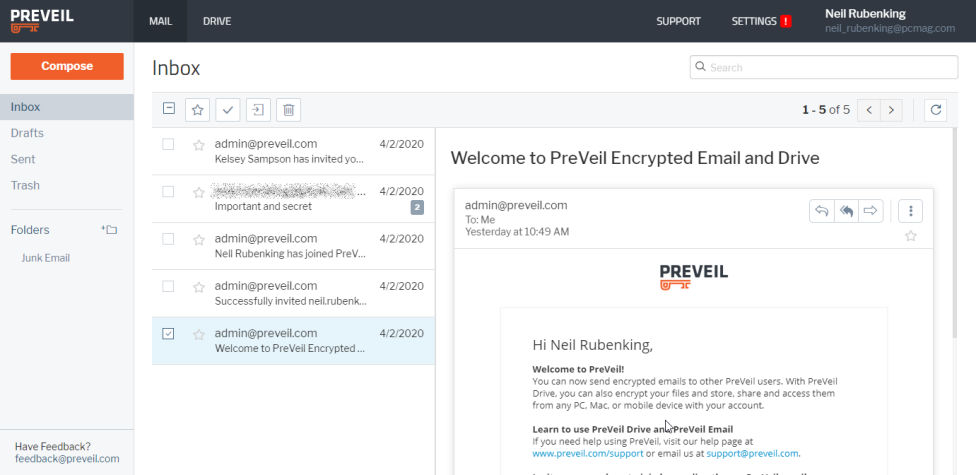

Wenn Sie einen Webmail-Dienst suchen, der verschlüsselte Nachrichten verarbeiten kann, ist das Beste, was wir gesehen haben, das kostenlose PreVeil, das sicheren Cloud-Speicher sowie waffenfähige Verschlüsselung bietet und einfach zu bedienen ist. Weitere Optionen finden Sie unter Die besten E-Mail-Verschlüsselungsdienste und So erstellen Sie ein anonymes E-Mail-Konto.

Sie denken vielleicht, dass Ihr Google Mail-Konto sicher ist, da Sie dieses Schlosssymbol im Browser sehen und über eine SSL-Verbindung (Secure Sockets Layer) darauf zugreifen (gekennzeichnet durch https:// in der URL). Aber SSL verschlüsselt nur Daten, wenn sie von Ihrem Gerät zum Server übertragen werden.

Von unseren Redakteuren empfohlen

Das wird bei webbasierten Diensten immer ein Problem sein. Einige Dienste können Verschlüsselung für diese E-Mail-Typen bereitstellen: Virtru ist einer, der spezifisch für Google Mail ist, das auf Chrome ausgeführt wird. Mailvelope ist eine Erweiterung (für Chrome, Edge und Firefox), die Gmail, Outlook.com, Yahoo Mail und mehr sichert. FlowCrypt ist eine andere.

Vielleicht besteht der kluge Schachzug darin, webbasierte E-Mails zu meiden und bei Desktop-Client-Software zu bleiben. Outlook 2007 und höher verfügt über integrierte Verschlüsselungstools, und Mozillas Thunderbird verfügt über Add-Ons in Hülle und Fülle (darunter viele in unserer Zusammenfassung der E-Mail-Verschlüsselungsdienste wie PreVeil), um die Verschlüsselung/Entschlüsselung von Nachrichten zu handhaben.

Streichen Sie Spam aus Ihrer Ernährung

Abgesehen von den offensichtlichen Schutzmaßnahmen – klicken Sie niemals auf einen Link in einer Spam-Nachricht oder öffnen Sie sogar eine Spam-E-Mail – ist der beste Weg, Spam abzuwehren, Spammer niemals an Ihre E-Mail-Adresse gelangen zu lassen. Das ist leider fast unmöglich, aber es gibt Methoden, um das abzumildern.

Nummer eins ist die Verwendung eines Alias oder einer Dummy-E-Mail, die mit jedem Dienst funktioniert, der eine E-Mail-Adresse benötigt. Sie können möglicherweise einen einrichten, wenn Sie einen eigenen Domainnamen besitzen. In Google Workplace haben Sie beispielsweise eine primäre Adresse wie [email protected]oursite.com , aber Sie könnten auch [email protected] als Alias für Online-Anmeldungen verwenden; Nachrichten an die zweite können an die Hauptadresse weitergeleitet werden. Wenn Spam anfängt zu sammeln, ändern oder löschen Sie diese zweite Adresse. Sie können bis zu 30 Aliase pro Person erstellen.

Google Mail ist etwas unkomplizierter: Um einen Alias zu erstellen, hängen Sie etwas an den Benutzernamen an. Verwandeln Sie „[E-Mail-geschützt]“ in „[E-Mail-geschützt]“; Gmail ignoriert alles nach dem Pluszeichen. Sobald der betreffende Alias Spam ansammelt, filtern Sie ihn direkt in den Papierkorb. Hier ist ein Video, wie man das in Gmail macht:

Yahoo Mail bietet Wegwerfadressen (unter Einstellungen > Sicherheit ), die ähnlich sind – es gibt einen Basisnamen, dann ein sekundäres Schlüsselwort, das angehängt wird, wie „[E-Mail-geschützt]“. Outlook.com unterstützt auch Aliase, bis zu 10 pro Konto. Suchen Sie in den Kontoeinstellungen nach Kontoaliasnamen. Wenn Sie einen eigenen Domainnamen haben, überprüfen Sie das Kontrollfeld Ihres Webhosts – dort gibt es wahrscheinlich Tools zum Erstellen von Aliasen in Hülle und Fülle.

Wenn Sie vorübergehend einen Alias benötigen, ist eine Wegwerfadresse sehr praktisch. Wir haben Bewertungen von fünf Produkten, die Einweg-E-Mail-Adressen anbieten: Abine Blur, Bulc Club, Burner Mail, ManyMe und SimpleLogin. Beachten Sie, dass Sie mit Abine Blur Premium online einkaufen können, ohne Ihre wahre E-Mail-Adresse, Telefonnummer oder Kreditkartendaten preiszugeben, und dass es auch Ihre Passwörter verwaltet. Das Programm wurde von unserem Tester mit 4,5 (herausragend) bewertet und ist auch in einer kostenlosen Version erhältlich.

Soziale (Netzwerk-)Sicherheit

Sollte Ihnen die Sicherheit bei Social-Media-Netzwerken wichtig sein? Natürlich sollten Sie! Sie sind keine altruistischen gemeinnützigen Organisationen – diese Plattformen verdienen Geld, indem sie viele Benutzer haben, die sich viele Anzeigen ansehen. Das bedeutet, dass sie Ihre Daten gelegentlich fragwürdigen Stellen zur Verfügung stellen. Möglicherweise möchten Sie auch nicht, dass alle Ihre Freunde und Follower und deren erweiterte Netzwerke alle Ihre Geschäfte kennen. Hier sind einige Tipps zum (teilweisen oder vollständigen) Verschwinden aus sozialen Netzwerken.

Gehen Sie zunächst auf einem Desktop zum Kontomenü oben rechts und wählen Sie Einstellungen & Datenschutz > Einstellungen > Datenschutz. Klicken Sie bei jeder Auswahl auf dieser Seite auf den Link „Bearbeiten“, um zu personalisieren, wer was sehen kann, wer Sie befreunden kann, sogar wer Sie nachschlagen kann. Gehen Sie so detailliert vor, wie Sie möchten, und stellen Sie beispielsweise sicher, dass alte Freunde oder Freundinnen Ihre Beiträge nicht sehen können.

Überprüfen Sie abschließend Ihre Kontaktdaten: Gehen Sie zu Ihren allgemeinen Kontoeinstellungen unter Allgemein und klicken Sie erneut neben jedem Eintrag auf „Bearbeiten“. Überprüfen Sie die eingegebenen E-Mail-Adressen und Telefonnummern. Minimieren Sie die Liste der Zugriffsberechtigten so weit wie möglich, um die Anonymität zu maximieren.

Um Facebook zu verlassen, können Sie Ihr Konto entweder deaktivieren oder löschen. Durch die Deaktivierung bleiben Ihre Daten auf der Website, falls Sie sich für eine Rückkehr entscheiden. Facebook deaktiviert Ihr Konto für zwei Wochen, nur für den Fall, dass Sie es wirklich nicht so gemeint haben – und danach ist es weg. (Selbst dann können einige Digitalfotos bestehen bleiben.) Gehen Sie zu Ihrem Konto auf dem Desktop, klicken Sie auf das Dropdown-Menü oben rechts auf Ihrem Bildschirm und wählen Sie Einstellungen & Datenschutz > Einstellungen > Datenschutz . Klicken Sie links auf Ihre Facebook-Informationen . Scrollen Sie nach unten, und unten sehen Sie Deaktivierung und Löschung .

Listen Sie nicht Ihre Website oder echte E-Mail in Ihrem Profil auf. Stellen Sie sicher, dass sich Ihr Passwort von dem jeder anderen Website unterscheidet. Das ist durchweg ein guter Ratschlag, aber wir wissen, dass die Leute ihn nicht befolgen, also wiederholen wir ihn oft. Sie sollten wirklich mit Twitter, das einige Sicherheitslücken hatte.

Sie haben auch die Möglichkeit, unter Einstellungen > Datenschutz und Sicherheit Ihre Tweets zu schützen, sodass nur die von Ihnen zugelassenen Follower darauf zugreifen können. Geschützte Tweets können nicht durchsucht oder retweetet werden, und Sie können keine permanenten Links zu ihnen mit nicht genehmigten Followern teilen. (Trotzdem machen Sie sich etwas vor, wenn Sie glauben, dass die Nutzung sozialer Netzwerke – oder das Posten von Inhalten im Internet – privat ist – es braucht nur einen „anerkannten Follower“, um einen Screenshot zu machen und ihn mit der Welt zu teilen.)

Um Twitter vollständig zu verlassen, tippen Sie im Menü Einstellungen und Datenschutz auf Konto, scrollen Sie nach unten und wählen Sie „Konto deaktivieren“. Sie haben 30 Tage Zeit, um Ihre Meinung zu ändern und zu reaktivieren; ansonsten bist du weg.

Gmail

Möchten Sie Google Mail löschen? Zunächst empfehlen wir Ihnen, Ihre E-Mails herunterzuladen. Gehen Sie, während Sie in Ihrem Google Mail-Konto angemeldet sind, zu myaccount.google.com, klicken Sie auf Daten und Datenschutz und dann auf Daten herunterladen, wodurch Sie zu Google Takeout gelangen. Befolgen Sie die Anweisungen zum Exportieren Ihrer Gmail-E-Mails. Nachdem Sie Ihr E-Mail-Archiv gesichert haben, kehren Sie zu myaccount.google.com zurück oder klicken Sie oben rechts in Ihrem Google Mail-Posteingang auf Ihren Konto-Avatar und wählen Sie Ihr Google-Konto verwalten aus. Klicken Sie unter Ihre Daten und Privatsphäre verwalten auf Ihr Google-Konto löschen.

Das Deaktivieren Ihres Kontos macht es inaktiv, bis Sie sich wieder anmelden, während das Löschen Ihres Kontos Ihr Profil, Ihre Fotos, Videos, Kommentare, Likes und Follower entfernt. Sie können die App jedoch nicht verwenden, um Ihr Konto zu deaktivieren oder zu löschen. Sie müssen sich bei Instagram.com anmelden, um beides zu tun.

Klicken Sie zum Deaktivieren auf der Startseite Ihres Kontos auf Ihren Namen, um Ihr Kontoprofil anzuzeigen, klicken Sie auf Profil bearbeiten und dann auf den Link unten: „Mein Konto vorübergehend deaktivieren“. Klicken Sie zum Löschen auf der Startseite auf Konto löschen. Klicken Sie auf das Dropdown-Menü und wählen Sie eine Antwort aus, um die Frage zu beantworten, warum Sie Ihr Konto löschen. Geben Sie Ihr Passwort ein und klicken Sie dann auf „Mein Konto dauerhaft löschen“.

Auf der Website können Sie Ihre Datenschutzoptionen anpassen: Klicken Sie auf Ihr Profilsymbol (Foto), dann im Dropdown-Menü auf Einstellungen & Datenschutz und wählen Sie Kontoeinstellungen und dann Sichtbarkeit, um die Optionen anzuzeigen. Sie können Ihr Konto auch in den Ruhezustand versetzen, was der Deaktivierung auf anderen Plattformen ähnelt. Oder Sie können Ihr Konto vollständig löschen. Gehen Sie erneut zu Einstellungen und klicken Sie unter Kontoeinstellungen auf Kontoverwaltung und Konto schließen. Klicken Sie auf Weiter und wählen Sie einen Grund für die Schließung Ihres Kontos aus, und klicken Sie dann auf Weiter. Geben Sie Ihr Passwort ein, und Sie sind fertig.

Tick Tack

TikTok erfordert nicht, dass Sie ein Konto erstellen, um den Dienst nutzen zu können; Sie können die App herunterladen und sofort anfangen, Videos zu entdecken. Willst du es nicht mehr? Löschen Sie einfach TikTok von Ihrem Telefon. Wenn Sie jedoch ein Konto haben, wird die Deinstallation der App nichts an den Inhalten ändern, die Sie bereits erstellt und gesammelt haben, also ist es am besten, die Tafel sauber zu wischen. Öffnen Sie die TikTok-App, tippen Sie dann auf die Profilschaltfläche in der unteren rechten Ecke der App und wählen Sie das dreizeilige Hamburger-Menü in der oberen rechten Ecke aus. Tippen Sie unten auf der Seite auf „Konto verwalten“ und dann auf „Konto löschen“.

Wenn Sie befürchten, beim Surfen verfolgt zu werden, melden Sie sich von den oben genannten Diensten sowie von Microsoft, Google, Amazon und Apple ab, wenn Sie sie nicht mehr verwenden. Andernfalls wissen die Anzeigenserver und Cookies usw., die von diesen Diensten oder ihren Tochterunternehmen betrieben werden, so ziemlich jederzeit, wo und wann Sie online gehen. Das Abmelden ist mühsam, weil das Wiedereinloggen mühsam ist – und genau darauf verlassen sich die großen Unternehmen, die Sie verfolgen.