لماذا تعتبر إدارة أصول تكنولوجيا المعلومات أمرًا بالغ الأهمية لأمن الأجهزة والبرامج

نشرت: 2022-12-09- ما هي إدارة أصول تكنولوجيا المعلومات؟

- أجهزة إدارة أصول تكنولوجيا المعلومات

- إدارة أصول تكنولوجيا المعلومات البرمجية

- إدارة أصول السحابة

- ما سبب أهمية أمان الأجهزة والبرامج؟

- كيف تعمل إدارة أصول تكنولوجيا المعلومات على تحسين أمان الأجهزة والبرامج؟

- يوفر مصدرا واحدا للحقيقة

- تمكن مديري تكنولوجيا المعلومات من التكيف على نطاق واسع

- يقلل من المخاطر ويحسن الامتثال

- يدعم فرق تكنولوجيا المعلومات لتحسين عمر المنتج

- تعد إدارة أصول تكنولوجيا المعلومات أمرًا بالغ الأهمية لأمن الأجهزة والبرامج

تعد الإدارة الفعالة لأصول تكنولوجيا المعلومات (ITAM) - التتبع الشامل وإدارة أصول تكنولوجيا المعلومات - أمرًا حيويًا لكل مؤسسة في عام 2022.

مع إدارة أصول تكنولوجيا المعلومات ، يجب أن تكون الشركات واثقة من معرفة أن كل أصل يتم استخدامه بشكل صحيح ، وعند القيام بذلك ، فإنها ستؤمن الأمن وتوفر للموظفين والعملاء على حد سواء براحة البال.

ومع ذلك ، وجد بحث من Ivanti أن 43٪ من محترفي تكنولوجيا المعلومات ما زالوا يتتبعون أصول تكنولوجيا المعلومات الخاصة بهم في جداول البيانات. من المتوقع أنه بحلول عام 2025 ، لن تتم حماية 45٪ من بيانات الشركة ، على الرغم من الحاجة إلى أمان قوي. من خلال ترك هذا الأمر يستمر ، تخاطر الشركات بالتعرض لبياناتها الأكثر أهمية للخطر.

في عام 2022 ، من أجل حماية شبكتهم والحفاظ على الأمن ، تحتاج فرق تقنية المعلومات إلى أكثر من مجرد جداول بيانات لإدارة أصول تكنولوجيا المعلومات الخاصة بهم. دعنا نستكشف ماهية إدارة أصول تكنولوجيا المعلومات ولماذا هي بالغة الأهمية لأمن الأجهزة والبرامج.

ما هي إدارة أصول تكنولوجيا المعلومات؟

تُعرِّف شركة IBM إدارة أصول تكنولوجيا المعلومات على أنها "تتبع وإدارة شاملة لأصول تكنولوجيا المعلومات لضمان استخدام كل أصل وصيانته وترقيته والتخلص منه بشكل صحيح في نهاية دورة حياته".

باختصار ، التأكد من تتبع العناصر القيمة ، الملموسة وغير الملموسة ، في مؤسستك واستخدامها. لتجنب الشك ، فإن الأنواع الثلاثة الأساسية لإدارة أصول تكنولوجيا المعلومات هي:

أجهزة إدارة أصول تكنولوجيا المعلومات

وغني عن القول أن الأجهزة المادية تلعب دورًا في النظام البيئي لتكنولوجيا المعلومات الخاص بالمؤسسة. عندما نفكر في تكنولوجيا المعلومات ، فمن المحتمل أن يكون هذا هو المكان الذي تتجه فيه عقولنا أولاً وقبل كل شيء. تشمل هذه الأصول أجهزة الكمبيوتر والطابعات وآلات النسخ وأجهزة الكمبيوتر المحمولة والأجهزة المحمولة والخوادم وأي أجهزة أخرى تُستخدم لأغراض إدارة البيانات داخل الشركة.

تعد إدارة مخزون الأجهزة أمرًا مهمًا لمنع المضاعفات غير الضرورية في إدارة الأجهزة في شبكتك - خاصةً إذا كان لديك الكثير. بالنسبة للجزء الأكبر ، يعني تحديث الحاسوب المركزي أن إدارة أصول تكنولوجيا المعلومات للأجهزة تعني الآن إدارة نقاط النهاية العالمية (UEM).

يمكن لأدوات UEM إدارة العديد من الموظفين وأجهزة متعددة من بوابة مركزية واحدة ، مما يجعل الحياة أسهل بكثير لمديري تكنولوجيا المعلومات. يمكن أن توفر لوحة المعلومات البديهية ثروة من المعلومات التي نحتاجها في لمحة وفي الوقت الفعلي. على سبيل المثال ، يمكن لمديري تكنولوجيا المعلومات الانتباه إلى الأجهزة الموجودة في الشبكة ، والتصفية استنادًا إلى النظام الأساسي أو النشاط أو حالة التسجيل ، واتخاذ إجراءات بشأنها إما بشكل فردي أو جماعي.

يمكن إخطار المسؤولين بالتغييرات في الجهاز ، مما يعني أنه يمكن اكتشاف أي مشاكل محتملة قبل أن تصبح كارثية. قد يحدث هذا عندما يخرج الجهاز من موقع متوافق ، أو عندما يكون غير متصل بالإنترنت ، أو ينفد شحن البطارية.

إدارة أصول تكنولوجيا المعلومات البرمجية

هذه هي العملية الأكثر تعقيدًا لإدارة المخزون ، حيث إنها تتضمن متطلبات الامتثال والترخيص وتكنولوجيا المعلومات الظل وإنترنت الأشياء. نحن لا نتحدث فقط عن تنزيل تطبيق Microsoft Teams والانتهاء منه. يجب مراقبة أصول البرامج ومراجعتها وتحديثها باستمرار لتلبية المتطلبات وتغير السوق.

تمامًا كما هو الحال مع الأجهزة ، تقدم UEM قاعدة بيانات يمكن من خلالها إضافة التطبيقات المعتمدة أو إزالتها. يتم تسجيل المعلومات حول التطبيقات - الناشر ، ونوع الترخيص ، والفئة ، والسعر ، والإصدار ، والحالة - بسهولة داخل نفس UEM المستخدم للأصول المادية. يمكن إدارة دورة الحياة الكاملة للإعداد والتكوين والنشر والمراقبة والتقاعد من مكان واحد.

يمكن للمسؤولين أيضًا التحكم بدقة في تحديد التطبيقات التي يمكن ولا يمكن أن تكون في الشبكة (وهذا رقم كبير لـ Facebook على هاتف عمل متصل بالشبكة).

إدارة أصول السحابة

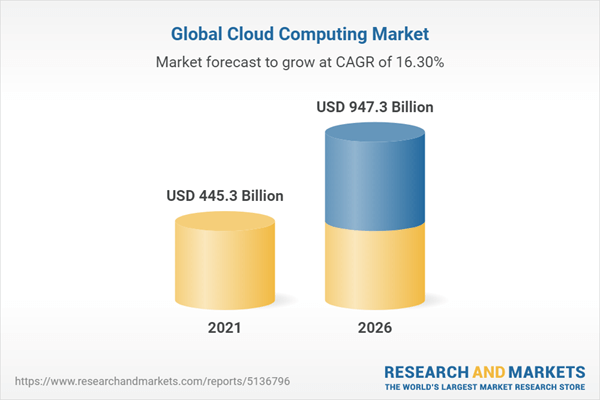

لا تقتصر الأعمال الحديثة على تطبيقات الطوب وقذائف الهاون وبعض التطبيقات المثبتة. من المتوقع أن تبلغ قيمة سوق الحوسبة السحابية 947.3 مليار دولار بحلول عام 2026 ، حيث تقوم المزيد والمزيد من المؤسسات بنقل جوانب أعمالها إلى السحابة. تظهر بدائل ومنافسون جدد من Netsuite كل يوم ، وليس من المستغرب أن تكتسب البرامج السحابية زخمًا جديدًا.

تُستخدم إدارة أصول تكنولوجيا المعلومات أيضًا لتتبع التكلفة والاستخدام لموارد السحابة بما في ذلك البرامج كخدمة (SaaS) والبنية التحتية كخدمة (IaaS) والنظام الأساسي كخدمة (PaaS).

مصدر الصورة researchandmarkets.com

البرنامج الأكثر شيوعًا ، باعتباره إدارة خدمة ، يراقب الإعداد والترخيص وتجديد البرامج التي تستخدمها الشركة. البنية التحتية كخدمة أقل استخدامًا ، ولكنها نموذج يتم فيه استضافة الموارد في بيئة سحابية بدلاً من مركز بيانات. توفر المنصة النهائية ، كخدمة ، نظامًا أساسيًا للتطوير والنشر في السحابة ، مما يسمح بنشر التطبيقات المستندة إلى السحابة.

ما سبب أهمية أمان الأجهزة والبرامج؟

حماية. يؤمن. آمن. لقد سمعناهم ذكروا أنهم غالبًا ما أصبحوا كلمات رنانة تقريبًا.

لكن الشبكة العالمية للترابط تنمو يوميًا. المزيد من الأجهزة تنضم إلى الشبكة. تبادل البيانات الإلكترونية في ازدياد ، مما يسمح بمزيد من التخزين والاتصالات بشكل أسرع وتواصل أفضل.

كما أنها تضيف مخاطر. تتوقع Cybersecurity Ventures أن تصل البيانات العالمية إلى 200 زيتابايت بحلول عام 2025. وفي الوقت نفسه ، تتوقع الشركة خسارة ضخمة بقيمة 10.5 تريليون دولار من الأموال بسبب الجرائم الإلكترونية سنويًا بحلول نفس العام. حماية. ليست كلمة طنانة ، ولكنها مطلب للشركات لحماية كل من أرباحها النهائية وعملائها.

في السنوات الماضية ، كان بإمكان أقسام تكنولوجيا المعلومات التحكم بسهولة في أصولها والحفاظ على أمانها. بالنسبة للجزء الأكبر ، كانت أقسام تكنولوجيا المعلومات والأجهزة والبرامج والموظفون في نفس المبنى. الآن ، تمتد إدارة الأصول إلى ما هو أبعد من الكمبيوتر المكتبي الذي تم إصداره في اليوم الأول.

تم توزيع الفرق الآن: ولت الأيام التي ساعد فيها المكتب الخلفي في الحملات التسويقية. تتطلب أماكن العمل الحديثة من فرق تكنولوجيا المعلومات تكييف عملية إدارة الأصول الخاصة بهم للحفاظ على الأمن وتمكين الأعمال بشكل أفضل من النمو في المشهد الجديد.

كيف تعمل إدارة أصول تكنولوجيا المعلومات على تحسين أمان الأجهزة والبرامج؟

هناك وفرة من منهجية تحسين العمليات الموثقة لإدارة أصول تكنولوجيا المعلومات. بغض النظر عن النهج الذي تتبعه ، قم بتحسين إدارة أصول تكنولوجيا المعلومات لديك ، ومن المؤكد أنك ستعمل على تحسين أمان الأجهزة والبرامج لديك.

هذا لأن إدارة أصول تكنولوجيا المعلومات:

يوفر مصدرا واحدا للحقيقة

ليس هناك من ينكر ذلك: تخلق إدارة أصول تكنولوجيا المعلومات عرضًا شاملاً ومصدرًا واحدًا للحقيقة. بدون وجود عملية محددة ، سيتم تتبع الأصول ، ولكن في عدد من الأماكن المختلفة من قبل العديد من الأشخاص المختلفين.

توفر الإدارة الفعالة للأصول توحيد البيانات ، مما يوفر أنظمة تقوم بالعمل دون الحاجة إلى تعقب القطع الأثرية بلا حدود ومراقبة الاستخدام وتفسير التبعيات.

يستغرق التعرف على خرق البيانات واحتوائه 287 يومًا في المتوسط.

حرية استخدام صورة مصدرها Freepik

أفضل فرصة للحاق بها في وقت سابق؟ اطلب من الجميع الغناء من نفس ورقة الأغاني.

من خلال جعل الجميع يستخدمون نفس الإجراء لإدارة الأصول المختلفة ، ستكون في وضع أفضل لالتقاط أي حالات شاذة ، واستكشاف الأخطاء وإصلاحها ، وتعقب مصدر أي انتهاكات. هذا مهم بشكل خاص لأن 91٪ من الشركات تعرضت لهجوم تصيد في عام 2021.

تمكن مديري تكنولوجيا المعلومات من التكيف على نطاق واسع

كان هناك تحول تقني سريع على مدى السنوات القليلة الماضية ، ولا يظهر عليه سوى القليل من علامات التباطؤ الآن. المنظمات التي يعمل بها أكثر من 60٪ من الموظفين عن بعد لديها متوسط تكلفة خرق للبيانات أعلى بكثير من تلك التي ليس لديها عمال عن بعد. لكن العمل المرن موجود لتبقى ، لذلك يحتاج مديرو تكنولوجيا المعلومات إلى أن يكونوا قادرين على التخفيف من هذه المخاطر.

تجعل إدارة أصول تكنولوجيا المعلومات هذا ممكنًا. ليس سهلا ، لكنه ممكن. عندما لم تقم المؤسسات بتكييف تكنولوجيا المعلومات الخاصة بها للتعامل مع الارتفاع في العمل عن بعد ، كان متوسط تكلفة الاختراق 5.02 مليون دولار ، مقارنة بالمتوسط العام العالمي البالغ 4.24 مليون دولار.

نظرًا لاستخدام العديد من الأصول الآن خارج بيئة المكتب ، فإن إدارة الأصول ضرورية لمعرفة الأصول التي يتم استخدامها ، وأين يتم استخدامها ، وما إذا كانت تُستخدم بشكل صحيح وآمن.

يقلل من المخاطر ويحسن الامتثال

لدى مزودي برامج تكنولوجيا المعلومات متطلبات محددة لاستخدام منتجاتهم ، وقد يتعين على الشركات التي تفشل في اتباع هذه المتطلبات أن تدفع ذراعًا وساقًا في غرامات الامتثال.

لا يوجد عذر حقًا ، ويمكن أن تكون تكاليف عدم الامتثال لقواعد ترخيص البرامج مرتفعة بشكل لا يصدق.

من خلال متابعة إدارة أصول تكنولوجيا المعلومات لديك ، يمكنك بسهولة تحديد ما إذا كنت تمتثل لجميع متطلبات الترخيص والتأكد من عدم انتهاء صلاحية هذه التراخيص. يمكنك أيضًا التأكد من تحديث جميع البرامج عند الضرورة مما قد يساعد في الحفاظ على أمان بياناتك.

يدعم فرق تكنولوجيا المعلومات لتحسين عمر المنتج

أصول تكنولوجيا المعلومات لها عمر محدود. لتعظيم قيمتها ، تحتاج المؤسسات إلى تحسين أساليب إدارتها. تُظهر الصورة أدناه نظرة تقليدية على إدارة دورة الحياة ، مقدمة من المعهد الوطني للمعايير والتكنولوجيا (NIST). تتضمن دورة حياة الأصل حلقة مستمرة من المراقبة ، وبدون معرفة وقت الصيانة والتعديل والتخلص ، تتوقف دورة الحياة.

مصدر الصورة csrc.nist.gov

تدعم الإدارة الفعالة لدورة حياة الأصول عمليات مثل إدارة التغيير والحوادث والمشكلات. مع توفر المعلومات الصحيحة ، يمكن للفرق التحرك بسرعة أكبر والتنبؤ بشكل أفضل بالتأثيرات قبل حدوثها.

تعد إدارة أصول تكنولوجيا المعلومات أمرًا بالغ الأهمية لأمن الأجهزة والبرامج

في النهاية ، تساعدك إدارة أصول تكنولوجيا المعلومات في الحفاظ على أمان عملك. بينما قامت الشركات بتحسين أساليبها للتحكم في المخزون ، فإن الكثير منها يقصر عند إدارة أصول تكنولوجيا المعلومات الخاصة بهم.

من أجل حماية شبكتك والحفاظ على الأمان ، تحتاج إلى استراتيجية قوية لإدارة أصول تكنولوجيا المعلومات.