تقنية تشفير آمنة خلف SSL: كل ما تحتاج إلى معرفته!

نشرت: 2021-04-03كل ما يجب أن تعرفه عن تقنيات تشفير SSL

أدى اختراق الإنترنت أيضًا إلى زيادة عدد حوادث خرق البيانات. يمكن أن تؤدي انتهاكات البيانات إلى تداعيات خطيرة على الشركات. قد تكون هناك عقوبات شديدة من الحكومات ، والدعاوى القضائية ، وفقدان ثقة العملاء. يشير تقرير من شركة IBM إلى أن متوسط تكلفة خرق البيانات حوالي 3.86 مليون دولار أمريكي في عام 2020.

في ضوء ذلك ، يصبح من الضروري أن يكون لدى الشركات أنظمة مناسبة لمنع حدوث ذلك. التشفير عنصر حاسم في ضمان أمن الشبكات والموقع. يساعد الشركات على إحباط انتهاكات البيانات. ستناقش هذه المقالة تقنيات تشفير SSL المختلفة وكيف تساعد الشركات من خلال منع انتهاكات البيانات.

المفهوم الأساسي لشهادات SSL و SSL

أحد الخيارات التلقائية للشركات عند التعامل مع التشفير هو تثبيت شهادة SSL. لكن دعونا أولاً نفهم المزيد عن تقنية SSL. تسمح طبقة المقابس الآمنة لخوادم الويب وعملاء الويب بالاتصال بأمان. يساعد في إنشاء اتصالات لا يمكن لأي طرف ثالث اقتحامها بسهولة.

حاليًا ، تستخدم شهادات SSL تقنية أمان طبقة النقل (TLS) ، ويتم تشفير الاتصال بحيث لا يمكن قراءته إلا من قبل المستلم المطلوب. تصادق الشهادات أيضًا مستلم المعلومات وتضمن أنك لا تتفاعل مع محتال. يمكن أن تتمتع الشركات بعملية أمان قوية إذا اختاروا شهادة SSL من موفري SSL الحقيقيين مثل ClickSSL لأنهم لا يمنحون شهادات SSL الموثوقة فحسب ، بل يوفرون لك أيضًا قدرًا هائلاً من ضمان CA كضمان.

تولد شهادات SSL أيضًا إحساسًا بالثقة في أذهان زوار موقع الويب من خلال التحقق من وجود علامة القفل على شريط العناوين. علاوة على ذلك ، يجب أن تلتزم مواقع التجارة الإلكترونية بمعايير PCI-DSS التي تتطلب منك تثبيت شهادة SSL. ويمكنه أيضًا منع هجمات التصيد الاحتيالي حيث سيجد المجرمون صعوبة في الحصول على الشهادة من خلال بيانات اعتماد مزيفة.

أساسيات التشفير بأنواعه

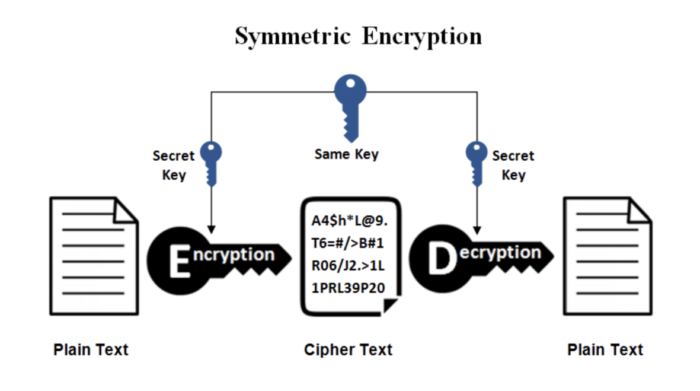

تستخدم الخوارزميات المستخدمة في عملية التشفير أيضًا مفاتيح تشفير تضمن اكتمال العملية. هناك نوعان رئيسيان من التشفير ، أي. التشفير المتماثل وغير المتماثل. يستخدمون خوارزميات مختلفة لتشفير البيانات.

1: التشفير المتماثل

يستخدم هذا النوع من التشفير نفس المفتاح لتشفير البيانات وكذلك لفك تشفيرها. إنها عملية تشفير مباشرة. تتمثل إحدى ميزاته المهمة في بساطته ، ولكن لا يمكن فهم البيانات من قبل أي شخص لا يمتلك مفتاح فك التشفير. يمكن أن يكون رمز مرور أو سلسلة من الأحرف تم إنشاؤها من خلال مولد الأرقام.

إنها أسرع من التشفير غير المتماثل وتتطلب قوة حسابية أقل ، ولا تقلل من سرعة الإنترنت. هناك العديد من تقنيات التشفير المتماثل المعمول بها ، لكننا سنناقش بعضًا من الأساليب الشائعة.

2: خوارزمية تشفير DES

استخدمت طريقة التشفير هذه مفتاح تشفير 56 بت واستخدمت في إصدارات TLS 1.0 و 1.1. تقوم الخوارزمية بتحويل 64 بت من البيانات عن طريق تقسيمها إلى كتلتين ، كل منهما 32 بت. ثم تتم عملية التشفير بشكل فردي.

هناك 16 جولة من العمليات مثل التقليب أو التوسيع أو الاستبدال أو XOR ، جنبًا إلى جنب مع مفتاح دائري. كان طول مفتاح التشفير منخفضًا مما سمح لهجمات القوة الغاشمة ضد شبكاته. كانت خوارزمية DES محفوفة بالمخاطر وتم اختراقها من قبل عدة كيانات. انها ليست قيد الاستخدام حاليا.

3: خوارزمية التشفير 3DES

تُعرف رسميًا باسم خوارزمية تشفير البيانات الثلاثية وتُعرف عادةً باسم 3DES. 3DES هو نسخة مطورة من DES ويستخدم خوارزمية DES ثلاث مرات لكل كتلة من البيانات. وجدت هذه الخوارزمية أيضًا استخدامًا في بروتوكولات التشفير المختلفة مثل IPsec و TLS و OpenVPN و SSH.

تم استخدام الخوارزمية في العديد من التطبيقات ، بما في ذلك نظام الدفع EMV و Firefox و Microsoft Office. كانت ثغرة Sweet32 حاسمة ، وأعلن المعهد الوطني للمعايير والتكنولوجيا (NIST) عن إرشادات أوقفت استخدام الخوارزمية بعد عام 2023.

4: خوارزمية تشفير AES

وافقت NIST على معيار التشفير في عام 2001. وهي معتمدة على نطاق واسع وهي أسرع من تقنية DES. بعض الميزات الهامة لهذه الخوارزمية هي استخدام بيانات 128 بت ومفاتيح 128/192/256 بت. لديها سلسلة من العمليات المرتبطة وتعتمد على الاستبدال والتبديل.

في هذه العملية ، يتم تحويل البيانات إلى كتل ، ثم يتم استخدام مفتاح تشفير لتشفير البيانات. تتضمن العديد من العمليات الفرعية وحدات البايت الفرعية وإزاحة الصفوف ومزج الأعمدة وإضافة مفاتيح مستديرة. يتضمن فك تشفير النص المشفر هذه الأنشطة بترتيب عكسي. يحتوي AES على العديد من الاستخدامات ، بما في ذلك أمان المعالج ، والأمن اللاسلكي ، وتشفير تطبيقات الأجهزة المحمولة ، وشبكات VPN ، وأمان wi-fi ، وما إلى ذلك.

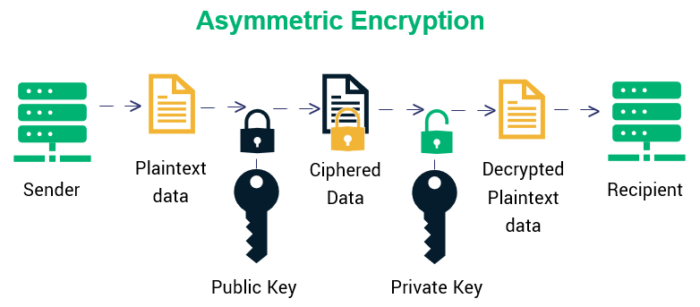

5: التشفير غير المتماثل

تستخدم طريقة التشفير غير المتماثل مفتاحين متميزين لكنهما مرتبطان. يستخدم المفتاح العمومي للتشفير ، بينما يستخدم المفتاح الخاص لفك التشفير. يتم الاحتفاظ بالمفتاح الخاص سرًا ، بحيث يتمكن المستلم المعين فقط من استخدامه لفك تشفير الرسالة.

بياناتك محمية ضد أي هجمات man-in-the-middle وتسمح لك بإنشاء اتصال آمن دون حاجة الكيانات إلى تبادل المفاتيح مسبقًا. تستخدم الخوارزمية بروتوكولًا لإنشاء المفاتيح يقوم بإنشاء زوج من المفاتيح. تساعد وظيفة التشفير في تشفير البيانات ، وتسمح وظيفة فك التشفير بفك تشفير البيانات من قبل المستلم المقصود للبيانات.

6: خوارزمية تشفير RSA

تعد خوارزمية RSA من بين الخوارزميات غير المتماثلة الأكثر استخدامًا وتستخدم طريقة العوامل الأولية. تستخدم الطريقة عددين أوليين كبيرين يتم ضربهما بعد ذلك في عدد أكبر. يجب تحديد العددين الأصليين من هذا العدد الضخم. التكسير ليس بالأمر السهل ، وتشير الدراسات إلى أن الأمر قد يستغرق سنوات للقيام بذلك.

يوفر RSA قابلية التوسع ومتاح بأطوال بت مختلفة ، بمعنى. 768 بت ، 1024 بت ، 2048 بت ، 4096 بت ، إلخ. يستخدم أسلوبًا بسيطًا يجعل استخدامه في PKI أسهل. تُستخدم طريقة التشفير هذه على نطاق واسع في تقنية SSL.

7: خوارزمية تشفير ECC

تتضمن طريقة التشفير هذه منحنى إهليلجي ، وتفي مجموعة النقاط بمعادلة رياضية (y 2 = x 3 + ax + b). إنها خوارزمية معقدة ولا رجعة فيها ، مما يعني أنه من الصعب عكسها والعودة إلى النقطة الأصلية. يصبح من الصعب العثور على نقطة جديدة حتى لو كانت النقطة الأصلية معروفة.

نظرًا لأنها أكثر تعقيدًا ، توفر هذه الطريقة مستويات حماية أكبر. تسمح المفاتيح الأقصر للخوارزمية بالعمل بشكل أسرع وتتطلب طاقة حوسبة أقل. إذا تم استخدامه في شهادات SSL ، يتم تحميل موقع الويب بشكل أسرع. تُستخدم هذه الطريقة لتطبيق التوقيعات الرقمية والمولدات شبه العشوائية.

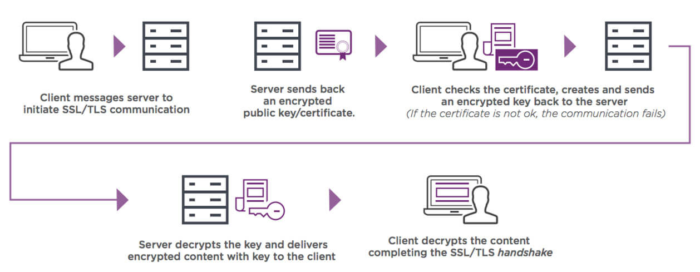

كيف تعمل شهادات SSL

عندما يحاول المستعرض الاتصال بموقع ويب ، فإنه يطلب من موقع الويب تحديد الهوية. يرسل خادم الويب نسخة من شهادة SSL. يتم فحص ما إذا كانت الشهادة يمكن الوثوق بها. إذا كان من مرجع مصدق موثوق به ، يتم إرسال رسالة مرة أخرى إلى الخادم. يعود الخادم بإقرار موقع رقميًا ، ويمكن مشاركة البيانات المشفرة بين خادم الويب والمتصفح.

هناك أنواع مختلفة من الشهادات ، ويمكنك اختيار واحدة بناءً على متطلباتك. يمكن للمدونات والمواقع الصغيرة اختيار شهادة SSL ذات نطاق واحد. إذا كنت ترغب في تأمين عدة مجالات ومجالات فرعية متعددة معًا ، فإن إحدى شهادات SSL متعددة المجالات يمكن أن تساعد وشهادة Wildcard SSL الفردية هي الحل الأمثل حيث يكون متجر الويب مشغولًا بالمجالات الفرعية ويرغب في تشفير جميع المعلومات الموجودة تنتقل عبر المجال الرئيسي والمجالات الفرعية المرتبطة به.

استنتاج

أدت الزيادة في عدد خروقات البيانات الناجحة إلى قيام الشركات بتأمين عملياتها الداخلية. تتمثل إحدى أفضل الطرق في استخدام تشفير SSL للتأكد من أن الاتصال بين الخادم وعملاء المتصفح آمن. سيمنع أي طرف ثالث غير مصرح له من الوصول إلى المعلومات.