هل تعمل برامج الأمان الخاصة بك؟ إليك كيفية التحقق

نشرت: 2022-01-29منذ متى قمت بتثبيت برنامج مكافحة الفيروسات أو مجموعة الأمان؟ كم مرة نظرت إليها منذ ذلك الحين؟ تم تصميم منتجات الأمان للمستخدمين الذين يخططون لتعيينها ونسيانها ، ولكن للحصول على أفضل النتائج ، يجب عليك التحقق منها من وقت لآخر.

فيما يلي عشرات الخطوات البسيطة التي يمكنك اتخاذها للتأكد من حصولك على أقصى استفادة من أنظمة الأمان الخاصة بك.

1. حافظ على برنامج مكافحة الفيروسات محدثًا

في الأيام الأولى لفيروسات الكمبيوتر ، كانت برامج مكافحة الفيروسات تفحص الملفات ببساطة بحثًا عن أنماط توقيع للتهديدات المعروفة. في هذه الأيام ، يجعل معظم مبرمجي البرامج الضارة شفراتهم متعددة الأشكال ، ولا يمكن اكتشافها عن طريق مطابقة الأنماط البسيطة. وتستخدم أدوات مكافحة الفيروسات الحديثة أنظمة الكشف القائمة على السلوك ، حتى تتمكن من إيقاف البرامج الضارة التي لم يسبق لها مثيل من قبل. ومع ذلك ، تحتاج التوقيعات البسيطة للبرامج الضارة وأنماط الكشف السلوكي إلى تحديثات متكررة لمواكبة تطور البرامج الضارة. هل برنامج مكافحة الفيروسات الخاص بك محدث؟ افتحها وألقي نظرة. هل ترى رسالة حول الحاجة إلى تحديث قواعد البيانات؟ حتى إذا لم تقم بذلك ، فابحث عن الأمر الذي يقوم بإجراء فحص عند الطلب للتحديثات. لا يمكن أن تؤذي!

تحقق أيضًا مما إذا كان هناك تحديث متاح للبرنامج نفسه. في الواقع ، تحقق من جميع منتجات الأمان الخاصة بك للحصول على التحديثات المتاحة. عادةً ، ستجد خيارًا للتحقق من وجود تحديثات في قائمة "ملف" أو "تعليمات" ، أو في القائمة التي تظهر عندما تنقر بزر الماوس الأيمن فوق رمز المنتج في منطقة الإعلام. من الممكن أن تكتشف أثناء القيام بذلك أن الاشتراك قد انتهى - قم بالتجديد على الفور!

عندما تقوم بالتجديد ، ضع في اعتبارك الاشتراك في التجديدات التلقائية. ستتلقى إشعارًا بالبريد الإلكتروني قبل حدوث التجديد ، لذا لا يزال بإمكانك تغيير رأيك. يمنحك التجديد التلقائي وعدًا بالحماية من الفيروسات من بعض الشركات ، من بينها Norton و McAfee و ZoneAlarm. عندما تقوم بالتجديد التلقائي ، تتعهد الشركة بتعقب وإنهاء أي برامج ضارة تتجاوز الحماية الأساسية لمكافحة الفيروسات.

2. استخدم أفضل برامج الأمان

انظر إلى كل منتج من منتجات الأمان وفكر في كيفية اختياره. هل رأيت إعلانا على شاشة التلفزيون؟ هل اقترحه صديق؟ هل أتت للتو مع الكمبيوتر كتجربة ، وقمت بالتسجيل عندما انتهت التجربة؟

للتأكد من حصولك على الأفضل ، تفضل بزيارة PCMag واقرأ مراجعتنا للمنتج. بالإضافة إلى برامج مكافحة الفيروسات ، لدينا مراجعات لأجنحة الأمان ، ومديري كلمات المرور ، والرقابة الأبوية ، والبرامج ، وشبكات VPN ، وغير ذلك الكثير. إذا وجدنا عيوبًا في حماية المنتج ، أو لم نعطه أعلى تقييم ، فراجع منتجات اختيار المحررين الخاصة بنا للفئة. قد ترغب في الارتقاء إلى مستوى أفضل.

3. صحة فحص مكافحة الفيروسات الخاص بك

إذا كنت تريد التحقق مما إذا كان تطبيق التعرف على الصور يمكنه تمييز التفاح عن البرتقال ، فيمكنك فقط وضع تفاحة (أو برتقالة) أمامه ومعرفة ما إذا كانت تحصل على النتيجة الصحيحة. الأمور ليست سهلة إذا كنت تريد معرفة ما إذا كان برنامج مكافحة الفيروسات الخاص بك يمكنه تمييز البرامج الجيدة من البرامج الضارة. معظمنا لا (ولا ينبغي) الاحتفاظ بالبرامج الضارة في متناول اليد من أجل هذا النوع من التحقق من الصحة.

هذا هو المكان الذي يأتي فيه ملف اختبار EICAR. تم استخدام EICAR ، التي تم تشكيلها في عام 1991 ، لتمثيل المعهد الأوروبي لأبحاث مكافحة فيروسات الكمبيوتر ؛ في الآونة الأخيرة ، أسقطت المجموعة الاختصار لصالح EICAR البسيط فقط. يعد ملف الاختبار برنامجًا صغيرًا وافق بائعي برامج مكافحة الفيروسات في جميع أنحاء العالم على اكتشافه ، على الرغم من أنه ليس ضارًا. فقط قم بزيارة موقع EICAR وحاول تنزيل الملف. يجب أن يمنع برنامج مكافحة الفيروسات التنزيل ومن المحتمل أن يحدد "التهديد" على أنه ملف اختبار EICAR.

4. احصل على المساعدة من AMTSO

منظمة معايير اختبار مكافحة البرامج الضارة (AMTSO) هي مجموعة دولية تهدف إلى تحسين اختبار الأمن السيبراني. على مستوى عالٍ ، يعني ذلك إنشاء معايير وتشجيع المناقشات بين الشركات التي تنشئ أدوات لمكافحة الفيروسات والشركات التي تختبر تلك الأدوات. ومع ذلك ، يحتفظ AMTSO أيضًا بمجموعة من اختبارات الميزات التي يمكن لأي شخص استخدامها للتأكد من أن الحماية الخاصة بهم تعمل.

من صفحة فحص ميزات الأمان ، يمكنك تشغيل عدة اختبارات مختلفة. يمارس بعضها الطريقة التي تكتشف بها المكونات المختلفة ملف EICAR ، على سبيل المثال ، عن طريق التنزيل اليدوي ، أو عن طريق التنزيل ، أو في شكل مضغوط. وأنشأت AMTSO ملفًا قياسيًا (غير ضار) ليحل محل التطبيقات الأقل ضراوة ولكن المزعجة التي يُحتمل أن تكون غير مرغوب فيها. يمكنك التحقق مما إذا كان برنامج مكافحة الفيروسات الخاص بك يقوم بفحص الملفات المضغوطة لعشرة أنواع مختلفة.

تذكر أن جميع الملفات المتضمنة في هذه الاختبارات غير ضارة. لقد وافقت العديد من شركات الأمن على التصرف كما لو كانت ضارة ، مما يخلق طريقة آمنة لإجراء اختبارات مثل هذه. عندما يجتاز برنامج مكافحة الفيروسات أحد هذه الاختبارات ، فهذا يدل على أنه يعمل. إذا لم ينجح ، حسنًا ، فمن المحتمل أن الناشر لم يختر المشاركة.

5. تحقق من VPN الخاص بك

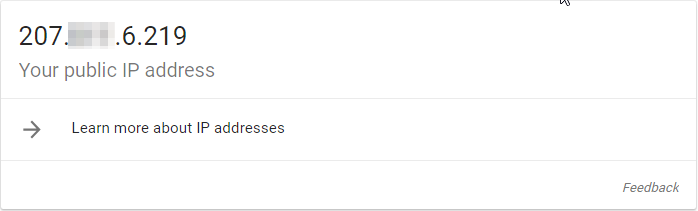

في كل مرة تزور فيها أحد مواقع الويب ، يرسل متصفحك عنوان IP الخاص بك مع طلب للحصول على معلومات. هذا أمر ضروري ، لأن الموقع يحتاج إلى عنوان لإرسال البيانات المطلوبة مرة أخرى. يقوم عنوان IP الخاص بك بتحديد موقعك فعليًا أيضًا ، ولكن بدون دقة كبيرة. يمكنك التحقق من ذلك الآن من خلال زيارة whatismyipaddress.com أو whatismyip.com أو أي من العشرات من هذه المواقع. افعل ذلك الآن ، مع عدم وجود VPN نشط. ستجد على الأرجح أنها تحصل على المدينة المناسبة ، لكن ليس بمزيد من التفاصيل.

عند تشغيل اتصالاتك من خلال شبكة افتراضية خاصة أو VPN ، لا يرى موقع الويب عنوان IP الخاص بك مطلقًا. بدلاً من ذلك ، يرى عنوان IP لخادم VPN. لذلك ، قم بتوصيل VPN الخاص بك بخادم بعيد وتشغيل اختبار تحديد الموقع الجغرافي مرة أخرى. هل يظهر أنك في باريس الآن ، لنقل؟ ثم انها تعمل!

في كل مرة يطلب فيها المستعرض اسم مجال مثل pcmag.com ، يجب عليه إرسال طلب DNS (نظام اسم المجال) لترجمة ذلك إلى عنوان IP يمكن للأجهزة والتطبيقات استخدامه. إذا لم يتم تكوين VPN الخاص بك بشكل صحيح ، فيمكنه ترك بيانات طلب DNS مكشوفة ، مما يعني أن الجاسوس أو المتسلل يمكنه على الأقل رؤية المواقع التي تزورها. في dnsleaktest.com ، يمكنك إجراء اختبار بسيط أو متقدم للتأكد من أن VPN الخاص بك لا يقوم بتسريب بيانات DNS.

6. قم بمراجعة أمان جهاز التوجيه الخاص بك

يأتي كل جهاز توجيه مكونًا من اسم مستخدم وكلمة مرور افتراضيين ، وبيانات اعتماد ضرورية في أي وقت تريد تغيير الإعدادات المهمة. قد تأتي أجهزة التوجيه القديمة على وجه الخصوص بقيم بسيطة مثل "admin" لكل من اسم المستخدم وكلمة المرور ، ويمكنك التأكد من أن جميع هذه الإعدادات الافتراضية معروفة للمتسللين.

قد تجد أيضًا أن اسم المستخدم وكلمة المرور الافتراضيين يظهران على ملصق أسفل أو جانب جهاز التوجيه الخاص بك. هذا أكثر أمانًا من استخدام بيانات اعتماد افتراضية غبية ، ولكن أي شخص يدخل عرينك أو مكتبك يمكنه التقاط صورة من بيانات الاعتماد هذه. قد تتخلى عن بيانات الاعتماد هذه في اجتماعات الفيديو الخاصة بك ، إذا كان جهاز التوجيه الخاص بك مرئيًا في الخلفية.

إذا كنت لا تعرف ما إذا كان جهاز التوجيه الخاص بك يستخدم بيانات الاعتماد الافتراضية ، فتحقق من الدعم الفني لموفر الإنترنت الخاص بك. بمجرد أن تتمكن من تسجيل الدخول ، قم بتغيير كلمة مرور جهاز التوجيه وتسجيلها في مدير كلمات المرور الخاص بك. أثناء تسجيل الدخول إلى جهاز التوجيه ، تحقق من نوع التشفير الذي يستخدمه اتصال Wi-Fi الخاص بك. WEP و WPA هما طريقتان قديمتان وغير آمنتان للتشفير ؛ ليس جيدا! تريد WPA2 مع AES. فرص جيدة يمكنك ببساطة اختيار طريقة التشفير الجديدة من القائمة المنسدلة. تحذير واحد بعض الأجهزة القديمة مثل Nintendo DS و Sony PSP غير متوافقة مع WPA2.

7. تحقق من أجهزتك المحمولة

جعلت Apple نظام iOS محكمًا للغاية ، لكن أجهزة Android ليست آمنة. هناك الملايين من البرامج الخبيثة التي تهدف على وجه التحديد إلى إحداث فوضى في أجهزة Android. إذا لم يكن لديك برنامج أمان على جهاز Android ، فأنت تخاطر.

توفر أداة أمان Android النموذجية الحماية من البرامج الضارة وميزات الحماية من السرقة. هذا مهم ، لأنه من المحتمل أن تفقد جهاز Android الخاص بك أو تتم سرقته أكثر من مواجهة برامج ضارة خطيرة في البرية.

من المحتمل أن يكون لديك بالفعل حماية Android متاحة كجزء من مجموعة أمان سطح المكتب. تغطي العديد من الأجنحة الحديثة منصات متعددة. تحقق من تقريرنا عن الأجنحة التي توفر أفضل حماية لنظام Android.

8. مسح إنترنت الأشياء

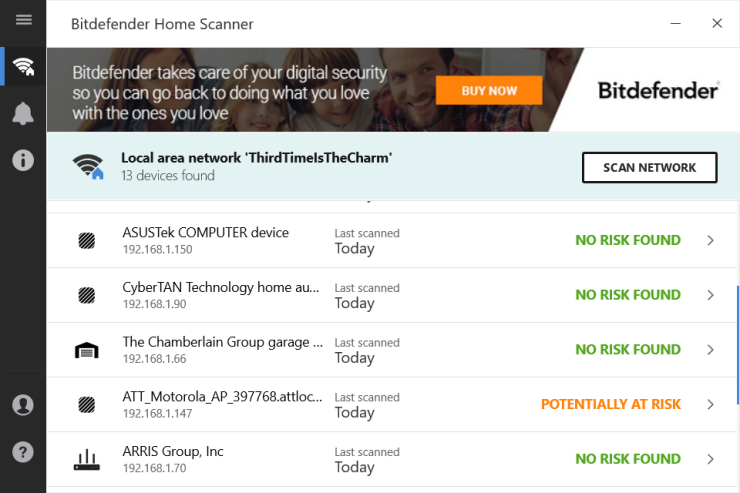

أجهزة الكمبيوتر والأجهزة المحمولة الخاصة بك ليست هي الأشياء الوحيدة التي تتواصل عبر شبكتك المنزلية. من الجيد أن يكون لديك العديد من الأجهزة الأخرى على تلك الشبكة ، وأشياء مثل أجهزة الألعاب ، وجرس الباب بالفيديو ، وأجهزة مراقبة الأطفال ، وما إلى ذلك. تكمن المشكلة في أنه لا يمكنك تثبيت برامج الأمان على معظم هذه الأجهزة ، لذلك لا يمكنك التأكد من أنها آمنة.

أو يمكنك؟ هناك فئة متزايدة من الماسحات الضوئية المجانية لأمن المنزل ، مثل برامج Avira Home Guard ، التي تقوم بأمرين مفيدين. أولاً ، يتيحون لك معرفة الأجهزة الموجودة على شبكتك بالضبط. قد تتفاجأ بطول القائمة. ثانيًا ، يقومون بالتحقق من وجود مشكلات أمنية في تلك الأجهزة.

يتجاوز برنامج Bitdefender Home Scanner مجرد الإبلاغ عن المنافذ غير الآمنة ونقاط الضعف المحتملة الأخرى. ينبثق إشعار عند انضمام جهاز جديد إلى الشبكة ويعرض مسحه ضوئيًا. إنها أيضًا تنبيه لك أن شخصًا ما ، أو شيء ما ، قد انضم للتو إلى الشبكة. إذا كان هذا غير متوقع ، فإن بعض التجسس على ما يرام.

تم ترشيحها بواسطة المحررين لدينا

9. تحليل كلمات المرور الخاصة بك

أنت تستخدم مدير كلمات المرور ، أليس كذلك؟ هذا جيد! ولكن فقط ما الذي تديره؟ إن إدخال جميع كلمات المرور الخاصة بك في النظام ليس سوى الخطوة الأولى. الخطوة الثانية هي استبدال أي كلمات مرور ضعيفة أو مكررة بأخرى قوية.

تتضمن معظم برامج إدارة كلمات المرور تقريرًا عن قوة كلمة المرور. يمنحك أفضلها قائمة يمكنك فرزها حسب القوة. إذا أظهر تقريرك العديد من كلمات المرور الضعيفة والمكررة ، فابدأ في إصلاحها. افعل أسوأ خمسة ، أو مهما كان لديك وقت. إصلاح بعض أكثر غدا. استمر في ذلك حتى يمنحك مدير كلمات المرور نجمة ذهبية.

بالطبع ، يتم إهدار كل هذا الجهد ما لم تحمي كلمات المرور هذه وراء كلمة مرور رئيسية قوية. يمكن أن تكون كلمات المرور المحفوظة بواسطة مدير كلمات المرور عشوائية تمامًا ، مثل GYDH31A ^ u6h1! udK ، ولكن يجب أن تتذكرها بنفسك. تحقق من نصيحتنا بشأن إنشاء كلمة مرور رئيسية فائقة القوة لن يخمنها أي شخص آخر.

10. انظر إذا كنت قد Pwned

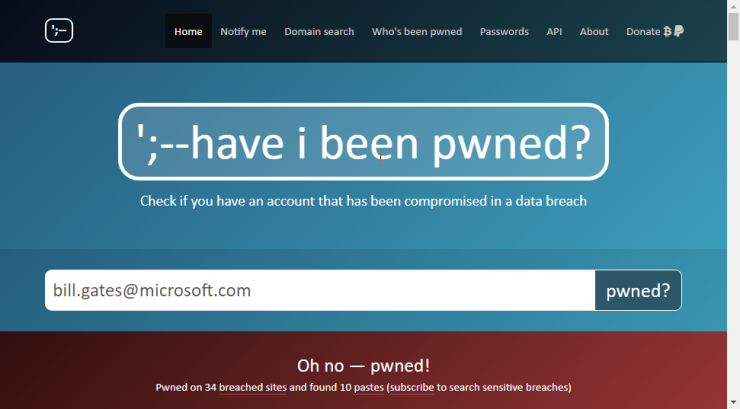

تحدث خروقات البيانات كل أسبوع ، وتتسرب المعلومات الشخصية إلى شبكة الويب المظلمة طوال الوقت. قد تنكشف لك ، لكن كيف ستعرف؟

لحسن الحظ ، يمكن أن يساعدك موقع الويب المفيد Have I Been Pwned. ما عليك سوى إدخال بريدك الإلكتروني لمعرفة ما إذا كانت هذه المعلومات قد ظهرت في خرق معروف ، أو في ملف تفريغ البيانات على موقع مثل Pastebin. إذا حصلت على "أوه لا ، pwned!" ، قم بتغيير كلمات المرور المتأثرة على الفور. يلاحظ العديد من مديري كلمات المرور عملية تغيير كلمة المرور ويقومون تلقائيًا بتحديث بياناتهم.

عنوان بريدك الإلكتروني ليس سرًا كبيرًا ، إلا إذا كنت تستخدم نظامًا خاصًا لإخفائه خلف عناوين البريد الإلكتروني التي يمكن التخلص منها. إن إرسال عنوان بريد إلكتروني إلى Have I Been Pwned لا يمثل مخاطرة أمنية كبيرة. يحتفظ الموقع أيضًا بقائمة تضم أكثر من نصف مليار كلمة مرور تم اختراقها ، حتى تتمكن من التحقق مما إذا تم كشف كلمات المرور الخاصة بك. على الرغم من شرح صاحب الموقع التفصيلي لكيفية القيام بذلك دون المخاطرة بخصوصيتك ، فأنا متردد. إذا كنت تريد حقًا التحقق من كلمات مرور Pwned ، فإن الرهان الأكثر أمانًا هو تنزيل قاعدة البيانات وإجراء بحث محلي.

11. راجع تأمين وسائل التواصل الاجتماعي الخاص بك

من نافلة القول أنه يجب تعيين حسابات الوسائط الاجتماعية الخاصة بك (باستثناء Twitter) على الوضع الخاص ، بحيث لا يتمكن سوى أصدقائك من رؤية منشوراتك. ولكن هل تحققت للتأكد من تهيئة جهازك للحصول على أفضل أمان؟ سجّل الدخول ، وانتقل إلى الإعدادات ، وراجع أي شيء متعلق بالأمان أو الخصوصية. على Facebook ، على سبيل المثال ، تريد فقط أن يرى الأصدقاء منشوراتك ، ويسمح فقط لأصدقاء الأصدقاء بإرسال طلبات صداقة جديدة. ولا تريد ربط محركات البحث بملفك الشخصي.

يتيح لك Facebook أيضًا مراجعة جميع الأجهزة التي تم تسجيل دخولها إلى حسابك. راجع القائمة ، وإذا بدا أي منها مريبًا ، فقم بتسجيل الخروج عن بُعد.

قد لا تدرك ذلك ، ولكن حتى إذا كانت الإعدادات الخاصة بك ضيقة ، يمكن للأصدقاء والتطبيقات تسريب بياناتك. على Facebook ، يمكنك إغلاق هذا التسريب عن طريق تعطيل واجهة برمجة التطبيقات للمشاركة. القيام بذلك يعني أنه لا يمكنك لعب Farmville أو غيرها من ألعاب Facebook المثيرة ، لكن التضحية تستحق العناء. يمكنك أيضًا تنزيل وعرض البيانات المحفوظة بواسطة Facebook و Google.

12. تحقق من رصيدك

ما هو شعورك إذا فتحت فاتورة بطاقتك الائتمانية ووجدت رسومًا لنظام تمرين فاخر لم تطلبه ، تم إرسالها إلى أي مكان غير مألوف؟ نعم ، سيكون ذلك سيئًا. ولكن يمكنك المضي قدمًا في اللعبة عن طريق التحقق من رصيدك بشكل استباقي.

نحن نحب Credit Karma ، وهو موقع إلكتروني مجاني وتطبيق للهاتف المحمول يراقب درجاتك الائتمانية. نعم ، يمكنك الحصول على تقارير الائتمان الخاصة بك من كل من الوكالات الثلاث الكبرى مرة واحدة سنويًا دون مقابل ، لكن Credit Karma يعمل مباشرةً مع TransUnion و Equifax للتحقق من درجاتك مرة واحدة في الأسبوع. كما تقوم بأتمتة الحصول على التقارير السنوية الكاملة بشكل منتظم. إذا رأيت حسابًا جديدًا لم تفتحه ، أو تغييرًا سريعًا في درجاتك ، فيمكنك تسوية الأمور قبل أن يبدأ اللص في التحسن على عشرة سنتات.