كيفية تدقيق أمان نظام Linux الخاص بك مع Lynis

نشرت: 2022-01-29

إذا أجريت تدقيقًا أمنيًا على كمبيوتر Linux الخاص بك باستخدام Lynis ، فسيضمن ذلك حماية جهازك قدر الإمكان. الأمان هو كل شيء بالنسبة للأجهزة المتصلة بالإنترنت ، لذا إليك كيفية التأكد من تأمين أجهزتك بأمان.

ما مدى أمان جهاز كمبيوتر Linux الخاص بك؟

يجري Lynis مجموعة من الاختبارات الآلية التي تفحص بدقة العديد من مكونات النظام وإعدادات نظام التشغيل Linux لديك. يعرض النتائج التي توصل إليها في تقرير ASCII مرمز بالألوان كقائمة من التحذيرات المتدرجة والاقتراحات والإجراءات التي ينبغي اتخاذها.

الأمن السيبراني هو عمل متوازن. البارانويا الصريح ليست مفيدة لأي شخص ، إذًا ما مدى القلق الذي يجب أن تشعر به؟ إذا كنت تزور مواقع الويب ذات السمعة الطيبة فقط ، ولا تفتح المرفقات أو تتبع الروابط في رسائل البريد الإلكتروني غير المرغوب فيها ، وتستخدم كلمات مرور مختلفة وقوية لجميع الأنظمة التي تقوم بتسجيل الدخول إليها ، فما الخطر المتبقي؟ خاصة عندما تستخدم Linux؟

دعونا نتعامل مع هؤلاء في الاتجاه المعاكس. Linux ليس محصنًا ضد البرامج الضارة. في الواقع ، تم تصميم أول دودة كمبيوتر لاستهداف أجهزة كمبيوتر Unix في عام 1988. تم تسمية Rootkits على اسم مستخدم Unix الخارق (الجذر) ومجموعة البرامج (مجموعات) التي يتم تثبيت أنفسهم بها لتجنب الاكتشاف. هذا يعطي المستخدم المتميز الوصول إلى ممثل التهديد (أي ، الرجل السيئ).

لماذا سموا على اسم الجذر؟ لأن أول مجموعة rootkit تم إصدارها في عام 1990 واستهدفت شركة Sun Microsystems التي تقوم بتشغيل SunOS Unix.

لذلك ، بدأت البرامج الضارة في نظام التشغيل Unix. قفزت عبر السياج عندما أقلع Windows وألقى الضوء على الأضواء. ولكن الآن بعد أن أصبح Linux يدير العالم ، فقد عاد. تحظى أنظمة التشغيل مثل Linux و Unix ، مثل macOS ، باهتمام الجهات الفاعلة في مجال التهديد.

ما هو الخطر المتبقي إذا كنت حريصًا وعقلانيًا وواعظًا عند استخدام جهاز الكمبيوتر الخاص بك؟ الجواب طويل ومفصل. لتكثيفها إلى حد ما ، فإن الهجمات الإلكترونية كثيرة ومتنوعة. إنهم قادرون على القيام بأشياء كانت ، قبل فترة قصيرة ، تعتبر مستحيلة.

يمكن للجذور الخفية ، مثل Ryuk ، إصابة أجهزة الكمبيوتر عند إيقاف تشغيلها عن طريق تعريض وظائف مراقبة التنبيه على LAN. كما تم تطوير كود إثبات المفهوم. أظهر باحثون في جامعة بن غوريون في النقب "هجومًا" ناجحًا من شأنه أن يسمح للجهات الفاعلة بالتهديد بسرقة البيانات من جهاز كمبيوتر مفصول بالهواء.

من المستحيل التنبؤ بما ستكون عليه التهديدات الإلكترونية في المستقبل. ومع ذلك ، فإننا نفهم أي النقاط في دفاعات الكمبيوتر تكون معرضة للخطر. بغض النظر عن طبيعة الهجمات الحالية أو المستقبلية ، فمن المنطقي فقط سد هذه الثغرات مقدمًا.

من إجمالي عدد الهجمات الإلكترونية ، هناك نسبة صغيرة فقط تستهدف بوعي منظمات أو أفراد معينين. معظم التهديدات عشوائية لأن البرامج الضارة لا تهتم بشخصيتك. يبحث المسح الآلي للمنافذ والتقنيات الأخرى عن الأنظمة الضعيفة ومهاجمتها. أنت ترشح نفسك كضحية من خلال كونك عرضة للخطر.

وهنا يأتي دور Lynis.

تثبيت Lynis

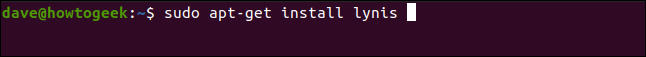

لتثبيت Lynis على Ubuntu ، قم بتشغيل الأمر التالي:

sudo apt-get install lynis

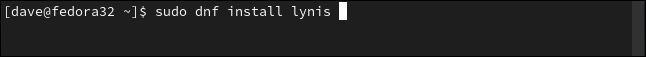

في Fedora ، اكتب:

sudo dnf تثبيت لينيس

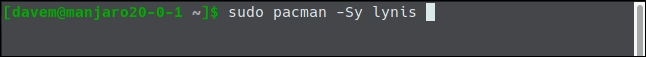

في pacman ، تستخدم Pacman:

sudo pacman -Sy lynis

إجراء تدقيق

Lynis قائم على المحطة ، لذلك لا توجد واجهة مستخدم رسومية. لبدء التدقيق ، افتح نافذة طرفية. انقر واسحبه إلى حافة شاشتك لجعله ينجذب إلى الارتفاع الكامل أو قم بتمديده قدر المستطاع. هناك الكثير من المخرجات من Lynis ، لذلك كلما كانت النافذة الطرفية أطول ، كان من الأسهل مراجعتها.

كما أنه أكثر ملاءمة إذا فتحت نافذة طرفية خاصة بـ Lynis. سوف تقوم بالتمرير لأعلى ولأسفل كثيرًا ، لذا فإن عدم الاضطرار إلى التعامل مع فوضى الأوامر السابقة سيجعل التنقل في إخراج Lynis أسهل.

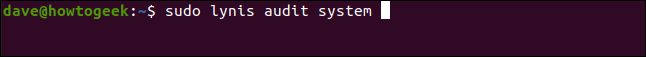

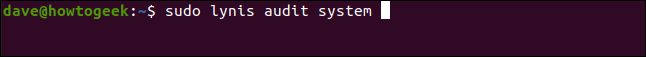

لبدء التدقيق ، اكتب هذا الأمر الواضح والمباشر:

نظام التدقيق sudo lynis

سيتم تمرير أسماء الفئات وعناوين الاختبار والنتائج في نافذة المحطة عند اكتمال كل فئة من الاختبارات. تدقيق يستغرق بضع دقائق فقط على الأكثر. عند الانتهاء ، ستتم إعادتك إلى موجه الأوامر. لمراجعة النتائج ، ما عليك سوى التمرير في نافذة المحطة.

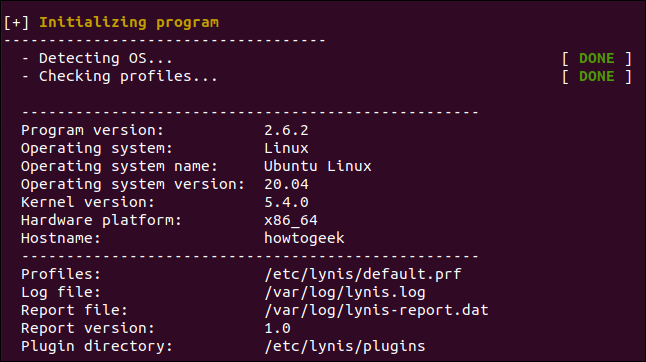

يكتشف القسم الأول من التدقيق إصدار Linux وإصدار kernel وتفاصيل النظام الأخرى.

يتم تمييز المناطق التي يجب النظر إليها باللون الكهرماني (الاقتراحات) والأحمر (التحذيرات التي يجب معالجتها).

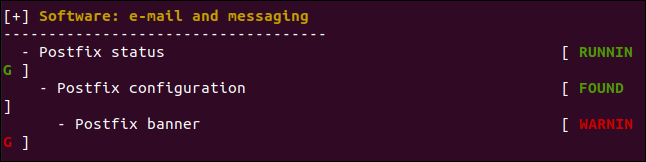

يوجد أدناه مثال على تحذير. قام Lynis بتحليل تكوين خادم البريد postfix ووضع علامة على شيء يتعلق بالراية. يمكننا الحصول على مزيد من التفاصيل حول ما وجدته بالضبط ولماذا قد تكون مشكلة لاحقًا.

أدناه ، يحذرنا Lynis من عدم تكوين جدار الحماية على جهاز Ubuntu الظاهري الذي نستخدمه.

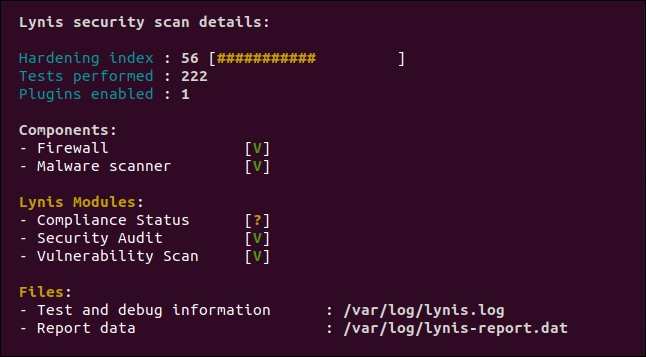

قم بالتمرير خلال النتائج لمعرفة ما قام Lynis بوضع علامة عليه. في الجزء السفلي من تقرير التدقيق ، سترى شاشة ملخص.

"مؤشر التصلب" هو درجة امتحانك. حصلنا على 56 من 100 ، وهذا ليس رائعًا. تم إجراء 222 اختبارًا وتم تمكين مكون Lynis الإضافي. إذا انتقلت إلى صفحة تنزيل المكون الإضافي Lynis Community Edition واشتركت في النشرة الإخبارية ، فستحصل على روابط لمزيد من المكونات الإضافية.

هناك العديد من المكونات الإضافية ، بما في ذلك بعضها للتدقيق وفقًا للمعايير ، مثل GDPR و ISO27001 و PCI-DSS.

يمثل V الأخضر علامة اختيار. قد ترى أيضًا علامات استفهام كهرمانية وعلامة X حمراء.

لدينا علامات اختيار خضراء لأن لدينا جدار حماية وماسح ضوئي للبرامج الضارة. لأغراض الاختبار ، قمنا أيضًا بتثبيت rkhunter ، وهو كاشف للجذور الخفية ، لمعرفة ما إذا كان Lynis سيكتشفه. كما ترون أعلاه ، فعلت ؛ حصلنا على علامة اختيار خضراء بجوار "Malware Scanner".

حالة التوافق غير معروفة لأن التدقيق لم يستخدم مكونًا إضافيًا للتوافق. تم استخدام وحدات الأمان والضعف في هذا الاختبار.

يتم إنشاء ملفين: ملف السجل والبيانات. ملف البيانات ، الموجود على "/var/log/lynis-report.dat" ، هو الملف الذي نهتم به. وسيحتوي على نسخة من النتائج (بدون تمييز اللون) التي يمكننا رؤيتها في نافذة المحطة . هذه مفيدة لمعرفة كيف يتحسن مؤشر التصلب بمرور الوقت.

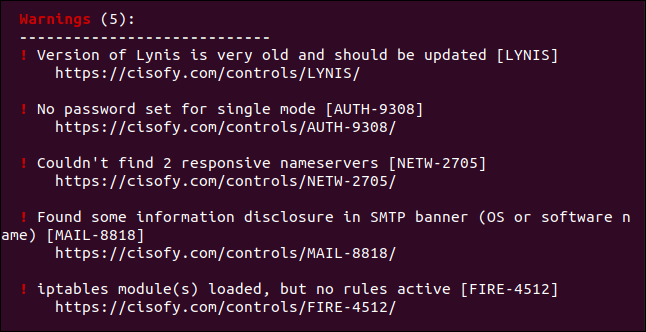

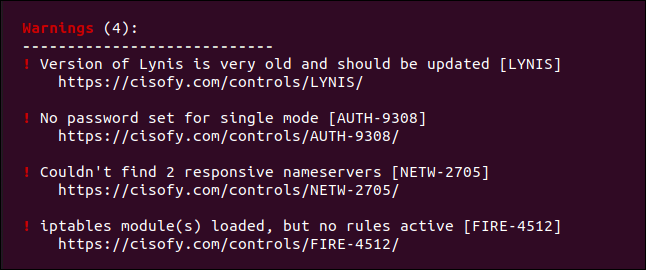

إذا قمت بالتمرير للخلف في نافذة المحطة ، فسترى قائمة بالاقتراحات وأخرى من التحذيرات. التحذيرات هي عناصر "التذاكر الكبيرة" ، لذا سنلقي نظرة عليها.

هذه هي التحذيرات الخمسة:

- "إصدار Lynis قديم جدًا ويجب تحديثه": هذا في الواقع أحدث إصدار من Lynis في مستودعات Ubuntu. على الرغم من أن عمرها 4 أشهر فقط ، إلا أن لينيس تعتبرها قديمة جدًا. كانت الإصدارات في حزم Manjaro و Fedora أحدث. من المرجح دائمًا أن تكون التحديثات في مديري الحزم متأخرة قليلاً. إذا كنت تريد حقًا أحدث إصدار ، فيمكنك استنساخ المشروع من GitHub والحفاظ عليه متزامنًا.

- "لم يتم تعيين كلمة مرور للوضع الفردي": الوضع الفردي هو وضع استرداد وصيانة يعمل فيه المستخدم الجذر فقط. لم يتم تعيين كلمة مرور لهذا الوضع بشكل افتراضي.

- "تعذر العثور على خادمي أسماء متجاوبين": حاول Lynis الاتصال بخادمي DNS ، لكنه لم ينجح. هذا تحذير من أنه إذا فشل خادم DNS الحالي ، فلن يكون هناك انتقال تلقائي إلى خادم آخر.

- "تم العثور على الكشف عن بعض المعلومات في شعار SMTP": يحدث الكشف عن المعلومات عندما تتخلى التطبيقات أو أجهزة الشبكة عن رقم الطراز وأرقام الطراز (أو معلومات أخرى) في الردود القياسية. يمكن أن يمنح هذا الجهات الفاعلة في التهديد أو البرامج الضارة الآلية نظرة ثاقبة لأنواع الثغرات الأمنية للتحقق منها. بمجرد تحديد البرنامج أو الجهاز الذي اتصلوا به ، سيجد بحث بسيط نقاط الضعف التي يمكنهم محاولة استغلالها.

- "تم تحميل وحدة (وحدات) iptables ، ولكن لا توجد قواعد نشطة": جدار حماية Linux قيد التشغيل ، ولكن لا توجد قواعد محددة له.

تحذيرات المقاصة

يحتوي كل تحذير على رابط يؤدي إلى صفحة ويب تصف المشكلة وما يمكنك فعله لمعالجتها. ما عليك سوى تمرير مؤشر الماوس فوق أحد الروابط ، ثم الضغط على Ctrl والنقر فوقه. سيفتح المستعرض الافتراضي الخاص بك على صفحة الويب لهذه الرسالة أو التحذير.

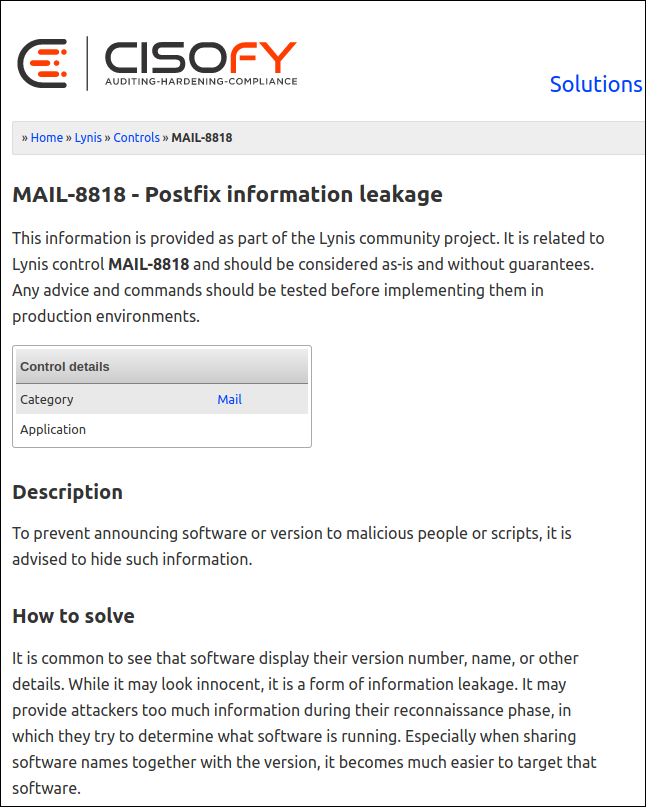

تم فتح الصفحة أدناه لنا عندما نقرنا Ctrl + على رابط التحذير الرابع الذي قمنا بتغطيته في القسم السابق.

يمكنك مراجعة كل منها وتحديد التحذيرات التي يجب معالجتها.

توضح صفحة الويب أعلاه أن المقتطف الافتراضي للمعلومات ("الشعار") الذي يتم إرساله إلى نظام بعيد عند اتصاله بخادم بريد postfix الذي تم تكوينه على جهاز كمبيوتر Ubuntu الخاص بنا هو مطول للغاية. لا فائدة من تقديم الكثير من المعلومات - في الواقع ، غالبًا ما يتم استخدامها ضدك.

تخبرنا صفحة الويب أيضًا أن الشعار موجود في "/etc/postfix/main.cf." يُنصحنا بضرورة قصه مرة أخرى لإظهار "$ myhostname ESMTP" فقط.

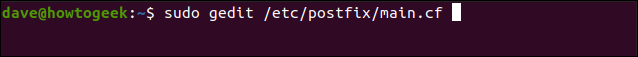

نكتب ما يلي لتحرير الملف كما يوصي Lynis:

sudo gedit /etc/postfix/main.cf

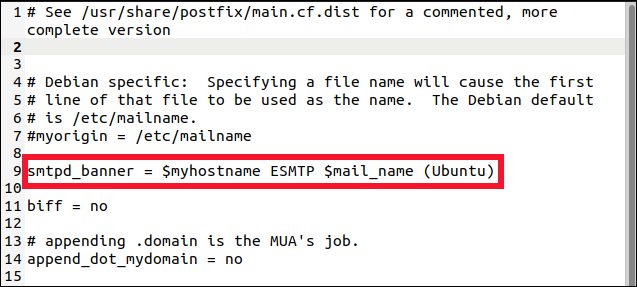

نحدد السطر في الملف الذي يحدد الشعار.

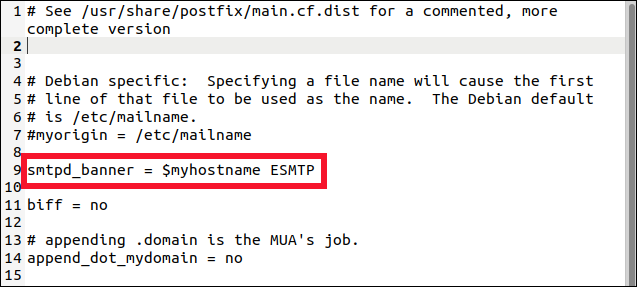

نقوم بتحريره لإظهار النص الذي أوصى به Lynis فقط.

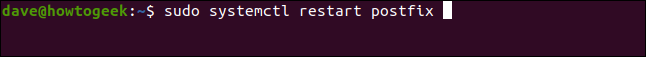

gedit . نحتاج الآن إلى إعادة تشغيل خادم البريد postfix حتى تصبح التغييرات سارية المفعول:

أعد تشغيل sudo systemctl postfix

الآن ، لنقم بتشغيل Lynis مرة أخرى ونرى ما إذا كان لتغييراتنا تأثير.

يعرض قسم "التحذيرات" الآن أربعة فقط. ذهب الشخص الذي يشير إلى postfix .

واحد لأسفل ، وأربعة تحذيرات أخرى و 50 اقتراحًا للانطلاق!

إلى أي مدى يجب أن تذهب؟

إذا لم تقم مطلقًا بإجراء أي تقوية للنظام على جهاز الكمبيوتر الخاص بك ، فمن المحتمل أن يكون لديك نفس عدد التحذيرات والاقتراحات تقريبًا. يجب عليك مراجعتها جميعًا ، وتوجيهك من خلال صفحات الويب الخاصة بـ Lynis لكل منها ، واتخاذ قرار بشأن ما إذا كنت تريد معالجتها أم لا.

ستكون طريقة الكتاب المدرسي ، بالطبع ، هي محاولة مسحهم جميعًا. قد يكون قول ذلك أسهل من فعله. بالإضافة إلى ذلك ، قد تكون بعض الاقتراحات مبالغة بالنسبة لجهاز الكمبيوتر المنزلي العادي.

قم بإدراج برامج تشغيل USB kernel في القائمة السوداء لتعطيل الوصول إلى USB عندما لا تستخدمه؟ بالنسبة لجهاز كمبيوتر ذو مهام حرجة يوفر خدمة أعمال حساسة ، فقد يكون ذلك ضروريًا. لكن بالنسبة لجهاز كمبيوتر منزلي Ubuntu؟ على الاغلب لا.