كيف تعمل خدع استرداد المكالمات الباردة

نشرت: 2022-09-30

إذا تلقيت مكالمة هاتفية تُعلمك بأنك مؤهل لاسترداد الأموال ، فمن المحتمل أن تكون عملية احتيال. يمكن أن يساعدك فهم كيفية عمل هذه الحيل على تجنبها وتحذير الآخرين من الوقوع في حبهم أيضًا.

وانشاء

كما يوحي الاسم ، تعمل عملية احتيال الاسترداد من خلال إقناع الضحية بأنه يحق له الحصول على نوع من التعويض. في حين أن الكثير من الناس قد يشكون على الفور في أن المتصل البارد يخبرهم أن هناك مبلغًا من المال ينتظرهم (إما كإرث أو فوز في المنافسة) ، قد يبدو استرداد الأموال أكثر تصديقًا.

سيقوم المحتالون بالاتصال بالضحايا المحتملين ومحاولة إقناعهم بأنهم مؤهلون لاسترداد الأموال. إنهم يستخدمون أمثلة مثل إغلاق شركة ولم تعد قادرة على تقديم خدمة دفع المستخدم مقابلها على ما يبدو. عادةً ما يتم الاستشهاد ببرامج الأمان مثل مكافحة الفيروسات أو برامج مكافحة البرامج الضارة ، ولكن لا توجد خدعتي احتيال متماثلتين تمامًا.

يأمل المحتالون في إحدى نتيجتين: أن يعتقد المستخدم أنه يحق له استرداد الأموال (حتى لو لم يتذكر شراء هذه الخدمة المحددة) ، أو أن المستخدم لا يهتم ويأمل في تلقي الأموال على أي حال . كما هو الحال غالبًا مع هذه الأنواع من عمليات الاحتيال ، يكون المحتالون عادةً انتهازيين وعدوانيين في نهجهم.

قد يحاولون إقناع الأهداف بأن المخادع ملزم بإعادة هذه الأموال بموجب القانون. للإضافة إلى المصداقية ، قد يشيرون إلى محاولة احتيال سابقة ربما تكون الضحية متورطة فيها.

كيف تتطور عملية الاحتيال

بمجرد أن يقتنع الضحية بأنه يحق له الحصول على تعويضات ، يمكن أن تستغرق عملية الاحتيال عدة أدوار. قد تطلب عمليات الاحتيال الأقل تعقيدًا ببساطة تفاصيل الدفع من الضحية ، مقابل "إيداع" الأموال. قد يطلبون تفاصيل البطاقة لمعالجة عملية الاسترداد ، لكن في الواقع ، يسرقون تفاصيل البطاقة لارتكاب الاحتيال.

قد تنطوي الأشكال الأخرى من عملية الاحتيال هذه على رسوم "إدارية". يُعرف هذا النوع من عمليات الاحتيال تقليديًا باسم عملية احتيال 419 أو احتيال الرسوم المسبقة. لمعالجة رد الأموال بالكامل ، سيطلب المحتال من الضحية دفع رسوم معالجة بسيطة. ستكون الرسوم صغيرة نسبيًا مقارنةً برد المبلغ المفترض ، وقد يعد المحتال بإرجاع رسوم المعالجة عند معالجة رد الأموال بالكامل.

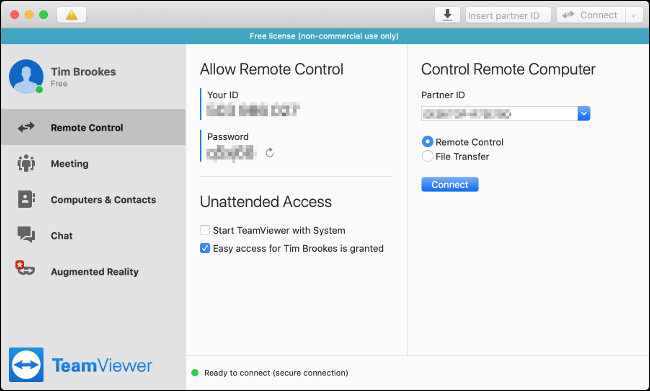

في كثير من الأحيان ، هناك الكثير من عمليات الاحتيال هذه. هذا صحيح بشكل خاص عندما يُفترض أن يقوم المحتال برد أموال برامج الأمان. يبدأ هذا من خلال الوصول عن بُعد إلى كمبيوتر الضحية ، غالبًا باستخدام أدوات الوصول عن بُعد الشرعية مثل TeamViewer أو Ammyy.

سيقنع المحتالون الأهداف بأنهم بحاجة إلى تثبيت البرنامج أو إلغاء تثبيته أو تحديثه للمتابعة. بمجرد منحك وصولاً بعيدًا للمخادع ، يمكنهم إحداث كل أنواع الخراب في جهاز الكمبيوتر الخاص بك وأموالك.

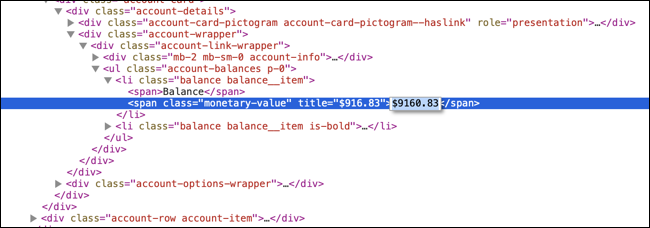

تأتي العديد من عمليات الاحتيال لاسترداد الأموال هذه إلى ذروتها حيث يُفترض أن يقوم المحتال بإرسال أموال أكثر من إجمالي مبلغ الاسترداد. على سبيل المثال ، بدلاً من "إرسال" مبلغ مسترد قدره 500 دولار أمريكي ، فإنهم يرسلون "بطريق الخطأ" مبلغًا مستردًا قدره 5000 دولار أمريكي. سيطلبون منك تأكيد المبلغ عن طريق تسجيل الدخول إلى حساباتك المصرفية عبر الإنترنت.

نظرًا لأن المخادع لديه وصول عن بعد إلى جهاز الكمبيوتر الخاص بك ، يمكنه تعديل صفحات الويب باستخدام أداة "فحص العنصر" في معظم المتصفحات بحيث يظهر المزيد من الأموال في الحساب. يمكنهم اختيار معاملة حديثة ، وتغيير الاسم والمبلغ ، ثم تعديل رصيد حسابك ليعكس الدفع المفترض. سيؤدي تحديث الصفحة إلى الكشف عن عدم إجراء أي دفعة.

بمجرد لفت انتباه الضحية إلى هذا "الخطأ" ، سيحاولون إقناع الضحية بإعادة المبلغ الزائد (في حالة المثال أعلاه ، 4500 دولار). تتوقف عملية الاحتيال على جعل صاحب الحساب يرسل الأموال لأن البنوك تستخدم الآن المصادقة الثنائية للتحقق من المستفيدين الجدد والتحويلات الكبيرة.

لا يستطيع المحتالون ببساطة إرسال الأموال إلى أنفسهم باستخدام حسابك ، حتى مع الوصول عن بُعد إلى جهاز الكمبيوتر الخاص بك. يحتاجون منك لتأكيد التحويل ، عادةً باستخدام رمز يتم إرساله إلى رقم هاتفك المحمول عبر الرسائل القصيرة (رسالة نصية). ليس من غير المعتاد أن يصبح المحتالون عاطفيين في هذه المرحلة ، متظاهرين بأنهم ضحايا يقعون في مأزق لارتكابهم مثل هذا الخطأ الأحمق.

سيحاولون التلاعب بالهدف عن طريق الغضب أو الانزعاج أو حتى العدوانية. نظرًا لأن لديهم إمكانية الوصول عن بُعد إلى جهاز الكمبيوتر الخاص بك ، فإن لهم اليد العليا هنا. قد يستخدمون حماية مفتاح نظام Windows (المعروفة باسم "syskey") لحظر المستخدمين من الوصول إلى أجهزة الكمبيوتر الخاصة بهم. قد يقومون بتثبيت برامج الفدية ، أو حتى حذف (أو الوعد بحذف) البيانات الثمينة مثل الصور والمستندات.

ذات صلة: كيف تحمي نفسك من برامج الفدية (مثل CryptoLocker وغيرها)

غالبًا ما تستهدف عمليات الاحتيال المتعلقة بإعادة الأموال الضحايا السابقين

المحتالون منظمون بشكل مدهش. فهم لا يتداولون قوائم الأرقام ومعلومات الاتصال الأخرى فحسب ، بل يحتفظون أيضًا بملاحظات وجداول بيانات تفصيلية لتحديد الضحايا المحتملين لاستخدامهم في المستقبل. يمكن أن يتضمن ذلك معلومات بسيطة مثل ما إذا كان رقم الهاتف صالحًا ، وما إذا كان المالك قد رد على الهاتف ، وأيضًا ما إذا كان الهدف متلقيًا لعملية الاحتيال.

سيحاول بعض المحتالين التراجع واستهداف الضحايا الناجحين السابقين. نظرًا لأنهم يعرفون بالفعل أن الضحية وقعت في عملية احتيال سابقة ، فقد يستشهدون بتفاصيل حول المعاملات السابقة في محاولة لبناء الثقة. قد يعرف المحتالون بالضبط المبالغ التي فقدتها الضحية في عملية الاحتيال ، عندما حدثت ، الاسم الكامل للضحية وعنوانها ، أو حتى مع من يتعاملون معه.

ثم تستمر عملية الاحتيال بطريقة تعد باسترداد الأموال المفقودة. قد يكون الضحايا أكثر عرضة لهذا الاحتيال لأن المؤسسات المالية قد ترفض تعويض المعاملات السابقة التي أذن بها صاحب الحساب.

كيفية اكتشاف وتجنب عمليات الاحتيال المتعلقة باسترداد الأموال

اسأل نفسك: كم مرة اتصلت بك شركة شرعية فجأة واستردت أموالك؟ في حالة إفلاس شركة ، لا يتعين على الشركات عادةً إعادة أي أموال. يتم تجميد الحسابات والأصول ، والعملاء هم من يخسرون. عادةً ما تقوم الشركات التي تنهي دعم منتج أو خدمة بنقل العملاء إلى منتجات مماثلة ، أو ببساطة تتوقف عن الدفع.

يجب أن تشك فورًا في أي شخص يتصل بك أو يرسل إليك بريدًا إلكترونيًا أو يتصل بك عبر البريد لإعلامك بوجود مبلغ لم تتم المطالبة به من المال في انتظارك. إذا كان المال يتطلب "رسوم معالجة" أو ما شابه ذلك ، فهذه عملية احتيال. إذا أصر الشخص الموجود في نهاية الهاتف على تثبيت أداة مساعدة للنظام أو تطبيق مساعد عن بُعد على جهاز الكمبيوتر الخاص بك ، فهذه عملية احتيال.

إذا كنت تعتقد أن المتصل شرعي ، فاطلب رقم هاتف يمكنك الاتصال به مرة أخرى وشرح سبب قيامك بذلك. ابحث في الإنترنت عن أي أرقام يقدمونها لك. حاول الاتصال بالشركة باستخدام رقم خدمة العملاء القياسي واسأل عما إذا كانت المراسلات السابقة منهم أم لا. لن تمانع الشركات الشرعية في القيام بذلك ، لكن المحتالين سيفعلون ذلك.

عمليات الاحتيال الأخرى التي يجب تجنبها

لا تتصل Microsoft بالناس لإخبارهم بوجود مشكلة في أجهزة الكمبيوتر الخاصة بهم. من المحتمل أن تكون المكالمات الهاتفية الواردة من أرقام مشابهة لأرقامك خدعة. تفجرت حوادث التصيد عبر الرسائل النصية القصيرة أو "الرسائل النصية القصيرة" في السنوات الأخيرة. حتى أن المحتالين ينتحلون صفة أفراد الأسرة المقربين من خلال التظاهر بأن لدى أحبائهم معلومات اتصال جديدة.

حافظ على سلامتك من خلال توخي الحذر ، واستجواب المتصلين الباردين دائمًا ، وتذكر أنه إذا بدا الأمر جيدًا لدرجة يصعب تصديقها ، فمن المحتمل أن يكون كذلك.